[Беспроводное устройство] Как сделать работу роутера более безопасной?

[Беспроводное устройство] Как сделать работу роутера более безопасной? Для получения более подробной информации можно также ознакомиться с видео от ASUS на платформе Youtube: https://www.youtube.com/watch?v=cYKG28jtXz4

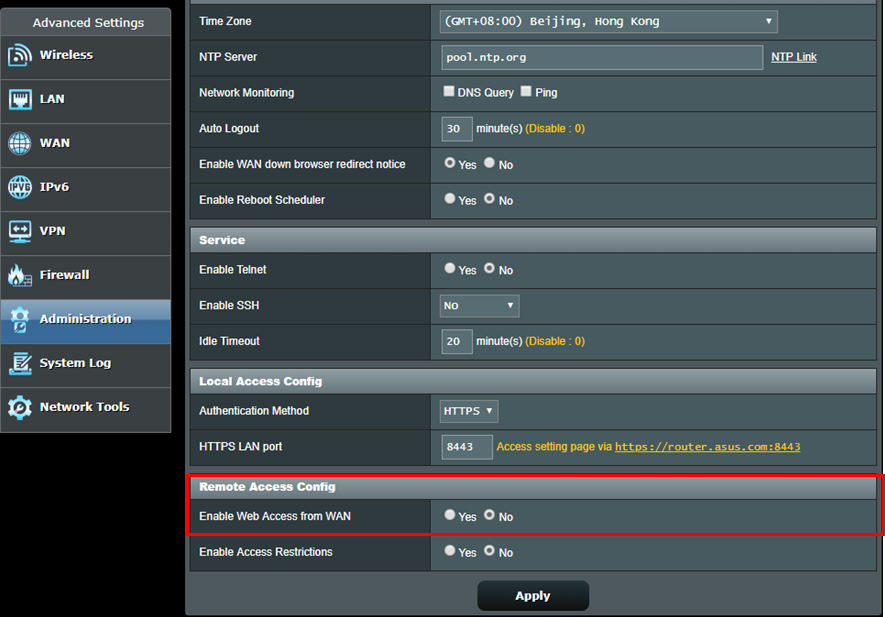

7. Отключите веб-доступ из WAN Доступ из глобальной сети WAN позволяет получить доступ к маршрутизатору из сети Интернет. Значение по умолчанию для этой функции отключено. Не включайте эту функцию без необходимости. Откройте раздел «Дополнительные настройки» -> «Администрирование» -> Конфигурация удалённого доступа -> Включить веб-доступ из WAN.

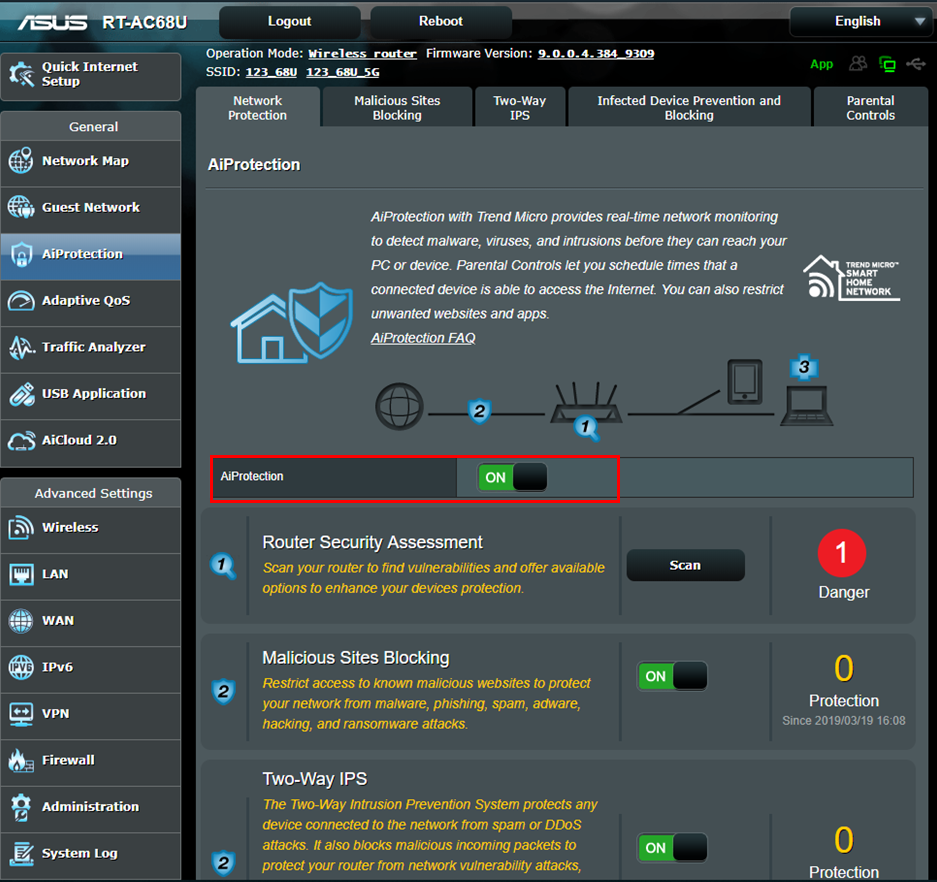

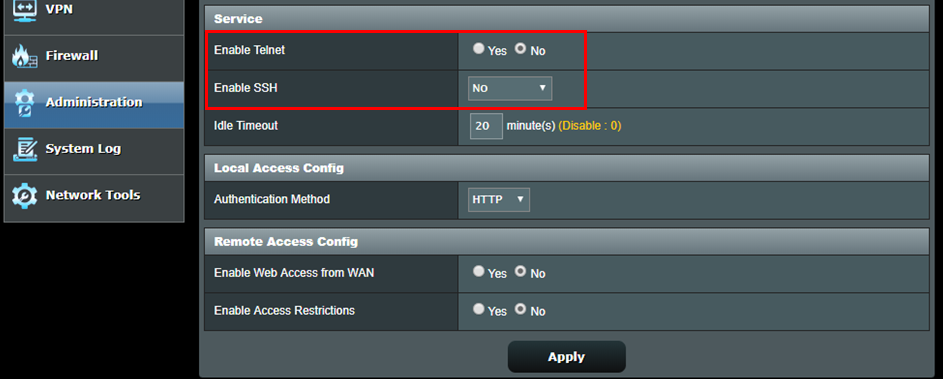

7. Отключите веб-доступ из WAN Доступ из глобальной сети WAN позволяет получить доступ к маршрутизатору из сети Интернет. Значение по умолчанию для этой функции отключено. Не включайте эту функцию без необходимости. Откройте раздел «Дополнительные настройки» -> «Администрирование» -> Конфигурация удалённого доступа -> Включить веб-доступ из WAN.  8. Выключите Telnet и SSH Протоколы Telnet и SSH позволяют использовать команды Linux для управления маршрутизатором. По умолчанию функционал выключен. Без необходимости не включайте. Перейдите в раздел «Дополнительные настройки» -> «Администрирование» -> Службы.

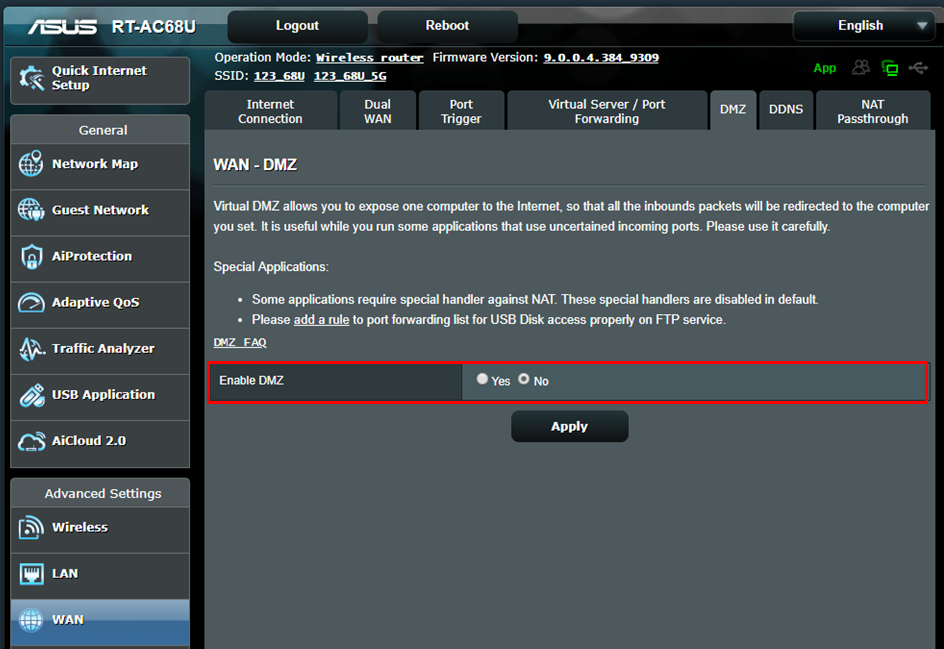

8. Выключите Telnet и SSH Протоколы Telnet и SSH позволяют использовать команды Linux для управления маршрутизатором. По умолчанию функционал выключен. Без необходимости не включайте. Перейдите в раздел «Дополнительные настройки» -> «Администрирование» -> Службы.  9. Не запускайте DMZ Если клиентские устройства в Вашей локальной сети используются для доступа других устройств из глобальной сети в качестве FTP-серверов, видеосерверов или файловых серверов, настройте правила переадресации портов для каждой службы. Не включайте эту функцию без необходимости. Некоторые форумы программного обеспечения P2P предлагают пользователям добавить IP-адрес ПК в DMZ, но это увеличивает риск потенциальной атаки. Мы настоятельно рекомендуем не делать этого.

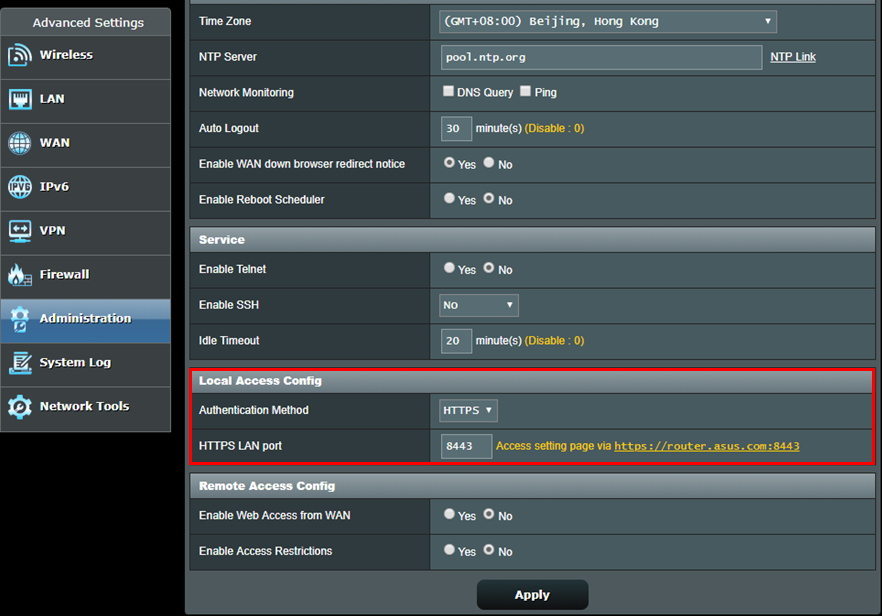

9. Не запускайте DMZ Если клиентские устройства в Вашей локальной сети используются для доступа других устройств из глобальной сети в качестве FTP-серверов, видеосерверов или файловых серверов, настройте правила переадресации портов для каждой службы. Не включайте эту функцию без необходимости. Некоторые форумы программного обеспечения P2P предлагают пользователям добавить IP-адрес ПК в DMZ, но это увеличивает риск потенциальной атаки. Мы настоятельно рекомендуем не делать этого.  Дополнительные настройки: 1. Включите протокол https для входа в настройки роутера ASUS (Веб-меню) Https — это стандартный HTTP-протокол, с дополнительным уровнем шифрования SSL/TLS при использовании WPA-AES. Страница настроек маршрутизатора ASUS (веб-интерфейс) с шифрованием WPA-AES по умолчанию подключает Вас к http, учитывая простоту использования этого протокола. Откройте раздел «Дополнительные настройки»-> «Администрирование» -> «Система» -> Конфигурация локального доступа, чтобы поменять метод аутентификации на https. После включения https не забудьте вручную ввести https:// в начале URL-адреса и добавить номер порта 8443 (порт по умолчанию) в конце URL-адреса (https://router.asus.com:8443).

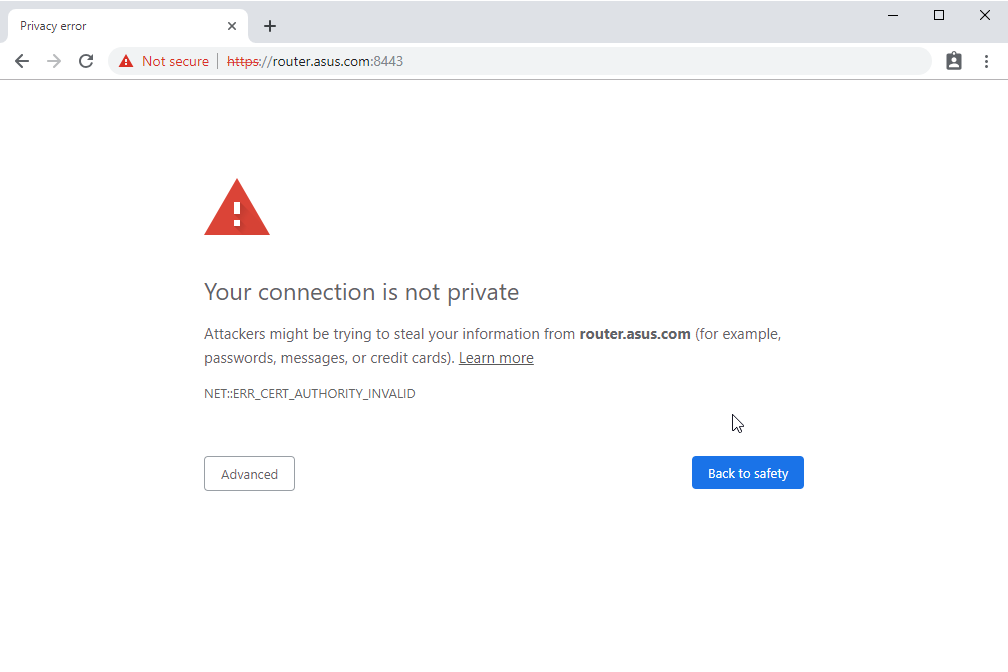

Дополнительные настройки: 1. Включите протокол https для входа в настройки роутера ASUS (Веб-меню) Https — это стандартный HTTP-протокол, с дополнительным уровнем шифрования SSL/TLS при использовании WPA-AES. Страница настроек маршрутизатора ASUS (веб-интерфейс) с шифрованием WPA-AES по умолчанию подключает Вас к http, учитывая простоту использования этого протокола. Откройте раздел «Дополнительные настройки»-> «Администрирование» -> «Система» -> Конфигурация локального доступа, чтобы поменять метод аутентификации на https. После включения https не забудьте вручную ввести https:// в начале URL-адреса и добавить номер порта 8443 (порт по умолчанию) в конце URL-адреса (https://router.asus.com:8443).  Поскольку маршрутизаторы используют самоподписные сертификаты, браузер покажет предупреждающее сообщение, как показано на следующем снимке экрана. Игнорируйте это предупреждение, потому что Ваш маршрутизатор является доверенным устройством. Откройте раздел «Дополнительно» и перейдите на страницу настроек маршрутизатора ASUS (веб-интерфейс). * Если увидите такое же предупреждение при посещении других веб-сайтов, будьте бдительны. Это может быть опасный сайт.

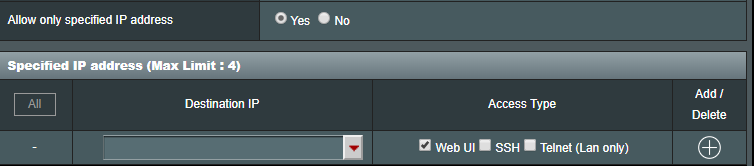

Поскольку маршрутизаторы используют самоподписные сертификаты, браузер покажет предупреждающее сообщение, как показано на следующем снимке экрана. Игнорируйте это предупреждение, потому что Ваш маршрутизатор является доверенным устройством. Откройте раздел «Дополнительно» и перейдите на страницу настроек маршрутизатора ASUS (веб-интерфейс). * Если увидите такое же предупреждение при посещении других веб-сайтов, будьте бдительны. Это может быть опасный сайт.  2. Разрешить вход в настройки роутера ASUS только с определённого IP-адреса (веб-меню) Откройте раздел «Дополнительные настройки» -> «Администрирование» -> «Система» -> Указанный IP-адрес , чтобы можно было с определённого IP-адреса заходить в настройки роутера ASUS (веб-интерфейс). Это повысит уровень сетевой безопасности.

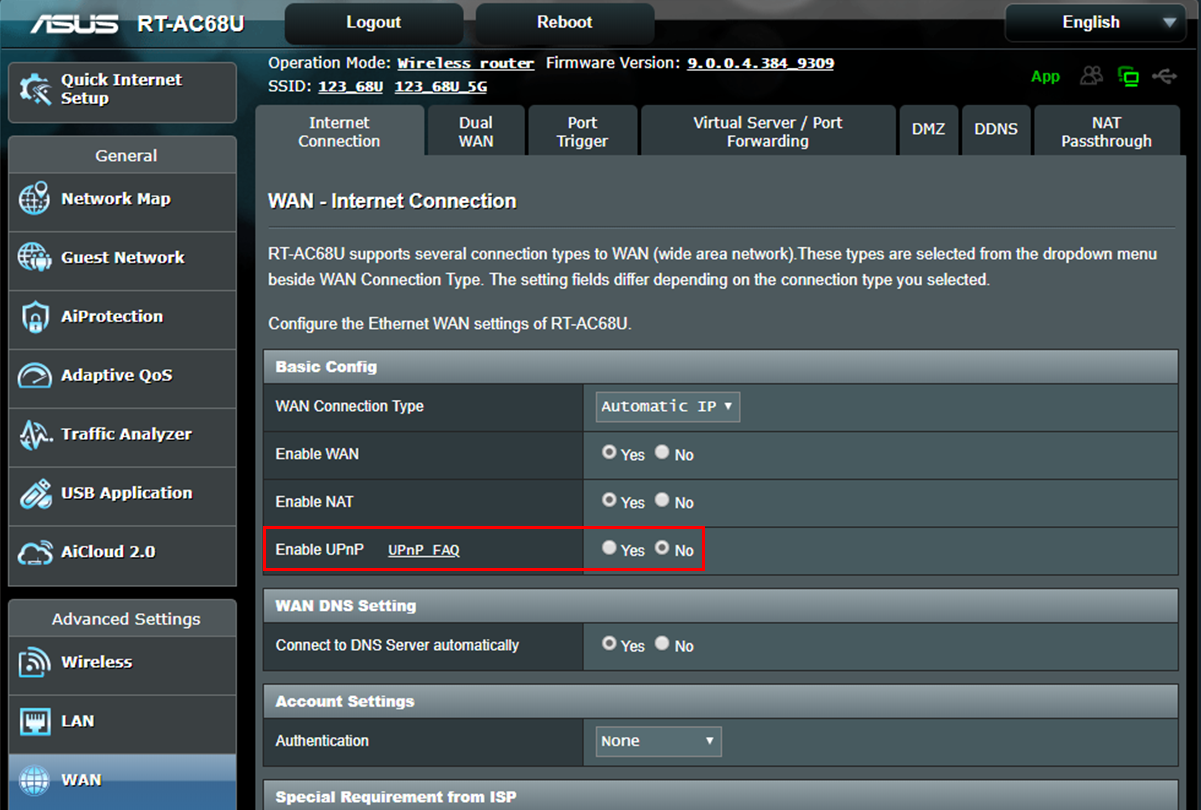

2. Разрешить вход в настройки роутера ASUS только с определённого IP-адреса (веб-меню) Откройте раздел «Дополнительные настройки» -> «Администрирование» -> «Система» -> Указанный IP-адрес , чтобы можно было с определённого IP-адреса заходить в настройки роутера ASUS (веб-интерфейс). Это повысит уровень сетевой безопасности.  3. Отключите службу UPnP Некоторые клиентские устройства используют протоколы UPnP. По умолчанию в настройках роутера работа UPnP запущена. Чтобы отключить UPnP, зайдите в раздел «Дополнительные настройки» -> вкладка «WAN»(Интернет) -> закладка «Подключение» -> включить UPnP -> Нет. Если отсутствует потребность в использовании протоколов UPnP, обратно можно не включать.

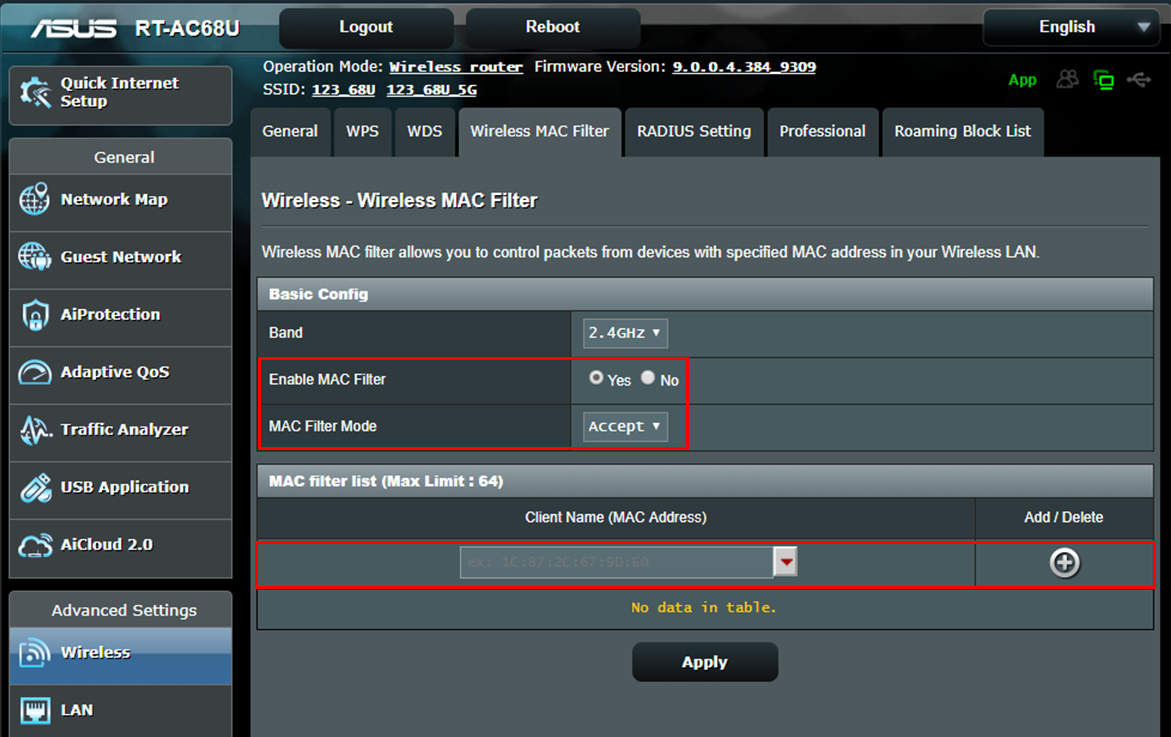

3. Отключите службу UPnP Некоторые клиентские устройства используют протоколы UPnP. По умолчанию в настройках роутера работа UPnP запущена. Чтобы отключить UPnP, зайдите в раздел «Дополнительные настройки» -> вкладка «WAN»(Интернет) -> закладка «Подключение» -> включить UPnP -> Нет. Если отсутствует потребность в использовании протоколов UPnP, обратно можно не включать.  4. Включите фильтрацию по MAC-адресам для локальной сети роутера: Если к сети роутера подключаются одни и те же клиентские устройства, можно сделать их список подключения через фильтр MAC-адресов. Откройте раздел «Дополнительные настройки» -> «Беспроводная сеть» -> «Фильтр MAC-адресов беспроводной сети» -> «Включить фильтр MAC-адресов» -> «Да» и добавьте MAC-адрес в список. Устройства с другими MAC-адресами подключить к сети роутера будет нельзя.

4. Включите фильтрацию по MAC-адресам для локальной сети роутера: Если к сети роутера подключаются одни и те же клиентские устройства, можно сделать их список подключения через фильтр MAC-адресов. Откройте раздел «Дополнительные настройки» -> «Беспроводная сеть» -> «Фильтр MAC-адресов беспроводной сети» -> «Включить фильтр MAC-адресов» -> «Да» и добавьте MAC-адрес в список. Устройства с другими MAC-адресами подключить к сети роутера будет нельзя.

Эта информация была полезной?

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

- Ноутбуки

- Сетевое оборудование

- Материнские платы

- Видеокарты

- Смартфоны

- Мониторы

- Показать все продукты

- Item_other —>

- Моноблоки (All-in-One)

- Планшеты

- Коммерческое сетевое оборудование

- Серия ROG

- AIoT и промышленные решения

- Блоки питания

- Проекторы

- VivoWatch

- Настольные ПК

- Компактные ПК

- Внешние накопители и оптические приводы

- Звуковые карты

- Игровое сетевое оборудование

- Одноплатный компьютер

- Корпуса

- Компьютер-брелок

- Наушники и гарнитуры

- Охлаждение

- Chrome-устройства

- Коммерческие

- Commercial_list.Item —>

- Моноблоки (All-in-One)

- Информационные панели

- Ноутбуки

- Настольные ПК

- Мониторы

- Серверы и рабочие станции

- Проекторы

- Компактные ПК

- Сетевое оборудование

- Материнские платы

- Игровые станции

- Data Storage