- VPN-сервер на роутере. Автоподключение VPN в Windows с блокировкой доступа к интернету кроме VPN-соединения

- 1. Настройка VPN-сервера на роутере

- 2. Подключение к VPN через Windows

- 3. Автоподключение к VPN при включении ПК

- 4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

- Связываем две локальные сети с помощью Wireguard VPN на выделенном сервере

- Dnsmasq

- Wireguard сервер

- Android client

- Padavan + Entware

- Настройка iptables

- Доступ к роутеру из VPN

VPN-сервер на роутере. Автоподключение VPN в Windows с блокировкой доступа к интернету кроме VPN-соединения

Полный и подробный туториал как поднять VPN-сервер на роутере, реализовать автоподключение к нему в системе Windows и разрешить выход в интернет только через VPN.

Статья написана достаточно подробно, с расчетом даже на тех людей, кто впервые зашел в раздел Windows «Сетевые подключения».

Для чего это может пригодиться:

- Вы фрилансер на сайтах вроде freelancer.com, upwork.com и т.д. И вы часто путешествуете. Есть большая вероятность, что вас забанят при заходе в аккаунт с другого IP. В этой статье описано одно из решений данной проблемы.

- Иная необходимость удаленно использовать определенный IP.

- Предоставление кому-либо в любой точке мира именно вашего IP.

1. Настройка VPN-сервера на роутере

Сразу хочу сказать, что не все роутеры поддерживают функцию VPN. Буду показывать на примере роутера Tenda. Для других процедура аналогична. Так же необходим статический (белый) IP. Обычно его можно приобрести у вашего провайдера за небольшую плату или вовсе бесплатно.

1. Подключаемся к роутеру. Вводим локальный IP роутера в адресную строку браузера. В моем случае это 192.168.0.1. Посмотреть его можно на наклейке на нижней части роутера, либо в интернете.

2. Вводим логин/пароль. Обычно логин и пароль одинаковы: admin. Если нет, смотрите в инструкции к своему роутеру или в интернете.

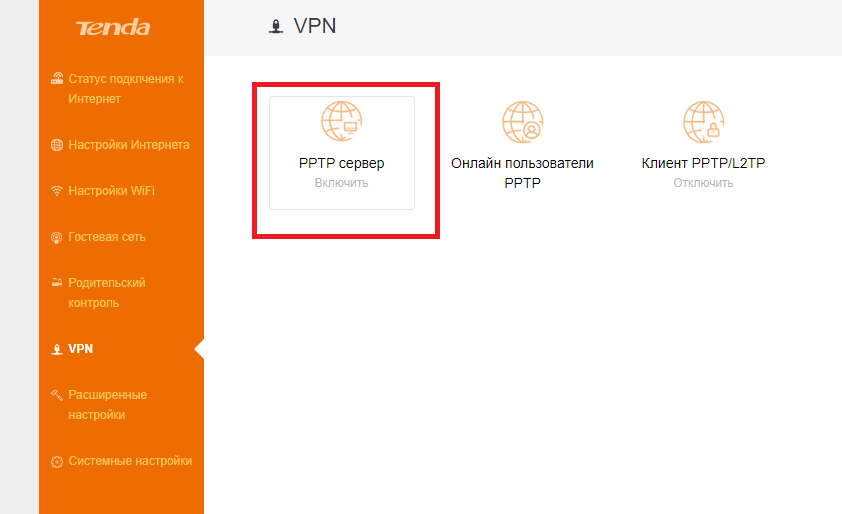

3. Переходим во вкладку «VPN/PPTP сервер». На других роутерах это может быть сразу вкладка «VPN-сервер». Если ничего подобного нет, скорее всего, ваш роутер не поддерживает VPN.

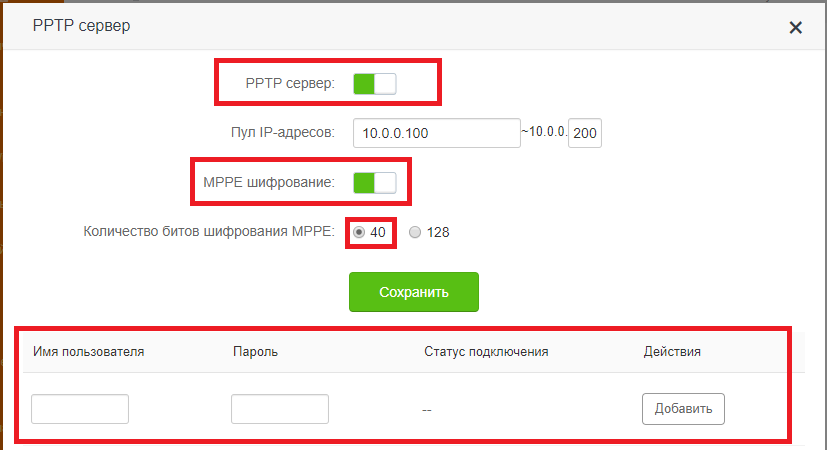

4. Включаем сервер PPTP, включаем шифрование. Добавляем Имя пользователя (Логин) и Пароль для подключение к этому серверу. Сохраняем.

Настройка сервера VPN на роутере закончена. Переходим к настройкам Windows.

2. Подключение к VPN через Windows

Настройка будет проводиться на примере чистой Windows 7. На более старших версиях процедура отличается не сильно.

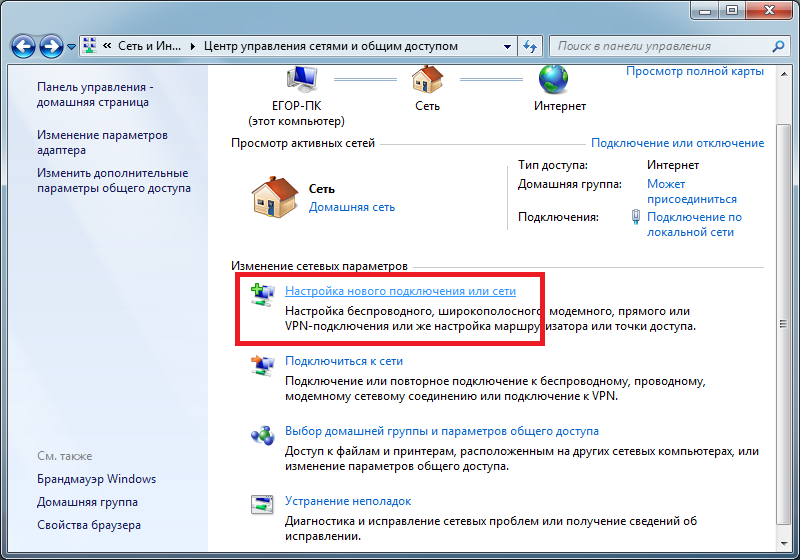

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом». Нажимаем «Настройка нового подключения или сети».

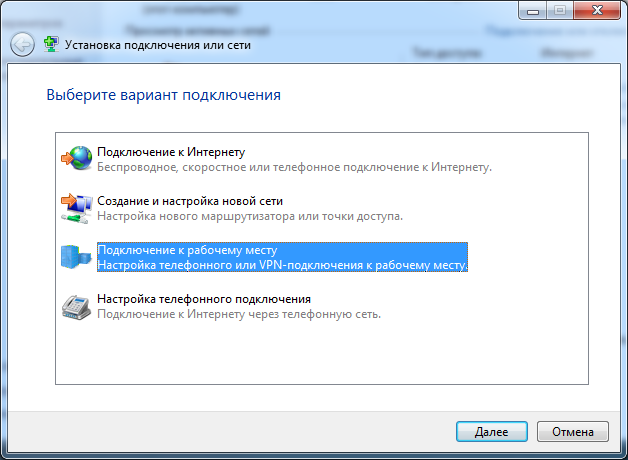

2. Выбираем поочередно «Подключение к рабочему месту/Нет, создать новое сетевое подключение/Использовать мое подключение к интернету (VPN)».

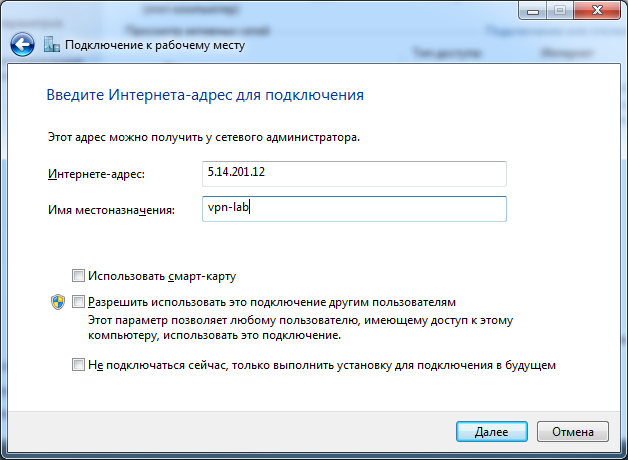

3. В следующем окне в поле «Интернет-адрес» вводим IP нашего VPN-сервера. В поле «Имя местоназначения» указываем любое название на английском без пробелов (например vpn-lab).

Чтобы узнать внешний IP ранее настроенного роутера, нужно зайти с любого устройства, подключенного к роутеру-VPN-серверу, на сайт 2ip.ru. Вписываем указанный там IP в поле.

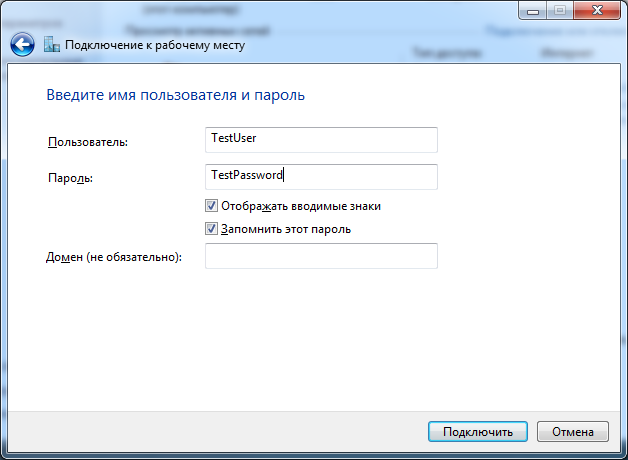

4. Вводим Логин и Пароль для подключения к сети VPN, которые добавлялись ранее. Нажимаем «Подключиться».

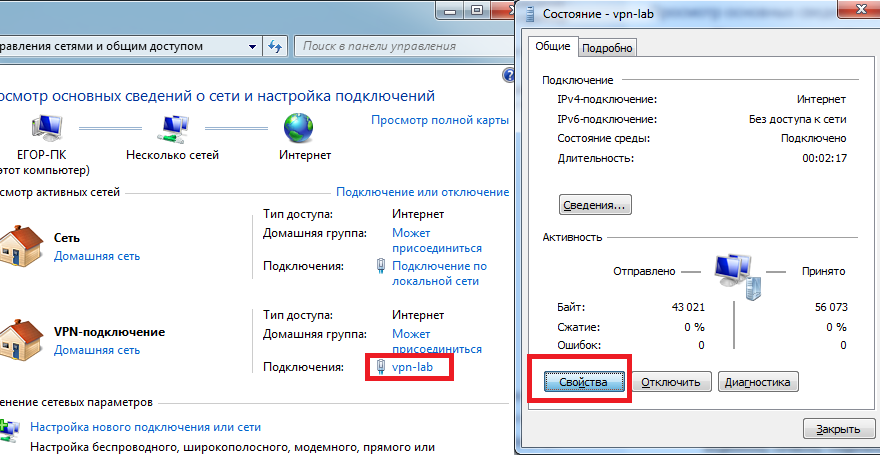

5. Если все сделано правильно, в списке подключений отобразится созданное VPN-подключение. Открываем свойства этого подключения.

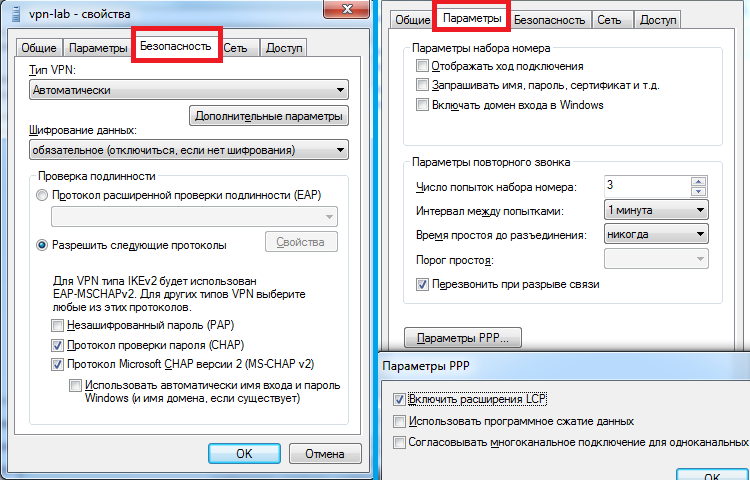

6. Настраиваем пункты во вкладках как показано на рисунках ниже. Нажимаем ОК.

7. Проверяем работоспособность. Теперь при проверке внешнего IP (например, через сайт 2ip.ru) должен отображаться IP-адрес роутера-сервера, а не ваш.

3. Автоподключение к VPN при включении ПК

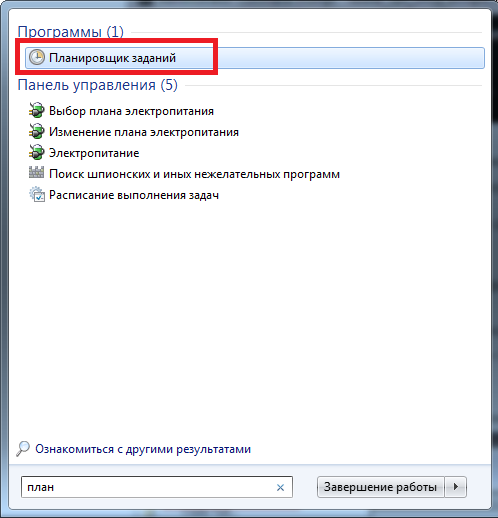

1. Запускаем «Планировщик заданий».

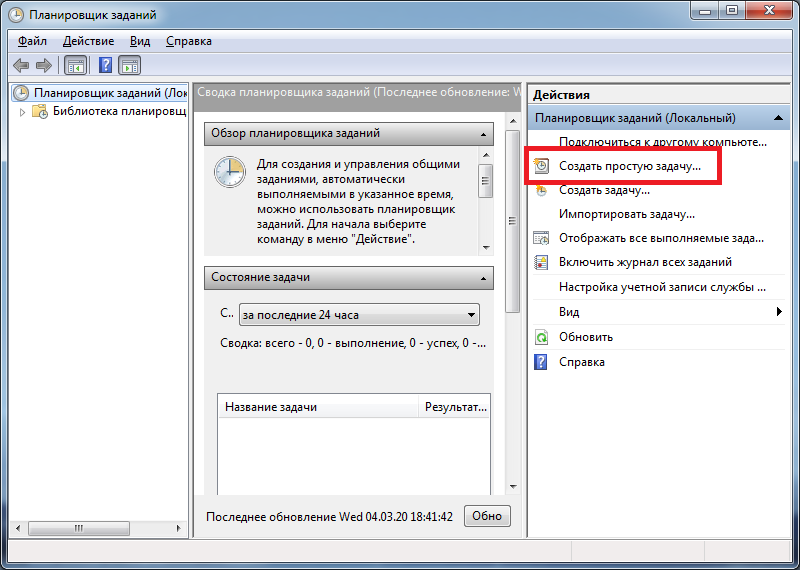

2. Выбираем «Создать простую задачу».

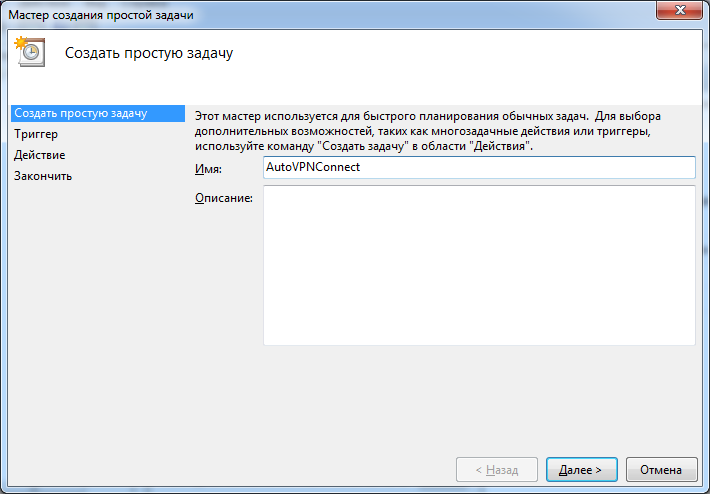

3. В поле «Имя» вводим любое имя (Например AutoVPNConncet).

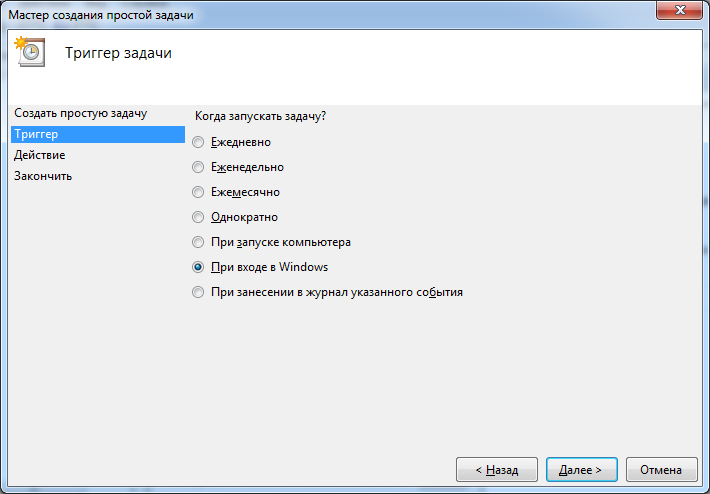

4. В поле «Триггер» выбираем «При входе в Windows».

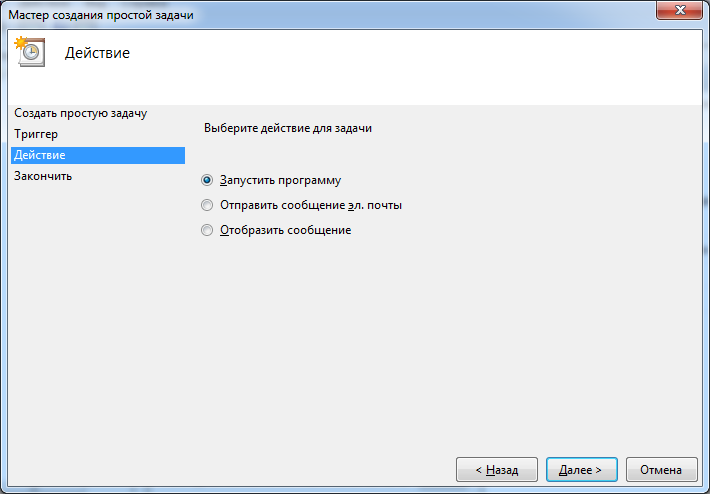

5. Действие — «Запустить программу».

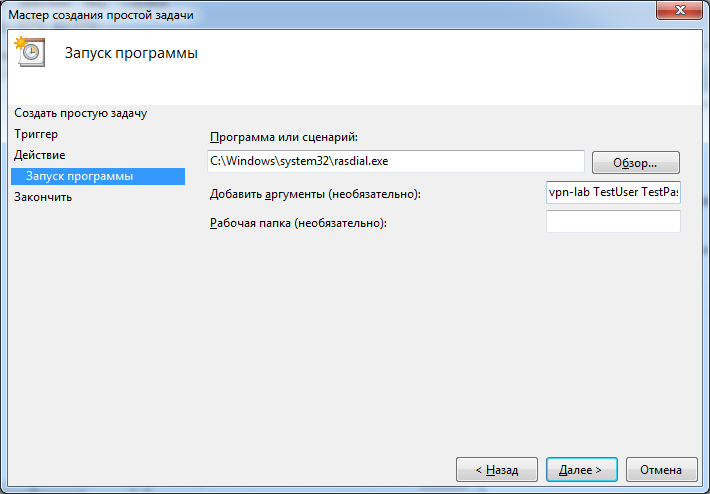

6. Далее в поле «Программа или сценарий» вводим «C:\Windows\system32\rasdial.exe». В поле «Добавить аргументы» вводим » » без кавычек. В моем случае это было «vpn-lab TestUser TestPassword».

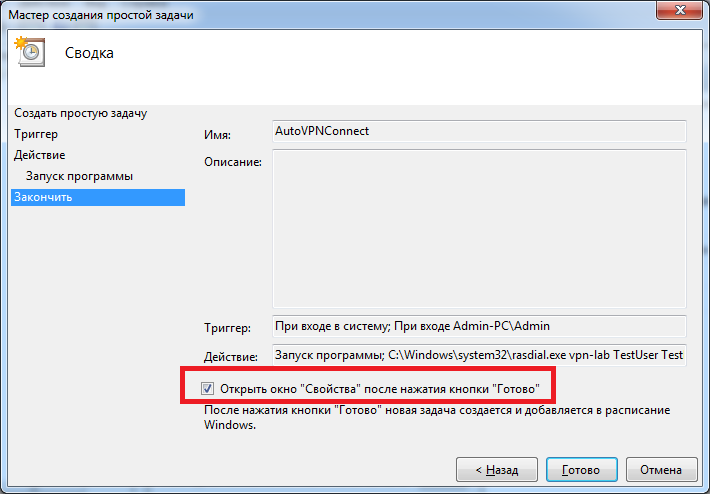

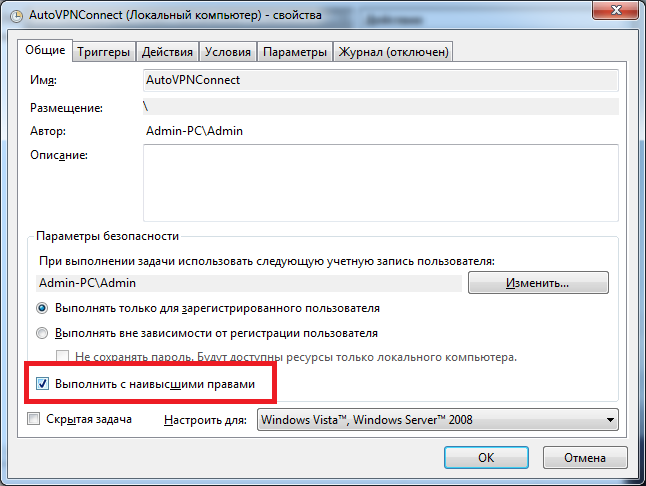

7. Ставим галочку на «Открыть окно „Свойства“ после нажатия кнопки „Готово“». Нажимаем «Готово».

8. В открывшемся окне ставим галочку на «Выполнить с наивысшими правами». Нажать ОК.

9. Готово. Осталось проверить. Перезагрузите компьютер. После этого проверьте свой IP в сети (например на 2ip.ru). Он должен совпадать с VPN-адресом.

4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

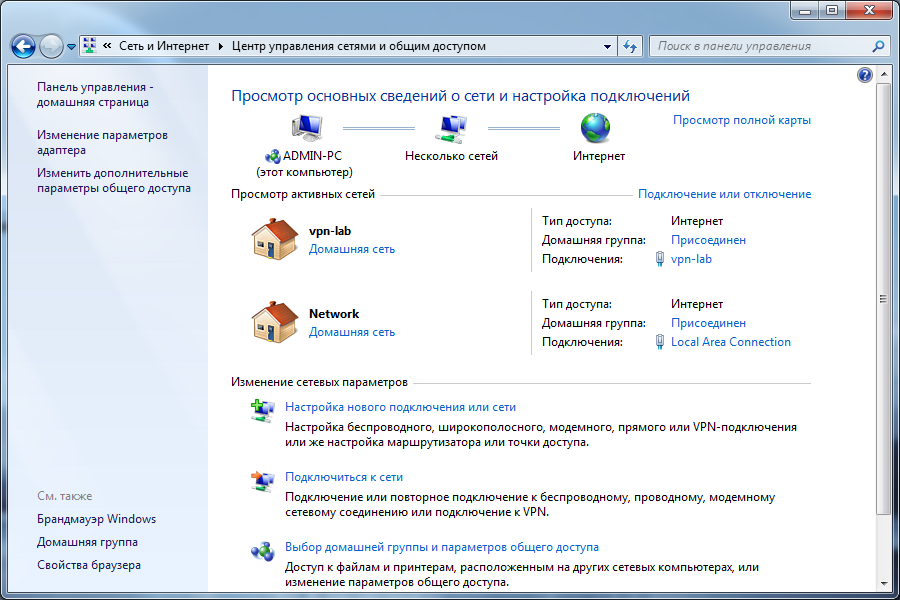

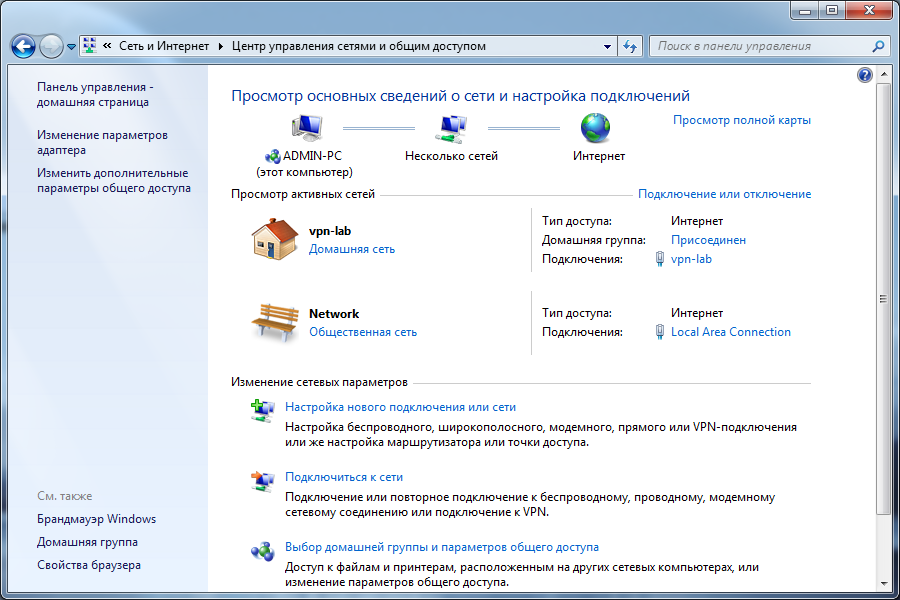

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом».

2. VPN-подключение определяем как «Домашняя сеть», сетевое подключение как «Общественная сеть».

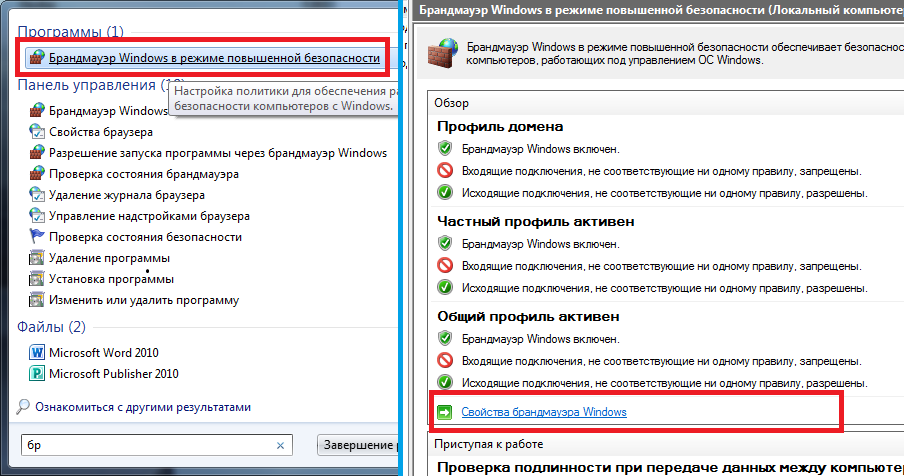

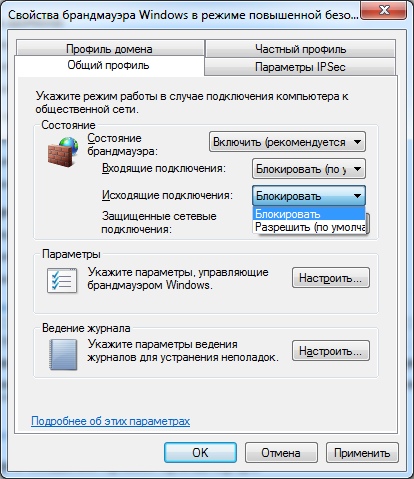

3. Открываем «Брандмауэр Windows в режиме повышенной безопасности» и нажимаем на «Свойства брандмауэра Windows».

4. Во вкладке «Общий профиль» блокируем Входящие и Исходящие соединения. В «Защищенные сетевые подключения» выбрать все.

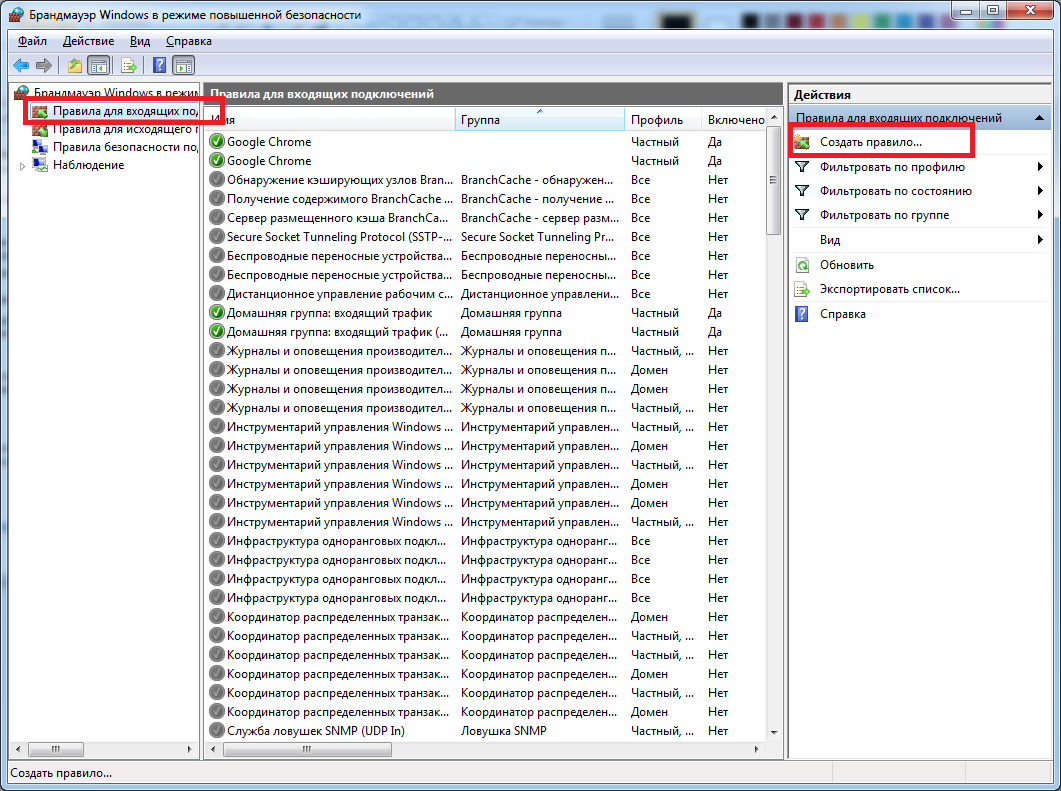

5. Переходим во вкладку «Правила для входящих соединений». Нажимаем «Создать правило».

- Тип правила: «Настраиваемые»

- Программа: «Все программы»

- Протокол и порты: «Тип протокола: Любой»

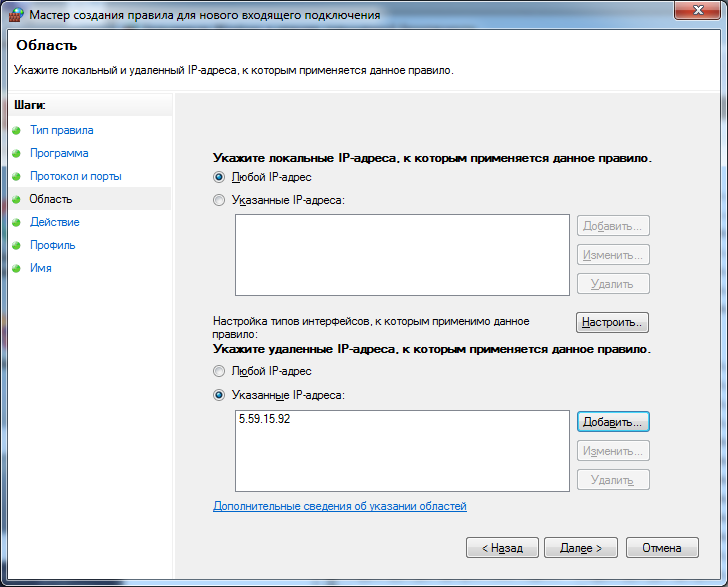

- Область: «Локальные IP: Любой; Удаленные IP: Указанный IP» и здесь добавляем IP вашего VPN (как на скрине ниже).

- Действие: «Разрешить подключение»

- Профиль: ТОЛЬКО «Публичный»

- Имя: (любое) «VPN1»

7. Переходим во вкладку «Правила для исходящих соединений». Нажимаем «Создать правило» и делаем все как в предыдущем пункте.

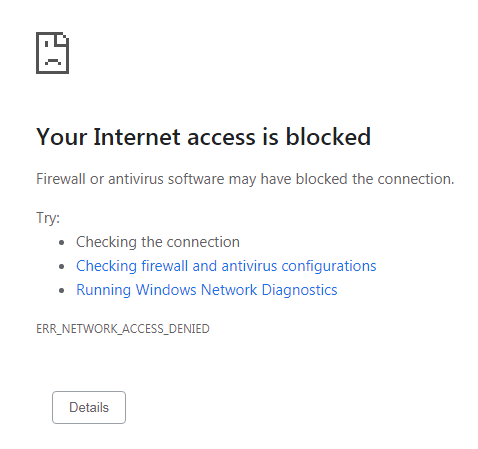

8. Проверяем работоспособность. Теперь при отключенном VPN должен отсутствовать доступ в интернет.

Связываем две локальные сети с помощью Wireguard VPN на выделенном сервере

Эта статья — продолжение Настройка маршрутизации в сети с неподконтрольным роутером. Итак имеем домашнюю локальную сеть, роутер от провайдера без возможности прошивки и почти без возможности настройки. Ставим в локальной сети сервер. Настраиваем на сервере Wireguard VPN и связываем две локальные сети. Другая локальная сеть — маршрутизатор Xiaomi Mi Router 3G с прошивкой Padavan и установленным Entware.

В принципе инструкций по настройке Wireguard — масса. Но меня долго смущал дополнительный частный диапазон адресов для wireguard. Лично я долго не мог понять, да и сейчас не понимаю, зачем нужно каждому wg устройству назначать адрес из частного диапазона. Могу понять зачем это нужно для одного клиента — ему же нужен какой-то адрес. Но зачем это нужно для связывания двух разных сети — непонятно. У специалистов настройка wireguard вообще не вызывает никаких проблем, но я не они. Кстати мне больше всего понравилась инструкция на сайте keenetic — по ней я все и делал. Возможно данная статья кому-то поможет.

- Локальная сеть — 192.168.2.0/24

- Роутер — 192.168.2.1

- Сервер в локальной сети — 192.168.2.4, ethernet интерфейс — enp1s0

- Другая локальная сеть (за xiaomi mi router) — 192.168.3.0/24

- wireguard device network (частный диапазон IP адресов из которого назначаются адреса wireguard интерфейсам) — 10.253.1.0/24

- сервер wireguard address — 10.253.1.2

- android клиент — 10.253.1.10

- xiaomi mi router wireguard address — 10.253.1.3

Dnsmasq

Чтобы все работало в локальной сети необходимо добавить два новых маршрута, которые мы анонсируем через DHCP, чтобы трафик в другую локальную сеть и wireguard device network шел через наш сервер: /etc/dnsmasq.d/dhcp.conf

На клиенте, который использует DHCP для получения IP адреса и конфигурации это должно выглядеть так:

# ip route

default via 192.168.2.1 dev enp3s0 proto dhcp metric 100

10.252.0.0/14 via 192.168.2.4 dev enp3s0 proto dhcp metric 100

192.168.2.0/24 dev enp3s0 proto kernel scope link src 192.168.2.30 metric 100

192.168.3.0/24 via 192.168.2.4 dev enp3s0 proto dhcp metric 100Для Windows клиента таблицу маршрутизации можно посмотреть командой route print.

Видим, что трафик для соседней LAN (192.168.3.0/24) и wg private interace (10.252.0.0/14) маршрутизируется через наш сервер (192.168.2.4). Строго говоря wg private interace у меня 10.253.1.0/24, но подсеть 10.254.0.0/16 используется для других нужд и тоже маршрутизируется через сервер, поэтому я написал одно более общее правило вместо двух.

Wireguard сервер

Ставим на сервер пакет wireguard: sudo apt install wireguard .

Генерируем пару ключей (открытый + закрытый) для сервера:

cd /etc/wireguard

wg genkey > private-key

wg pubkey > public-key < private-keyЗапускаем wireguard sudo systemctl start wg-quick@wg0.service .

Включаем автозапуск для wireguard sudo systemctl enable wg-quick@wg0.service .

В ubuntu все работает — создается интерфейс wg0, создаются маршруты.

Проверить статус можно командой ` wg showconf wg0 `, ` wg show `, маршруты командой ` ip route `.

В настройках роутера пробрасываем wireguard порт до нашего сервера.

Android client

Нет смысла еще раз писать то, что уже неплохо написано до нас. Генерируем ключи на Android клиенте, публичный ключ с клиента добавляем в соответствующую секцию конфигурации wireguard сервера.

Padavan + Entware

Для работы Entware на прошивке Padavan нужна USB флешка. Как ставить entware написано в padavan wiki.

Ставим пакет wireguard-go: ` opkg install wireguard-go `. Теоретически можно использовать утилиту ` wg-quick ` для настройки интерфейса и маршрутизатора, но у меня оно почему-то правильно не заработало. В принципе wg-quick — это простой bash скрипт, можно было и разобраться что именно не работает, но разбираться я не стал.

Итак настраиваем wireguard вручную как написано на официальном сайте. Создаем файл конфигурации /opt/etc/wireguard/wg0.conf. Я закоментировал строчку «Address=. » конфигурации wg0.conf из секции [Interfaces]. Это потому что по какой-то причине ` wg setconf ` ее не принял, ну и ладно, настроим адрес вручную (командой ip address add dev wg0 10.253.1.3/24 ).

wireguard-go wg0

ip address add dev wg0 10.253.1.3/24

wg setconf wg0 /opt/etc/wireguard/wg0.conf

ip link set up dev wg0

ip route add 192.168.2.0/24 dev wg0 src 192.168.3.1

iptables -t filter -A INPUT -i wg0 -j ACCEPT

iptables -t filter -A FORWARD -i wg0 -j ACCEPTМаршрут ` ip route add 10.253.1.0/24 dev wg0 src 10.253.1.3 ` добавился сам, поэтому ручками добавляем только маршрут для 192.168.2.0/24 .

Переопределяем iptables policy по умолчанию для цепочек INPUT, FORWARD таблицы filter — у меня значения по-умолчанию были DROP, с ними маршрутизация из локальной сети 192.168.2.0/24 в 192.168.3.0/24 (в мою локальную сеть) не работала.

Все эти команды для запуска и остановки wireguard сохраняем в /opt/etc/init.d/S50wireguard — теперь должно автоматически запускаться при старте маршрутизатора.

Настройка iptables

После некоторых обновлений конфигурации маршрутизатора (например обновление правил белых/черных списков по mac адресу — web интерфейс маршрутизатора -> Advanced settings -> Firewall -> MAC Filter) маршрутизатор с прошивкой padavan сбрасывает правила iptables. Чтобы все продолжало работать в прошивке есть файлик `/opt/etc/init.d/S10iptables` (softlinkg) -> `/opt/bin/update_iptables.sh`, который запускается после обновления конфигурации. В него заносим все правила iptables — у меня там правила для wireguard и правила, которые я настроил для прозрачного использования tor в локальной сети, который настроил по этой инструкции.

Доступ к роутеру из VPN

Поскольку на неподконтрольном роутере нашей основной сети таблицу маршрутизации мы настроить не можем, то не можем и получить к нему доступ из VPN напрямую. Чтобы получить web доступ к роутеру можно добавить nginx reverse proxy configuration. Можно поставить на любой хост из основной локальной сети — но логично поставить на сервер. Например на порту 8081. Ссылку на файл конфигурации надо добавить в директорию /etc/nginx/sites-enabled — обычно сам файл настроек помещают в /etc/nginx/sites-available/ а в sites-enabled создают символическую ссылку` ln -s /etc/nginx/sites-available/local ./ `.

Перезагружаем конфигурацию nginx на сервере: ` sudo systemctl reload nginx `.