MikroTik – настройка VPN PPTP(Remote Access).

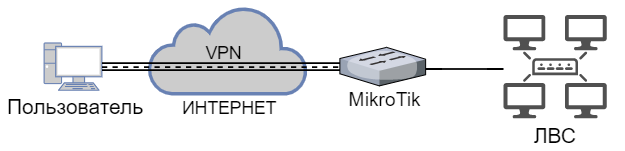

На этой странице рассмотрено создание VPN (Virtual Private Network «виртуальная частная сеть») для удаленного доступа пользователя на ОС Windows 10 к сети организации с использованием протокола PPTP через маршрутизатор MikroTik.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

PPTP (Point-to-Point Tunneling Protocol) туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети wiki. PPTP обладает уязвимостью в протоколе аутентификации MS-CHAP v.2. Уязвимость была закрыта за счет протокола расширенной проверки подлинности EAP (PEAP). Разработчик протокола корпорация Microsoft рекомендует вместо PPTP использовать L2TP или SSTP. Так как PPTP встроен в каждый Windows и легко настраивается, его еще используют. Описание PPTP представлено в исторических целях и для понимания упрощенной настройки VPN. Взломостойкость зависит от сложности и длинны пароля.

Схема подключения удаленного пользователя к сети организации на рисунке ниже.

VPN создан с помощью роутера MikroTik RB750Gr3 с прошивкой 6.47.

Первоначальная настройка роутера выполнена по этой инструкции.

Быстрая настройка VPN PPTP представлена тут .

Порядок действий.

1.Подключение.

Входим в меню роутера из локальной сети через WinBox (ССЫЛКА).

1.Запускаем WinBox, нажимаем на вкладку Neighbors и видим доступные в сети роутеры.

2.Кликаем на MAC или IP-адрес нужного роутера.

3.Адрес отобразится в строке Connect To:

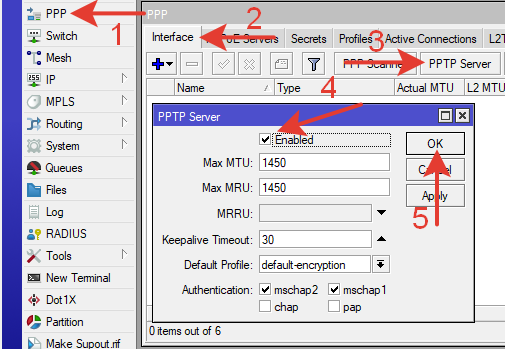

2.Активация сервера PPTP.

1.В боковом меню выбираем PPP.

2.В открывшемся окне PPP переходим на вкладку Interface.

3.В верхней панели нажимаем кнопку PPTP Server.

4.В открывшемся окне ставим галочку напротив Enable.

5.Нажимаем кнопку «ОК».

Через командную строку терминала:

Настройка удаленного доступа к рабочему месту средствами маршрутизаторов Mikrotik.

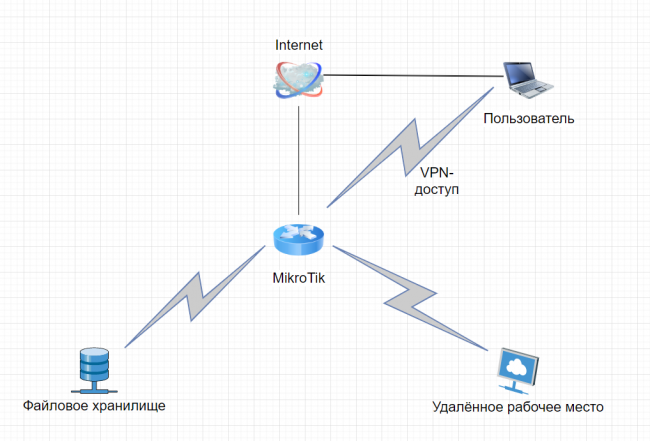

В условиях действующих карантинных мероприятий и самоизоляции крайне важное значение приобретает возможность удаленной работы. Наиболее часто встречающаяся конфигурация – использование режима удаленного рабочего стола. Самый простой способ доступа – опубликовать сервис RDP на «белом» IP-адресе маршрутизатора организации. Однако, такая публикация небезопасна из-за возможных уязвимостей операционной системы. Гораздо более надежный метод – обеспечить первоначальное подключение клиентов по VPN с дальнейшим использованием сервиса удаленной работы. Основной целью данной статьи будет являться простота настройки, чтобы её мог выполнить рядовой пользователь.

VPN-доступ к удалённому рабочему месту можно организовать несколькими способами, но в данном примере мы рассмотрим простой способ, который сбалансирован по безопасности и сложности настройки. При этом способе можно подключаться к удалённому рабочему компьютеру используя стандартные средства вашей операционной системы, будь то Linux, Windows или MacOS, после чего вы сможете использовать нужные ресурсы своей корпоративной локальной сети.

VPN В данной схеме удалённого подключения, пользователь сначала выполняет VPN-соединение до маршрутизатора компании (в примере рассматривается оборудование компании MikroTik, работающее под управлением операционной системы RouterOS) и затем уже стандартными средствами к необходимому рабочему месту, будь это отдельный компьютер, терминальный сервер или виртуальная машина.

VPN RouterOS (операционная система на устройствах MikroTik) поддерживает разнообразные типы VPN, но в данном примере мы будем настраивать L2TP-сервер на устройстве MikroTik с предварительным ключом шифрования, поскольку такая конфигурация обладает достаточной защищенностью и простотой настройки.

Все настройки в примере будут представлены в виде командной строки, но они полностью идентичны и соответствуют пунктам меню и иерархии визуального представления, при настройке RouterOS с использованием графического интерфейса программы Winbox или вэб-интерфейса.

Все В статье подразумевается, что маршрутизатор MikroTik уже имеет основные настройки и предоставляет доступ в Интернет. Также предполагается, что провайдер предоставляет подключение с «белым статическим адресом» — адресом, который постоянен и доступен напрямую из сети Интернет. Обычно такая услуга платная, но вполне доступна как для организаций, так и частных лиц.

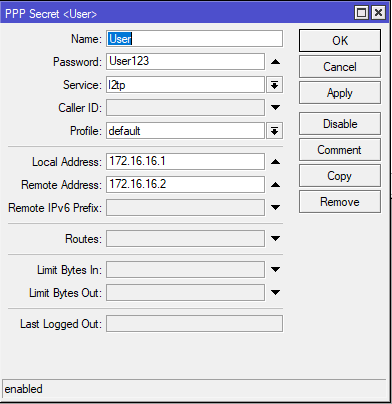

1. В первую очередь мы создадим пользователя, логин и пароль которого будут использоваться для подключения к устройству: /ppp secret add name=User password=User123 local-address=172.16.16.1 remote-address=172.16.16.2 service=l2tp

Имя пользователя в примере ( name= ) будет User , пароль ( password= ) User123 . Настоятельно рекомендуем вам использовать сложные связки логин/пароль для обеспечения подключения избыточной безопасностью. Для этого можно и нужно использовать в пароле спецсимволы. Пункт ( local-address – это адрес роутера в созданном подключении, а ( remote-address — адрес компьютера, с которого выполняется VPN-подключение. Пункт service определяет, в каком типе VPN-сервера будет использоваться данный профиль пользователя. В данном случае это L2TP-сервер.

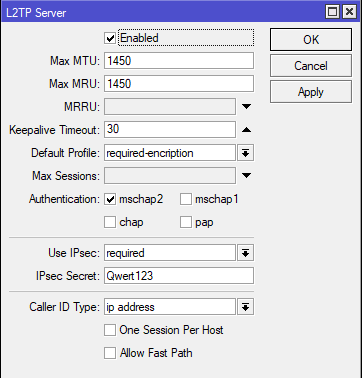

2. Включение L2TP-сервера с заданными параметрами: /interface l2tp-server server set enabled=yes use-ipsec=re quired ipsec-secret=Qwert123 authentication=mschap2

Основным параметром здесь будет параметр authentication= отвечающий за метод аутентификации. Параметр ipsec-secret= отвечает за ключ предварительного шифрования ipsec. Для обеспечения безопасности мы рекомендуем использовать сложный ключ, который отвечает всем требованиям безопасности.

3. Если у вас на устройстве MikroTik настроен firewall, то необходимо открыть порты, используемые для подключения к L2TP-серверу устройства, а так же в работе IP-SEC. Список портов 1701/UDP,500/UDP (для IKE, для управления ключами шифрованияs), 4500/UDP (для IPSEC NAT-Traversal mode), 50/ESP (для IPSEC), 51/AH (для IPSEC): /ip firewall filter add action=accept chain=input comment=l2tp dst-port=500,1701,4500 protocol=udp add action=accept chain=input comment=»Allow IPSec-esp» protocol=ipsec-esp add action=accept chain=input comment=»Allow IPSec-ah» protocol=ipsec-ah

Необходимо «поднять» данные правила в списке правил firewall выше запрещающих правил, чтобы VPN-подключение не блокировалось.

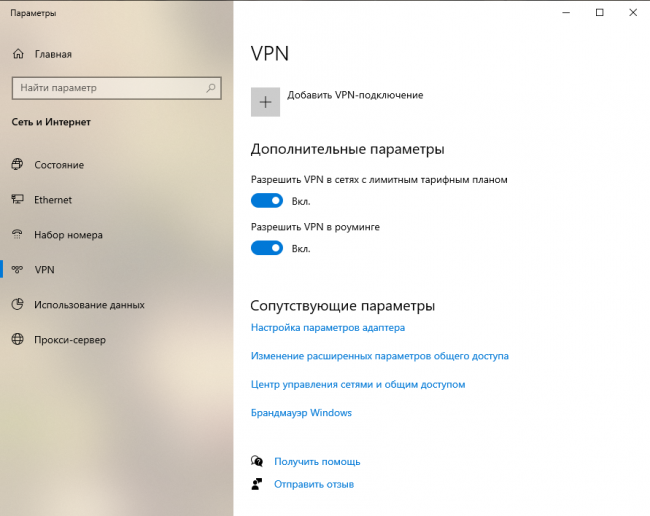

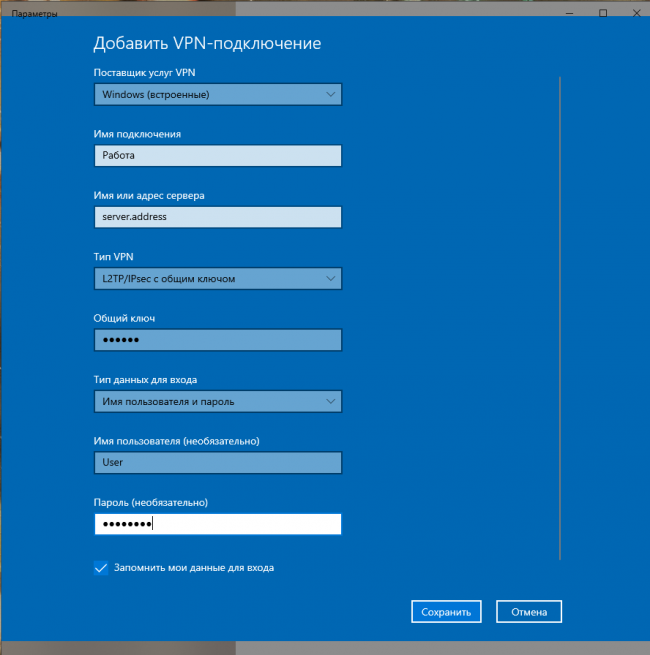

После данных настроек, необходимо настроить подключение на клиентском компьютере (в данном примере за основу берется ОС Windows 10).

Создадим новое VPN-подключение. В свойствах указывается тип L2TP/IPsec с общим ключом, а также все необходимые параметры аутентификации. После этого клиентский компьютер готов к работе. Для других операционных систем настройка будет полностью аналогична.

После выполнения VPN-подключения, вы можете напрямую подключаться к ресурсам внутренней корпоративной сети, поскольку на устройстве MikroTik будут созданы все связанные маршруты и вы сможете напрямую подключаться к RDP-серверу или, скажем FTP-хранилищу.

Таким образом можно обеспечить своим сотрудникам безопасный доступ к ресурсам корпоративной себе или доступ к домашней сети, чтобы, например, мониторить видео-регистратор или использовать media-центр или домашнее хранилище.

Настройка удаленного доступа MikroTik через интерфейс и командную строку

Всем доброго времени суток! В статье я коротко расскажу – как сделать в Mikrotik доступ из интернета или по-другому – как организовать, настроить удаленный доступ. При чем нам нужно не просто открыть порт и пускать туда всех кому не лень, а именно сделать безопасный вход. Для начала нужно подключиться к маршрутизатору и зайти в Web-интерфейс.

Но мне удобнее использовать WinBox, так как он позволяет открывать и работать сразу в нескольких местах. Так что тут каждый решает сам. Даже интересно как-нибудь сделать опрос, кто как, настраивает роутеры Микротик. Но мы немного отвлеклись – начнем же настраивать.

Настройка удаленного доступа через интерфейс

- Слева в меню выбираем «IP», далее нажимаем по разделу «Firewall». Для того чтобы открыть или прикрыть тылы, конечно же нужно зайди во вкладку «Filter Rules». Для создания нового правила или фильтра нажимаем по плюсику. А теперь внимательно вводим вот такие данные. В качестве «Chain» указываем параметр «input». В качестве «Protocol» мы будем использовать «TCP». И теперь надо указать порт, по которому мы будем подключаться в строке «Dst. Port». Если вы будете подключаться к Web-интерфейсу – то указываем 80. Для WinBox обычно указывается порт 8291, а для Telnet номер 23. Ещё я бы для себя добавил комментарии, чтобы потом не забыть. Нажимаем «Comment» и вводим нужную информацию. В конце не забудьте применить настройки кнопкой «Apply».

- Вот мы правило создали, но есть небольшая проблема в том, что они пока работать не будут. Данное правило надо поместить как можно выше. Это можно сделать здесь в интерфейсе.

- Теперь осталось прописать IP адреса, которым будет дано добро зайти в настройки роутера. Для этого там же в «IP» переходим в другой раздел «Services».

- Нам нужно выбрать ту службу, к которому мы хотим иметь доступ. Я в качестве примера хотел выходить из интернета на Web-интерфейс, поэтому выберу «www». Теперь откроется окошко, нужно в строке «Available From» добавляем те IP адреса «извне», которые будут иметь доступ к аппарату. Ещё добавьте IP адрес, с которого вы сейчас сидите. Также можно добавить и локальные адреса.

Настройка удаленного управления через командную строку

/ip firewall filter add chain=input protocol=tcp dst-port=80 disabled=no action=accept

- Добавляем наше правило в самый верх списка, чтобы оно работало. У меня правило имеет номер или ID 30 у вас может быть другое:

/ip firewall filter move 30 destination=1

/ip service set telnet address=192.168.33.0/24,214.55.17.76/32,192.168.100.0/32