- Шаблон базовой настройки маршрутизатора Cisco

- Настройка авторизации и доступа по SSH

- Настройка роутинга

- Настройка времени

- Архивирование конфигов

- Настройка DNS

- Настройка локальной сети

- Настройка DHCP сервера

- Настройка Internet и Firewall

- Настройка NAT

- Отключение ненужных сервисов

- Настройка установка маршрутизаторов cisco

- Отличия роутера Cisco от коммутатора 3 уровня

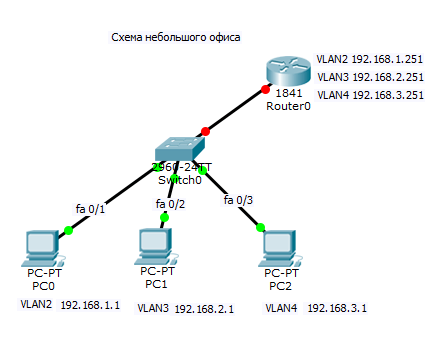

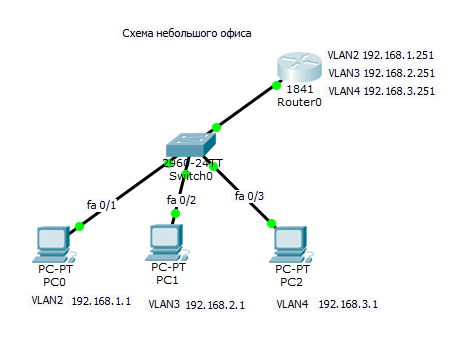

- Схема для малого офиса

- Настройка маршрутизатор cisco 1841

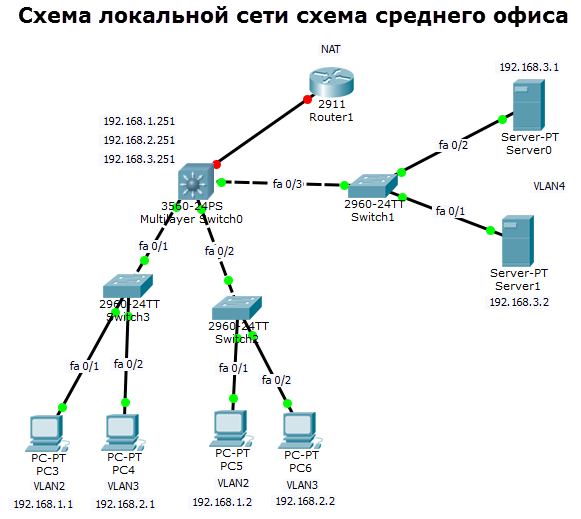

- Схема для среднего офиса

- Настройка Switch1

- Настройка Switch2

- Настройка Switch3

- Настройка ядра сети

- Популярные Похожие записи:

- 14 Responses to Как настроить маршрутизатор cisco / Организация сети для небольшого офиса

- Добавить комментарий Отменить ответ

- Поиск по сайту

- Подписка на youtube канал

- Выберите рубрику

- Последние записи

Шаблон базовой настройки маршрутизатора Cisco

В последнее время приходится часто настраивать с нуля маршрутизаторы Cisco (в основном 800-1800 серии) для филиалов моей компании и дабы не набирать одни и теже команды третий десяток раз составил для себя небольшой шаблон настроек на разные случаи жизни. Сразу скажу что сертификаты от Cisco не получал, книжек по данным роутерам особо не читал, весь свой опыт приобрел методом научного тыка, курением мануалов на cisco.com и кое каким вдумчивым заимствованием кусков чужих конфигов…

Итак распаковываем роутер, заливаем последнюю прошивку (для SSH необходим минимум Advanced Security), делаем

#erase startup-config

дабы избавится от преднастроеного мусора и перегружаемся.

Настройка авторизации и доступа по SSH

! включаем шифрование паролей

service password-encryption

! используем новую модель ААА и локальную базу пользователей

aaa new-model

aaa authentication login default local

! заводим пользователя с максимальными правами

username admin privilege 15 secret PASSWORD

! даем имя роутеру

hostname <. >

ip domain-name router.domain

! генерируем ключик для SSH

crypto key generate rsa modulus 1024

! тюнингуем SSH

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 2

! и разрешаем его на удаленной консоли

line vty 0 4

transport input telnet ssh

privilege level 15

Настройка роутинга

! включаем ускоренную коммутацию пакетов

ip cef

Настройка времени

! временная зона GMT+2

clock timezone Ukraine 2

clock summer-time Ukraine recurring last Sun Mar 2:00 last Sun Oct 2:00

! обновление системных часов по NTP

ntp update-calendar

! ntp сервера лучше задавать по айпи, ибо если при перегрузке DNS-сервера не доступны то настройки по именам слетают…

ntp server NTP.SERVER.1.IP

ntp server NTP.SERVER.2.IP

Архивирование конфигов

! включаем архивирование всех изменений конфига, скрывая пароли в логах

archive

log config

logging enable

hidekeys

! историю изменения конфига можно посмотреть командой

show archive log config all

Настройка DNS

! включить разрешение имен

ip domain-lookup

! включаем внутренний DNS сервер

ip dns server

! прописываем DNS провайдера

ip name-server XXX.XXX.XXX.XXX

! на всякий случай добавляем несколько публичных DNS серверов

ip name-server 4.2.2.2

ip name-server 208.67.222.222

ip name-server 208.67.220.220

Настройка локальной сети

! обычно порты внутреннего свитча на роутере объединены в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168. 1

! включаем на интерфейсе подсчет пакетов передаваемых клиентам — удобно просматривать кто съедает трафик

ip accounting output-packets

! посмотреть статистику можно командой

show ip accounting

! очистить

clear ip accounting

Настройка DHCP сервера

! исключаем некоторые адреса из пула

ip dhcp excluded-address 192.168. 1 192.168. 99

! и настраиваем пул адресов

ip dhcp pool LAN

network 192.168. 0 255.255.255.0

default-router 192.168. 1

dns-server 192.168. 1

Настройка Internet и Firewall

! настраиваем фильтр входящего трафика (по умолчанию все запрещено)

ip access-list extended FIREWALL

permit tcp any any eq 22

! включаем инспектирование трафика между локальной сетью и Интернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

! настраиваем порт в Интернет и вешаем на него некоторую защиту

interface FastEthernet0/0

description === Internet ===

ip address . 255.255.255.

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects

no ip directed-broadcast

no ip proxy-arp

no cdp enable

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

! ну и напоследок шлюз по умолчанию

ip route 0.0.0.0 0.0.0.0 .

Настройка NAT

! на Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

! на локальном интерфейсе

interface Vlan1

ip nat inside

! создаем список IP имеющих доступ к NAT

ip access-list extended NAT

permit ip host 192.168. any

! включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

! добавляем инспекцию популярных протоколов

ip inspect name INSPECT_OUT http

ip inspect name INSPECT_OUT https

ip inspect name INSPECT_OUT ftp

Отключение ненужных сервисов

no service tcp-small-servers

no service udp-small-servers

no service finger

no service config

no service pad

no ip finger

no ip source-route

no ip http server

no ip http secure-server

no ip bootp server

UPD. Убрал лишнее по советам хаброюзеров

UPD2. Добавил отключение ненужных сервисов

UPD3. Изменил настройка файрвола (спасибо Fedia)

Настройка установка маршрутизаторов cisco

Как настроить маршрутизатор cisco

Всем привет сегодня хочу рассказать вам, как настроить маршрутизатор ciscoили организовать сеть для небольшого офиса. Поговорим об отличиях коммутатора 3 уровня и маршрутизатора, и разберем схему организации малого офиса и среднего, с использованием роутера Cisco. Думаю это интересная тема и весьма часто встречающаяся.

Отличия роутера Cisco от коммутатора 3 уровня

Напомню в предыдущей статье мы настроили коммутатор cisco в качестве ядра, работающего на 3 уровне модели OSI, и разобрали, что он производительнее и дешевле, чем router cisco. Так, что же тогда заставляет покупать маршрутизаторы Cisco, все дело в мозгах, которые дают функционал, такой как:

Без которого сложно представить как связывать удаленные офисы с центральным. Такая вот хитрая политика партии у Cisco.

Схема для малого офиса

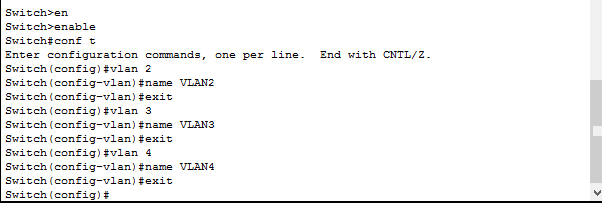

Создаем VLAN2, VLAN3, VLAN4. Логинимся на ваш cisco 2960 и переходим в режим конфигурирования/

теперь определим каждый компьютер в нужный vlan. PC0 в vlan 2, PC1 в vlan 3, PC2 в vlan 4. У меня это порты fa0/1, fa0/2 и fa0/3.

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport mode access

switchport access vlan 3

exit

int fa 0/3

switchport mode access

switchport access vlan 4

exit

do wr mem

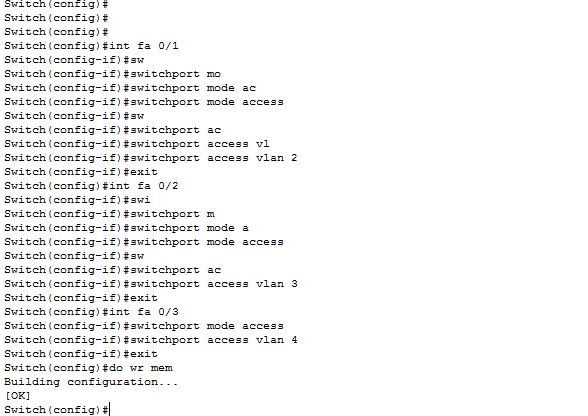

Следующим шагом будет настроить trunk порт до нашего роутера Cisco 1841. Вводим следующие команды

Выбираем нужный интерфейс

разрешаем определенные vlan

Все работы на коммутаторе Cisco 2960 закончены, переходим к нашему роутеру.

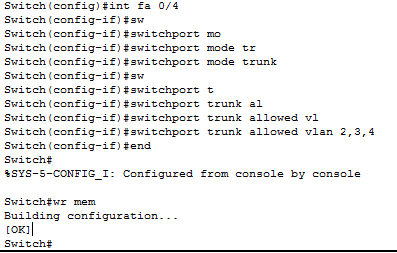

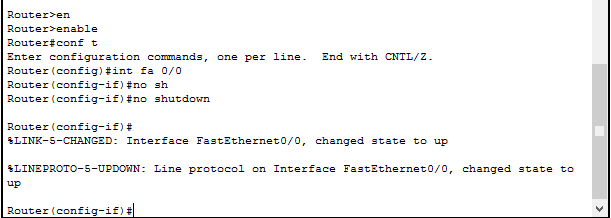

Настройка маршрутизатор cisco 1841

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

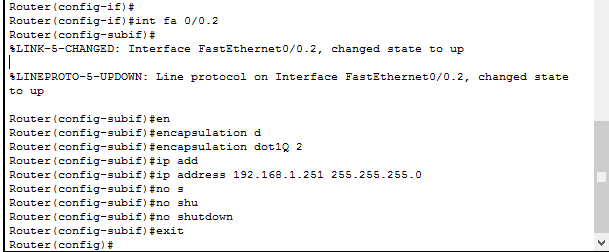

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

указываем что он относится и случает пакеты vlan 2

и сохраняем настройки командой

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3

encapsulation dot1Q 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int fa 0/0.4

encapsulation dot1Q 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

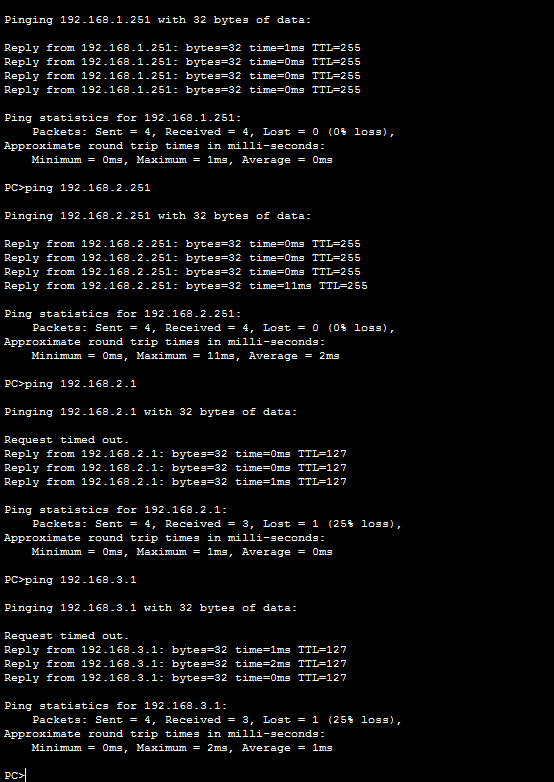

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

Схема для среднего офиса

Вот как выглядит схема локальной сети среднего офиса. Есть маршрутизатор cisco 2911, выступающий в роли интернет шлюза. Есть ядро сети коммутатор 3 уровня Cisco 3560. Он будет маршрутизировать локальный трафик между vlan сети. В Cisco 3560 воткнуты 3 коммутатора второго уровня Cisco 2960, которые уже подключают в себя конечные устройства. В сети есть 3 vlan 2,3,4.

Настройка Switch1

Начнем с настройки Switch1, сегмента серверов. Логинимся в режим глобальной конфигурации.

Закинем порты fa 0/1-2 в VLAN4

Настроим trunk порт fa 0/3, разрешать будем только трафик vlan4

Настройка Switch2

Все с сегментом серверов мы закончили. Переходим к такой же настройке на Switch2 и 3. И так Switch2 Cisco 2960.

Первым делом создаем vlan 2 и vlan3.

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Настроим trunk порт на интерфейсе fa 0/3

Настройка Switch3

Тот же фокус проводим с настройкой Switch3 Cisco 2960

Первым делом создаем vlan 2 и vlan3.

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Настроим trunk порт на интерфейсе fa 0/3

Настройка ядра сети

Приступаем к настройке маршрутизации, на ядре Cisco 3560, все три его порта нужно настроить как trunk, создать vlan и назначить им ip.

создаем vlan 2,3,4

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

vlan 4

name VLAN4

exit

Задаем статический ip адрес vlan2,3,4

int vlan 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

int vlan 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int vlan 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

int fa 0/1

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/3

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

Включаем маршрутизацию и сохраняем конфигурацию

ip routing

do wr mem

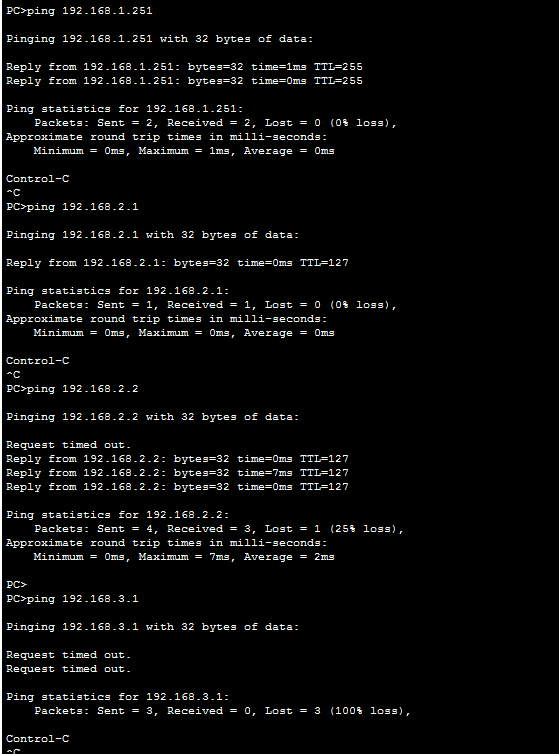

Ping будет производиться с компьютера PC3. Как видим, сервера и обычные компьютеры разделены.

О настройке интернета и NAT поговорим в следующих статьях на данную тему. Как видите конфигурирование маршрутизаторов cisco, не такое уж и сложное дело.

Популярные Похожие записи:

- Сравнение маршрутизаторов Cisco и Juniper, что лучше в 2022 году?

- Установка esxi 6.5, с правильной настройкой

Не открывается сайт nic.ru из-за ddos-атаки

Установка и настройка dongleserver ProMAX

- Настройка сети в CentOS 8, за минуту

Подключение ключа 1С через dongleserver ProMAX

14 Responses to Как настроить маршрутизатор cisco / Организация сети для небольшого офиса

Здравствуйте. Мне нужно наоборот разграничить сеть. Есть небольшой офис, в нем на циске 890 настроено несколько влан-ов. И нужно сделать так, чтоб они не видели друг друга. Через ACL никак не получается у меня настроить

ПК получают адреса 30.2 и 50.2 Нужно, чтоб 192.168.30.2 не видел 192.168.50.2, но оба видели 192.168.0.1

В описанной настройке транков кор-свича не хватает разрешения на vlan 4, вероятно просто забыли указать.

Доброй ночи помогите сделать задание,схема Центральный офис и 4 территориально удаленных филиала Пожалуйста!

Мне требуется развернуть похожую сеть на заводе. В связи с чем возник вопрос — возможно ли вместо свича cisco 2960 использовать промышленный коммутатор на 8 портов https://www.raisecom.su/equipment/ethernet_switches/promyshlennyj_kommutator_8_portov/

?

> не хватает разрешения на vlan 4, вероятно просто забыли указать

Не забыли. С ним vlan 4 после ip routing не останется изолированным.

Если vlan4 не прописать на обоих концах транка, то пакеты с тегом vlan4 не пройдут, и да, трафик vlan4 останется полностью изолированным, даже от ядра. Объясните тогда зачем нужны пакеты с тегом vlan4 на свичах 2 и 3? Ведь вы не планируете на этих свичах серверы vlan4.

ошибка)vlan2,3 на TRUNK port fa0/3 Multi swich >Switch1. А с другой стороны с SW1 смотрящий на мульти свич указали только 4 VLAN.

Вопрос…После команды ip routing vlan начинают перебрасывать пакеты между собой.

А зачем тогда VLAN? Он получается перестает выполнять свою функцию изоляции между подсетями.

Добавить комментарий Отменить ответ

Поиск по сайту

Подписка на youtube канал

Выберите рубрику

Active directory, GPO, CA Android Apple ASUS, Sony VAIO CentOS Cisco, Mikrotik Debian, FreeBSD DNS Exchange, Power Shell HP/3Com Hyper-V IBM IIS и FTP, web и seo Juniper Lenovo, intel, EMC, Dell Microsoft Office Microsoft SQL server, Oracle Microsoft System Center NetApp Network, Телефония News Raid, LSI, Adaptec Supermicro Ubuntu Utilities Veeam Backup & Replication, Windows Server Backup Vmware, VirtualBox Windows 7 Windows 8/8.1 Windows 10, Windows 11 Windows 2008/2008 R2 Windows 2012/2012 R2 Windows Server 2016, Windows Server 2019, Windows Server 2022 WordPress, 1C Битрикс Безопасность, Kali СХД Сертификация перед сном

Последние записи

- Кластерный диск в состоянии «Online Pending»

- Как вернуть средство просмотра фотографий Windows 11, за минуту

- Настройка DistKontrolUSB от А до Я

- Как узнать, нуждается ли удаленный сервер в перезагрузке

- Ошибка the server pool does not match the rd connection brokers that are in it. errors