- ViPNet-Client

- oko

- ingener

- oko

- ingener

- oko

- ingener

- cogniter

- oko

- ingener

- ingener

- О программе

- Установка VipnetClient

- VipnetClient с графической оболочкой

- Запуск клиента

- Установка ключа

- Сетевые узлы

- VipnetClient с командной строкой

- Установка ключа

- Конфигурация сетевых настроек

- Как установить Vipnet Client Linux с ключом.

- Добавить комментарий Отменить ответ

ViPNet-Client

установил ViPNet-Сlient на машину. настроил подключение доменного пользователя с машины через ViPNet-Client. пользователь подключается в том числе и первом уровне. можно получить доступ к своим файлам. сервер стоит за координатором и его соединение туннелируется.

но вот сетевые ресурсы на первом уровне не работают (http и imap). команда ss -t показывает попытку соединения с сервером. в нулевом уровне все работает.

кто-нибудь пробовал такой вариант организации связи? поделитесь опытом

oko

New member

to ingener

Модуль экстрасенсорики подсказывает, что iplir из состава ViPNet, представляющий собой драйвер фильтрации-VPN-проч. не знает про ГОСТ. Или этого не знает Координатор (скорее всего оба варианта). Попробуйте ткнуть ИнфоТекс — нехай напрягутся.

ingener

New member

а можно по-подробней.

я так понимаю, что для Astra Linux координатор прозрачное устройство. если бы с двух сторон стояли координаторы, то связь бы работала на всех уровнях. а вот когда клиентский компьютер предлагает пройти аутентификацию — он в нулевом уровне. связь с сервером доступна по причине нулевого уровня сокета сетевого соединения.

после того, как мы переходим в ненулевой уровень сетевой сокет так и остается в нулевом уровне, а процессы компьютера переходят на высшие уровни. мандатное разграничение доступа не позволяет делать запись из более высокого уровня в более низкий.

скорее всего на сокет сетевого соединения ViPNet нужно установить метку ehole и тогда в него запись пойдет, и пойдет связь в ненулевом уровне

oko

New member

to ingener

Если проблема в работоспособности драйвера, то способ с ehole прокатит. Но откровенно сомневаюсь, потому что, imho, тогда бы iplir в принципе не отрабатывал при перемещении в сессию выше 0.

Насколько помню, драйвер ViPNet как и всякий порядочный VPN инкапсулирует любой исходящий трафик в серию UDP-пакетов, а на приемной стороне Координатор разворачивает их. В процессе такого взаимодействия вполне могут теряться мандатные метки IP-трафика, заложенные Astra Linux в соответствии с ГОСТ (ибо это сетевой, а не транспортный уровень ISO/OSI, в котором UDP/TCP).

«Врежьте» машину «между» Координатором и туннелируемым сервером на удаленной стороне и продампите трафик Wireshark’ом. Структуры типа 40 AB 02 на 1 мандатном уровне в трафике в поле SEC весьма заметны в случае обычного взаимодействия.

ingener

New member

развернул openvpn.

доступ с компьютера где стоит клиент к серверу с почтой и web в любом уровне имеется. схема организации связи простая: клиент_openvpn-сервер_openvpn-промежуточный_маршрутизатор-сервер_с_почтой_и_web.

Coordinator туннелирует сервер_с_почтой_и_web сразу.

ViPNet-Client соответствуют два адреса: один виртуальный, второй — адрес tun на компьютере (реальный). так вот, виртуальный адрес со стороны пингуется, а реальный нет.

если сетевому адресу ethernet прописать алиасом виртуальный адрес, то при такой схеме устанавливается соединение между туннелируемым адресом сервера и компьютером.

думаю проблема — в организации связи ViPNet. нужно копать в эту сторону и интерфейс tun тут ни причём

есть еще подозрение, что виртуальный и адрес интерфейса tun транслируются, но iptables ничего не показывает

oko

New member

to ingener

Откровенно плохо суть проблемы, давайте разбираться.

tun — интерфейс, поднятый openvpn? Потому что ViPNet доп.интерфейсы, отображаемые через ifconfig (например), самостоятельно не поднимает.

Если это так, и вам необходимо «пинговать» tun-интерфейс (его виртуальный ip), то копайте в сторону правил iptables (что вряд ли) и правки конфигураций, как, например, тут.

У вас ViPNet Client и OpenVPN-клиент на одной машине? Не самая лучшая идея.

Лучше запросите у ИнфоТЕКС ответ, поддерживает ли их nix-клиент передачу мандатных меток по сети в соответствии с ГОСТ. Аналогично по Координатору (кстати, какой версии Координатор?).

И еще нюанс, если вы всю эту схему используете для обработки ГТ (а иначе, кому, в здравом уме, понадобились мандатные метки в Astra Linux?), то у меня для вас откровенно плохие новости.

ingener

New member

И еще нюанс, если вы всю эту схему используете для обработки ГТ (а иначе, кому, в здравом уме, понадобились мандатные метки в Astra Linux?), то у меня для вас откровенно плохие новости.

не пугайтесь! кроме ГТ есть еще обширный перечень информации ограниченного доступа. но есть еще указ Президента от 2008 года № 351 (в части служебной тайны). а еще есть модель угроз безопасности, в которой есть пункт случайной или преднамеренной утечки информации через Интернет. и потому он должен быть отключен.

как раз мандатное разграничение и позволит использовать компьютер в нулевом уровне без ограничений, а в первом (например, персональные данные) создается изолированный сегмент телекоммуникационной инфраструктуры.

но это все лирика. задачу нужно решать. и проблема сейчас в том, что на первом уровне я вхожу в сеть. файловая система cifs работает без замечаний, и все файлы с метками первого уровня, которые физически расположены на сервере, доступны в полном объеме.

не работает только почтовый сервис и web-сервис!

Русбитех сказал, что это проблема производителя стороннего ПО. а я думаю, что проблема Astra Linux. нужно копаться в конфигурации, но нет времени. потому и обращаюсь к сообществу проффесионалов

cogniter

Moderator

не пугайтесь! кроме ГТ есть еще обширный перечень информации ограниченного доступа. но есть еще указ Президента от 2008 года № 351 (в части служебной тайны). а еще есть модель угроз безопасности, в которой есть пункт случайной или преднамеренной утечки информации через Интернет. и потому он должен быть отключен.

как раз мандатное разграничение и позволит использовать компьютер в нулевом уровне без ограничений, а в первом (например, персональные данные) создается изолированный сегмент телекоммуникационной инфраструктуры.

но это все лирика. задачу нужно решать. и проблема сейчас в том, что на первом уровне я вхожу в сеть. файловая система cifs работает без замечаний, и все файлы с метками первого уровня, которые физически расположены на сервере, доступны в полном объеме.

не работает только почтовый сервис и web-сервис!

Русбитех сказал, что это проблема производителя стороннего ПО. а я думаю, что проблема Astra Linux. нужно копаться в конфигурации, но нет времени. потому и обращаюсь к сообществу проффесионалов

oko

New member

to ingener

Primo, схему структурки + потоков (рабочих и не рабочих) набросайте и приложите, потому что модуль экстрасенсорики реально перегревается (samba на том же сервере, где mail и web? или samba просто в сети, а проблемные сервисы через туннель? и openvpn все также используется? сервисы почты и web в DMZ и Координатор — «внутренний» МЭ в такой реализации, судя по всему?).

Secundo, служебной тайны в стране нет, потому что нет ФЗ. Подзаконные акты типа Указов, Постановлений (которое 1233, ага) и проч. де юре — не пришей тому самому то самое.

Tertio, полагаться при создании КСЗИ на общедоступную спец.реализацию сетевого протокола — спорное решение, напоминающее принцип StO. Либо объект уникальный, либо модель угроз к нему, мягко говоря, как подзаконные акты выше.

Last, так-то iptables в составе АРМ-под-Astra выполняет задачу «отключения» АРМ от ИТКС Интернет на логическом уровне не хуже ViPNet Client. Если же вас напрягают отсутствием сертификата по МЭ, то у вас и без того имеется Координатор, которым вполне можно реализовать любую схему на L2 и L3, чего в большинстве своем достаточно с головой. К чему здесь ViPNet Client Linux — для меня загадка.

ingener

New member

ingener

New member

to ingener

Primo, схему структурки + потоков (рабочих и не рабочих) набросайте и приложите, потому что модуль экстрасенсорики реально перегревается (samba на том же сервере, где mail и web? или samba просто в сети, а проблемные сервисы через туннель? и openvpn все также используется? сервисы почты и web в DMZ и Координатор — «внутренний» МЭ в такой реализации, судя по всему?).

Secundo, служебной тайны в стране нет, потому что нет ФЗ. Подзаконные акты типа Указов, Постановлений (которое 1233, ага) и проч. де юре — не пришей тому самому то самое.

Tertio, полагаться при создании КСЗИ на общедоступную спец.реализацию сетевого протокола — спорное решение, напоминающее принцип StO. Либо объект уникальный, либо модель угроз к нему, мягко говоря, как подзаконные акты выше.

Last, так-то iptables в составе АРМ-под-Astra выполняет задачу «отключения» АРМ от ИТКС Интернет на логическом уровне не хуже ViPNet Client. Если же вас напрягают отсутствием сертификата по МЭ, то у вас и без того имеется Координатор, которым вполне можно реализовать любую схему на L2 и L3, чего в большинстве своем достаточно с головой. К чему здесь ViPNet Client Linux — для меня загадка.

схема очень проста — на одном физическом устройстве запущены:

— контроллер домена ALD

— файловый сервер домашних каталогов доменных пользователей cifs

— samba server для обмена файлами между пользователями

— почтовый сервер dovecot+exim4 (из коробки)

— web-server Apache2 (тоже из коробки)

— DNS-сервер для обеспечения работы

— аутентификация пользователей по kerberos

— пользователи могут работать в нулевом и первом (конфиденциальном) уровне с разными категориями

у физического устройства (сервера) два сетевых интерфейса:

— интерфейс Х — рабочие станции, находящиеся в одной контролируемой зоне

— интерфейс У туннелируется координатором серии HW для рабочих станций в других зонах. эти рабочие станции подключаются к ресурсу через ViPNet-Client 4 Linux

проблема в том, что в нулевом уровне все работает как надо.

а в первом уровне пользователь проходит аутентификацию, подключается. но почтовый и web-сервис недоступны. видимо не распознаются имена служб. файлы пользователя доступны и никаких ограничений нет

О программе

Программный комплекс ViPNet Client предназначен для защиты рабочих мест корпоративных пользователей. ViPNet Client надежно защищает от внешних и внутренних сетевых атак за счет фильтрации трафика. Кроме того, ПК ViPNet Client обеспечивает защищенную работу с корпоративными данными через зашифрованный канал, в том числе для удаленных пользователей. Работа с VipnetClient возможна как через графическую оболочку(GUI), так и через командную строку (Fly-terminal).

Установка VipnetClient

Если вы еще не распаковали дистрибутив ViPNet Client for Linux, в терминале FLY распакуйте его в произвольный каталог с помощью команды:

tar -xvf client-linux_distribute-.tar.gz

sudo dpkg -i vipnetclient__distribute-.deb

sudo dpkg -i vipnetclient_4.8.0-1314_amd64.deb

VipnetClient с графической оболочкой

Запуск клиента

Для запуска Vipnet client следует нажать кнопку «Пуск» → «Системные» → «ViPNet Client for Linux»

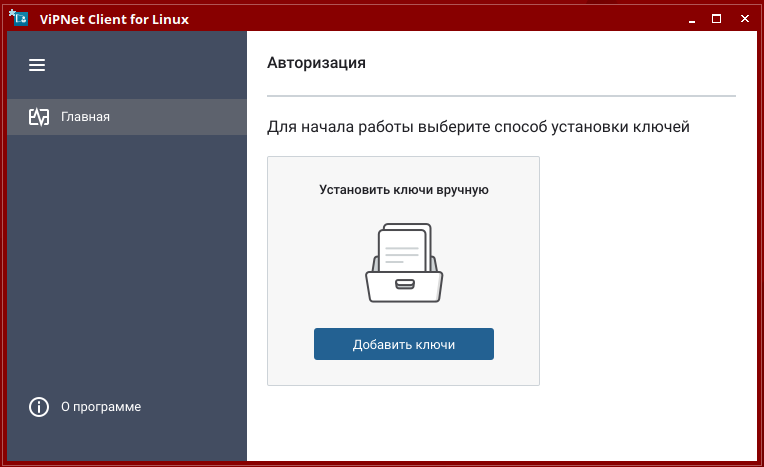

Установка ключа

Для подключения к внутренней сети, следует установить dst ключ. Для этого следует нажать кнопку «Добавить ключи» и указать путь до dst* ключей.

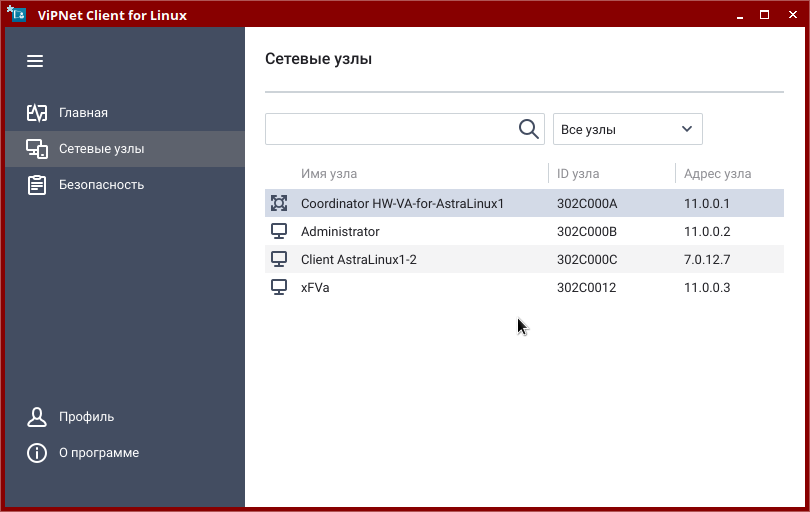

Сетевые узлы

После соединения к внутренней сети, для просмотра всех узлов сети, следует нажать кнопку «Сетевые узлы»

VipnetClient с командной строкой

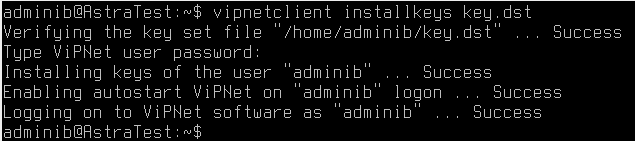

Установка ключа

Откройте терминал Fly и установите dst-ключ для VipNet Сlient:

vipnetclient installkeys Ваш_ключ.dst

После чего следует ввести парольную фразу для dst ключа

Для старта vipnetclient следует воспользоваться командой:

DST-ключ должен быть выпущен для LINUX-машин

При установке dst ключа суперпользователем root, подключение к защищенной сети будет действовать для всех пользователей

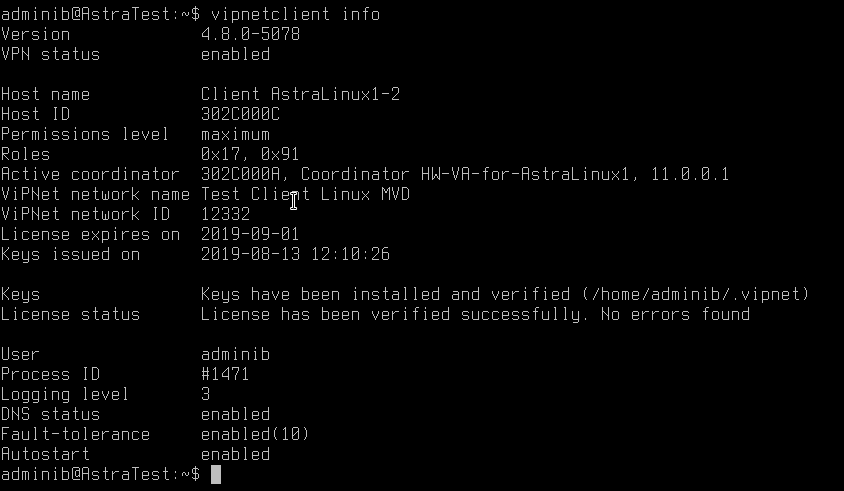

Конфигурация сетевых настроек

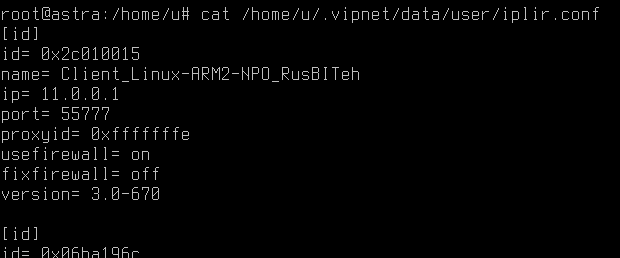

Конфигурационный файл сетевых настроек находится в скрытой директории пользователя в директории /.vipnet

В конфигурационном файле указаны реальные и виртуальные ip-адресса, порт, имя кластера и др.

Как установить Vipnet Client Linux с ключом.

ViPNet Client 4U for Linux — это программный комплекс, выполняющий на рабочем месте пользователя или сервере с прикладным ПО функции VPN-клиента.

2. В зависимости от версии Linux скачайте архив и распакуйте его содержимое в корне домашней директории пользователя.

Дистрибутив консольная версия Vipnet Client 4.6: vipnetclient-4.6.0-1314.x86_64.rpm;

Дистрибутив графическая версия (GUI) Vipnet Client 4.6: vipnetclientgui-4.6.0-1314.x86_64.rpm;

Дистрибутив ключей файл формата (*.dst): abn_0009.dst.

3. Установка Vipnet Client на Linux:

rpm -Uhv vipnetclient_gost_ru_x86-64_4.12.0-8655.rpm

или в зависимости от Linux

dpkg -i vipnetclient_s_gost_ru_amd64_4.12.0-8655.deb apt-get install vipnetclient_gost_ru_x86-64_4.12.0-8655.rpm

4. Перед запуском Vipnet Client установите ключи Vinet. Дистрибутив ключей можно получить у администратора сети Vipnet в виде файла *.dst и пароля к нему.

Устанавливаем ключ vipnet clinet:

vipnetclient installkeys abn_0009.dst

vipnetclient installkeys —psw

Пароль, например: 11111111 (8 единиц).

5. Запускаем Vipnet client:

6. Проверяем информацию о ключе:

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте, как обрабатываются ваши данные комментариев.