- НАСТРОЙКА DLINK PPTP СОЕДИНЕНИЕ, VPN ТУННЕЛЬ НА DIR-825 A/C

- Соединение по протоколу PPTP без шифрования

- Важно!

- Особенность 1

- Особенность 2

- Дополнительно о протоколе PPTP

- Важные советы после настройки удаленного подключения

- Рекомендации по выбору тарифа

- ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Настройка vpn роутер d link dir

НАСТРОЙКА DLINK PPTP СОЕДИНЕНИЕ, VPN ТУННЕЛЬ НА DIR-825 A/C

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в Интернет.

Перед началом настройки ознакомьтесь с «Общими сведениями» о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Так как вы настраиваете маршрутизирующее оборудование, то не забудьте указать «сеть за маршрутизатором» в личном кабинете системы VPNKI.

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если изменили настройки в личном кабинете, то переподключите туннели.

В нашем случае используется DLink DIR-815 A/C и DLink DIR-825 A/C c новым веб-интерфейсом Anweb

Спасибо за инструкцию пользователю AKorolev!

Соединение по протоколу PPTP без шифрования

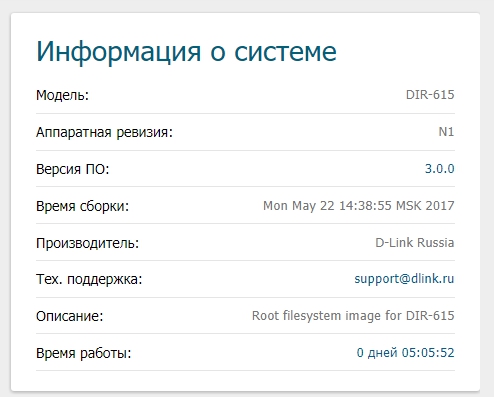

0. В данной инструкции идет речь о настройке системы следующей версии

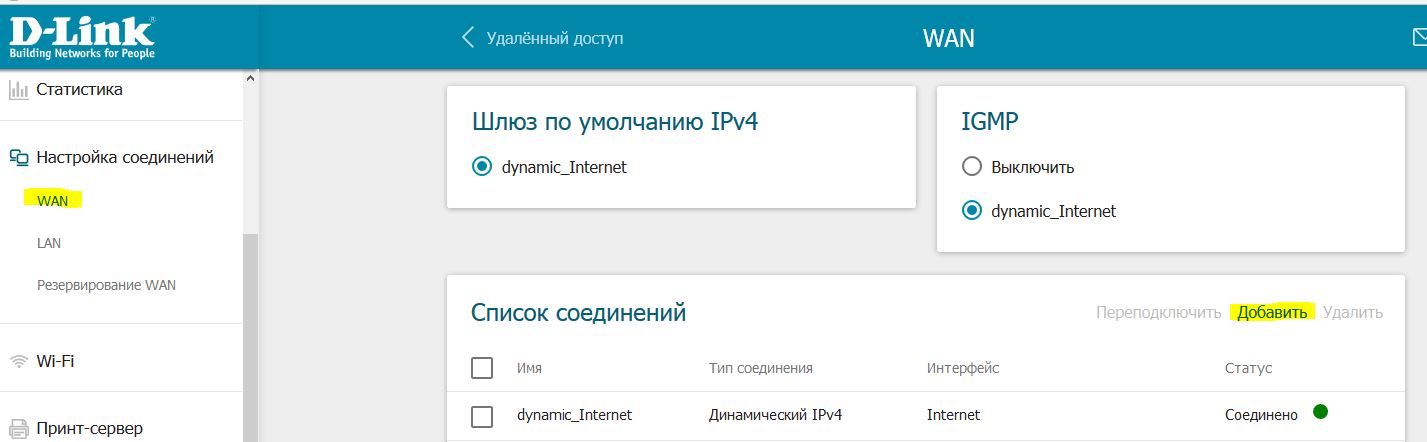

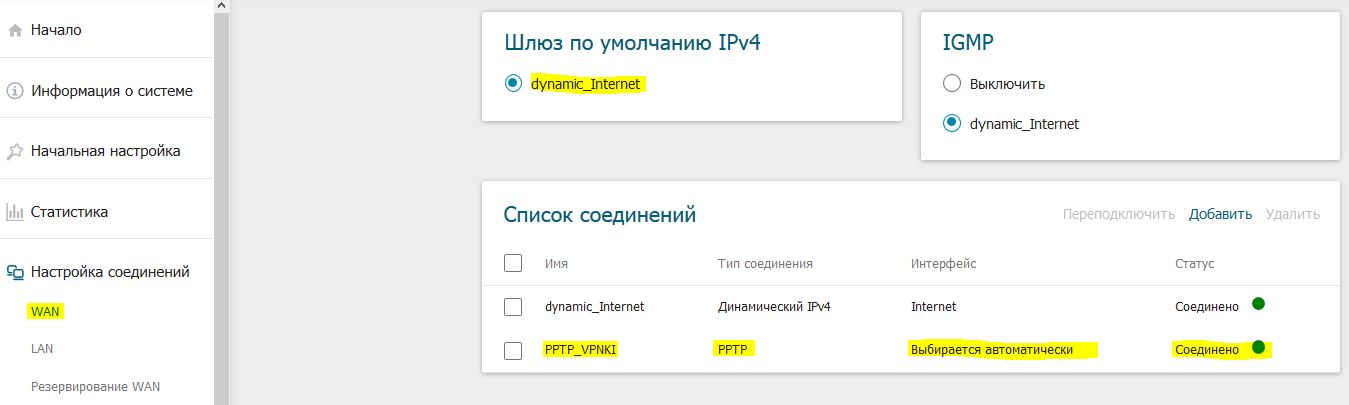

1. Настройка соединений WAN => Список соединений => Добавить

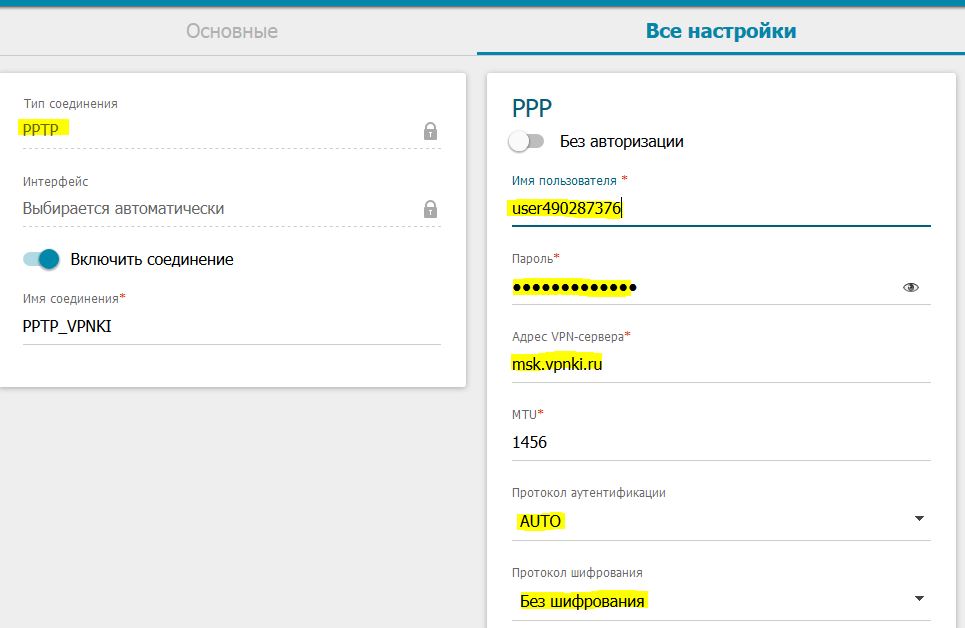

2. Перейдите на вкладку «Все настройки».

Выберите тип соединения — PPTP и оставьте выбор интерфейса в «Автоматически»

Назовите соединение например «PPTP-VPNKI», введите имя пользователя (туннеля), полученное на личной странице сайта vpnki.ru и пароль.

Укажите VPN сервер — msk.vpnki.ru, протокол аутентификации оставьте в «Авто«, параметр Шифрование поставьте — «Без шифрования«

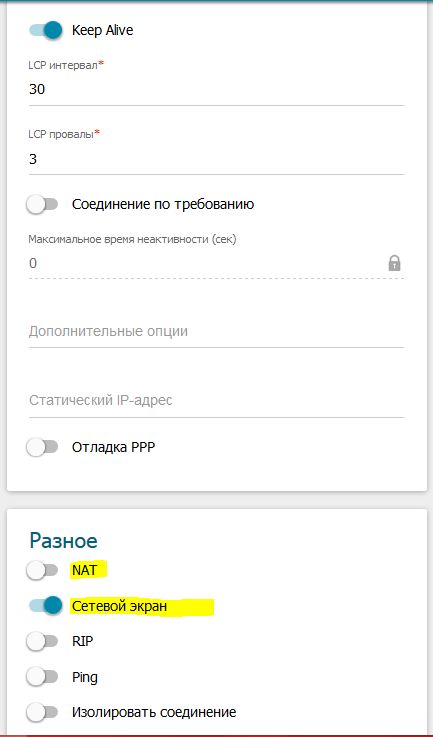

3. Чуть ниже на странице выключите функцию NAT для туннельного интерфейсе. Сетевой экран можете оставить включенным. Нажмите «Применить» внизу страницы.

ВАЖНО! После нажатия на кнопку «Сохранить» система предложит вам выбор назначения интерфейса.

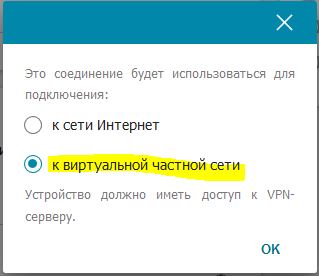

В качестве выбора будет предложено использовать вновь созданный интерфейс в качестве подключения к сети Интернет или для подключения к виртуальной частной сети. Вам необходимо указать, что соединений будет использоваться для подключения к виртуальной частной сети.

4. После успешного сохранения VPN соединения маршрутизатор попытается установить соединение и в результате вы можете увидеть следующую информацию о соединении:

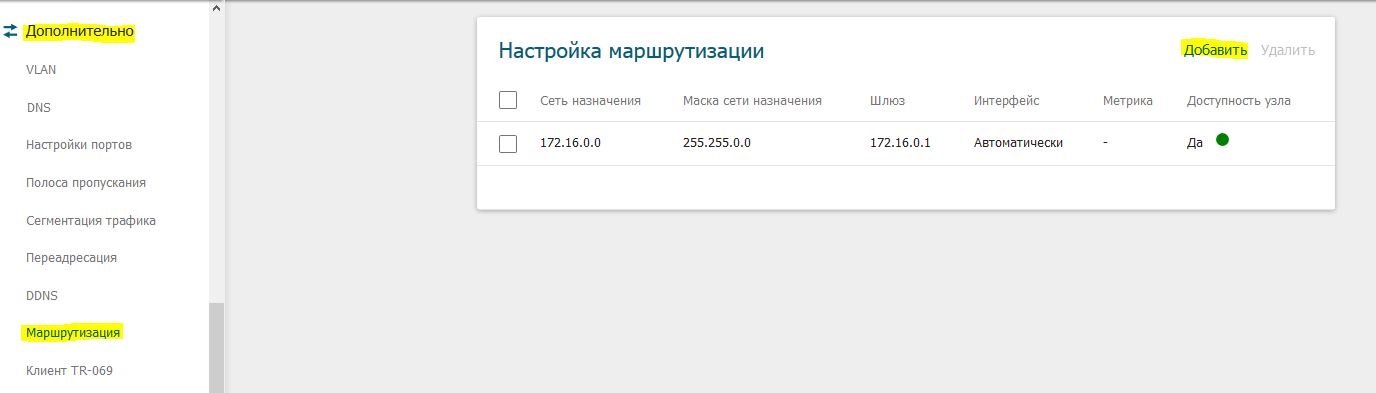

5. После установления VPN соедиенения к системе VPNKI можно перейти к настройкам маршрутов.

Для этого перейдите на вкладку «Дополнительно» => «Маршрутизация» и нажмите «Добавить» новый маршрут. Вам необходимо добавить как минимум один маршрут к сети 172.16.0.0 с маской 255.255.0.0 и шлюзом 172.16.0.1 так чтобы получился результат показыннй на рисунке ниже.

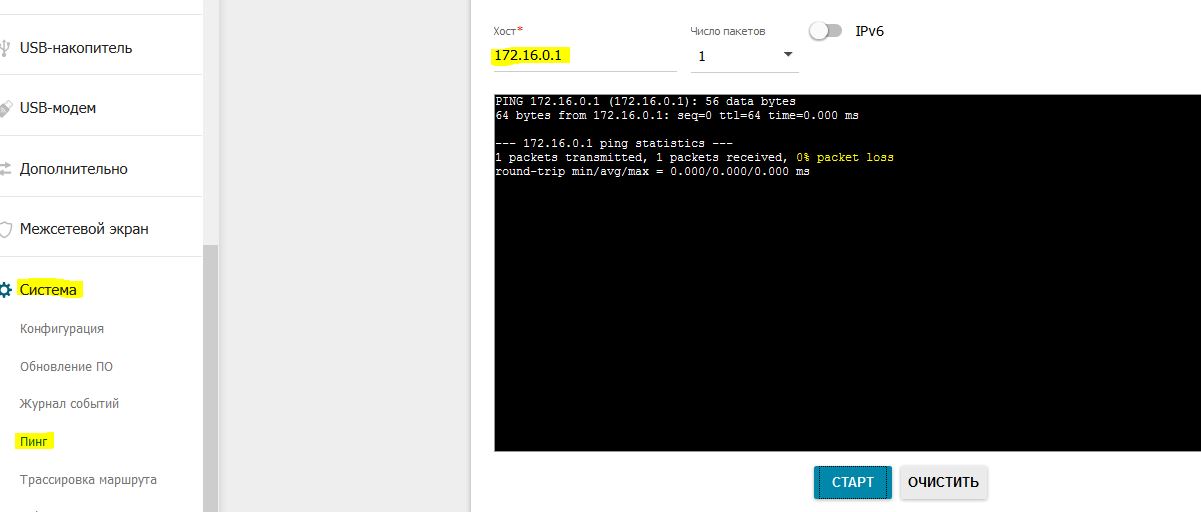

6. Проверить соединение вы можете выполняя команду Пинг адреса 172.16.0.1.

Важно!

Так как в настройках VPN подключения был включен «Сетевой экран» (п.3), то для передачи трафика между LAN и VPN интерфейсами необходимо настроить правила межсетевого экрана. Это можно сделать в пункте меню «Межсетевой экран» — «IP фильтр». В этом пункте вам необходимо разрешить взаимодействие адресов сети VPNKI — 172.16.0.0/16 с адресами вашей локальной сети по протоколам ICMP, TCP и UDP.

В качестве тестовой конфигурации вы можете пока выключить настройку «Сетевой экран» в настройках VPN соединения и экспериментировать без нее.

Особенность 1

Для использования соединения с шифрованием вам необходимо в настройках соединения:

— использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (MPPE).

Для соединения без шифрования вам необходимо:

— использовать авторизацию CHAP и указать, что шифрование использоваться не будет .

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения.

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет. В пункте меню «События безопасности» вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но .

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

Дополнительно о протоколе PPTP

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице «Мои настройки» — «Состояние туннеля». Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. «Статистика» — «Статистика подключений». Еще в «События безопасности». А еще в «События авторизации». Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы «Инструменты» нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI — 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеетевторой подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI — 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в «Мои настройки» — «Статистика» — «Графики использования». За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни — суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице «Инструменты». Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола — TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

Настройка vpn роутер d link dir

Вопрос: Как настроить VPN IPSec между двумя маршрутизаторами DIR, поддерживающими данный функционал Ответ:

Для правильной работы IPSec VPN на обоих устройствах должен быть ВНЕШИЙ IP-адрес и РАЗНАЯ подсеть на lan.

Пример настройки будет приведен с использованием 2х устройств DIR-825/AC для топологии приведенной ниже.

Пример подразумевает, что устройства DIR полностью настроенные и между ними надо только настроить VPN.

Выполним настройку первого DIR-825/AC.

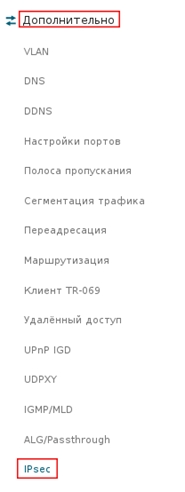

Слева в меню выберите Дополнительно → IPSec.

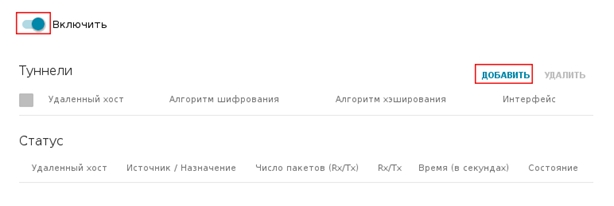

В этом меню кликните на переключатель Включить и в появившемся меню кликните на кнопку Добавить.

При настройке тоннеля следует учесть, что все настройки шифрования для 1 и 2 фазы и ключ шифрования должны быть одинаковыми, отличатся будут только настройки IP и подсетей.

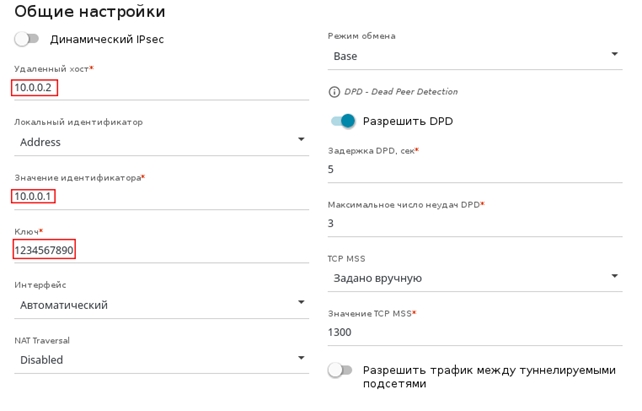

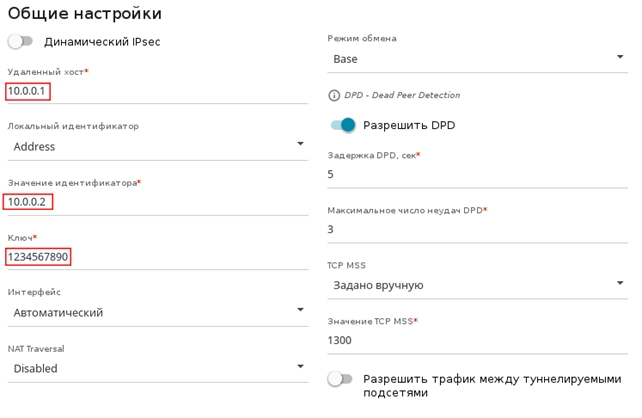

Выполните «Основные настройки» для IPSec тоннеля следующим образом:

Удаленный хост: 10.0.0.2 (указывает удаленный IP адрес устройства)

Значение идентификатора: 10.0.0.1 (указываете WAN IP адрес настраиваемого устройства)

Ключ: 1234567890 (ключ шифрования, должен быть одинаковым на обоих устройствах)

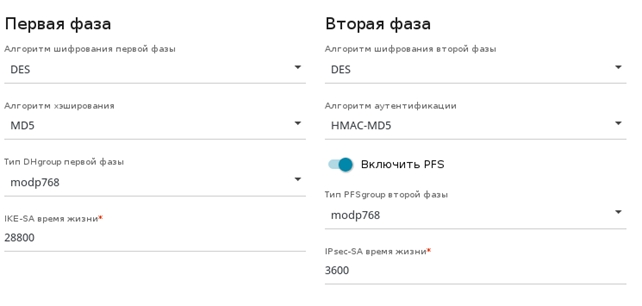

Все остальные настройки включая настройки времени жизни и шифрование для 1 и 2 фазы оставьте по умолчанию. Настройки 1 и 2 фазы будут приведены на скриншоте ниже.

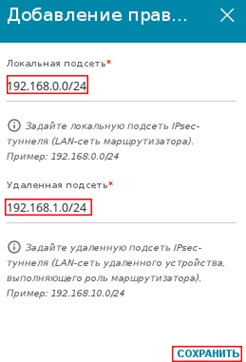

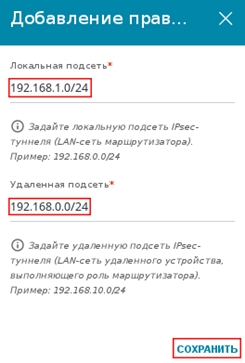

Теперь необходимо добавить локальную и удаленную подсеть для настраиваемого тоннеля, для этого нажмите кнопку Добавить и заполните поля следующим образом:

Локальная подсеть: 192.168.0.0/24

Удаленная подсеть: 192.168.1.0/24

Нажмите кнопку Cохранить.

Нажмите кнопку Применить в настройках текущего тоннеля

Настройка первого DIR-825/AC завершена.

Настройка второго DIR-825/AC

Слева в меню выберите Дополнительно → IPSec.

В этом меню кликните на переключатель Включить и в появившемся меню кликните на кнопку Добавить.

Выполните «Основные настройки» для IPSec тоннеля следующим образом:

Удаленный хост: 10.0.0.1 (указывает удаленный IP адрес устройства)

Значение идентификатора: 10.0.0.2 (указываете WAN IP адрес настраиваемого устройства)

Ключ: 1234567890 (ключ шифрования, должен быть одинаковым на обоих устройствах)

Все остальные настройки включая настройки времени жизни и шифрование для 1 и 2 фазы оставьте по умолчанию. Настройки 1 и 2 фазы будут приведены на скриншоте ниже.

Внимательно проверьте настройки 1 и 2 фазы а так же ключ шифрования на обоих устройствах, эти настройки должны быть идентичны.

Теперь необходимо добавить локальную и удаленную подсеть для настраиваемого тоннеля, для этого нажмите кнопку Добавить и заполните поля следующим образом:

Локальная подсеть: 192.168.1.0/24

Удаленная подсеть: 192.168.0.0/24

Нажмите кнопку Сохранить.

Нажмите кнопку Применить в настройках текущего тоннеля

Настройка закончена. Тоннель установиться автоматически, как только будет любое обращение в удаленную сеть.