- Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

- Настройка сервера политики сети NPS в Windows 2012.

- Настраиваем подключение RADIUS-клиента.

- Создаем политики для WiFi авторизации.

- Настройка подключения Mikrotik к RADIUS-серверу.

- Как подружить Wi-Fi Mikrotik и TP-Link с помощью RADIUS

- Настройка RADIUS

- Настройка CAPsMAN

- Настройка TP-Link

- Создание учетных записей

- Контроль точек и пользователей

- Подключение пользователей

- В итоге:

Настройка WiFi авторизации через RADIUS-сервер NPS на Mikrotik

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Для настройки WiFi авторизации через доменный профиль необходимо будет выполнить следующие настройки:

- Настройка сервера политики сети NPS в Windows 2012

- Настройка RADIUS-клиента на Mikrotik.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка сервера политики сети NPS в Windows 2012.

Открываем «Диспетчер сервера» и приступаем к установке роли «Сервер политики сети» через «Мастер добавления ролей и компонентов». Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

Настраиваем подключение RADIUS-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт «Новый документ»

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем пункт «Стандартная конфигурация».

В пункте сценария настройки выбираем «RADIUS-сервер для беспроводных или кабельных подключений 802.1x» и переходим по ссылке «Настройка 802.1x».

Выбираем пункт «Безопасные беспроводные подключения»

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

В качестве метода проверки подлинности выбираем «Microsoft: защищенные EAP (PEAP)».

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Настройка подключения Mikrotik к RADIUS-серверу.

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отмечаем нужную службу «Services» — в случае WiFi авторизации это «wireless».

- Указываем «Adsress» Radius-сервера — это ip-адрес настроенного ранее сервера сетевой политики NPS.

- Заполняем Secret, который был указан при добавлении radius-клиента в NPS.

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/+. В «Topics» выбираем «radius».

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik . Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Как подружить Wi-Fi Mikrotik и TP-Link с помощью RADIUS

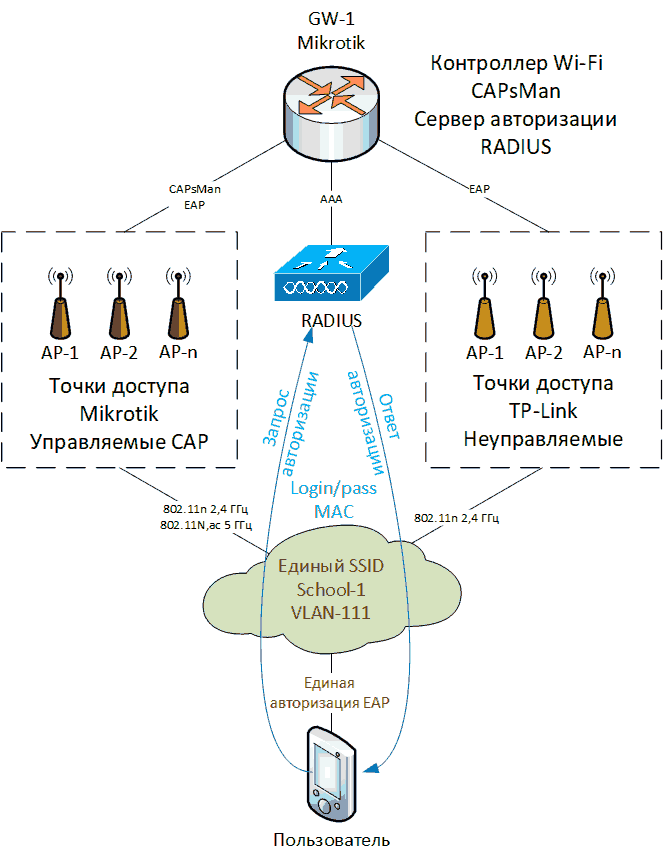

Хочу поделиться опытом использования нового User Manager в Mikrotik ROS 7 для Wi-Fi. Многое в статье типично, но есть моменты, найденные опытным путем.

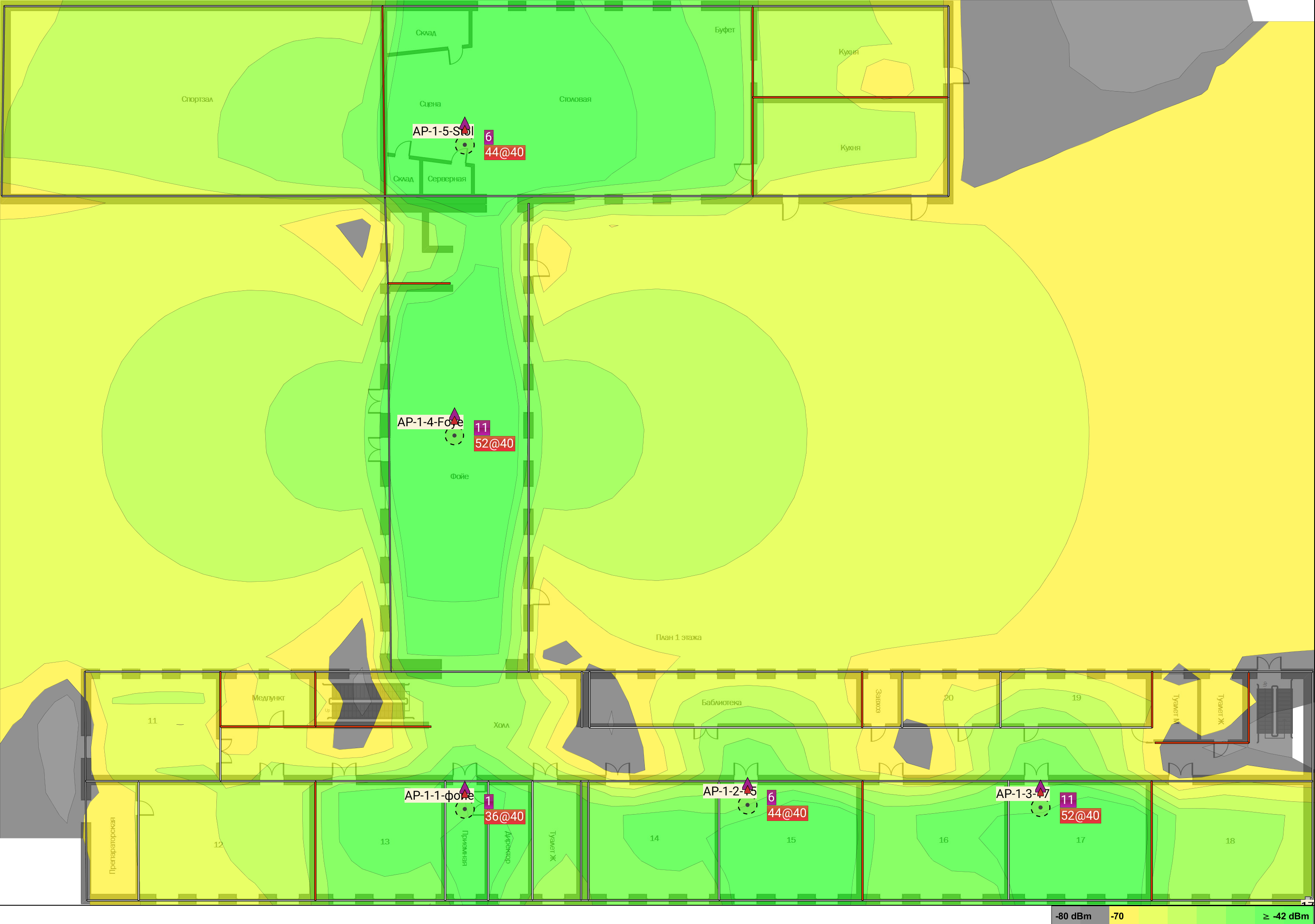

Задача — покрыть Wi-Fi трехэтажное здание, подключить около 100 пользователей поэтапно с небольшими вложениями.

Все начиналось хорошо — для небольшого объекта купили Mikrotik — маршрутизатор RB750Gr3 и несколько точек доступа RB952, которые заодно управляемые коммутаторы. Настроил CAPsMAN, с несколькими SSID и VLAN, авторизация WPA2 PSK с проверкой MAC через Access List, ограничение скорости через Quenes. Работало просто и стабильно. Недостаток — сложность узнать MAC у пользователя, с учетом опции «случайный MAC» в устройствах. Зато удобно давать доступ по маске MAC, например для одинаковых ноутбуков.

Расстановка точек доступа и каналы просчитаны в Ekahau на перспективу расширения.

Для расширения покрытия «спонсоры» подарили много маршрутизаторов TP-Link TL-WR841. Почему TP-Link — не спрашивайте, будь они неладны. принцип «дают — бери». Не использовать их и ждать нормальное оборудование не вариант из-за будущих санкций «мы вам дарим, а вам не надо. «. Бюджет живет своей труднообъяснимой жизнью.

Первая мысль — прошить TP-Link DDWRT для поддержки VLAN, но на нашу аппаратную ревизию нет прошивок.

Пришлось придумывать «грабли» для интеграции TP-Link. Важно сделать единую простую авторизацию пользователей с привязкой к MAC, по возможности учет сессий и ограничение скорости.

Логично использовать EAP и единый RADIUS сервер (ранее его не было, AD в организации не используется). Как раз Mikrotik анонсировал новый User Manager в Mikrotik ROS 7 с поддержкой Wi-Fi EAP. В новой версии многое изменилось, документации толком нету. TP-Link тоже поддерживает Wi-Fi Enterprise (EAP).

Настройка RADIUS

- Обновляем Mikrotik до ROS >7.

- Устанавливаем пакет User Manager.

- Создаем и подписываем сертификат

- Активируем User Manager с нашим сертификатом

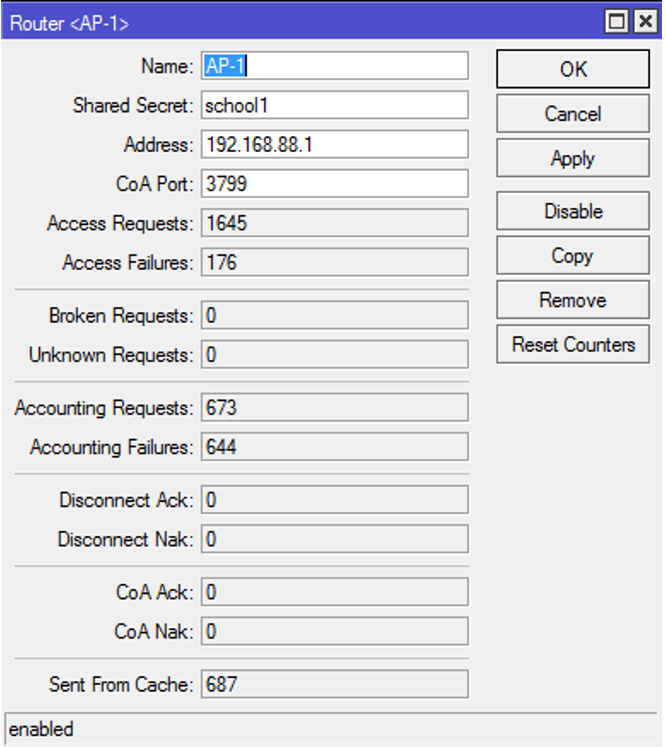

- Добавляем точки доступа с EAP. Name — любое интуитивное. Secret — пароль одинаковый для точки, IP — адрес точки.

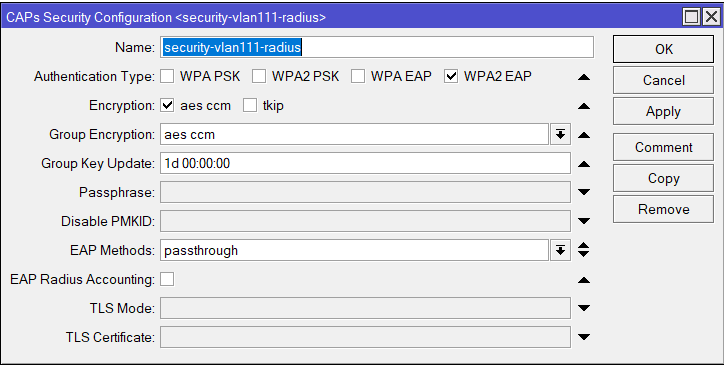

Настройка CAPsMAN

Типичные настройки пропускаю, есть нюансы EAP.

- Формат Caller ID — по MAC для привязки устройств к учетным записям

- Авторизация на Radius — EAP сквозное.

Настройка TP-Link

- Важно обновить TP-Link и настроить как Access Point со статическим IP, включить в VLAN WiFi, по другому он отказывался работать. Отключить встроенный DHCP, тк он бывает сам его включает.

- Авторизацию выбрать WPA2 Enterprise. Важно указать адрес RADIUS из этого же VLAN WiFi, с другими подсетями он не работает. Пароль, которые в User Manager.

Создание учетных записей

- В User Manager создаем учётки пользователей. Caller ID указываем Bind — для запоминания MAC при первом подключении. Это избавляет от поиска МАС у пользователей.

- Появление МАС в поле Caller ID — означает успешную авторизацию пользователя.

- При смене устройства у пользователя — вручную Caller ID сбросить на Bind.

Контроль точек и пользователей

- Контроль запросов авторизации в статистике Router

- Контроль авторизации по пользователям к сожалению отсутствует при таком зоопарке оборудования. При использовании Mikrotik можно настроить MAC Accounting и видеть сессии пользователей.

- Лимитировать траффик и скорость в профилях User Manager также нет возможности по этим же причинам.

Подключение пользователей

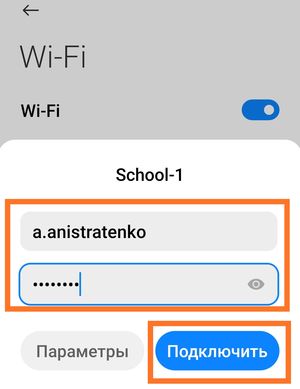

Пользователь просто вводит логин/пароль!

В итоге:

- Получилась единая сеть WiFi с единой авторизацией.

- Качественные показатели работы WiFi не затрагиваю — это отдельная тема, не за бюджетные деньги)

- Не важно в зоне действия какой точки находится пользователь — авторизация прозрачная.

- Роуминг условный — между точками CAPsMAN переключение быстрое на основе уровня сигнала, между TP-Link дольше, но некритично 1-2 сек.

- Не важно какое устройство подключается — смартфон, планшет, ноутбук.

- Устройства с неавторизованными МАС игнорируются. При рандомных МАС убирается параметр Caller ID.

- При развертывании AD, авторизацию пользователей легко перенастроить на NPS.