Создание домашней сети на базе устройств MikroTik: Часть 3 — Настройка RB750Gr3 hEX

Mikrotik

Мы настроили наш основной роутер hAP ac для работы со статическим IP провайдера и провели базовую настройку не затрагивая настройку защищенного туннеля (VPN).

Произведем настройку для роутера hEX RB750Gr3. (hEX S похож на него)

Суть и методика настройки не особо отличается от настройки модели hAP ac. В этой модели просто нет Wi-Fi.

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

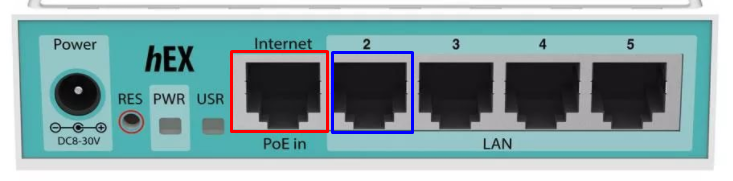

Подключим роутер к ПК/Ноутбуку через порт 2, а кабель провайдера в порт Internet.

На ПК для сетевого интерфейса устанавливаем статический IP 192.168.88.5 и маску сети 255.255.255.0

Это нужно если у роутера отсутствует IP адрес.

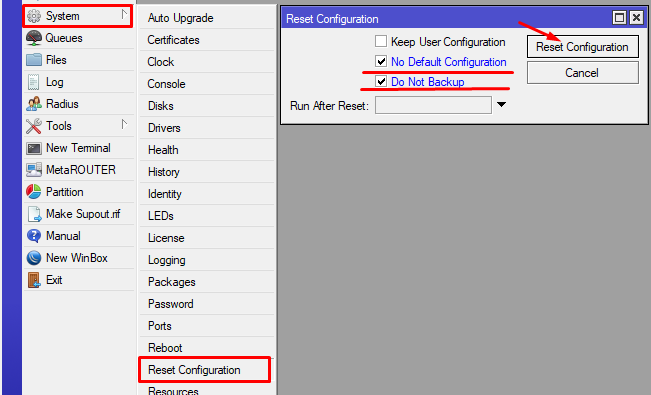

Открываем утилиту WinBox (Подробнее: Тут и Тут). Сбрасываем все заводские настройки, они нам не понадобятся!

Консольно:

/system reset-configuration no-defaults=yes skip-backup=yes

Подтверждаем сброс настроек.

После этой процедуры, у роутера не будет IP адреса, поэтому подключаемся по MAC адресу.

Все настройки будут сброшены, начнем настройку:

1. Настраиваем сетевые интерфейсы

Все также, как и для hAP ac.

Данный роутер будет располагаться территориально далеко, например в другом городе, соответственно все настройки делаем для используемого провайдера.

Все интерфейсы RJ45 входят в один свич(switch1) поэтому нам нужно отделить порт для провайдера, и порты для локальных соединений.

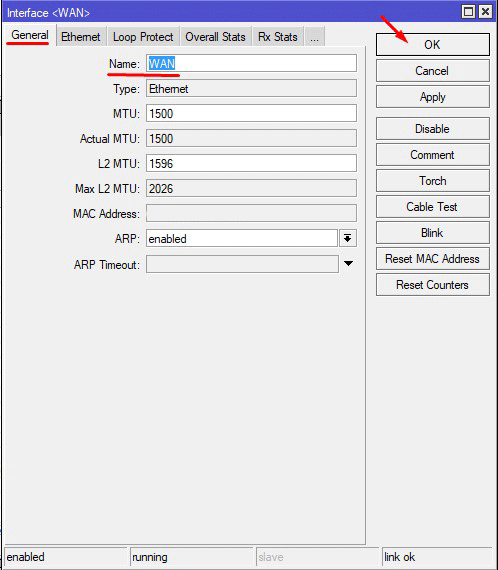

Выбираем интерфейс ether1 и переименовываем его в WAN

Консольно:

/interface ethernet

set [find default-name=ether1] name=WAN

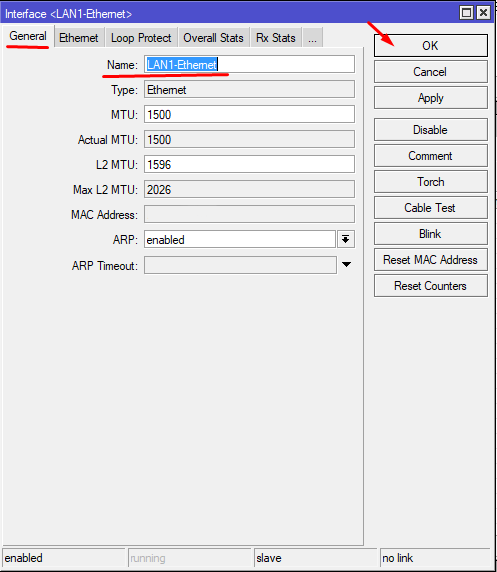

Выбираем интерфейс ether2 и переименовываем его в LAN1-Ethernet

Т.к все сетевые порты у нас находятся в свиче, мы можем сделать один из портов ведущим(Мастер порт), а остальные ведомыми(Слейв порты). По сути получится, как будто каждый из портов это один и тот же порт.

Из-за изменений в прошивке 6.41 в работе Сетевых мостов старый метод не работает. У сетевых портов исключили параметр Master Port.

Теперь в сетевой мост необходимо добавлять интерфейсы по отдельности.

/interface ethernet

set [find default-name=ether2] name=LAN1-Ethernet

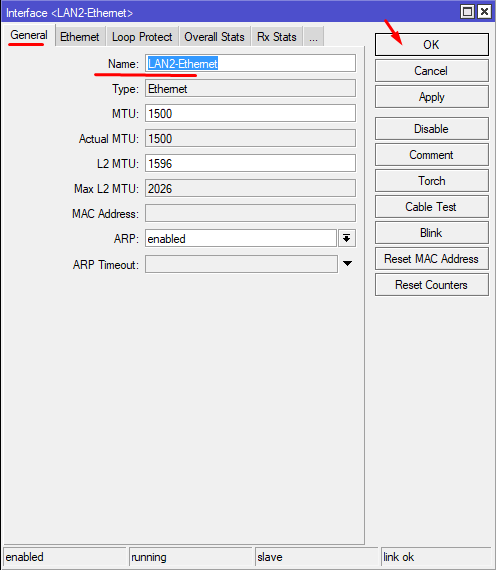

Остальные ether3, ether4 и ether5 переименовываем соответствующе LAN2-Ethernet, LAN3-Ethernet, LAN4-Ethernet

/interface ethernet

set [find default-name=ether3] name=LAN2-Ethernet

set [find default-name=ether4] name=LAN3-Ethernet

set [find default-name=ether5] name=LAN4-Ethernet

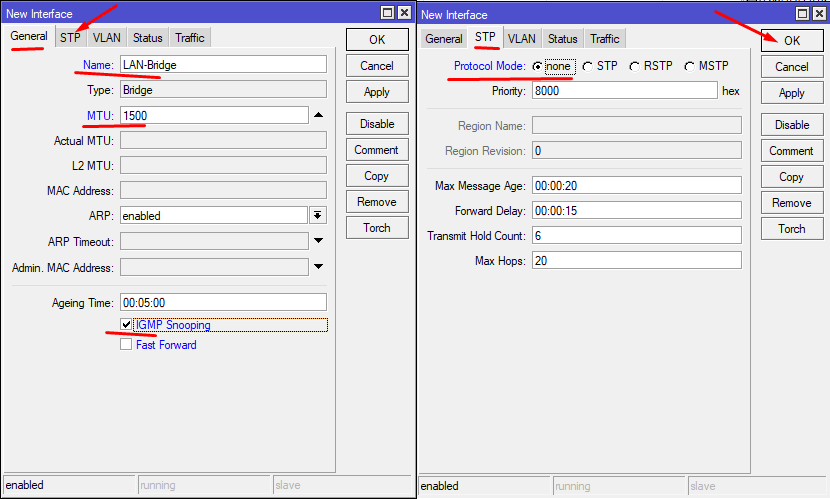

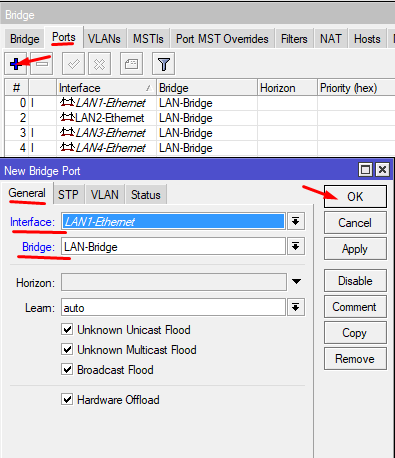

2. Создадим сетевой мост

Сетевой мост будет служить основным интерфейсом, который соберет в себе все наши локальные интерфейсы. Т.е. нужно добавить к новому сетевому мосту все нужные интерфейсы.

Также мы помним, что мы сделали мастер порт и часть портов привязали к нему, соответственно все второстепенные порты добавлять не нужно.

Создадим сам сетевой мост. Назовем его LAN-Bridge

В момент добавления интерфейса LAN1-Master Вас может отключить от роутера, в этом нет ничего страшного, просто подключаемся снова.

Консольно:

/interface bridge

add name=»LAN-Bridge» comment=»LAN» mtu=1500 fast-forward=no igmp-snooping=yes protocol-mode=none

/interface bridge port

add interface=LAN1-Ethernet disabled=no

add interface=LAN2-Ethernet disabled=no

add interface=LAN3-Ethernet disabled=no

add interface=LAN4-Ethernet disabled=no

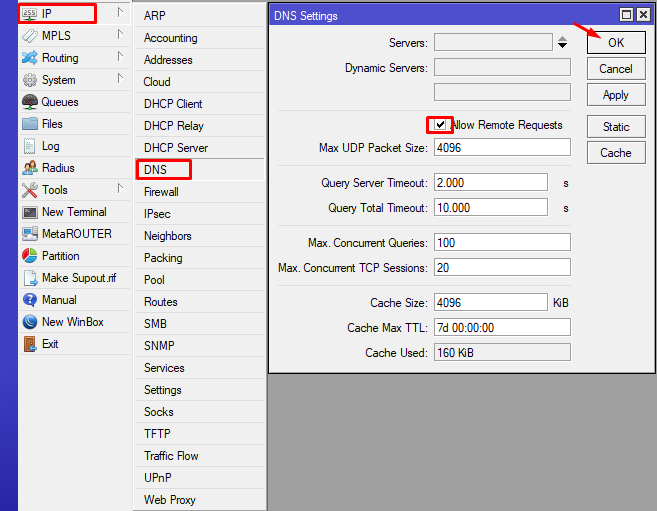

3. Разрешим нашему роутеру обрабатывать DNS

Консольно:

/ip dns set allow-remote-requests=yes cache-size=4096

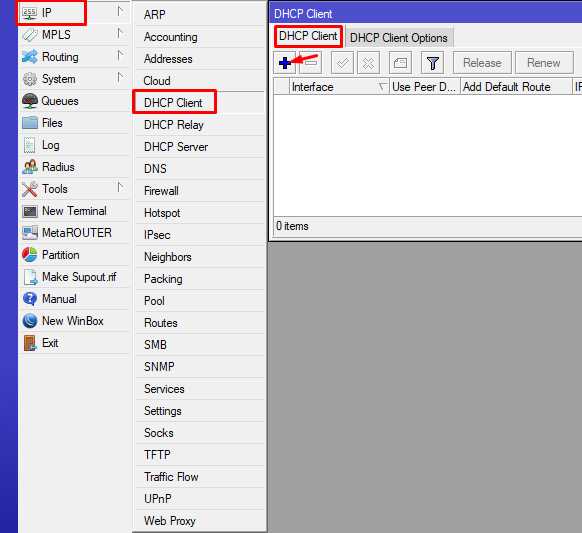

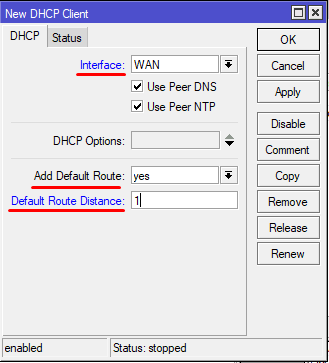

4. Подключение к провайдеру

У меня и второй Интернет провайдер предоставляет интернет по DHCP. Т.е. необходимо настроить DHCP клиент на порт в который вставлен кабель провайдера (WAN)

Консольно:

/ip dhcp-client

add interface=WAN add-default-route=yes disabled=no default-route-distance=1 use-peer-dns=yes use-peer-ntp=yes

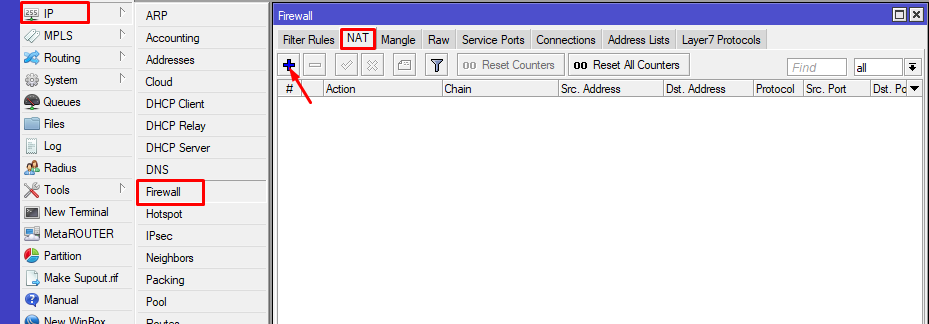

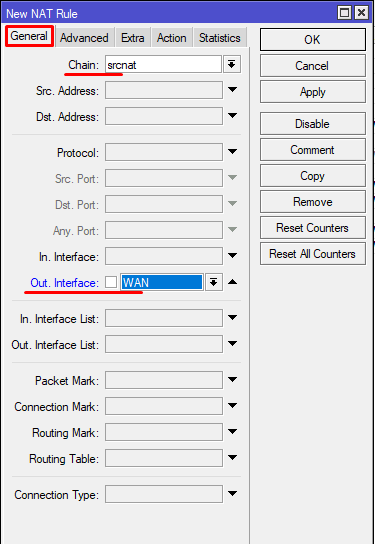

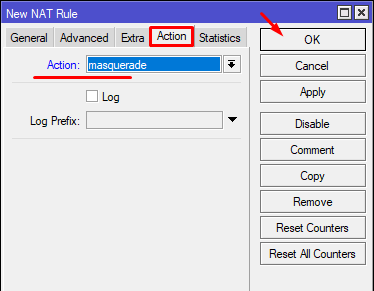

5. Доступ в интернет

Для того, чтобы наши клиенты могли выходить в сеть интернет, нам необходимо указать, через какой интерфейс они будут это делать.

Эти настройки делаются через Межсетевой экран (Firewall)

Консольно:

/ip firewall nat

add chain=srcnat out-interface=WAN action=masquerade

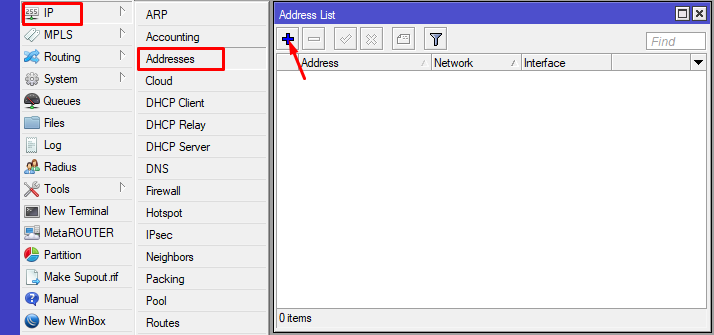

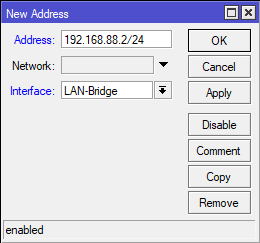

6. IP адрес роутера

Теперь назначим нашему роутеру IP адрес.

Мы определили, что в Локации 2 будет следующий разброс:

IP адрес роутера: 192.168.88.2

IP адреса для клиентов: 192.168.88.30 — 192.168.88.59

29 адресов должно хватить для всех устройств в квартире, даже с избытком.

Консольно:

/ip address

add address=192.168.88.2/24 interface=LAN-Bridge

7. DHCP Сервер для локальных клиентов

Для того, чтобы наши клиенты могли подключаться к нашему роутеру и получать от него IP адреса и другие параметры, необходимо настроить DHCP сервер.

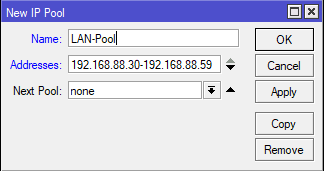

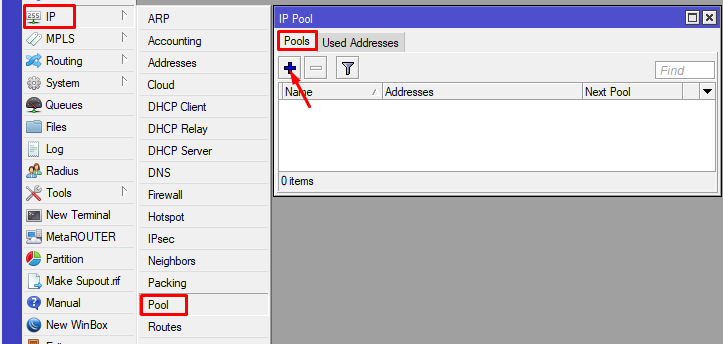

Первоначально укажем Pool IP адресов

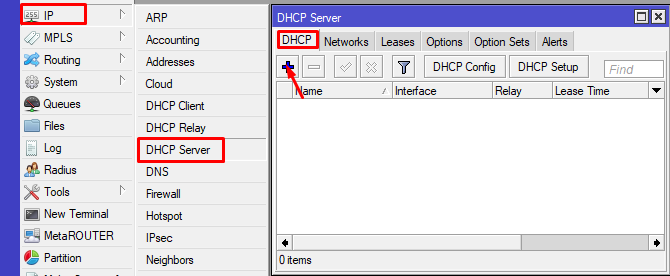

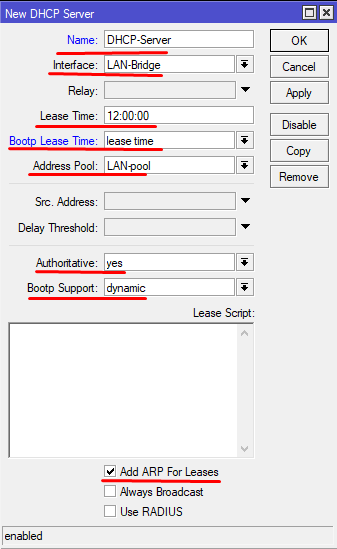

Теперь добавляем сам DHCP сервер

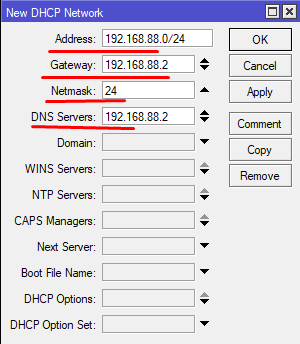

Шлюз и DNS — В нашем случае и тем и другим будет выступать сам роутер.

Консоль:

/ip pool

add name=LAN-Pool ranges=192.168.88.30-192.168.88.59

/ip dhcp-server

add name=DHCP-Server interface=LAN-Bridge lease-time=12h address-pool=LAN-Pool bootp-support=dynamic bootp-lease-time=lease-time add-arp=yes authoritative=yes

/ip dhcp-server network

add address=192.168.88.0/24 gateway=192.168.88.2 netmask=24 dns-server=192.168.88.2

Настройка роутера hEX (RB750Gr3) завершена.

Далее мы рассмотрим создание туннеля для связки двух роутеров и организации единой локальной сети с сетевой маской 255.255.255.0 (24)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Список всех статей в хронологическом порядке: История статей

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать проще простого =)

UPD: 02.10.2018

Внесены правки в настройки проводных сетевых интерфейсов и сетевого моста из-за выхода прошивки 6.42.9 (Long-Term)

Как я уже рассказывал я пользуюсь исключительно прошивками ранее (Bugfix), которые сейчас изменены на ветку (Long-Term) т.е. длительной поддержки.

Подробнее прочитать про Bridge Hardware Offloading можно на Wiki MikroTik Switch_Chip_Features (Bridge_Hardware_Offloading) [ENG]

Важное замечание. На данном роутере Bridge Hardware Offloading поддерживается через switch chip MT7621

Но для его включения необходимо отключить у самого интерфейса бриджа IGMP Snooping и выбрать Protocol mode = none на вкладке STP

Поэтому если вы используете IGMP или STP/RSTP/MSTP и хотите получить аппаратную разгрузку бриджа, вам необходимо другое оборудование.

Important note. Backup before upgrade!

RouterOS v6.41 and above contains new bridge implementation that supports hardware offloading (hw-offload).

This update will convert all interface «master-port» configuration into new bridge configuration, and eliminate «master-port» option as such.

Bridge will handle all Layer2 forwarding and the use of switch-chip (hw-offload) will be automatically turned on based on appropriate conditions.

The rest of RouterOS Switch specific configuration remains untouched in usual menus.

Please, note that downgrading below RouterOS v6.41 will not restore «master-port» configuration, so use backups to restore configuration on downgrade.

*) bridge — ignore tagged BPDUs when bridge VLAN filtering is used;

*) bridge — improved packet handling when hardware offloading is being disabled;

*) crs317 — fixed packet forwarding on bonded interfaces without hardware offloading;

*) crs326/crs328 — fixed packet forwarding when port changes states with IGMP Snooping enabled;

*) defconf — properly clear global variables when generating default configuration after RouterOS upgrade;

*) dns — fixed DNS cache service becoming unresponsive when active Hotspot server is present on the router (introduced in 6.42);

*) filesystem — fixed NAND memory going into read-only mode (requires «factory-firmware» >= 3.41.1 and «current-firmware» >= 6.43);

*) health — added missing parameters from export;

*) health — fixed voltage measurements for RB493G devices;

*) hotspot — properly update dynamic «walled-garden» entries when changing «dst-host»;

*) ike2 — fixed rare authentication and encryption key mismatches after rekey with PFS enabled;

*) ike2 — improved subsequent phase 2 initialization when no child exist;

*) ipsec — improved invalid policy handling when a valid policy is uninstalled;

*) ipsec — improved stability when using IPsec with disabled route cache;

*) led — added «dark-mode» functionality for wsAP ac lite, RB951Ui-2nD, hAP, hAP ac lite and LtAP mini devices;

*) lte — fixed LTE interface not working properly after reboot on RBSXTLTE3-7;

*) lte — fixed LTE registration in 2G/3G mode;

*) ospf — improved link-local LSA flooding;

*) ospf — improved stability when originating LSAs with OSPFv3;

*) routerboard — fixed memory tester reporting false errors on IPQ4018 devices («/system routerboard upgrade» required);

*) routerboard — show «boot-os» option only on devices that have such feature;

*) routerboot — fixed RouterOS booting on devices with particular NAND memory;

*) sniffer — made «connection», «host», «packet» and «protocol» sections read-only;

*) supout — added «files» section to supout file;

*) upgrade — fixed RouterOS upgrade process from RouterOS v5 on PowerPC;

*) upnp — improved UPnP service stability when handling HTTP requests;

*) userman — fixed «shared-secret» parameter requiring «sensitive» policy;

*) w60g — added «frequency-list» setting;

*) w60g — fixed interface LED status update on connection;

*) w60g — fixed random disconnects;

*) w60g — general stability and performance improvements;

*) webfig — fixed time interval settings not applied properly under «IP/Kid Control/Kids» menu;

*) webfig — fixed www service becoming unresponsive;

*) winbox — show «System/RouterBOARD/Mode Button» on devices that has such feature;

*) wireless — accept only valid path for sniffer output file parameter;

*) wireless — fixed «/interface wireless sniffer packet print follow» output;

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!