- [Беспроводное устройство] Как сделать работу роутера более безопасной?

- Эта информация была полезной?

- 7 советов по настройке домашнего Wi-Fi-роутера

- Совет 1. Меняем пароль администратора

- Совет 2. Запрещаем удаленное управление

- Совет 3. Отключаем Broadcast SSID

- Совет 4. Используем надежное шифрование

- Совет 5. UPnP и все-все-все

- Совет 6. Обновляем встроенное ПО

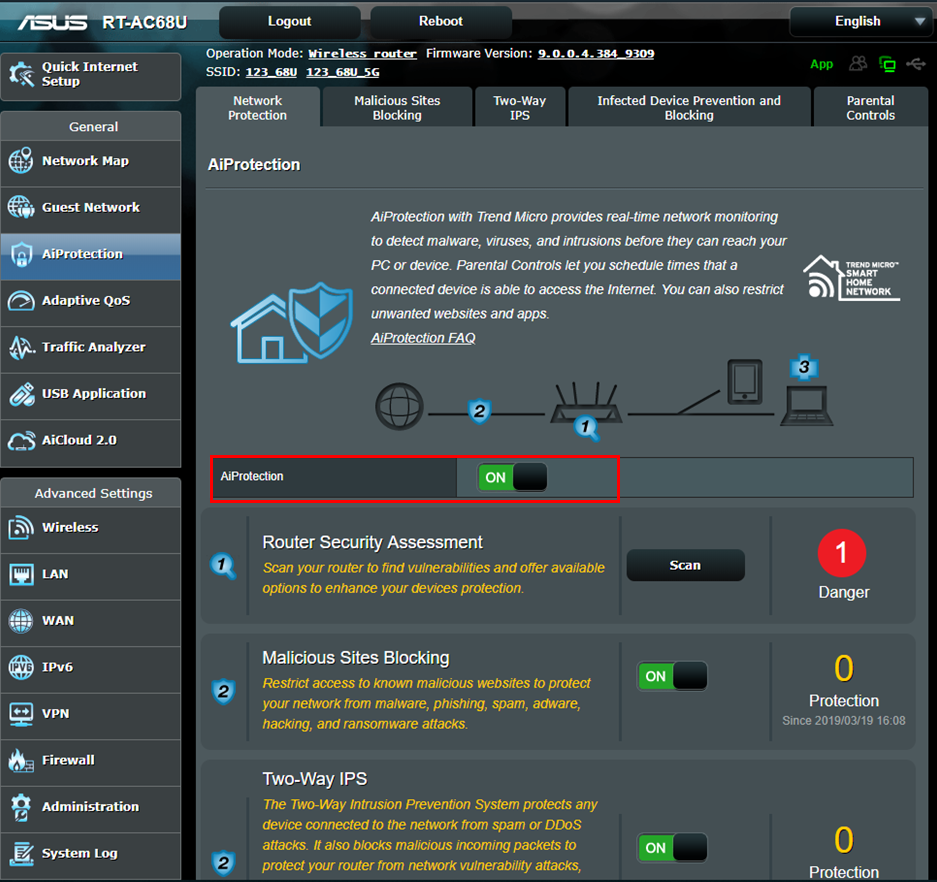

- Совет 7. Не только роутер

[Беспроводное устройство] Как сделать работу роутера более безопасной?

[Беспроводное устройство] Как сделать работу роутера более безопасной? Для получения более подробной информации можно также ознакомиться с видео от ASUS на платформе Youtube: https://www.youtube.com/watch?v=cYKG28jtXz4

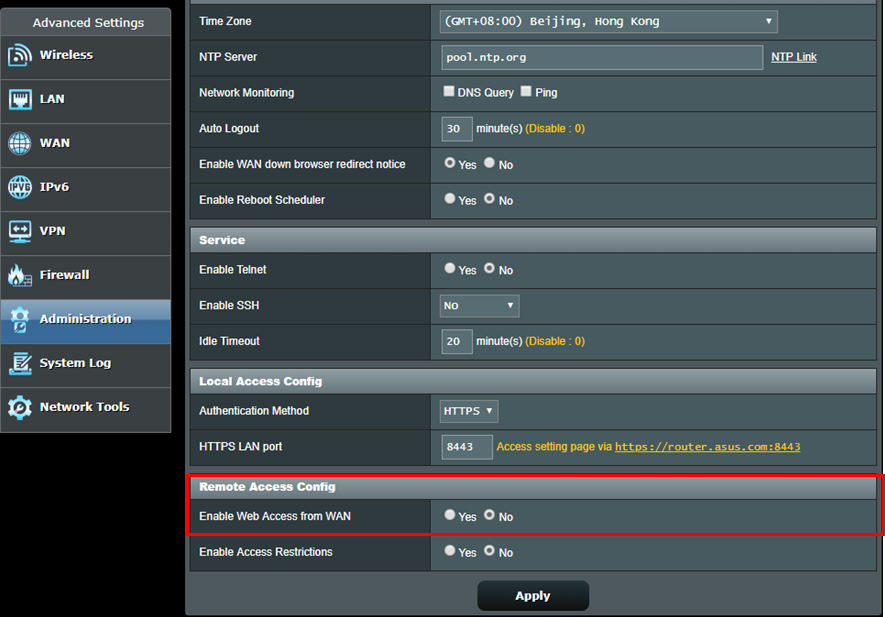

7. Отключите веб-доступ из WAN Доступ из глобальной сети WAN позволяет получить доступ к маршрутизатору из сети Интернет. Значение по умолчанию для этой функции отключено. Не включайте эту функцию без необходимости. Откройте раздел «Дополнительные настройки» -> «Администрирование» -> Конфигурация удалённого доступа -> Включить веб-доступ из WAN.

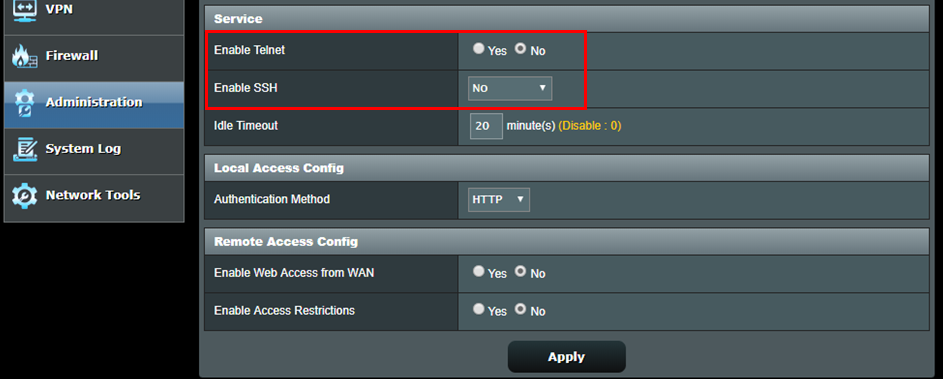

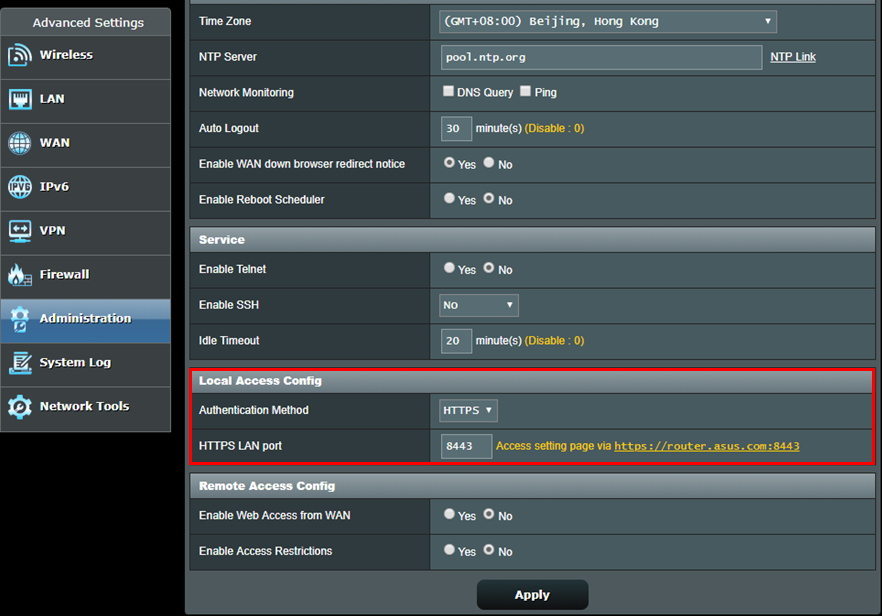

7. Отключите веб-доступ из WAN Доступ из глобальной сети WAN позволяет получить доступ к маршрутизатору из сети Интернет. Значение по умолчанию для этой функции отключено. Не включайте эту функцию без необходимости. Откройте раздел «Дополнительные настройки» -> «Администрирование» -> Конфигурация удалённого доступа -> Включить веб-доступ из WAN.  8. Выключите Telnet и SSH Протоколы Telnet и SSH позволяют использовать команды Linux для управления маршрутизатором. По умолчанию функционал выключен. Без необходимости не включайте. Перейдите в раздел «Дополнительные настройки» -> «Администрирование» -> Службы.

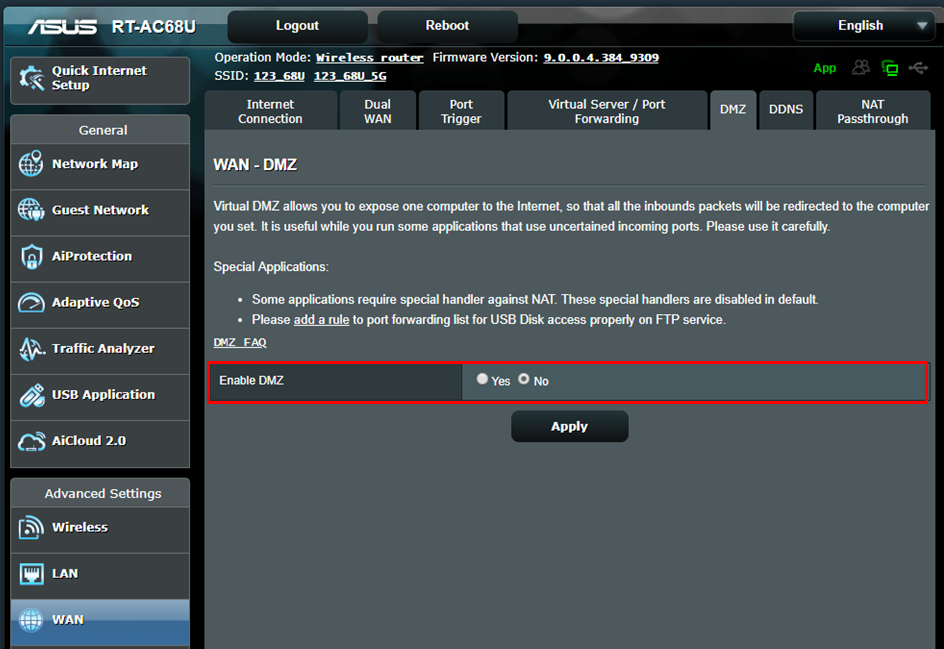

8. Выключите Telnet и SSH Протоколы Telnet и SSH позволяют использовать команды Linux для управления маршрутизатором. По умолчанию функционал выключен. Без необходимости не включайте. Перейдите в раздел «Дополнительные настройки» -> «Администрирование» -> Службы.  9. Не запускайте DMZ Если клиентские устройства в Вашей локальной сети используются для доступа других устройств из глобальной сети в качестве FTP-серверов, видеосерверов или файловых серверов, настройте правила переадресации портов для каждой службы. Не включайте эту функцию без необходимости. Некоторые форумы программного обеспечения P2P предлагают пользователям добавить IP-адрес ПК в DMZ, но это увеличивает риск потенциальной атаки. Мы настоятельно рекомендуем не делать этого.

9. Не запускайте DMZ Если клиентские устройства в Вашей локальной сети используются для доступа других устройств из глобальной сети в качестве FTP-серверов, видеосерверов или файловых серверов, настройте правила переадресации портов для каждой службы. Не включайте эту функцию без необходимости. Некоторые форумы программного обеспечения P2P предлагают пользователям добавить IP-адрес ПК в DMZ, но это увеличивает риск потенциальной атаки. Мы настоятельно рекомендуем не делать этого.  Дополнительные настройки: 1. Включите протокол https для входа в настройки роутера ASUS (Веб-меню) Https — это стандартный HTTP-протокол, с дополнительным уровнем шифрования SSL/TLS при использовании WPA-AES. Страница настроек маршрутизатора ASUS (веб-интерфейс) с шифрованием WPA-AES по умолчанию подключает Вас к http, учитывая простоту использования этого протокола. Откройте раздел «Дополнительные настройки»-> «Администрирование» -> «Система» -> Конфигурация локального доступа, чтобы поменять метод аутентификации на https. После включения https не забудьте вручную ввести https:// в начале URL-адреса и добавить номер порта 8443 (порт по умолчанию) в конце URL-адреса (https://router.asus.com:8443).

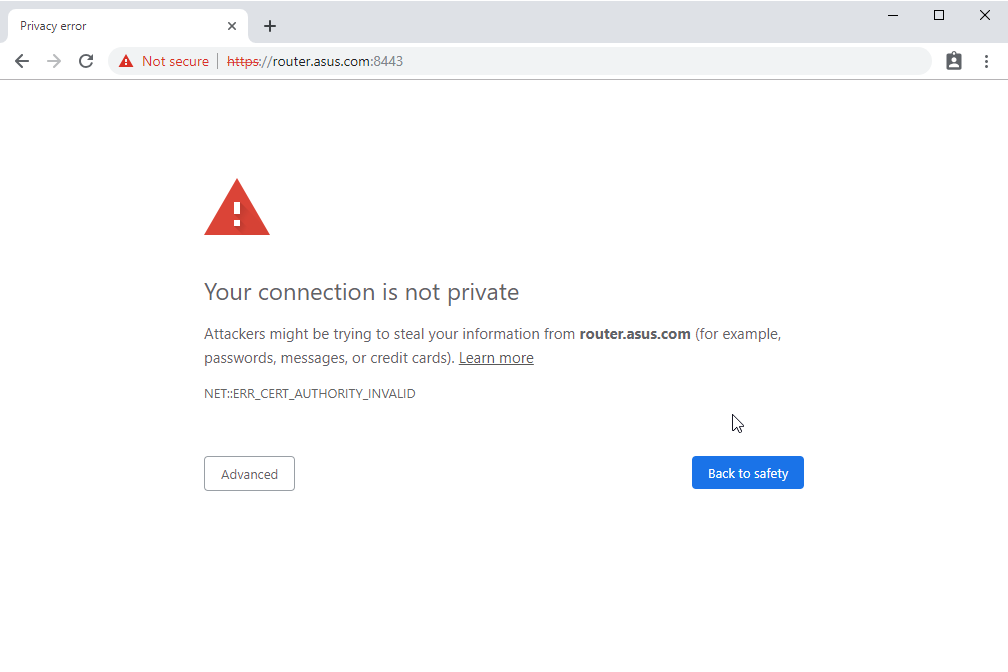

Дополнительные настройки: 1. Включите протокол https для входа в настройки роутера ASUS (Веб-меню) Https — это стандартный HTTP-протокол, с дополнительным уровнем шифрования SSL/TLS при использовании WPA-AES. Страница настроек маршрутизатора ASUS (веб-интерфейс) с шифрованием WPA-AES по умолчанию подключает Вас к http, учитывая простоту использования этого протокола. Откройте раздел «Дополнительные настройки»-> «Администрирование» -> «Система» -> Конфигурация локального доступа, чтобы поменять метод аутентификации на https. После включения https не забудьте вручную ввести https:// в начале URL-адреса и добавить номер порта 8443 (порт по умолчанию) в конце URL-адреса (https://router.asus.com:8443).  Поскольку маршрутизаторы используют самоподписные сертификаты, браузер покажет предупреждающее сообщение, как показано на следующем снимке экрана. Игнорируйте это предупреждение, потому что Ваш маршрутизатор является доверенным устройством. Откройте раздел «Дополнительно» и перейдите на страницу настроек маршрутизатора ASUS (веб-интерфейс). * Если увидите такое же предупреждение при посещении других веб-сайтов, будьте бдительны. Это может быть опасный сайт.

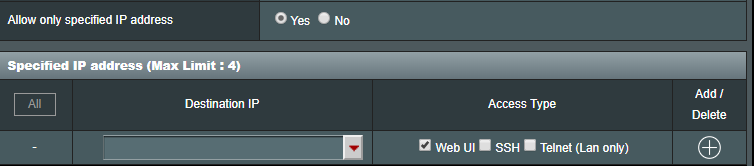

Поскольку маршрутизаторы используют самоподписные сертификаты, браузер покажет предупреждающее сообщение, как показано на следующем снимке экрана. Игнорируйте это предупреждение, потому что Ваш маршрутизатор является доверенным устройством. Откройте раздел «Дополнительно» и перейдите на страницу настроек маршрутизатора ASUS (веб-интерфейс). * Если увидите такое же предупреждение при посещении других веб-сайтов, будьте бдительны. Это может быть опасный сайт.  2. Разрешить вход в настройки роутера ASUS только с определённого IP-адреса (веб-меню) Откройте раздел «Дополнительные настройки» -> «Администрирование» -> «Система» -> Указанный IP-адрес , чтобы можно было с определённого IP-адреса заходить в настройки роутера ASUS (веб-интерфейс). Это повысит уровень сетевой безопасности.

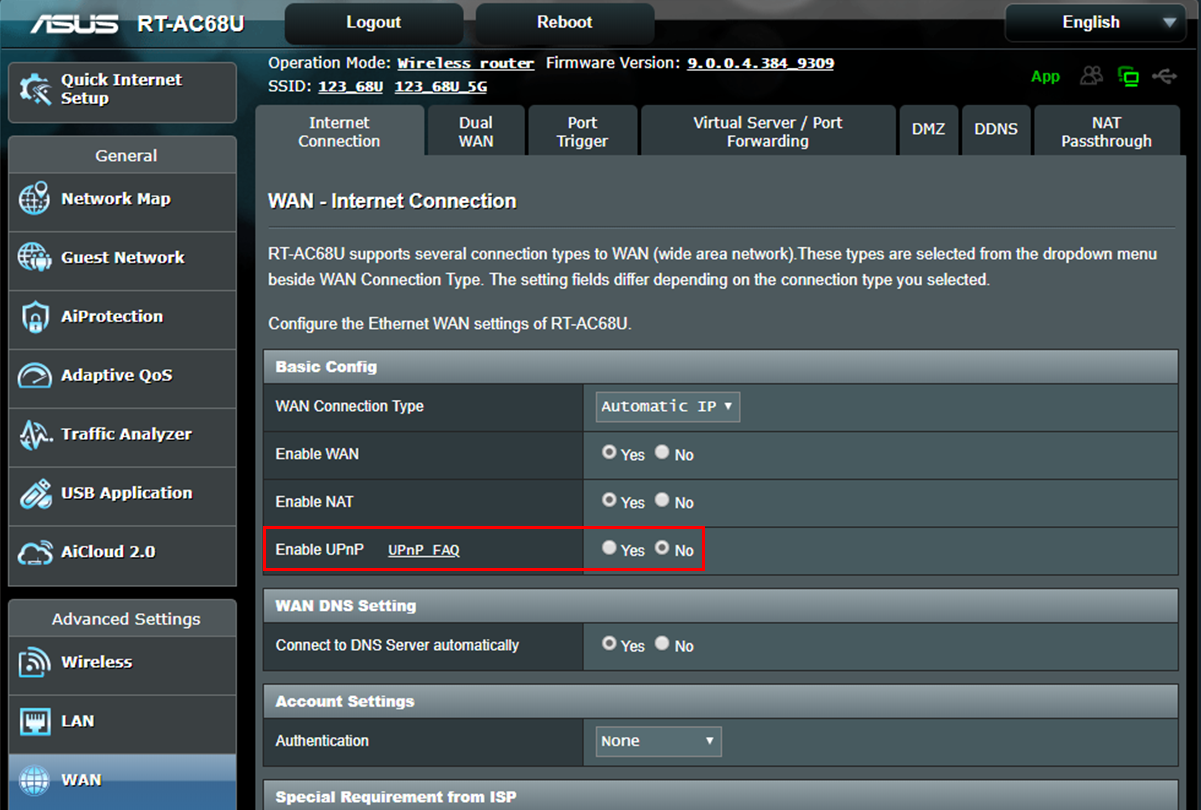

2. Разрешить вход в настройки роутера ASUS только с определённого IP-адреса (веб-меню) Откройте раздел «Дополнительные настройки» -> «Администрирование» -> «Система» -> Указанный IP-адрес , чтобы можно было с определённого IP-адреса заходить в настройки роутера ASUS (веб-интерфейс). Это повысит уровень сетевой безопасности.  3. Отключите службу UPnP Некоторые клиентские устройства используют протоколы UPnP. По умолчанию в настройках роутера работа UPnP запущена. Чтобы отключить UPnP, зайдите в раздел «Дополнительные настройки» -> вкладка «WAN»(Интернет) -> закладка «Подключение» -> включить UPnP -> Нет. Если отсутствует потребность в использовании протоколов UPnP, обратно можно не включать.

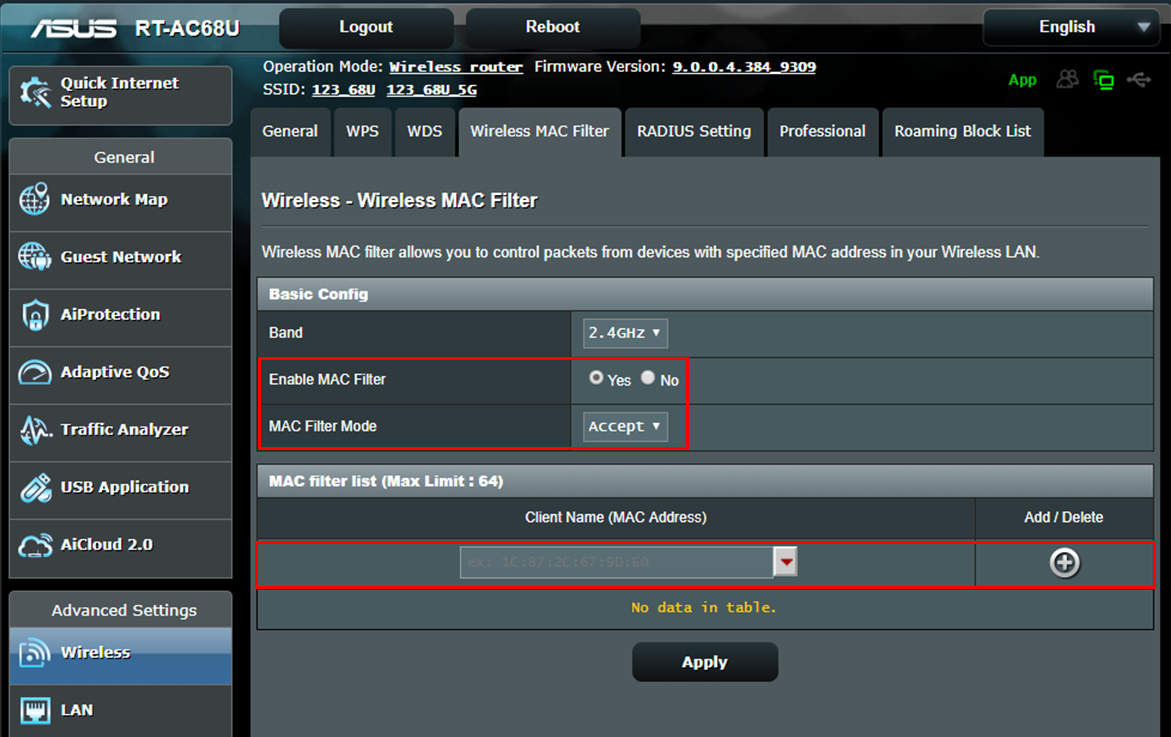

3. Отключите службу UPnP Некоторые клиентские устройства используют протоколы UPnP. По умолчанию в настройках роутера работа UPnP запущена. Чтобы отключить UPnP, зайдите в раздел «Дополнительные настройки» -> вкладка «WAN»(Интернет) -> закладка «Подключение» -> включить UPnP -> Нет. Если отсутствует потребность в использовании протоколов UPnP, обратно можно не включать.  4. Включите фильтрацию по MAC-адресам для локальной сети роутера: Если к сети роутера подключаются одни и те же клиентские устройства, можно сделать их список подключения через фильтр MAC-адресов. Откройте раздел «Дополнительные настройки» -> «Беспроводная сеть» -> «Фильтр MAC-адресов беспроводной сети» -> «Включить фильтр MAC-адресов» -> «Да» и добавьте MAC-адрес в список. Устройства с другими MAC-адресами подключить к сети роутера будет нельзя.

4. Включите фильтрацию по MAC-адресам для локальной сети роутера: Если к сети роутера подключаются одни и те же клиентские устройства, можно сделать их список подключения через фильтр MAC-адресов. Откройте раздел «Дополнительные настройки» -> «Беспроводная сеть» -> «Фильтр MAC-адресов беспроводной сети» -> «Включить фильтр MAC-адресов» -> «Да» и добавьте MAC-адрес в список. Устройства с другими MAC-адресами подключить к сети роутера будет нельзя.

Эта информация была полезной?

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

- Ноутбуки

- Сетевое оборудование

- Материнские платы

- Видеокарты

- Смартфоны

- Мониторы

- Показать все продукты

- Item_other —>

- Моноблоки (All-in-One)

- Планшеты

- Business Networking

- Серия ROG

- AIoT и промышленные решения

- Блоки питания

- Проекторы

- VivoWatch

- Настольные ПК

- Компактные ПК

- Внешние накопители и оптические приводы

- Звуковые карты

- Игровое сетевое оборудование

- Одноплатный компьютер

- Корпуса

- Компьютер-брелок

- Наушники и гарнитуры

- Охлаждение

- Chrome-устройства

- Коммерческие

- Commercial_list.Item —>

- Моноблоки (All-in-One)

- Информационные панели

- Ноутбуки

- Настольные ПК

- Мониторы

- Серверы и рабочие станции

- Проекторы

- Компактные ПК

- Сетевое оборудование

- Материнские платы

- Игровые станции

- Data Storage

7 советов по настройке домашнего Wi-Fi-роутера

Marvin the Robot

Мы неоднократно писали про опасности, подстерегающие пользователей открытых беспроводных сетей, но сегодня хотелось бы поговорить об угрозах, специфичных для домашних сетей Wi-Fi. Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

Совет 1. Меняем пароль администратора

Одна из самых распространенных ошибок — использование установленного производителем по умолчанию пароля администратора (чаще всего это что-нибудь вроде «admin:admin» и тому подобные «1234»). В сочетании с какой-нибудь некритичной удаленной уязвимостью или с открытым для всех подключением к беспроводной сети это может дать злоумышленникам полный контроль над роутером. Мы настоятельно рекомендуем установить безопасный пароль, если вы этого еще не сделали.

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

Совет 2. Запрещаем удаленное управление

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH, если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

Совет 3. Отключаем Broadcast SSID

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

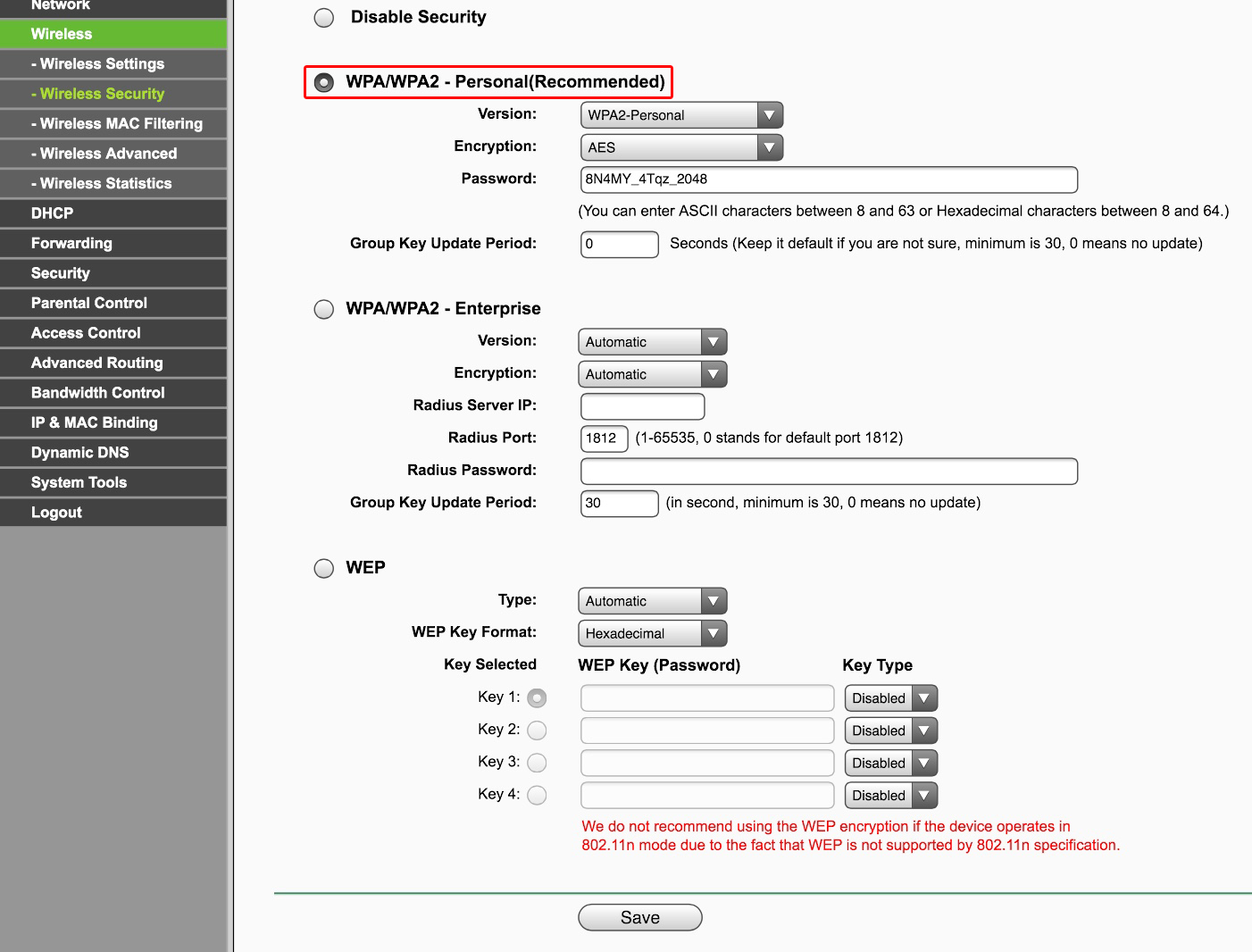

Совет 4. Используем надежное шифрование

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают угрозы, характерные для публичных хотспотов: кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

Совет 5. UPnP и все-все-все

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

Совет 6. Обновляем встроенное ПО

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

Tweet

Можно использовать сделанные энтузиастами сторонние прошивки для вашего устройства (например, OpenWRT), но делать это следует с осторожностью — нет гарантии, что роутер нормально запустится после обновления. Кроме того, написанное сторонними разработчиками ПО также следует скачивать только с официальных сайтов известных проектов — ни в коем случае не доверяйте продуктам из непонятных источников.

Совет 7. Не только роутер

Абсолютно надежной защиты не бывает — этот тезис доказан многолетней практикой. Грамотная настройка роутера, использование надежных паролей и алгоритмов шифрования, а также своевременное обновление встроенного ПО существенно повышают уровень безопасности беспроводной сети, но не дают стопроцентной гарантии от взлома.

Защититься можно лишь комплексно, поэтому мы рекомендуем использовать на компьютерах и мобильных устройствах современные брандмауэры и антивирусные программы с актуальными базами сигнатур зловредов. К примеру, Kaspersky Internet Security 2015 позволяет проверить уровень безопасности беспроводной сети и дает рекомендации по изменению ее настроек.