- Извлечение настроек из конфигов TP-Link

- Пример скрипта на Python

- Пример части распакованного файла

- Zibri’s Blog

- Post a Comment

- Popular posts from this blog

- Obfuscation will never work.

- Powerline Ethernet fun and secrets.

- Выцепить пароль из файла настроек роутера TP-Link

- Часть 2. Как выцепить пароль из ADSL-модема Asus DSL-N10E

- Сохранение и восстановление настроек роутера

- Как сохранить настройки роутера

- Как восстановить настройки роутера

- 2 комментария к “Сохранение и восстановление настроек роутера”

Извлечение настроек из конфигов TP-Link

Иногда возникает необходимость извлечь полезную информацию из бекапов – логины, пароли и ключи WiFi и т.д. Семейство простых бюджетных роутеров TP-Link шифруют файл бекапа config.bin перед его отправкой браузеру. Для расшифровки файла можно воспользоваться простым скриптом на Python.

Скопируйте приведенный ниже текст в фаил, дайте ему права на запуск (chmod 755), положите в этот-же каталог фаил config.bin от TP-Link и запустите скрипт. После запуска, будет сформирован текстовый файл с настройками роутера, часть которого приведена ниже для примера. Так-же, в некоторых случаях, нужно будет предварительно установить криптографическую библиотеку для Python.

apt-get install python-crypto

Пример скрипта на Python

#!/usr/bin/python # from Crypto.Cipher import DES from hashlib import md5 # key = '\x47\x8D\xA5\x0B\xF9\xE3\xD2\xCF' crypto = DES.new( key, DES.MODE_ECB ) # data = open('config.bin', 'rb').read() data_decrypted = crypto.decrypt( data ).rstrip('\0') assert data_decrypted[:16] == md5(data_decrypted[16:]).digest() open('config.bin.txt', 'wb').write(data_decrypted[16:]) Пример части распакованного файла

lan_ip 192.168.1.2 lan_msk 255.255.255.0 wan_dyn_hostname 1 TL-WR841N wan_stc_ip 1 192.168.1.2 wan_stc_msk 1 255.255.255.0 wan_stc_gw 1 192.168.1.1 wan_stc_mtu 1 1500 wan_stc_dns1 1 8.8.8.8 rmt_en 1 rmt_ip 255.255.255.255 wlan_en 1 wlan_curent_region 83 wlan_chnnl 3 wlan_mbssid_str 1 Rodnichok wlan_PskSecret 1 klyuchik lgn_usr root lgn_pwd mypass

Zibri’s Blog

If you «backup» the configuration from most TP-Link routers, you will get a .BIN file which is «encrypted».

Awesome! Thanks for this. For $REASONS i needed to set my WPS ping to 12345678. With the help of your site, this was easy 🙂

FYI the model was a TL-WA801ND.

Thank you so much for making this tool. I had to create unique configurations for 40 routers and your tool was a real life saver. Reply Delete

Not really, I should need the file, the device and the firmware. And some more free time. 😀 Reply Delete

Awesome utility! Thanks a lot for sharing.

Any suggestions for open the .cfg files? I’m using wordpad and its kinda scattered. Reply Delete

It’s a normal text file with unix line endings. You can use Ultraedit or any other «good» editor. Not wordpad nor notepad. Reply Delete

Thank you for your contribution, i have a question, is it posible to have this tool in an .exe? Reply Delete

This doesn’t seem to work on my WR841N v13 (latest firmware), as it is producing garbled output with some readable text inside. I can send you the config backup if you’re willing to take a look.

This is really good !

can you share the source code to make it available to other platforms? such as .net, android, etc.

Thank you for this Amazing tool Reply Delete

Post a Comment

Popular posts from this blog

Obfuscation will never work.

ml> Hello again, sweet readers ! OpenRG is an embedded OS for routers. It’s based on Linux and it’s inside many ISP routers out there. Inside OpenRG configuration file, passwords appear in a way that can seem to be crypted, but it’s just obfuscated. For example: (username(admin)) (password(&b7;X&5c;&b9;&a2;)) Above you can see a simple deobfuscator. Enjoy! You can try it with: &ad;Y&5b;&b3;&a3;&17;T&8b;&c4;&b9;#&96;&04;c&ea;&1d;$%&5d;&16;&08;B3&c0; 🙂 Zibri.

- Get link

- Other Apps

Powerline Ethernet fun and secrets.

Many 200 Mb/s powerline adapters nowadays are based on the INTELLON 6300 chipset. Despite what can be thought looking at them, they are all using the same hardware and firmwares. I heard many people with Netgear XAV101 or Linksys PLK 200 or PLE 200 having problems after firmware updates and many other people with other brands having much more problems because of lack of support or configuration/upgrade utilities. So let me explain a few things I learnt studying them. Many of 200 Mb/s powerline ethernet adapters follow the «HomePlug AV» standard. (85 Mb adapters use HomePlug 1.0 standard which is completely different). This standard uses ethernet broadcast packets using the HomePlug AV protocol. The interesting thing is that their firmware is made of two different parts: a .PIB file (Parameter Information Block) and a .NVM file (the code itself). In the P.I.B. there are many interesting things: The branding (mac address, device name, etc) and the tone map. I test

- Get link

- Other Apps

Выцепить пароль из файла настроек роутера TP-Link

Находясь у родственников и не удовлетворившись качеством роутера TP-Link TL-WR340GD (V3), вызвавшим сурьёзные нарекания по части стабильности wifi-соединения, решил заменить его чем-то другим. Но для начала, чтобы невзначай не остаться без интернета, надо бы найти логин/пароль провайдера для PPPoE-соединения. Конечно, где-то был договор с провайдером, в тексте которого были прописаны эти данные, да только кто бы знал, где ж тот договор…

Роутер примерно такой, картинка из интернета

В принципе, зайдя в веб-морду роутера, можно увидеть логин, но вот пароль отображён чем-то типа •••••• В связи с этим остаётся только одно логичное решение: из-под веб-интерфейса сделать backup настроек, а затем попытаться прочесть этот файл (он называется config.bin).

Открытие сего конфигурационного файла в лоб текстовым редактором не привело ни к чему хорошему: одни иероглифы да кракозябры. Тогда я засунул его в hex-редактор — также ни пусто ни густо, всё та же беспросветная стена из кракозябр. В общем, понятно, труба дело, файл настроек зашифрован. Решил поискать в гугле возможные способы дешифровки, и — о, чудо — практически первая же ссылка вела на гитхаб китайского товарища (коему огромное спасибо), выложившего дешифровочный скрипт (написанный, правда, на python’е). 🙂

Там у него помимо config.bin ещё какой-то неведомый model.conf дешифруется, но нам в данном случае это не нужно, посему соответствующие сроки из скрипта я выбросил. Поскольку config.bin закачался у меня в директорию Downloads, я там же создал файл decryptme.py такого содержания:

from Crypto.Cipher import DES

from hashlib import md5key = ‘\x47\x8D\xA5\x0B\xF9\xE3\xD2\xCF’

crypto = DES.new( key, DES.MODE_ECB )data = open(‘Downloads/config.bin’, ‘rb’).read()

data_decrypted = crypto.decrypt( data ).rstrip(‘\0’)

assert data_decrypted[:16] == md5(data_decrypted[16:]).digest()

open(‘Downloads/config.bin.txt’, ‘wb’).write(data_decrypted[16:])

Примечание. Кавычки везде должны быть «прямые» (а то Вордпресс «скривляет»): ‘

А дальше просто запустил в терминале:

И вуаля — на выходе в той же Downloads появился файл config.bin.txt со всеми данными. 🙂 Даже сам удивился, насколько всё просто оказалось…

Господа, читайте также комментарии ниже, информация может быть весьма полезной. Удачи! 🙂

Часть 2. Как выцепить пароль из ADSL-модема Asus DSL-N10E

Волею судеб ещё разок пришлось столкнуться с описанной проблемой, и теперь под рукой оказался модем/роутер Asus DSL-N10E:

Картинка из интернета

На сей раз, правда, задача стояла не столь остро: в том плане, что пока не решили, стоит ли менять этот, думается, отпахавший своё модем на что-то более приличное и стабильное (по части того же wi-fi-соединения), или же сразу уйти к кабельному провайдеру. 🙂

Однако на случай продолжения пользования ADSL-интернетом и смены модема на современную модель очень неплохо было бы заранее выцепить из него учётные данные для PPPoE-соединения (и не только). Проблема лишь в том, что пароль ожидаемо закрыт буллетами: ••••• Договора с провайдером, естественно, под рукой нет, и где он лежит, никто не помнит. 😺

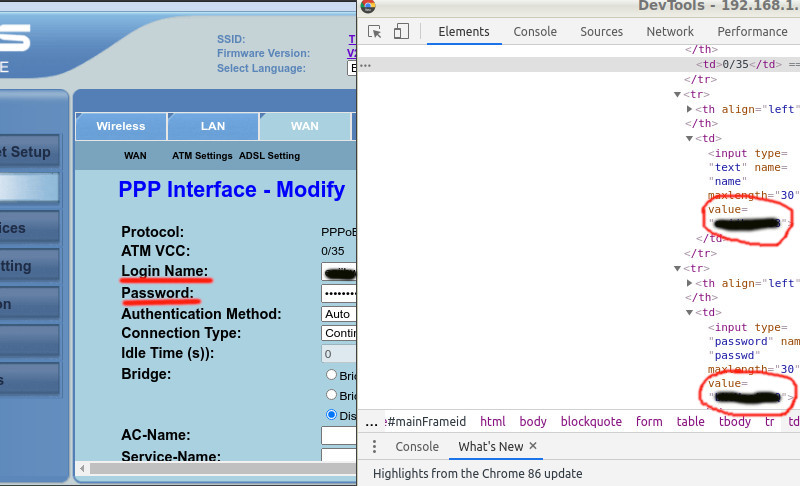

Однако возиться с дешифровкой конфига откровенно не хотелось, вместо чего решил прямо по-ленински пойти другим путём: с детской наивностью глянуть в браузере (в данном случае, Chrome) эту область с паролем через правую клавишу → «Просмотр кода элемента» («Inspect«).

Разумеется, шансы низкие: кто ж будет скрывать чувствительную информацию лишь средствами CSS/js, да ещё и в случае с таким уважаемый производителем, как Asus… Фактически, «защита от дурака» и не более того.

А поди ж ты — логин и пароль отображаются в девственно чистом виде! 😺

Естественно, способ может сработать и на других модемах и роутерах — проверить немудрено, в отличие от дешифровки на питоне. 🙂

Запись опубликована в рубрике компьютерное с метками Linux, TP-Link, Ubuntu, роутер. Добавьте в закладки постоянную ссылку.

Внимание! Администрация сайта adlersky.top не имеет отношения и не несёт никакой ответственности за публикуемые ниже, т.е. под оригинальными записями и внизу страниц сайта, комментарии, не отвечает за их содержание. Все права на комментарии (и всё бремя ответственности за публикацию) принадлежат их авторам.

Сохранение и восстановление настроек роутера

Порой оптимальные настройки на роутере подбираются не один день. Особенно, это касается конфигурации WAN, чтобы добиться максимально возможной скорости Интернета. Очень досадно, если после этого настройки случайно сбрасываются. Поэтому, мы настоятельно рекомендуем нашим читателям пользоваться функцией экспорта конфигурации в файл. Такая функция имеется во всех современных роутерах, DSL-модемах и подобном оборудовании. Файл с настройками можно сохранить на жёсткий диск, флешку или куда угодно ещё. При необходимости вы в любой момент можете импортировать настройки из файла и применить их к роутеру. А если вы хотите заменить неисправный роутер на новый (идентичной марки и модели), то в этом случае процедура импорта-экспорта будет просто незаменимой.

Как сохранить настройки роутера

Обычно такие функции как импорт\экспорт находятся в разделе Обслуживание. На иллюстрации показан веб-интерфейс роутера D-Link DIR-300. Здесь нужно войти в раздел Maintenance, выбрать страницу Save and Restore и в поле Save Settings To Local Drive нажать кнопку Save:

После этого произойдёт обычное скачивание файла с экспортированными параметрами роутера:

Переместите этот файл в надежное место и храните.

Как восстановить настройки роутера

Для восстановления предыдущего состояния устройства вам понадобится нажать кнопку Выберите файл в блоке под названием Load Settings From Local Drive :

открыть файл конфигурации роутера с расширением .bin :

и нажать кнопку Upload Settings для импорта параметров:

После перезагрузки роутер восстановит те параметры, которые были установлены до сброса.

2 комментария к “Сохранение и восстановление настроек роутера”

Скажите, а я могу переименовать этот файл в понятное мне название? или он должен называться именно config.bin, чтобы из него можно было восстановить настройки? Ответить

Елена, да, вы можете спокойно переименовывать файл конфигурации! Например, в dir300-2014.bin. Главное — не менять расширение *.bin.

Ещё мы рекомендуем называть подобные файлы латиницей и не использовать очень длинные названия. Ответить