Настройка NAT на маршрутизаторах Mikrotik

Для настройки NAT маршрутизатора Микротик сначала скачиваем утилиту winbox и подключаемся к роутеру, где скачать, и инструкция по подключению описано здесь. Настроить Мikrotik NAT на маршрутизаторе можно несколькими способами, рассмотрим их по порядку.

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Простая настройка NAT

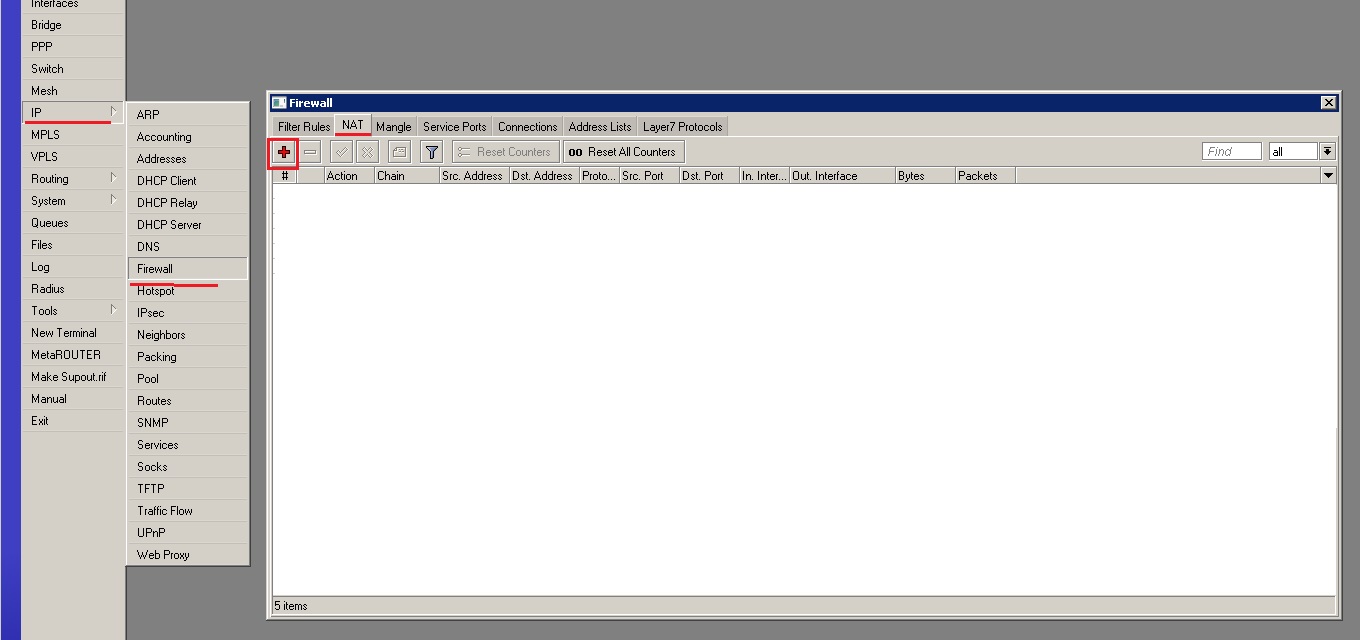

После подключения к роутеру открываем вкладку NAT меню ip-firewall, нажимаем кнопку добавить новое правило(красный крестик)

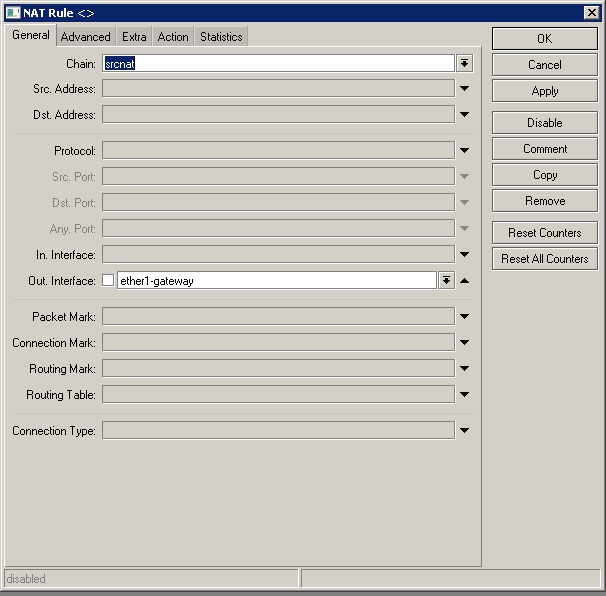

В открывшемся окне, вкладка General заполняем минимально необходимые поля

Chain-канал приемник, нам нужно принимать из локальной сети, поэтому выбираем srcnat

Out.Interface – Внешний интерфейс маршрутизатора, тот которым он смотрит в интернет

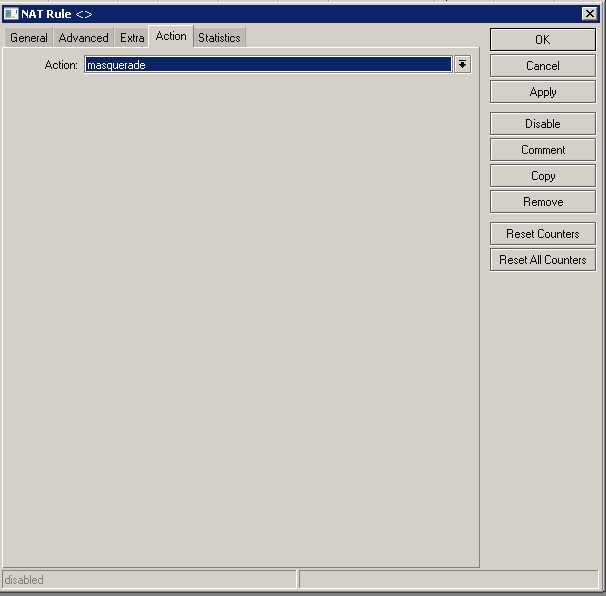

Далее открываем вкладку Action

В поле Action выбираем masquerade(Маскарад). Теперь будет происходить подмена локальных ip, адресом предоставленный провайдером. Минимальная настройка НАТ на Mikrotik закончена. Рассмотрим более сложную настройку NAT на Микротик.

Настройка NAT для нескольких внешних ip

Если провайдер выделяет несколько внешних ip, или у нас подключены несколько операторов, и мы хотим сделать выход из разных подсетей или локальных ip в интернет под разными адресами, то есть несколько способов.

- Если внешние ip настроены на разных интерфейсах маршрутизатора. Здесь все просто, прописываем Src.Address нужный ip или сеть, а исходящим интерфейсом выбираем нужный интерфейс .

Указываем в source ip нужные подсети, или одиночные ip адреса. В указанном примере, все пакеты от компьютеров с ip 192.168.0.2-192.168.0.127 будут идти через интерфейс ether1-gareway, а пакеты с 192.168.0.128-192.168.0.255 будут идти с интерфейса ether2-gateway, соответственно в интернете они будут видны под ip address этих интерфейсов.

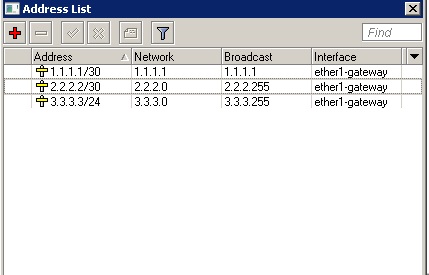

- Если от провайдера приходит один провод по которому нам дают несколько внешних ip, нам не хочется задействовать для каждого соединения свой порт, то все внешние ip можно настроить на одном порту

К примеру у нас на одном порту настроены ip address 1.1.1.1, 2.2.2.2 и целая сеть 3.3.3.3/24 как показано на рисунке

Нам нужно настроить выход для разных локальных компьютеров с внешних ip 1.1.1.1, 2.2.2.2 3.3.3.3 и 3.3.3.4.

Рассмотрим настройки на примере интерфейса с ip 3.3.3.4, все остальные будут идентичны

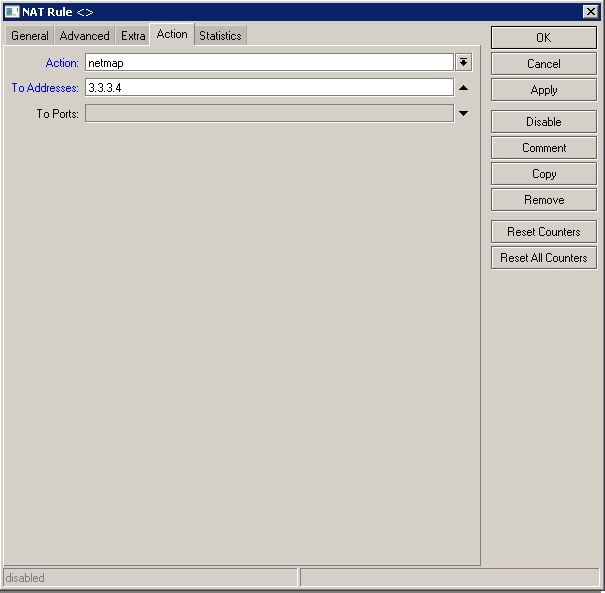

На вкладке General указываем только Src.Address, сеть или local с которого будут идти пакеты. Далее на вкладке Action делаем следующие настройки

В поле Action выбираем dst-nat или netmap. Отличие dst nat от netmap заключается в том, что netmap новый и улучшенный вариант dst nat. Поэтому я использую его.

В поле To Address прописываем адрес под котором нужно что бы наша сеть выходила в интернет.

Также в поле действия можно выбрать следующие операции.

Accept – принять будет принят и пройдет через маршрутизатор без изменений

add-dst-to-address-list — добавить address назначения в список адресов, заданный параметром address-list

add-src-to-address-list — добавить address источника в список адресов, указанный параметром address-list

dst-nat — заменяет address назначения и / или порт IP-пакета на значения, заданные параметрами-адресами и портами, этот параметр бвыше был рассмотрен

jump — переход к определяемой пользователем цепочке, заданной значением параметра target-jump

log — добавить сообщение в системный журнал, содержащий следующие данные: in-interface, out-interface, src-mac, protocol, src-ip: port-> dst-ip: порт и длина пакета. После согласования пакета он переходит к следующему правилу в списке, аналогично переходу

masquerade — Маскарад рассмотренный в начале статьи. Подмена внутреннего адреса машины из локальной сети на адрес роутера;

netmap — создает статическое отображение 1: 1 одного набора IP-адресов другому. Часто используется для распространения общедоступных IP-адресов на хосты в частных сетях

passthrough — если пакет соответствует правилу, увеличьте счетчик и перейдите к следующему правилу (полезно для статистики).

redirect — заменяет порт назначения IP-пакета на один, заданный параметром-портом-портом и адресом назначения на один из локальных адресов маршрутизатора

return — передает управление обратно в цепочку, откуда произошел прыжок

same — дает конкретному клиенту один и тот же IP-адрес источника / получателя из заданного диапазона для каждого соединения. Это чаще всего используется для служб, ожидающих одного и того же адреса клиента для нескольких подключений от одного и того же клиента

src-nat — заменяет исходный адрес IP-пакета на значения, заданные параметрами to-addresses и to-ports

Если нужно настроить проброс портов из интернета на ресурсы локальной сети, то как это сделать подробно описано здесь

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Похожие записи:

Nat mikrotik нет интернета

Обнаружена блокировка рекламы: Наш сайт существует благодаря показу онлайн-рекламы нашим посетителям. Пожалуйста, подумайте о поддержке нас, отключив блокировщик рекламы на нашем веб-сайте.

Нет Интернета внутри локалки. От слова «совсем».

Подскажите, пожалуйста, где и в каком месте мне надо поправить руки.

Имеется следующее:

RB1100AHx4, Интернет получаем от провайдера, подключение статическое.

Первый порт назначил «наружу» (Port1WAN1), второй резервный под второй канал Интернета от другого провайдера (в данный момент не используется).

Порты второй группы объединил в свитч. Port6LAN1 — master port.

Port7LAN2, Port8LAN3, Port9LAN4 — slave для Port6LAN1.

Всё по инструкции: сделал bridge по имени LAN, указал там Port6LAN1.

По той же инструкции указал правило для NAT (masquerade) и правила Firewall (забегая вперёд: позже их делал неактивными и удалял, но это ни на что не влияло).

Интернет на интерфейсе WAN1 есть, Гугл пингуется.

В локалке Интернета нет.

DHCP поднят на ядре внутри локалки, но я подключался непосредственно к Mikrotik ноутом с прописанным статическим адресом.

Конфигурацию прилагаю:

# jun/24/2018 21:01:42 by RouterOS 6.38.4

# software > #

/interface bridge

add name=LAN

/interface ethernet

set [ find default-name=ether1 ] comment=WAN name=Port1WAN1

set [ find default-name=ether2 ] name=Port2WAN2

set [ find default-name=ether6 ] comment=LAN name=Port6LAN1

set [ find default-name=ether7 ] master-port=Port6LAN1 name=Port7LAN2

set [ find default-name=ether8 ] master-port=Port6LAN1 name=Port8LAN3

set [ find default-name=ether9 ] master-port=Port6LAN1 name=Port9LAN4

/interface list

add name=BridgeLAN

/interface bridge port

add bridge=LAN interface=Port6LAN1

/ip address

add address=6.202.62.34/30 comment=»External IP» interface=Port1WAN1 network=\

6.202.62.32

add address=172.16.100.254/24 comment=»Internal IP» interface=Port6LAN1 \

network=172.16.100.0

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,8.8.4.4,6.202.62.33

/ip firewall filter

add action=accept chain=input connection-state=established in-interface=\

Port1WAN1

add action=accept chain=input connection-state=related in-interface=Port1WAN1

add action=drop chain=input in-interface=Port1WAN1

add action=jump chain=forward in-interface=Port1WAN1 jump-target=customer

add action=accept chain=customer connection-state=established

add action=accept chain=customer connection-state=related

add action=drop chain=customer

/ip firewall nat

add action=masquerade chain=srcnat out-interface=Port1WAN1

/ip route

add comment=Gateway distance=1 gateway=6.202.62.33

/ip upnp interfaces

add interface=Port1WAN1 type=external

add interface=Port2WAN2 type=internal

add interface=Port6LAN1 type=internal

add interface=Port7LAN2 type=internal

add interface=Port8LAN3 type=internal

add interface=Port9LAN4 type=internal

add interface=LAN type=internal

/system clock

set time-zone-name=Europe/Moscow

Где и что я делаю не так?

Заранее большое спасибо за любые ответы.