Несанкционированный доступ (нсд)

Несанкционированный доступ к информации определяется как противоправные действия в результате которых, злоумышленник получает доступ к закрытой для сторонних лиц информации. Это активные действия по созданию возможности распоряжаться информацией без согласия собственника.

Взлом – несанкционированное проникновение в компьютерную сеть или в чужой компьютер с целью извлечения выгоды, использования чужих данных, удовлетворения личного любопытства и т.д.

Причины нсд

Основными причинами несанкционированного доступа являются:

- Ошибки конфигурации (прав доступа, файрволов, ограничений на массовость запросов к базам данных).

- Слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников).

- Ошибки в программном обеспечении.

- Злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители при праве доступа к информации).

- Прослушивание каналов связи при использовании незащищённых соединений внутри локальной вычислительной сети.

- Использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников.

- Субъект запрашивает доступ в систему и вводит личный идентификатор и пароль

- Введенные уникальные данные поступают на сервер аутентификации, где сравниваются с эталонными

- При совпадении данных с эталонными, аутентификация признается успешной, при различии — субъект перемещается к 1-му шагу

- Ограничение минимальной длины пароля (некоторые системы Unix ограничивают пароли 8 символами).

- Требование повторного ввода пароля после определенного периода бездействия.

- Требование периодического изменения пароля.

- Прямой перебор. Перебор всех возможных сочетаний допустимых в пароле символов.

- Подбор по словарю. Метод основан на предположении, что в пароле используются существующие слова какого-либо языка либо их сочетания.

- Метод социальной инженерии. Основан на предположении, что пользователь использовал в качестве пароля личные сведения, такие как его имя или фамилия, дата рождения и т.п.

- Пароль не должен быть слишком коротким, поскольку это упрощает его взлом полным перебором. Наиболее распространенная минимальная длина — восемь символов. По той же причине он не должен состоять из одних цифр.

- Пароль не должен быть словарным словом или простым их сочетанием, это упрощает его подбор по словарю.

- Пароль не должен состоять только из общедоступной информации о пользователе.

- Незашифрованно, в открытом виде, на основе протокола парольной аутентификации (Password Authentication Protocol, PAP)

- С использованием шифрования или однонаправленных хэш-функций. В этом случае уникальные данные, введённые субъектом передаются по сети защищенно.

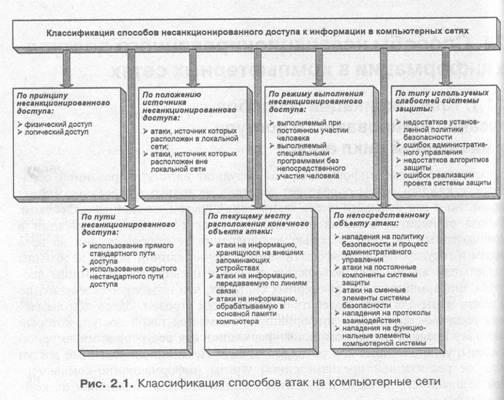

24. Способы несанкционированного доступа к информации в компьютерных сетях.

Несанкционированный доступ — является реализацией преднамеренной угрозы информационно-компьютерной безопасности и часто называется еще атакой или нападением на компьютерную систему.

1. По принципу несанкционированного доступа:

• физический несанкционированный доступ

• логический несанкционированный доступ.

Физический несанкционированный доступ может быть реализован одним из следующих способов:

• преодоление рубежей территориальной защиты и доступ к незащищенным информационным ресурсам;

• хищение документов и носителей информации;

• визуальный перехват информации, выводимой на экраны мониторов и принтеры, а также подслушивание;

• перехват электромагнитных излучений.

Логический несанкционированный доступ предполагает логическое преодоление системы защиты ресурсов активной компьютерной сети. Учитывая, что подавляющее большинство угроз информации могут быть реализованы только в процессе функционирования вычислительной системы, а также то, что логический несанкционированный доступ является наиболее результативным для злоумышленника, он и будет основным предметом анализа. Способы физического несанкционированного доступа далее рассматриваться не будут.

2. По положению источника несанкционированного доступа:

• несанкционированный доступ, источник которого расположен в локальной сети;

несанкционированный доступ, источник которого расположен вне локальной сети.

В первом случае атака проводится непосредственно из любой точки локальной сети. Инициатором такой атаки чаще всего выступает санкционированный пользователь.

При подключении любой закрытой компьютерной сети к открытым сетям, например, к сети Internet, высокую актуальность приобретают возможности несанкционированного вторжения в закрытую сеть из открытой. Подобный вид атак характерен также для случая, когда объединяются отдельные сети, ориентированные на обработку конфиденциальной информации совершенно разного уровня секретности или разных категорий. При ограничении доступа этих сетей друг к другу возникают угрозы нарушения установленных ограничений.

По режиму выполнения несанкционированного доступа: атаки, выполняемые при постоянном участии человека; атаки, выполняемые специально разработанными программами без непосредственного участия человека.

В первом случае для воздействия на компьютерную систему может использоваться и стандартное программное обеспечение. Во втором случае всегда применяются специально разработанные программы, в основу функционирования которых положена вирусная технология.

4. По типу используемых слабостей системы информационно-компьютерной безопасности:

• атаки, основанные на недостатках установленной политики безопасности;

• атаки, основанные на ошибках административного управления компьютерной сетью;

• атаки, основанные на недостатках алгоритмов защиты, реализованных в средствах информационно-компьютерной безопасности;

• атаки, основанные на ошибках реализации проекта системы защиты.

Недостатки политики безопасности означают, что разработанная для конкретной компьютерной сети политика безопасности настолько не отражает реальные аспекты обработки информации, что становится возможным использование этого несоответствия для выполнения несанкционированных действий. Под ошибками административного управления понимается некорректная организационная реализация или недостаточная административная поддержка принятой в компьютерной сети политики безопасности. Например, согласно политике безопасности должен быть запрещен доступ пользователей к определенному каталогу, а на самом деле по невнимательности администратора этот каталог доступен всем пользователям. Эффективные способы атак могут быть также основаны на недостатках алгоритмов защиты и ошибках реализации проекта системы информационно-компьютерной безопасности.