- Где на роутере написан пароль от Wi-Fi, IP-адрес, MAC-адрес, логин и пароль

- Ключ безопасности (PIN) от Wi-Fi и другая заводская информация

- На примере роутера TP-Link

- Заводская информация на роутере ASUS

- Пароль от Wi-Fi на корпусе роутера D-Link

- Ключ безопасности и другая информация на ZyXEL

- Адрес, пароль, MAC-адрес на роутерах Tenda

- Totolink

- Информация на маршрутизаторе Netis

- Как расшифровать NS3 пароли из конфигурационного файла ZyXEL (NDMS V2)

- Декодирование NS3 (NDMS V2) в веб-браузере

- ns3 decoder

- Кодирование и декодирование NS3 (NDMS V2) в командной строке

- Заключение

- Связанные статьи:

- Выцепить пароль из файла настроек роутера TP-Link

- Часть 2. Как выцепить пароль из ADSL-модема Asus DSL-N10E

Где на роутере написан пароль от Wi-Fi, IP-адрес, MAC-адрес, логин и пароль

Не редко появляются комментарии, в которых меня спрашивают, где на роутере можно посмотреть пароль от Wi-Fi сети, заводской логин и пароль, адрес роутера, или MAC-адрес. Практически на каждом сетевом устройстве указано много полезной заводской информации. И если вы решили настроить роутре самостоятельно, то эта информация вам обязательно пригодится.

Важно! В этой статье я покажу как посмотреть именно пароль и другую информацию, которая используется по умолчанию. Если вы уже сменили ключ безопасности, и забыли его, то вам пригодится статья: как узнать свой пароль от Wi-Fi, или что делать, если забыли пароль.

Чаще всего появляется необходимость посмотреть именно пароль от Wi-Fi, который установлен на роутере с завода. Он же ключ безопасности, или PIN-код. А все потому, что сейчас большинство производителей с завода устанавливают пароль на Wi-Fi. Когда вы покупаете новый роутер, или делаете сброс настроек, то для подключения к беспроводной сети (которая имеет заводское название) , нужно указать пароль (PIN-код) . Хотя бы для того, чтобы зайти в настройки роутера и сменить заводской ключ безопасности. Правда, есть модели, у которых беспроводная сеть по умолчанию не защищена.

Практически на всех роутерах и модемах, заводская информация прописана на корпусе самого устройства. Чаще всего, это наклейка с информацией снизу роутера.

Обратите внимание, что в зависимости от производителя и модели устройства, некоторая информация может отсутствовать. Например, если на роутерах ZyXEL отсутствует заводской пароль и логин для входа в панель управления, то разумеется, что он не будет указан. А если Wi-Fi сеть по умолчанию не защищена, то и пароль не нужен.

Сейчас мы более подробно рассмотрим информацию на устройствах самых популярных производителей.

Ключ безопасности (PIN) от Wi-Fi и другая заводская информация

Какую информацию можно найти на роутере:

- Имя сети, или SSID – это заводское название Wi-Fi сети. Оно может пригодится для того, чтобы найти свою сеть среди соседних сетей. Как правило, выглядит примерно так: «TP-LINK_3Ao8». Разумеется, на устройствах от TP-Link.

- Пароль от Wi-Fi, Wireless Password, PIN, WPS/PIN – это заводской ключ доступа к беспроводной сети. Обычно он состоит из 8 цифр. Но может быть и более сложный. После входа в настройки роутера, я советую сменить заводской пароль, как и имя сети.

- Адрес роутера (IP, веб-адрес) – этот адрес нужен для входа в настройки маршрутизатора. Может быть как IP-адрес, обычно это 192.168.1.1, или 192.168.0.1, так и хостнейм (из букв) . Например: tplinkwifi.net, my.keenetic.net, miwifi.com. При этом, доступ по IP-адресу так же работает.

- Имя пользователя и пароль ( Username, Password) – заводской логин и пароль, которые нужно указать на страничке авторизации при входе в настройки роутера, или модема. Обычно, в процессе настройки роутера мы их меняем.

- MAC-адрес – так же может пригодится. Особенно, если ваш провайдер делает привязку по MAC-адресу.

- Модель роутера и аппаратная версия (Rev, H/W Ver) – может пригодится, например, для поиска прошивки, или другой информации.

- F/W Ver – версия прошивки установленной на заводе. Указана не на всех устройствах.

На примере роутера TP-Link

Цифры со скриншота соответствуют списку, который вы можете увидеть выше. На всех устройствах от TP-Link заводская информация находится на наклейке, снизу роутера.

Заводская информация на роутере ASUS

Обратите внимание, что на роутерах ASUS пароль будет подписан как «PIN Code». А сеть скорее всего будет называться «ASUS».

Пароль от Wi-Fi на корпусе роутера D-Link

На устройствах компании D-Link заводская информация выглядит примерно вот так:

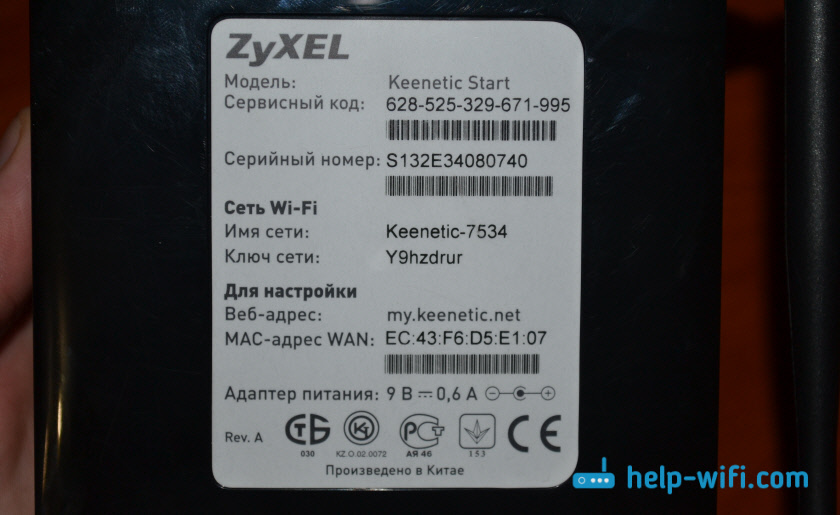

Ключ безопасности и другая информация на ZyXEL

Небольшая особенность. На ZyXEL Keenetic с завода не установлено имя пользователя и пароль, которые нужно вводить при входе в панель управления. Роутер предложит вам установить свои данные сразу после входа в настройки.

Адрес, пароль, MAC-адрес на роутерах Tenda

У Tenda все стандартно. Разве что не указано название Wi-Fi сети, и имя пользователя.

Totolink

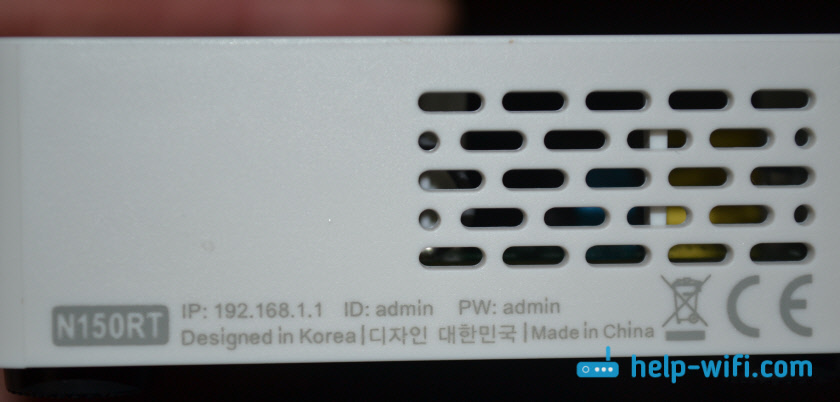

На моем маршрутизаторе Totolink часть информации нанесена на корпус.

А MAC-адрес, модель, аппаратная версия и насколько я понял серийный номер указан снизу, на небольшой наклейке со штрих-кодом.

Информация на маршрутизаторе Netis

Адрес для входа в настройки: netis.cc. А так вроде бы все стандартно: MAC, SSID, Password.

Думаю, этой информации будет достаточно.

Если заводская информация не подходит, например, логин и пароль, то вполне вероятно, что эта информация была изменена в настройках маршрутизатора. Чтобы вернуть роутер к заводским настройка, нужно сделать сброс настроек. Для этого нужно на 15 секунд зажать кнопку RESET (Сброс). После этого роутер будет как новый. Все настройки будут удалены.

Если у вас есть что добавить по теме статьи, или есть какие-то вопросы, то пишите в комментариях. Всего хорошего!

77

231173

Сергей

Полезное и интересное

Как расшифровать NS3 пароли из конфигурационного файла ZyXEL (NDMS V2)

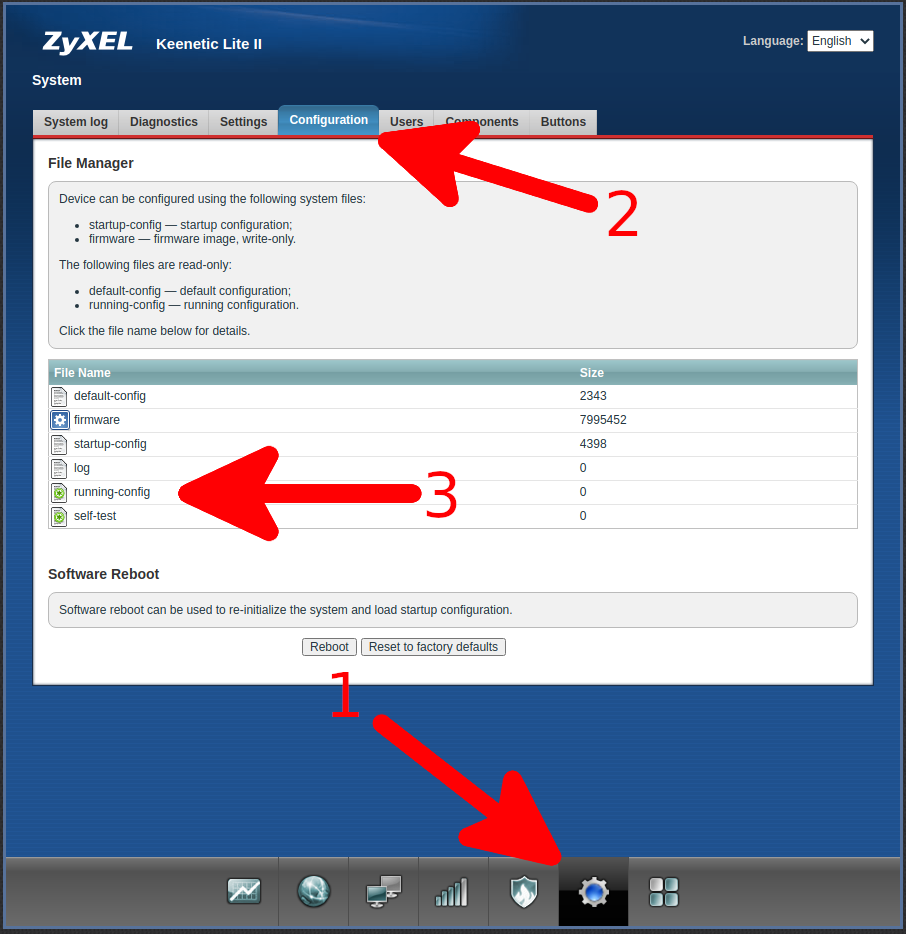

Роутеры ZyXEL, например, модель Keenetic Lite II, имеют вкладку System → Configuration на которой можно скачать файл running-config (running configuration). Этот файл содержит текущие настройки, в том числе пароль для подключению к Интернет-провайдеру и пароль для Wi-Fi сети.

Пароли хранятся в закодированном виде, например:

authentication wpa-psk ns3 HfNV/Uq8ubal+UXhXERgHRdO authentication password ns3 9IpS3eYkkEN3Vld3CXRZtnBz

Строка с wpa-psk — это закодированный пароль от точки доступа Wi-Fi, а строка с password это пароль для Интернет-подключения к провайдеру.

Этот метод кодирования называют по-разному: NS3 / NDMS V2 / ZyXEL config.

Пользователь Felis-Sapiens с помощью обратного инженеринга раскрыл метод кодирования и даже написал скрипт на Python 3 для кодирования и декодирования.

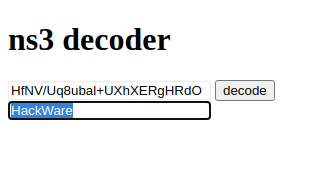

А пользователь VasiliyP сделал ещё одну реализацию декодирования на JavaScript, благодаря чему пользователи могут декодировать NS3 (NDMS V2) прямо в окне веб-браузера.

Декодирование NS3 (NDMS V2) в веб-браузере

Создайте файл zyxel_scramble.htm:

ns3 decoder

Теперь просто откройте файл в любом веб-браузере.

Введите в окно данные для декодирования и нажмите кнопку «decode».

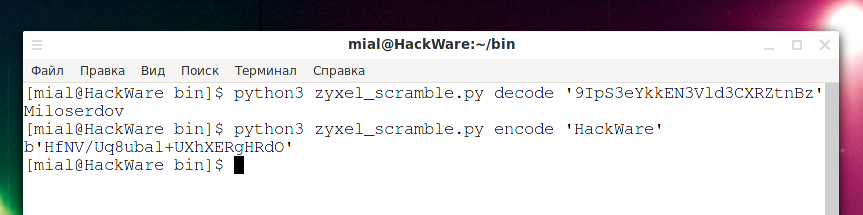

Кодирование и декодирование NS3 (NDMS V2) в командной строке

Создайте файл zyxel_scramble.py:

#!/usr/bin/env python3 # # zyxel_scramble.py # # author: Felis-Sapiens # # Decode password from ZyXEL config (NDMS V2) import sys from base64 import b64decode, b64encode from hashlib import md5 def first_step(password, x1, x2): x1 &= 0xff x2 &= 0xff for i in range(len(password)): password[i] = (password[i] ^ x2) & 0xff x2, x1 = x1 + x2, x2 return password def second_step(password): x = 0 for b in password: x ^= b for i in range(1,8): a = ((x >> i) ^ (~xДля декодирования используйте команду вида:

python3 zyxel_scramble.py decode 'СТРОКА'python3 zyxel_scramble.py decode '9IpS3eYkkEN3Vld3CXRZtnBz'Для кодирования в NS3 (NDMS V2) используйте команду вида:

python3 zyxel_scramble.py encode 'СТРОКА'python3 zyxel_scramble.py encode 'HackWare'

Будет выведена строка вида «b'HfNV/Uq8ubal+UXhXERgHRdO'» - вам нужно взять из неё то, что помещено в одинарные кавычки.

Заключение

Таким образом вы сможете восстановить пароль для подключения к Интернет-провайдеру если вы случайно сбросили ваш роутер до заводских настроек (либо у вас возникли проблемы при обновлении прошивки), но у вас сохранился конфигурационный файл роутера.

Связанные статьи:

Выцепить пароль из файла настроек роутера TP-Link

Находясь у родственников и не удовлетворившись качеством роутера TP-Link TL-WR340GD (V3), вызвавшим сурьёзные нарекания по части стабильности wifi-соединения, решил заменить его чем-то другим. Но для начала, чтобы невзначай не остаться без интернета, надо бы найти логин/пароль провайдера для PPPoE-соединения. Конечно, где-то был договор с провайдером, в тексте которого были прописаны эти данные, да только кто бы знал, где ж тот договор…

Роутер примерно такой, картинка из интернета

В принципе, зайдя в веб-морду роутера, можно увидеть логин, но вот пароль отображён чем-то типа •••••• В связи с этим остаётся только одно логичное решение: из-под веб-интерфейса сделать backup настроек, а затем попытаться прочесть этот файл (он называется config.bin).

Открытие сего конфигурационного файла в лоб текстовым редактором не привело ни к чему хорошему: одни иероглифы да кракозябры. Тогда я засунул его в hex-редактор — также ни пусто ни густо, всё та же беспросветная стена из кракозябр. В общем, понятно, труба дело, файл настроек зашифрован. Решил поискать в гугле возможные способы дешифровки, и — о, чудо — практически первая же ссылка вела на гитхаб китайского товарища (коему огромное спасибо), выложившего дешифровочный скрипт (написанный, правда, на python’е). 🙂

Там у него помимо config.bin ещё какой-то неведомый model.conf дешифруется, но нам в данном случае это не нужно, посему соответствующие сроки из скрипта я выбросил. Поскольку config.bin закачался у меня в директорию Downloads, я там же создал файл decryptme.py такого содержания:

from Crypto.Cipher import DES

from hashlib import md5key = '\x47\x8D\xA5\x0B\xF9\xE3\xD2\xCF'

crypto = DES.new( key, DES.MODE_ECB )data = open('Downloads/config.bin', 'rb').read()

data_decrypted = crypto.decrypt( data ).rstrip('\0')

assert data_decrypted[:16] == md5(data_decrypted[16:]).digest()

open('Downloads/config.bin.txt', 'wb').write(data_decrypted[16:])Примечание. Кавычки везде должны быть «прямые» (а то Вордпресс «скривляет»): '

А дальше просто запустил в терминале:

И вуаля — на выходе в той же Downloads появился файл config.bin.txt со всеми данными. 🙂 Даже сам удивился, насколько всё просто оказалось…

Господа, читайте также комментарии ниже, информация может быть весьма полезной. Удачи! 🙂

Часть 2. Как выцепить пароль из ADSL-модема Asus DSL-N10E

Волею судеб ещё разок пришлось столкнуться с описанной проблемой, и теперь под рукой оказался модем/роутер Asus DSL-N10E:

Картинка из интернета

На сей раз, правда, задача стояла не столь остро: в том плане, что пока не решили, стоит ли менять этот, думается, отпахавший своё модем на что-то более приличное и стабильное (по части того же wi-fi-соединения), или же сразу уйти к кабельному провайдеру. 🙂

Однако на случай продолжения пользования ADSL-интернетом и смены модема на современную модель очень неплохо было бы заранее выцепить из него учётные данные для PPPoE-соединения (и не только). Проблема лишь в том, что пароль ожидаемо закрыт буллетами: ••••• Договора с провайдером, естественно, под рукой нет, и где он лежит, никто не помнит. 😺

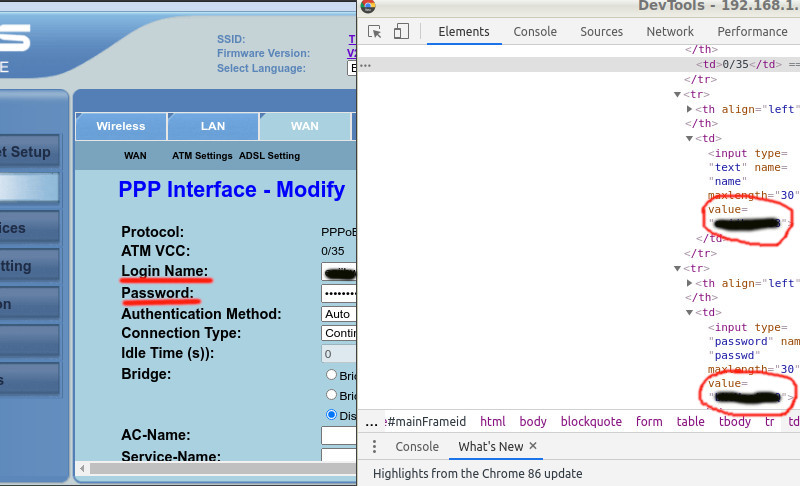

Однако возиться с дешифровкой конфига откровенно не хотелось, вместо чего решил прямо по-ленински пойти другим путём: с детской наивностью глянуть в браузере (в данном случае, Chrome) эту область с паролем через правую клавишу → «Просмотр кода элемента» («Inspect«).

Разумеется, шансы низкие: кто ж будет скрывать чувствительную информацию лишь средствами CSS/js, да ещё и в случае с таким уважаемый производителем, как Asus… Фактически, «защита от дурака» и не более того.

А поди ж ты — логин и пароль отображаются в девственно чистом виде! 😺

Естественно, способ может сработать и на других модемах и роутерах — проверить немудрено, в отличие от дешифровки на питоне. 🙂

Запись опубликована в рубрике компьютерное с метками Linux, TP-Link, Ubuntu, роутер. Добавьте в закладки постоянную ссылку.

Внимание! Администрация сайта adlersky.top не имеет отношения и не несёт никакой ответственности за публикуемые ниже, т.е. под оригинальными записями и внизу страниц сайта, комментарии, не отвечает за их содержание. Все права на комментарии (и всё бремя ответственности за публикацию) принадлежат их авторам.