Vpn туннель между роутерами zyxel keenetic

Объединение более двух сетей, используя VPN-сервер на Keenetic

К интернет-центру Keenetic, выступающего в роли VPN-сервера, можно установить более 10 клиентских одновременных подключений.

Начиная с версии KeeneticOS 2.14 был увеличен лимит количества VPN-туннелей PPTP:

до 100 (для Start, 4G, Lite, Omni, City, Air, Extra и Zyxel Keenetic Air, Start II, Lite III rev.B, 4G III rev.B, Extra II);

до 150 (для DSL и Duo) и до 200 (для Giga и Ultra).

В версиях до 2.14 ограничение для VPN PPTP составляло 10 одновременных туннелей.

Для VPN-туннелей L2TP/IPsec ограничение отсутствует. Число одновременных туннелей определяется аппаратными возможностями конкретной модели.

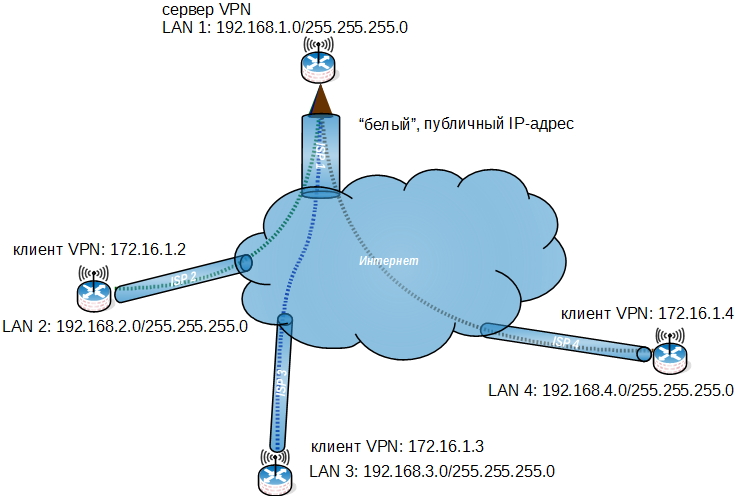

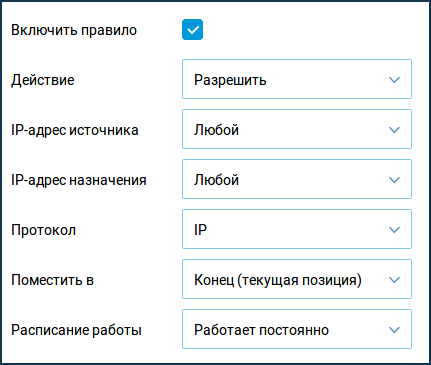

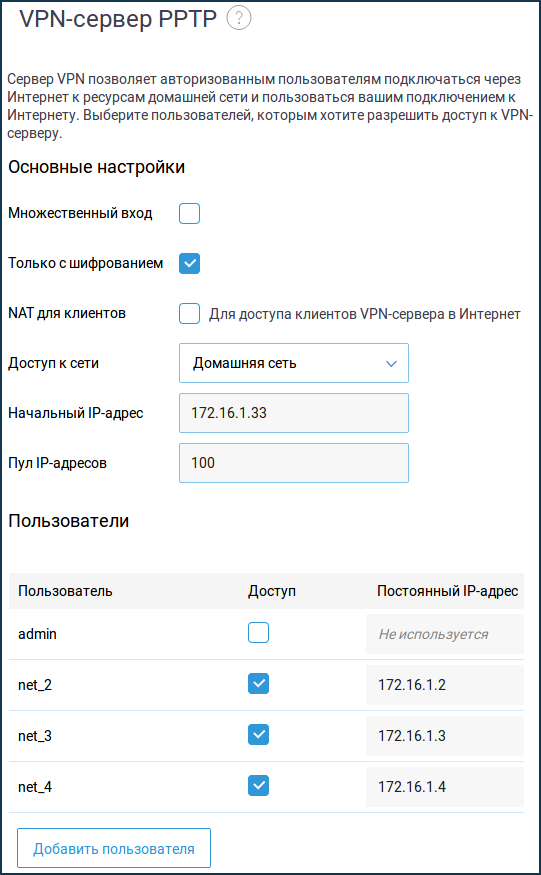

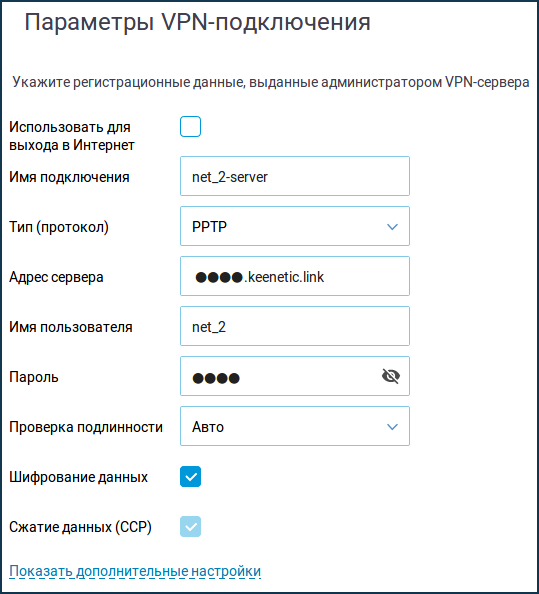

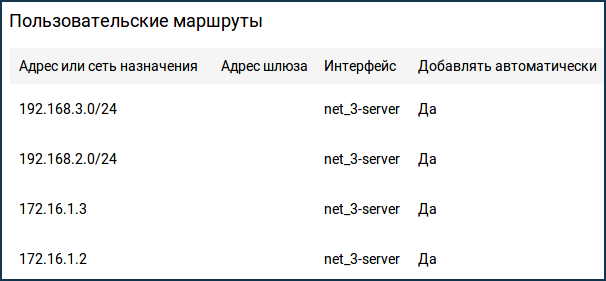

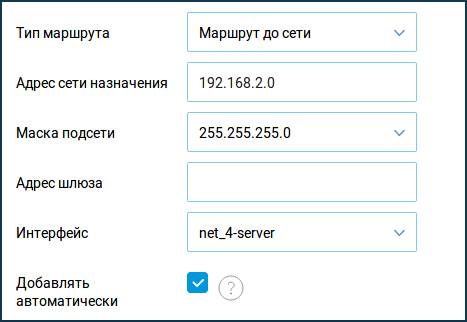

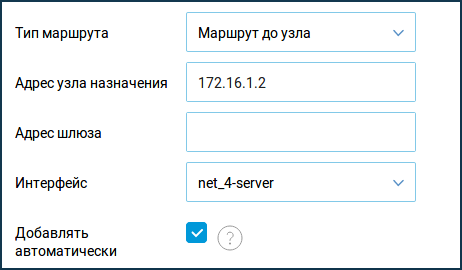

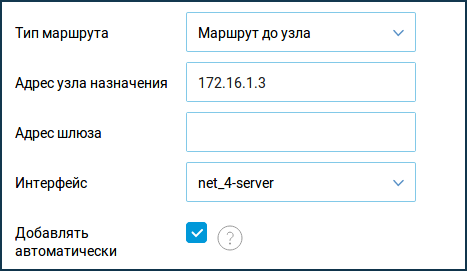

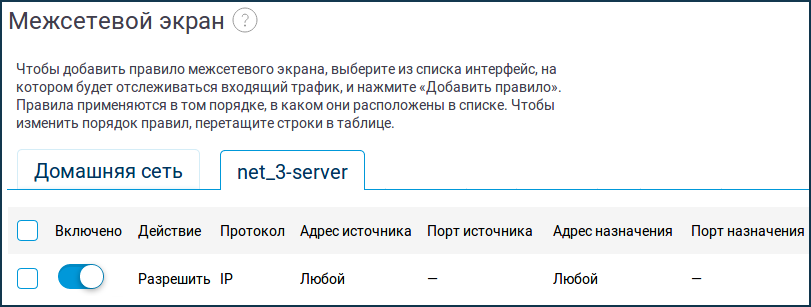

Рассмотрим пример объединения 4-х удалённых локальных сетей через VPN-сервер PPTP. Каждая сеть имеет выход в Интернет. Эта же настройка будет аналогичной и для VPN-сервера L2TP/IPsec, т.к. логика применяемая в Keenetic одинаковая для этих серверов. Пусть сеть LAN 1 подключена к Интернету через публичный «белый» IP-адрес и находится за интернет-центром с PPTP-сервером. Каждая из сетей LAN 2-4 будет подключаться к серверу VPN при помощи PPTP-соединения. Основная задача состоит в обеспечении доступа между всеми объединяемыми сетями LAN 1-4. В нашем примере главный интернет-центр (с VPN-сервером PPTP) будет являться концентратором VPN-подключений. С ним будут устанавливаться все PPTP-подключения, и через него будет осуществляться маршрутизация между всеми подключенными подсетями. В настройках главного интернет-центра потребуется создать столько учетных записей пользователей с правами доступа к VPN-серверу, сколько сетей вы планируете объединить (в нашем примере для 3-х удаленных подсетей созданы 3 учетные записи – net_2, net_3 и net_4).

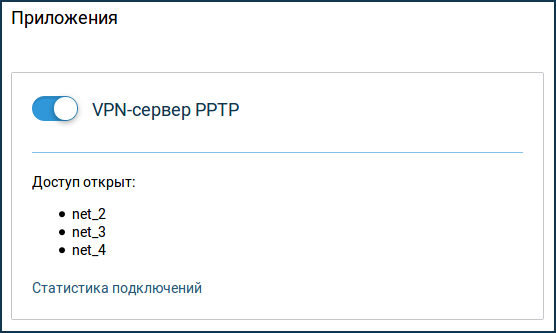

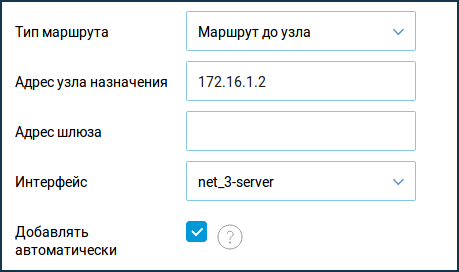

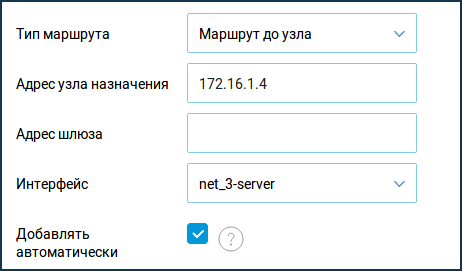

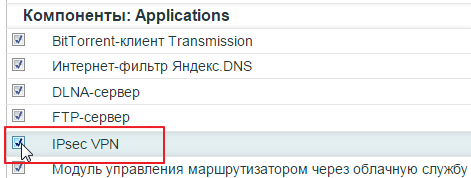

Пусть сервер VPN выдает каждому из клиентов указанный IP-адрес: 172.16.1.2, 172.16.1.3 и 172.16.1.4 соответственно (обращаем ваше внимание, что эти IP-адреса принадлежат одной подсети). Для настройки VPN-сервера перейдите на страницу «Приложения».

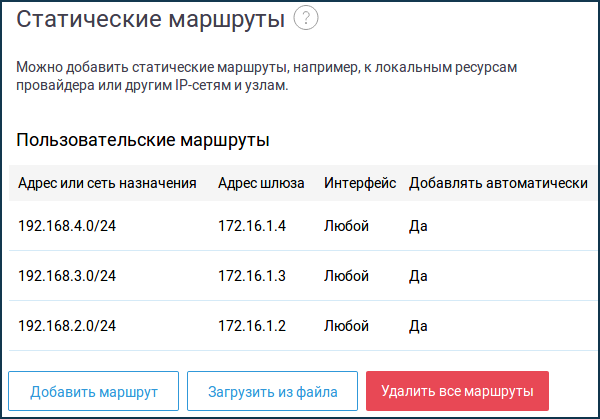

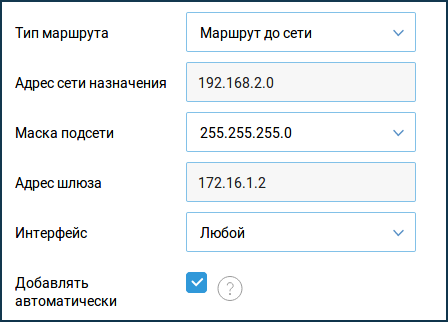

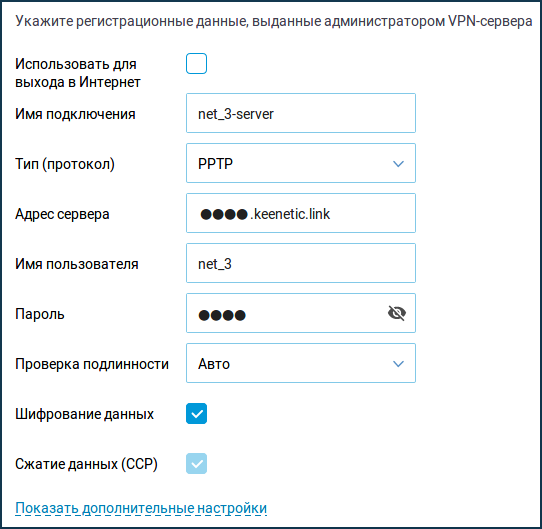

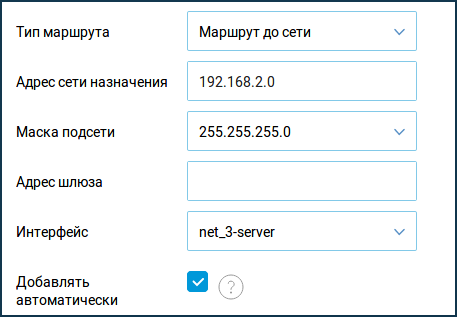

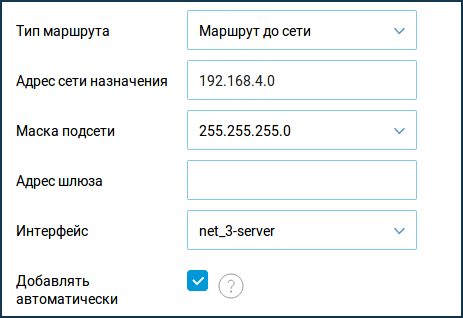

При настройке устройств для работы по данной схеме мы рекомендуем изменять адресацию в сети по умолчанию (сеть 192.168.1.0/24), приняв за порядковый номер сети число в третьем октете адреса IPv4, то есть LAN 2 – 192.168.2.0/24, LAN 3 – 192.168.3.0/24 и т.п. При 24-битной маске такие сети не перекрываются друг с другом и содержат достаточное количество адресов для хостов локальной сети. Далее приведены настройки PPTP-подключения к серверу и маршрутизации на устройствах — клиентах VPN в схеме, слева направо. Настройка клиента VPN из локальной сети LAN 2 (192.168.2.0/24):

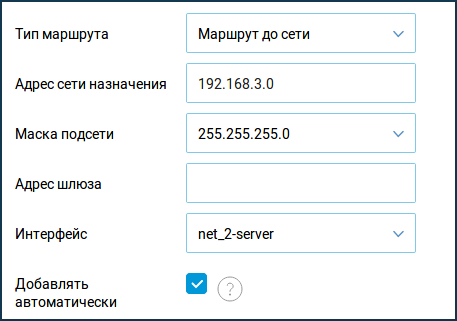

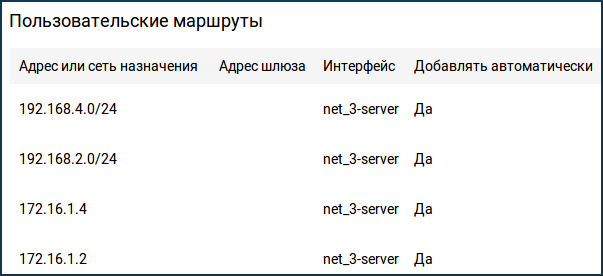

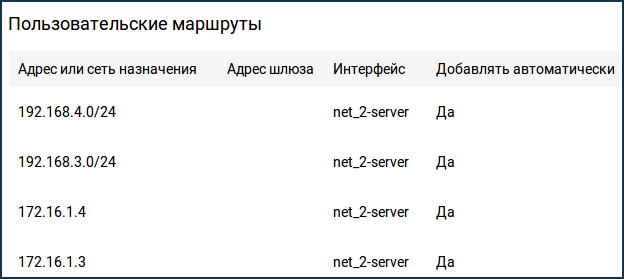

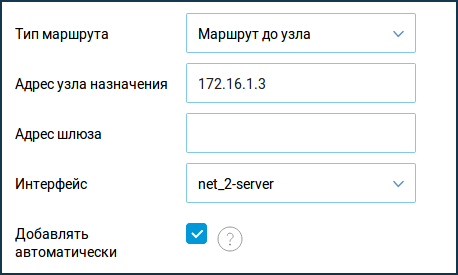

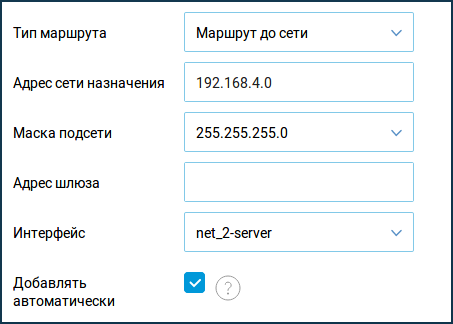

Для обеспечения связи с сетью LAN 2 будут работать следующие маршруты:

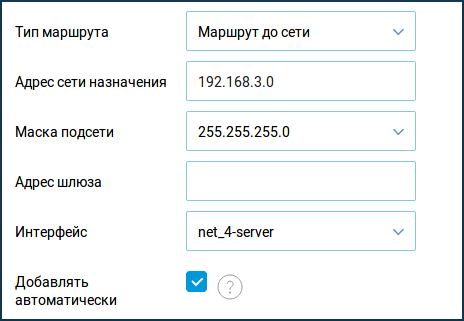

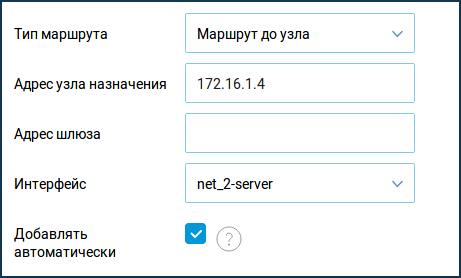

Например, правило для интернет-центра локальной сети LAN 3 будет выглядеть так:

4. Если вы установили VPN-подключение, а пинг проходит только до удаленного роутера и не проходит на компьютеры удаленной сети, то вероятнее всего на компьютерах блокирует трафик Брандмауэр Windows (Firewall). Дополнительную информацию можно найти в статье «Настройка Брандмауэра Windows для подключений из сети за VPN-сервером Keenetic».

Если вы пытаетесь выполнить ping компьютера по его IP-адресу, убедитесь, что на компьютере не блокируются входящие подключения (по умолчанию Брандмауэр Windows блокирует icmp-запросы). Попробуйте повторить ping, отключив блокировку. Пользователи, считающие этот материал полезным: 13 из 13 Источник

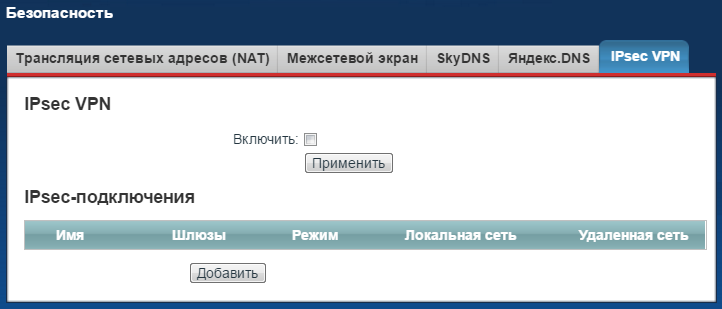

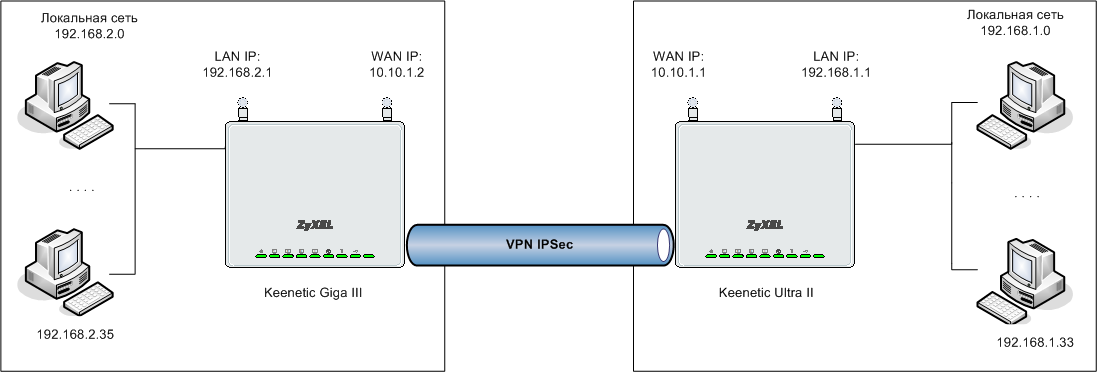

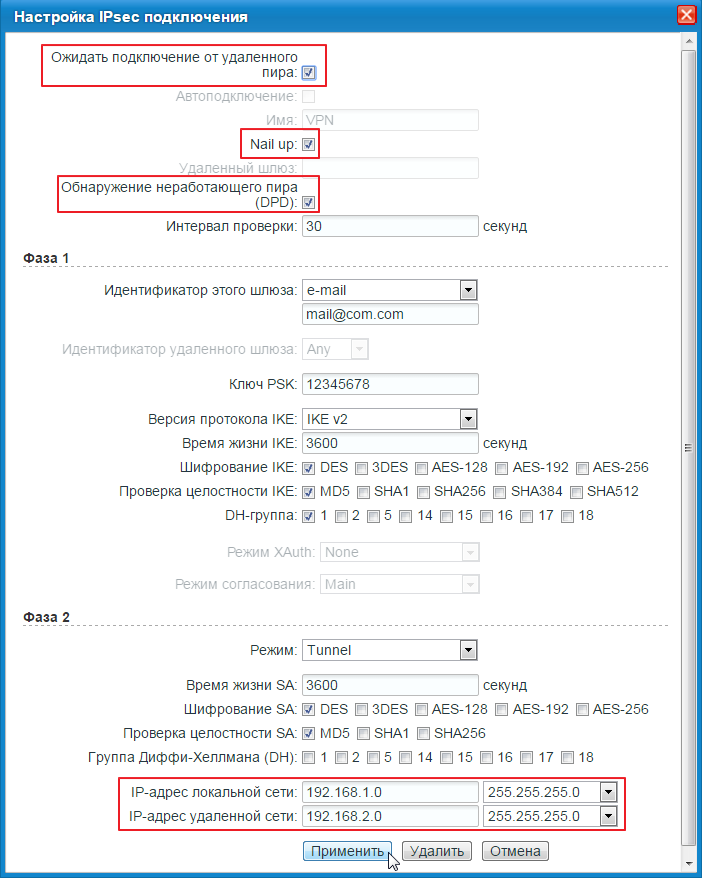

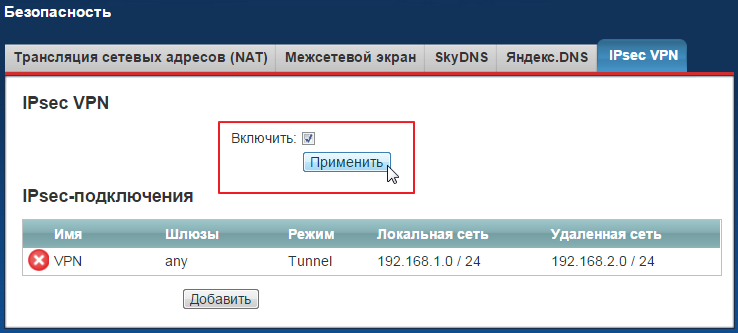

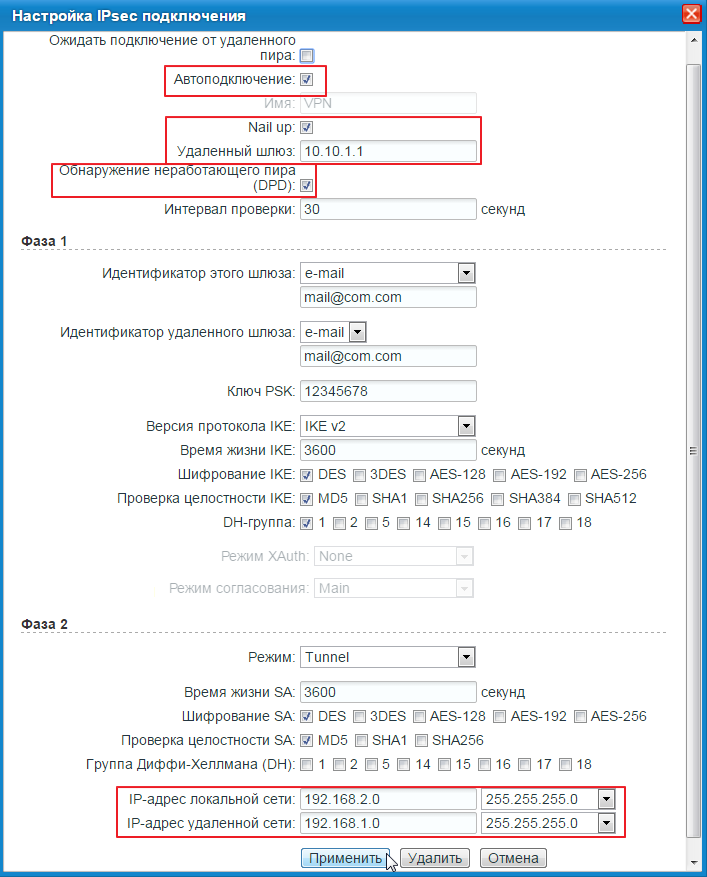

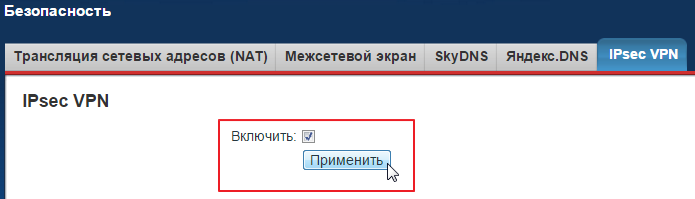

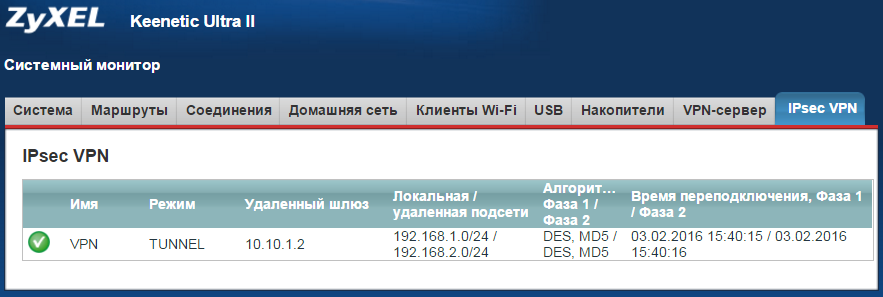

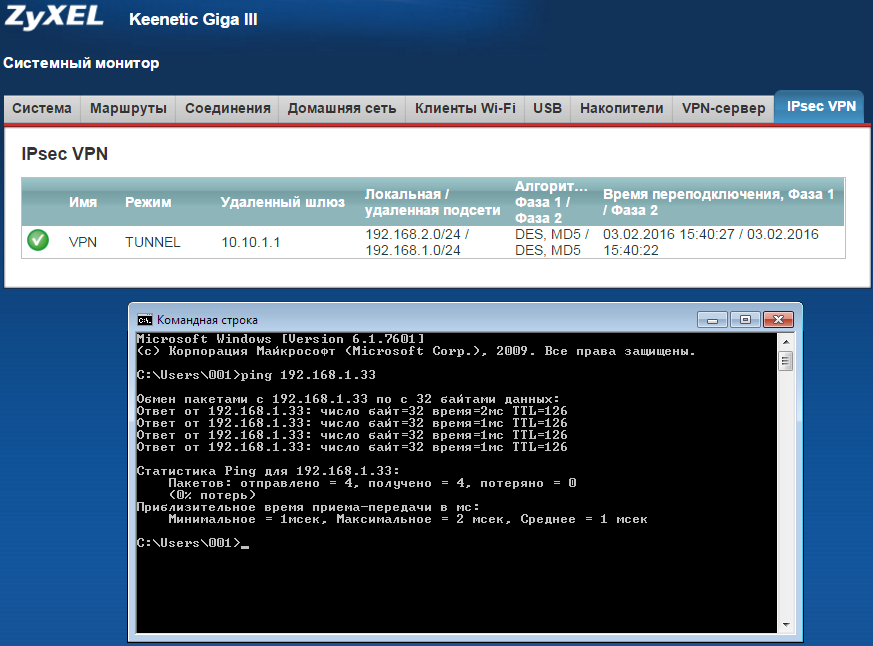

Организация туннеля IPSec VPN между двумя интернет-центрами Keenetic (для версий NDMS 2.11 и более ранних)

NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье «IPSec VPN клиент/сервер».

Комментарии

Прошу поясните основные отличия в настройках соединения сетей в этой статье со статьей: https://help.keenetic.net/hc/ru/articles/213967789 Уточните не будет ли конфликта адресов при данном подключении и подключении по IPsec — подключение. Так как в данном подключении не задается пул выдаваемых адресов. У меня установился тунель, но потом отвалился, после настройки IPsec подключения, возможно по другой причине. Основное отличие от соединения сетей по https://help.keenetic.net/hc/ru/articles/213967789 в использовании различных протоколов. Здесь используется IPSec, а там — PPTP. IPSec безопаснее, но сложнее в настройке и требовательнее к вычислительным ресурсам.

Конфликта адресов при подключении, описанном в статье не будет. Пул адресов в этом случае не требуется.

Можно ли создать IPSec VPN между двумя интернет-центрами Keenetic через интернет, когда белый адрес есть только со стороны «сервера»? Со стороны инициатора серый IP. Сейчас объединение сетей настроено и работает через PPTP как в примере — https://help.keenetic.net/hc/ru/articles/213967789-Объединение-двух-локальных-сетей-при-помощи-интернет-центров-используя-встроенное-приложение-Сервер-VPN. Интернет Yota, в принципе работает стабильно, но в случае необходимости повторного соединения приходится многократно перезапускать модем для установления VPN (есть подозрение, что YOTA не всегда пропускает GRE-авторизацию). Хотел бы попробовать перейти на IPSec. Да, такой туннель IPSec VPN можно создать. Только рекомендуем использовать версию протокола IKEv2. Можно ли организовать такое подключение между 4 ULTRA II, например, один сервер и 3 клиента, ну или в таком духе? Можно. Keenetic Ultra II и Giga III поддерживают до 10 одновременно работающих туннелей IPSec VPN, и 5 для остальных моделей с поддержкой IPSec (эта информация актуальна для устройств с системой NDMS v2.08 и выше). Вы можете организовать связь между подсетями клиент1-сервер, клиент2-сервер, клиент3-сервер.

Вопрос следующий — организовал 2 тунеля, клиент1-сервер, клиент2-сервер. Как можно организовать связь между клиентами 1 и 2 не пробрасывая 3 тунель между ними?

Сеть сервер 192.168.1.0 wan 10.160.1.1, Сеть клиента1 192.168.10.0 wan 10.160.1.10, Сеть клиента2 192.168.3.0 wan 10.160.1.3.

Заранее спасибо за ответ.

Да, можно. Максимальное число одновременно работающих IPSec-туннелей для Giga III и Ultra II — 10, а для всех остальных устройств — 5. Цифры указаны для роутеров с NDMS 2.08 и выше. Обратите внимание, что шифрование трафика влияет на загрузку CPU — чем больше вы создадите туннелей, тем выше будет загрузка CPU. Возможно ли использование IPSec-туннелей на интернет центре Keenetic Giga III, где уже настроен и работает VPN server PPTP? Сильно ли в этом случае возрастет нагрузка на процессор интернет центра? Необходимость использования IPSec-туннелей появилась после обновления ОС семейства MAC, которые больше не поддерживают VPN PPTP, планируемое количество добавляемых IPSec-туннелей 1-2 устройства. Одновременно PPTP-сервер и IPsec-сервис работать будут. Конечно нагрузка на процессор возрастёт, но точные цифры назвать невозможно. Это прежде всего зависит от типа шифрования и количества туннелей. Добрый день,все сделал по инструкции ,туннель заработал,но пинг до keenetiс 4G lll не проходит.Сервер keenetiс 4G lll,клиент keenetiс ultra ll .В чем может быть причина.

Добрый день. Подскажите через этот тунель можно выходить в интернет? Чтоб сервер был блюзом для выхода в интернет.

Для решения этой задачи в Keenetic есть много других туннелей: PPTP, L2TP/IPSec, OpenVPN, SSTP.

Дело оказалось в том, что на GIGA прошло обновление прошивки, с 2.11 на 2.13. В 2.13, оказывается, по умолчанию закрыт ICMP!

Открыл — связь возобновилась 🙂