- Объединение двух офисов по VPN на Mikrotik.

- 20 thoughts on “ Объединение двух офисов по VPN на Mikrotik. ”

- Объединение локальных сетей при помощи OpenVPN на VPS

- Шаг 1. Подготовка виртуального сервера

- Шаг 2. Установим OpenVPN при помощи скрипта openvpn-install.sh

- Шаг 3. Конфигурирование файла server.conf

- Шаг 4. Выгрузка файлов конфигураций клиентов

Объединение двух офисов по VPN на Mikrotik.

Задача стоит «подключить два удаленных офиса между собой по VPN».

В обоих офисах стоят маршрутизаторы Mikrotik.

Адресация офисов.

Адресация Офиса 1 (MSK), который будет у нас VPN-сервером:

WAN 88.53.44.1

LAN 192.168.10.0/24

VPN 192.168.60.1

Адресация Офиса 2(SPB), который будет VPN-клиентом:

WAN 88.53.55.2

LAN 192.168.20.0/24

VPN 192.168.60.2

Настройка VPN-server.

1. Первый маршрутизатор в офисе MSK.

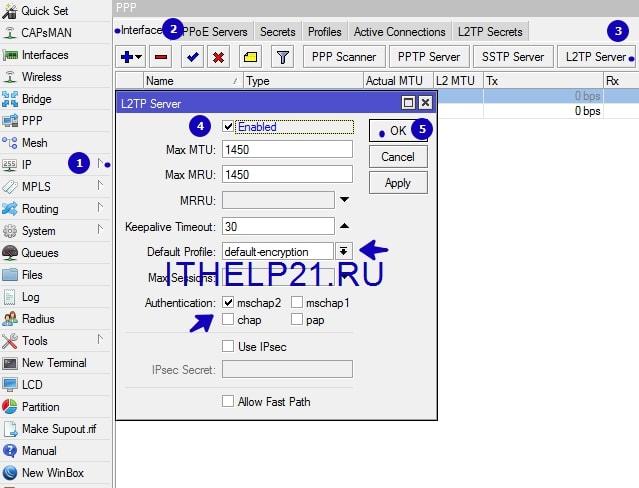

Включаем VPN-Server.

/interface l2tp-server server set authentication=mschap2 enabled=yes

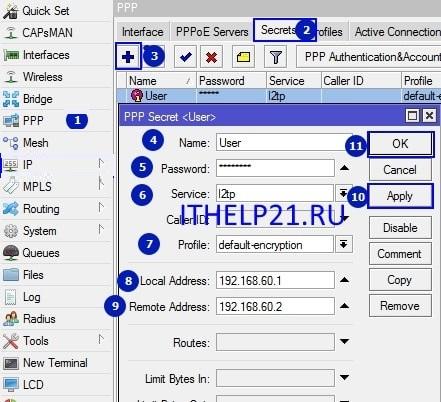

2. Создаем пользователя, который к нам будет подключаться.

/ppp secret add local-address=192.168.60.1 name=User password=11225555 profile=default-encryption remote-address=192.168.60.2 service=l2tp

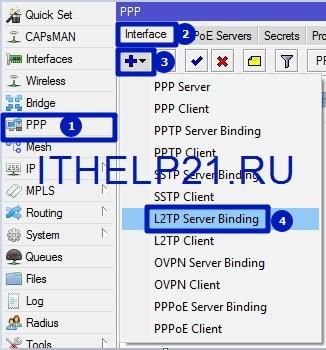

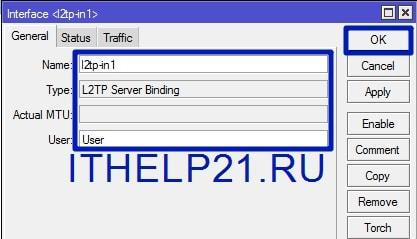

3. Добавляем интерфейс сервера.

/interface l2tp-server add name=l2tp-in2 user=User

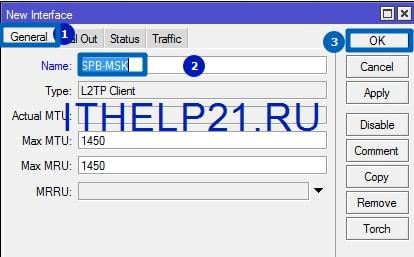

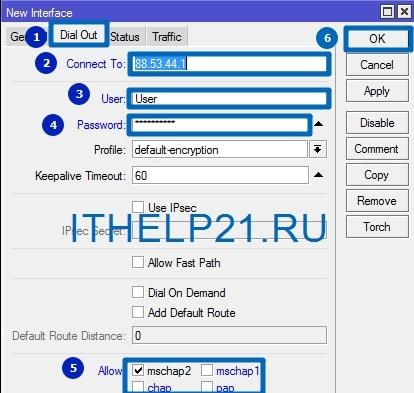

Настройка VPN-клиента.

Второй маршрутизатор в офисе SPB, создаем клиентское подключение к головному офисе в Москве. Пользователь с именем User, пароль 1225555

/interface l2tp-client add allow=mschap2 connect-to-88.53.44.1 disabled=no name="SBP-MSK" password=1225555 user=User

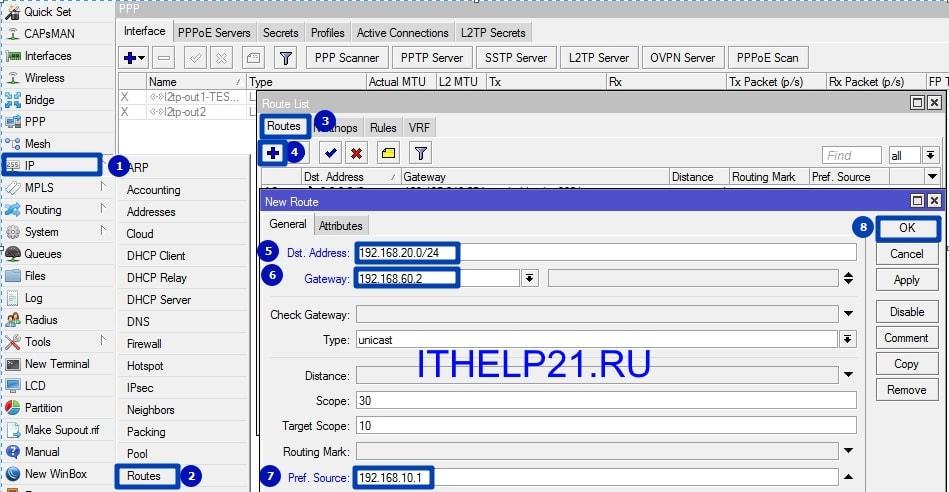

Маршрутизация офисов.

Теперь, после создания подключений на маршрутизаторах, нам нужно прописать статически маршруты в локальные сети через VPN на Mikrotik в обоих офисах.

Начнем с первого офиса в MSK:

dst-address — указываем локальную сеть офиса в SPB, к которой будем подключаться.

gateway — шлюз через который будем подключаться к сети, ip VPN клиента.

pref. source — указываем свою локальную сеть, с которой будем выходить.

/ip route add comment="route MSK-SPB VPN" dst-address=192.168.20.0/24 gateway=192.168.60.2 pref-src=192.168.10.1

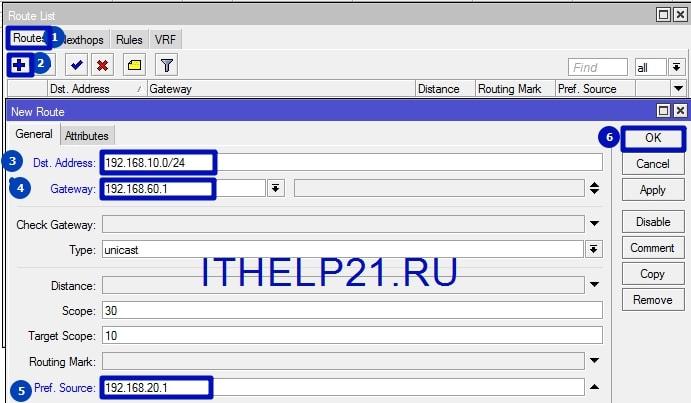

Второй офис в SPB:

/ip route add comment="route SPB-MSK VPN" dst-address=192.168.10.0/24 gateway=192.168.60.1 pref-src=192.168.20.1

Заключение

Таким образом мы объединили два офиса между собой позволив пользователям чувствовать себя в одной сети и использовать внутренние общие ресурсы.

Если вы не видите общие ресурсы компьютеры офисов между собой или не проходит ping — отключите на обоих машинах firewall и проверьте открытость UDP порта 1701.

20 thoughts on “ Объединение двух офисов по VPN на Mikrotik. ”

за такую инструкцию надо не поддерживать сайт, а закрыть. а где шифрование? как офисы между собой соединять без шифрования трафика?

Шеф, по умолчанию включается MPPE128 stateless encoding, поскольку в свойствах пользователя указывается профайл default-encryption. Ваш Кэп.

Маршрутизацию офисов неверно настроили значит, именно там настраивается доступность подсетей между офисами.

Ошибка в Preffered source для обоих маршрутов. Необходимо подставлять собственный адрес в VPN-паре, т.е. для офиса MSK это 192.168.60.1, а для офиса SPB это 192.168.60.2 соответственно. Тогда все работает, проверено на собственном опыте.

Здравствуйте, спасибо за инструкцию, всё получилось!

Только столкнулся с проблемой, пытаюсь подключится к веб-морде камеры, подключенной в условном офисе спб, но страница не грузится, в браузере висит вечная загрузка страницы. Пинг идёт нормально.

Добрый день! Спасибо за статью! Все работает по вашему примеру. Пробовал еще объединять два офиса в одной сети, но почему то этот номер не проходит, ну т.е. 192.168.10.0 в одном офисе и точно такая же сеть во-втором. Понятно, что пул адресов разный, чтобы не было повторений. Однако маршруты находятся в состоянии unreachable и сети не объединяются. Не могли бы вы прокомментировать этот момент?

Благодарю Вас за очень доходчивую и полезную статью, для чайников, коим я являюсь.

Задача поставленная в заголовке решена с Вашей помощью.

Будет это работать, если на стороне сервера ip адрес статический, а со стороны клиента «серый» (интернет через 4g модем) ? Хочу с работы получить доступ к web интерфейсу домашнего видеорегистратора.

в этом смысл любого впн. конечно со стороны клиента можно иметь любой адрес, лишь бы провайдер не блочил впн (а сотовые операторы некоторые этим грешат). но тогда можно сменить впн на другой тип.

«Ошибка в Preffered source » — мозги не пудри. из-за тебя пришлось лезть в мануалы микротик.wiki проверять. ящер. Автору спасибо, все кратко и понятно, кучу гавна у себя вычистил. Проблема пингов реально оказалась в фаерволах! для чайников, в виндах правила пингов и самбы в фаерволе включены только для сети «локальная сеть», куда сеть впн не попадает по адресации. Нужно или ручками создать правило или найти виндовое и ткнуть галочку входящие/исходящие «для всех сетей», вместо Локальная. и сразу и пинги и шара заработали. Есть еще опция в бридже ARP=enable, где то слышал что для лучшего взаимодействия локалок лучше поставить =arp-proxy

Здравствуйте!

Подскажите, будет ли эта схема работать, если один (или оба) из микротов стоит за фаерволом?

Что нужно будет поменять, чтобы заработало?

Объединение локальных сетей при помощи OpenVPN на VPS

Рассмотрим способ объединения двух локальных сетей (site to site) при помощи OpenVPN развернутого на VPS хостинг провайдера. Схема сети, следующая:

В качестве площадки для размещения серверной части OpenVPN можно использовать VPS/VDS с предоставляемым публичным IP–адресом. В нашем случае это будет хостинг-провайдер firstvds.ru. Виртуальный сервер с 1 Гб оперативной памяти, 20 Гб дискового пространства и выделенным публичным IP–адресом обойдется нам в 239 р./ месяц. Хостинг-провайдер позволяет выбрать предустановленный вариант ОС на виртуальном сервере. Будем использовать Ubuntu 22.04.

Для доступа к виртуальному серверу удобнее всего использовать протокол SSH и клиент удаленного подключения Putty, параметры подключения можно найти на вкладке инструкция в разделе виртуальных серверов хостинг провайдера.

Шаг 1. Подготовка виртуального сервера

После первого подключения синхронизируем списки и обновим пакеты до новых версий:

Установим минимальный набор утилит, которые нам понадобятся:

$ sudo apt install nano mc net-tools

Далее создадим нового пользователя и дадим ему привилегии root, для этого необходимо выполнить следующие команды:

username замените на имя вашего пользователя.

Отключим доступ по SSH от root пользователя:

$ sudo nano /etc/ssh/sshd_config

Закомментируем строку #PermitRootLogin yes и сохраним изменения.

Установим ufw (простой фаервол), выполнив следующую команду:

Также нам нужно открыть затребованные порты, такие как SSH port 22, 80, 443, 993 и так далее:

Для включения фаервола воспользуемся следующей командой:

Состояние фаервола можно проверить, выполнив следующую команду:

Шаг 2. Установим OpenVPN при помощи скрипта openvpn-install.sh

$ wget https://git.io/vpn -O openvpn-install.sh

Запустим скрипт openvpn-install.sh для установки и настройки сервера OpenVPN в автоматическом режиме:

$ sudo bash openvpn-install.sh

Выполним простое конфигурирование выбрав необходимые параметры.

Протокол: TCP; Порт: 993, для того чтобы замаскироваться под Internet Message Access Protocol (IMAPS); ДНС сервер 1.1.1.1 или другой удобный для вас.

На последнем шаге указываем имя клиента (например, client1, client2, и т.д.). Нажимаем Enter, скрипт должен все успешно установить.

Для добавления нового клиента повторно выполните запуск скрипта и укажите Add a new client введя цифру 1.

Количество клиентов соответствует количеству локальных сетей и отдельных пользователей, которые необходимо объединить в одну виртуальную сеть.

Шаг 3. Конфигурирование файла server.conf

Далее необходимо выполнить ряд изменений в файле конфигурации OpenVPN сервера server.conf. Для этого его откроем в редакторе nano:

$ sudo nano /etc/openvpn/server/server.conf

Закомментируем строки начинающиеся на push и добавим следующие записи:

client-config-dir /etc/openvpn/server/ccd – укажем путь к настройка сетей клиентов;

route 192.168.0.0 255.255.255.0

route 192.168.43.0 255.255.255.0

Данными записями мы указываем серверу о наших локальных сетях 192.168.0.0/24 и 192.168.43.0/24. В вашем случае укажите все локальные сети, которые необходимо объединять.

client-to-client – разрешаем маршрутизацию между добавленными сетями.

push «route 192.168.0.0 255.255.255.0»

push «route 192.168.43.0 255.255.255.0»

Данными записями мы задаем настройки маршрутизации нашим клиентам. Сохраняем файл конфигурации (ctrl+o) и выходим (ctrl+x). Пример файла конфигурации:

Далее необходимо описать сетевую конфигурацию клиентов и создать соответствующие фалы в директории /etc/openvpn/server/ccd.

Данная директория не создается по умолчанию, создадим её при помощи следующих команд:

Далее перейдем в эту директорию и создадим файлы наших клиентов, названия должны совпадать с именами клиентов:

Добавим в него следующую запись:

iroute 192.168.0.0 255.255.255.0

То есть client1 находится в сети 192.168.0.0/24. Для других клиентов выполним аналогичные записи. Главное, чтобы имя файлов совпадало с именами клиентов.

Перезапустим службы OpenVPN:

$ sudo systemctl restart openvpn

Также для взаимодействия со службой OpenVPN имеются следующие команды:

$ sudo systemctl stop openvpn – остановка службы;

$ sudo systemctl start openvpn – запуск службы.

Шаг 4. Выгрузка файлов конфигураций клиентов

Далее необходимо выгрузить с виртуального сервера сконфигурированные файлы клиентов (.ovpn). По умолчания файлы (.ovpn) создаются в директории root, их необходимо скопировать в директории /home/username. К данной директории можно подключиться сторонним SFTP клиентом. Для этого удобнее всего воспользоваться клиентом WinSCP. Подключимся к нашему серверу по протоколу SFTP, указав IP–адрес виртуального сервера и данные авторизации.

Установим OpenVPN клиенты на подключаемые windows машины и передадим им соответствующие конфигурационные файлы (.ovpn) и установим подключение.

После установки соединений в windows прописывается необходимая маршрутизация, для вывода в командной строке необходимо прописать команду route print. Пример вывода списков маршрутов с клиента 1:

При данной конфигурации устройства в разных сетях уже могут видеть друг друга по адресам виртуального туннеля.

Далее необходимо на каждой windows машине запустить службу, отвечающую за внутреннюю маршрутизацию, служба называется Маршрутизация и удаленный доступ. Это позволит использовать адресацию локальной сети. Для запуска этой службы нажмите клавиши Win+R на клавиатуре (или нажмите правой кнопкой мыши по кнопке «Пуск» и выберите пункт «Выполнить»), введите services.msc в окно «Выполнить» и нажмите Ok или Enter. Далее найдите службу Маршрутизация и удаленный доступ укажите тип запуска вручную, нажмите применить и затем нажмите кнопку Запустить.

После выполнения указанных действий наши windows машины могут быть доступны по своим локальным адресам.

На этом все, надеюсь материал оказался для Вас полезным.

В качестве основы для данного сценария подключения использовались следующие материалы: