- Настройка BGP для обхода блокировок, версия 2, «не думать»

- TL;DR

- Исходные данные

- Кратко — логика решения

- Решение

- Установка и настройка сервиса маршрутизации

- Получаем и компилируем списки IP-адресов

- Настраиваем Mikrotik из командной строки

- Заключение

- Обходим блокировки в интернете в линукс

- Шифрование трафика в Linux, методика обхода блокировок

- Шифрование трафика в Linux, методика обхода блокировок

- Шифрование трафика в Linux

- Что есть что

- Коротко о двух вариантах

Настройка BGP для обхода блокировок, версия 2, «не думать»

Перечитал я трезвым взглядом свой предыдущий пост и понял, что новичкам через все эти нагромождения апдейтов и обсуждений в комментариях (которые местами были даже полезнее, чем сам пост) продираться будет затруднительно.

Поэтому здесь я приведу сжатую пошаговую инструкцию, как обходить блокировки, если у вас есть:

- линукс-машина (ubuntu) вне поля блокировок;

- роутер Mikrotik, на который вы уже подняли VPN-туннель до этой линукс-машины;

- настроенный NAT на этом туннеле, позволяющий вам работать через него;

- желание.

Если у вас нет чего-то из этого или у вас есть что-то другое или вы хотите узнать, почему так, а не иначе — добро пожаловать в предыдущий пост, где это всё описано более-менее подробно. Имейте в виду, что схемы включения и настройки в этом посте немного отличаются для упрощения решения.

Те, кто уже всё сделал по мотивам предыдущего поста, в этом полезной информации не почерпнут.

TL;DR

Автоматизируем доступ к ресурсам через существующий у вас туннель, используя готовые списки IP-адресов, базирующиеся на реестре РКН, и протокол BGP. Цель — убрать весь трафик, адресованный заблокированным ресурсам, в туннель.

Исходные данные

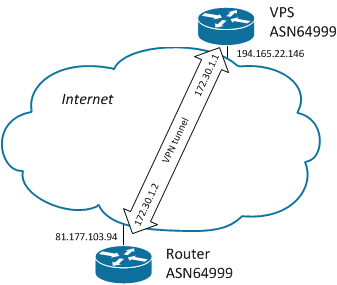

IP-адреса внутри туннеля 172.30.1.1 — Linux, 172.30.1.2 — Mikrotik.

Интерфейс VPN-туннеля со стороны Linux-машины называется tun0.

В этой редакции поста жестко подразумевается, что туннель и bgp-сервер работают на одной и той же Linux-машине.

Настройки на Linux выполняем от root (т.е. перед началом настройки выполняем команду sudo su —).

Исходные списки IP-адресов будем получать с нового сервиса antifilter.download.

Кратко — логика решения

- Устанавливаем и настраиваем сервис маршрутизации

- Получаем и регулярно обновляем списки IP-адресов, создаем на их основании настройки сервиса маршрутизации

- Подключаем роутер к сервису и настраиваем отправку всего трафика через туннель.

Решение

Установка и настройка сервиса маршрутизации

На linux-машине добавляем в систему официальный PPA разработчиков ПО и устанавливаем bird.

add-apt-repository ppa:cz.nic-labs/bird apt update apt install birdОтключаем bird для IPv6 и останавливаем пока bird для IPv4.

systemctl stop bird6 systemctl disable bird6 systemctl stop birdСохраняем файл /etc/bird/bird.conf со следующим содержимым:

log syslog all; router id 172.30.1.1; protocol kernel < scan time 60; import none; export none; >protocol device < scan time 60; >protocol static static_bgp < include "subnet.txt"; include "ipsum.txt"; >protocol bgp OurRouter

Получаем и компилируем списки IP-адресов

Создаем папку /root/blacklist и подпапку list в ней

mkdir -p /root/blacklist/list cd /root/blacklistСоздаем файл /root/blacklist/chklist со следующим содержимым:

#!/bin/bash cd /root/blacklist/list wget -N https://antifilter.download/list/ipsum.lst https://antifilter.download/list/subnet.lst old=$(cat /root/blacklist/md5.txt); new=$(cat /root/blacklist/list/*.lst | md5sum | head -c 32); if [ "$old" != "$new" ] then cat /root/blacklist/list/ipsum.lst | sed 's_.*_route & reject;_' > /etc/bird/ipsum.txt cat /root/blacklist/list/subnet.lst | sed 's_.*_route & reject;_' > /etc/bird/subnet.txt /usr/sbin/birdc configure; logger "RKN list reconfigured"; echo $new > /root/blacklist/md5.txt; fiДелаем файл выполняемым и запускаем один раз для проверки, после этого в папке /etc/bird появятся нужные файлы и можно будет запустить bird.

chmod +x /root/blacklist/chklist /root/blacklist/chklist systemctl start birdДобавляем через crontab -e выполнение файла раз в полчаса

*/30 * * * * bash /root/blacklist/chklistПосле этого сервис маршрутизации работает и по команде birdc show route показывает длинный набор маршрутов на запрещенные ресурсы.

Настраиваем Mikrotik из командной строки

Выполняем на устройстве в окне терминала следующие команды (помните, что прямая копипаста может не сработать, поскольку отработает автодополнение):

/routing bgp instance set default as=64999 ignore-as-path-len=yes router-id=172.30.1.2 /routing bgp peer add name=VPS remote-address=172.30.1.1 remote-as=64999 ttl=defaultЧерез несколько секунд после выполнения этих команд в ваш роутер Mikrotik прилетит чуть более 13 тысяч маршрутов, указывающих на некстхоп внутри туннеля. И всё заработает.

Заключение

Надеюсь, что получилось коротко и понятно.

Если ваша задача не укладывается в эту простую схему — возможно, вам лучше прочитать предыдущий пост с комментариями и, скорее всего, вы найдете там какие-то подсказки.

Обходим блокировки в интернете в линукс

Каждый из нас сталкивался с невозможностью зайти на тот или иной сайт или скачать тот или иной контент. Причиной тому блокировки. Причины у блокировок как правило две: По правовым основаниям и по политическим мотивам. Но каковы бы ни были причины, рядовому пользователю от этого не легче. Вот и ищет он способы, Как сие неудобство обойти. Сегодня мы рассмотрим некоторые наиболее удобные и эффективные способы.

Есть несколько способов прописать прокси антизапрет. Но не все они удобны для обычного пользователя, И не все подходят именно для линукс, Как то установка прокси прямо в браузер. Рассмотрим Наиболее простой: 1. Идём по пути: Параметры \ интернет и сети \ сетевая прокси-служба. 2. В открывшемся диалоге отмечаем радиокнопку «автоматическая настройка прокси». 3. Табомпереходим в поле для вставки url, И вставляем в него следующую ссылку: https://antizapret.prostovpn.org/proxy.pac . 4. Табом идём до кнопки закрыть и нажимаем её. 5. Перезагружаем компьютер.

Прокси антизапрет эффективен отнюдь не для всех блокировок. Если наш интерес ограничивается лишь российскими ресурсами, Заблокированными роскомнадзором, то его вполне хватит. Но как быть, Если нужно зайти на иностранный сайт, Заблокированный по причине санкций? Тут на помощь приходят vpn-сервисы. Как не прискорбно, Но vpn-сервисов для линукс крайне мало, А бесплатных просто нет. Во всяком случае лично мне найти таковые не удалось. Есть конечно плагины для firefox, Но не все из них доступны для скринридера и эффективно справляются со своей задачей. По своему личному опыту могу посоветовать расширение для firefox «rusvpn». Это условно бесплатный, Но вполне эффективный сервис. Для использования нужно установить дополнение из магазина firefox, найти на панели, Где отображаются дополнения, Кнопку rusvpn и нажать её. Далее табом ищем кнопку «подключиться», Нажимаем и ждём. Далее эскейпом выходим и табом возвращаемся к содержимому страницы. Примечание: При закрытии браузера сеанс vpn-подключения обрывается, И при следующем открытии нужно снова подключаться вручную.

Бывают ситуации, Когда vpn оказываются бессильными. Ярким тому примером являются заблокированные для неугодных стран и регионов ссылки на скачивание на sourceforge. В таких случаях напомощь приходит тор-браузер. для того чтобы скачать этот полезный инструмент, перейдём вот по этой ссылке: https://www.torproject.org/download/languages/ , клавишей таб отыщем таблицу и стрелкой вниз найдём русский язык. после этого двигаемся по ссылкам клавишей k. первые две- 32 и 64 для windows, следом 64 для mac os, и уже за ней 32 и 64 для линукс. такиим образом, чтобы скачать 64 для линукс, нужно нажать k 5 раз, а 32 соответственно 4. после скачивания переходим в папку со скачанным архивом и распаковываем его, переходим в распаковавшуюся папку tor-browser_ru и запускаем файл tor browser setup . Этот файл не требует предоставления прав на исполнение, И после его запуска откроется окно подключения к тор-сети. В большинстве случаев достаточно просто нажать кнопку «подключиться», Но бывают случаи, Когда подключение требует дополнительной конфигурации, Как то прописывание вручную так называемых мостов. К слову скажу, Что лично сам с таким никогда не сталкивался. После успешного подключения к тор откроется стартовая страница тор-браузера и поисковая строка. Поисковой системой по умолчанию служит duckduckgo. Далее работа ничем не отличается от работы в самом обычном браузере firefox, на базе коего тор-браузер и создан. Примечание: После завершения сеанса в тор-браузере все куки и пользовательские файлы будут удалены. Скачивание файлов происходит по пути: /tor-browser_ru/browser/загрузки .

Сегодня мы рассмотрели три наиболее доступных и удобных с точки зрения рядового пользователя способа обхода блокировок в интернете. Надеюсь что статья вам понравилась, А главное была полезной.

Шифрование трафика в Linux, методика обхода блокировок

Шифрование трафика в Linux, методика обхода блокировок

Есть много способов обхода блокировки сайтов и обеспечения приватности в сети. Такие термины, как TOR, VPN, прокси, у всех на слуху. Чтобы подключить и настроить их, не требуется специальных знаний, но существуют и более изящные решения. Сегодня я расскажу о методике обхода блокировок в Linux с маскировкой трафика и покажу несколько скриптов для автоматизации этого. Их можно без труда перенести на Raspberry Pi, чтобы сделать умный маршрутизатор.

Эта статья не является руководством. Она написана исключительно с целью ознакомить вас с некоторыми функциональными возможностями маршрутизации в системах Linux. Автор статьи и редакция сайта https://bookflow.ru не несут никакой ответственности за результат использования описанных здесь методов и приемов.

Linux предоставляет огромный набор функций для маршрутизации и инструментов ее конфигурирования. Опытные сисадмины знают об этом и используют арсенал Linux на полную катушку. Но и многие даже продвинутые пользователи не догадываются, сколько удобства могут принести все эти замечательные возможности. Сегодня мы создадим таблицы маршрутизации и опишем правила прохода по ним, а также автоматизируем администрирование этих таблиц. Итак, наши творческие планы:

- определимся с тем, что нам требуется: установим необходимые пакеты и разберемся, зачем они нужны;

- изучим общий принцип работы связки;

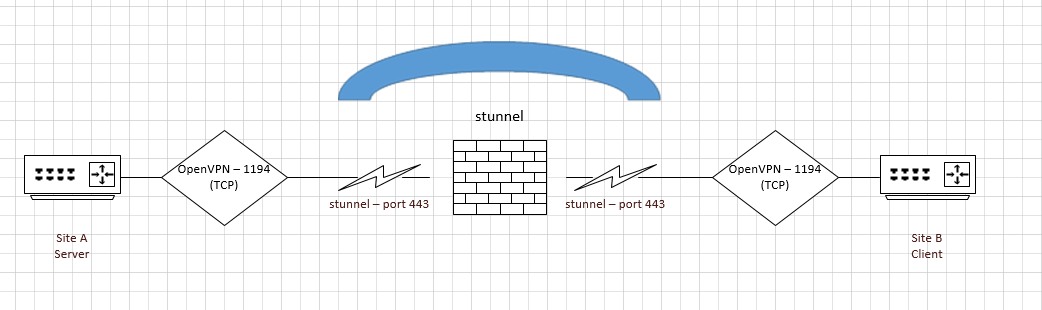

- настроим защищенный канал VPN с использованием OpenVPN + stunnel;

- составим списки адресов и опишем области их применения;

- создадим скрипт для быстрого добавления домена или IP-адреса в списки IPSet с добавлением в таблицу маршрутизации и включением в правила перенаправления;

- используем SSH для предоставления безопасного канала связи в эти ваши интернеты.

Шифрование трафика в Linux

Что нам понадобится, чтобы все работало, и желательно — комфортно? Само собой, iptables, куда же без него. Еще iproute2, он и позволит нам насоздавать кучу таблиц. IPSet потребуется для того, чтобы не городить огород из множества правил iptables.

Что есть что

- iptables — утилита командной строки. Базовое средство управления работой файрвола для ядер Linux.

- iproute2 — набор утилит для управления параметрами сетевых устройств в ядре Linux.

- IPSet — инструмент для работы со списками IP-адресов и сетевых портов в сетевом фильтре. Формирует список в специальном формате для передачи файрволу.

- stunnel — инструмент организации шифрованных соединений для клиентов или серверов, которые не поддерживают TLS или SSL. Stunnel перехватывает незашифрованные данные, которые должны были отправиться в сеть, и шифрует их. Программа работает как в Unix-системах, так и в Windows. В качестве шифрования использует OpenSSL для реализации базового протокола TLS и SSL.

- OpenVPN — VPN-сервер с поддержкой шифрования библиотекой OpenSSL. Клиентские части доступны практически на всех платформах. Умеет работать через прокси типа Socks, HTTP, через NAT и сетевые фильтры.

Про все эти утилиты можно отыскать много информации в интернете, причем с примерами настроек в самых разных вариантах. Мы станем использовать iptables для маркировки пакетов. У нас будут два варианта настройки. Первый — когда машина, на которой выполняется обход, сама подключена к VPN. Второй вариант — когда в сети находится узел (виртуалка, Raspberry Pi или любой другой хост с Linux), играющий роль маршрутизатора. Далее мы разберем эти варианты чуть подробнее.

Коротко о двух вариантах

Клиент и сервер будут устанавливать зашифрованный канал связи по 443-му порту (stunnel) и передавать внутри OpenVPN по 995-му порту. Снаружи это должно выглядеть как обычный HTTPS.