- Обходим авторизацию в общественных Wi-Fi точках

- Squ0nk

- Rey Zeelmyw

- ftp13

- Rey Zeelmyw

- ftp13

- Как обойти защиту роутера

- Подключаемся к открытой сети вай фай изменив свой mac-адрес

- Приложения для поиска расшареных Wi-fi паролей

- Программы для взлома/подбора паролей от wi fi

- Как защитить свою wi-fi сеть от взлома?

- Взлом «админки» роутера

- Приступим

Обходим авторизацию в общественных Wi-Fi точках

Привет! В общественных местах можно встретить WIFI точки, которые требуют номер мобильного телефона для подключения. У такой защиты имеется своя уязвимость о которой сейчас и пойдёт речь.

- Подключаемся к Wi-Fi.

- Открываем браузер и переходим на любой сайт. Если вас перекинуло на страницу авторизации, то пока что выходим из браузера.

- Проверяем работают ли приложения, WhatsApp, Skype, Telegram или другие приложения.

- Переходим в настройки Wi-Fi, находим нужную сеть, нажимаем и удерживаем.

- В выпадающем списке выбираем «Изменить сеть», листаем в самый низ и ставим чекбокс «дополнительно».

- В пункте «Настройки IPv4» меняем DHCP на «пользовательские».

- Меняем DNS 1 и DNS 2 на «8.8.8.8» и «8.8.4.4».

- Нажимаем «Сохранить».

Squ0nk

Rey Zeelmyw

ftp13

Ну а вы сами этим пользовались? Что скажите, кто является потенциальным таргетом для данного метода?

К примеру: работает ли данный метод если авторизация происходит на локальном контроллере, а не на точке доступа?

Или это на приложухах хот-спотов так? Не понятно.

P.S:Как по мне бездушные копи/пасты статей не стоит сюда заливать.

Rey Zeelmyw

Ну а вы сами этим пользовались? Что скажите, кто является потенциальным таргетом для данного метода?

К примеру: работает ли данный метод если авторизация происходит на локальном контроллере, а не на точке доступа?

Или это на приложухах хот-спотов так? Не понятно.

P.S:Как по мне бездушные копи/пасты статей не стоит сюда заливать.

У меня в KFC все работало. Статьей хотел поделиться, так как мне помогла. Что такое по вашему бездушный копипаст? Статья которая коротка описана или то что не работает. Я мог бы эту статью расстянуть, но решил не лить воды, а сразу залил как есть, потому-что описано коротко и работоспособно. Чуть выше написал, то что автор статьи народ, так как текст гуляет в свободном доступе, так что не мне отвечать на ваши вопросы, а если интересно, то проверьте сами, а потом поделитесь с нами статьей, которая будет подходить вашим требованиям, а потом уже покритикуем мы

ftp13

У меня в KFC все работало. Статьей хотел поделиться, так как мне помогла. Что такое по вашему бездушный копипаст? Статья которая коротка описана или то что не работает. Я мог бы эту статью расстянуть, но решил не лить воды, а сразу залил как есть, потому-что описано коротко и работоспособно. Чуть выше написал, то что автор статьи народ, так как текст гуляет в свободном доступе, так что не мне отвечать на ваши вопросы, а если интересно, то проверьте сами, а потом поделитесь с нами статьей, которая будет подходить вашим требованиям, а потом уже покритикуем мы

- Актуальность — не факт (так как вы привили в ответ что у вас на одной AP работает, а за остальными гоните других проверять )

- Полнота — нет (вы не описали причину работоспособности вашего метода)

- Понятность — тут согласен кратко и понятно (но для знающего человека)

- Достоверность — тут спорный момент (кто знает что у вас в этой связки не было какого нибудь dns-crypt)

- Вы сами разобрались в этой теме? Если да — то почему не отвечаете на вопросы читателей (отправляя меня на проверку вашей теории вы не проявляете уважение ко мне в очередной раз).

- Вы сами разобрались в этой теме? Если нет — то зачем вы тогда это писали? Потратить свои пять минут жизни и пять минут жизни читателя? (Как по мне это опять не уважение к читателям, а в частности меня)

P.S: Все что написано выше является ИМХО, и может совпадать или не совпадать с мнением сообщества. Я надеюсь прочитав моё сообщение, вы измените отношение к своим читателям

Как обойти защиту роутера

Для начала, стоит попробовать самые очевидные комбинации вроде 12345678, 87654321 и т.д. На удивление, такие пароли встречаются у многих владельцев беспроводного интернета.

Если такой вариант не подошёл, можно использовать специальные программы для автоматического подбора паролей. Они просто перебирают все возможные комбинации цифр и букв, находя искомую комбинацию. Часто такие программы работают по так называемым словарям (наиболее часто используемым сочетаниям логин/пароль) с сумасшедшей скоростью и в несколько сотен потоков одновременно. Процесс подбора может занять как 5 минут, так и час. Да, может, это долго, скучно и монотонно, но зато действенно. Вот самые распространенные программы для автоматического подбора WiFi пароля:

Подключаемся к открытой сети вай фай изменив свой mac-адрес

Некоторые владельцы wi-fi используют вместо паролей фильтрацию по mac-адресам. В таком случае, сеть будет выглядеть открытой, доступной и незапароленной, но подключиться к ней не удастся. Как взломать wifi соседа в таком случае? Для начала, нужно разобраться, что вообще такое mac-адрес.

Mac-адрес — это особый идентификатор, который устанавливается отдельно для каждого находящегося в компьютерной сети устройства. Для того, чтобы узнать, какие адреса разрешены для конкретного роутера, существуют специальные программы-сканеры, которые могут почерпнуть эту информацию из транслируемых им пакетов данных.

После того, как эта информация будет получена, можно просто поменять mac-адрес своего компьютера на один из разрешённых, после чего появится возможность использовать этот вай фай.

Сменить его можно очень просто. Для этого нужно зайти в Панель управления компьютера, там выбрать пункт Центр управления сетями и общим доступом, и внутри него — Изменение параметров сетевого адаптера. Тут нужно нажать правой кнопкой на сетевом подключении, для которого вы хотите поменять mac-адрес.

В появившемся меню нам необходим пункт Свойства, где во вкладке Сеть нажимаем на кнопку Настроить. Во вкладке Дополнительно нужно активировать Сетевой адрес, после чего ввести новый необходимый 12-значный mac-адрес, нажать ОК и перезапустить сетевое подключение.

Проделав эту процедуру, вы сможете подключиться к беспроводному соединению, имея уже разрешённый mac-адрес.

Приложения для поиска расшареных Wi-fi паролей

Как бы это странно не звучало, но, зачастую, не нужно взламывать пароли от вай фай сетей — другие люди уже поделились доступом от закрытого вайфая к которому Вы хотели бы подключиться.

Уже несколько лет существуют специальные приложения, которые содержат необходимую информацию для подключения к миллионам закрытых WiFi сетей. Ежедневно тысячи людей делятся логинами и паролями от закрытых вай фай сетей через эти специальные приложения. Попробуйте установить одно из этих приложений и, возможно, Вам не придется нечего взламывать:

Кстати, некоторых из этих программ наглядно, на карте, могут показать Вам доступные WiFi сети рядом.

Программы для взлома/подбора паролей от wi fi

Одним из самых популярных программных решений для подбора пароля от wi fi является программа Aircrack-ng . Ещё возможными вариантами являются AirSlax . Wi-FI Sidejacking — также популярная программа для взлома паролей.

Программа MAC Address Scanner будет отличным вариантом для поиска разрешённых для роутера mac-адресов.

Как защитить свою wi-fi сеть от взлома?

Существует несколько простых шагов, которые позволят вам обезопасить свою сеть от посторонних пользователей. Многие пользователи пренебрегают ними, несмотря на лёгкость их осуществления. Приведём основные из них:

- Поменять пароль, установленный для доступа к интерфейсу роутера. По умолчанию, там стоит заводской пароль, который можно легко подобрать и менять без ведома хозяина основные настройки.

- Установить и настроить шифрование уровня WPA2 и подобрать пароль длиной более 10 знаков. Да, многие ставят пароли попроще или попонятнее, чтобы потом их не забыть, или чтобы их было несложно вводить. Но можно один раз настроить и придумать сложный пароль, пусть даже случайный набор букв и цифр, записать его куда-нибудь, и будет гораздо сложнее взломать вашу домашнюю сеть.

- Отказаться и отключить функцию WPS, которая запоминает подключающиеся устройства и позволяет даже посторонним девайсам автоматически подключаться к известной сети.

Как взломать пароль вай фай от вашего роутера после выполнения рекомендаций изложенных выше? Да никак, это практически невозможно. Эти простые рекомендации помогут вам обезопасить свою домашнюю или рабочую сеть от любых видов взлома, но периодически смотреть кто подключен к Вашему Wi-Fi все же стоит.

Взлом «админки» роутера

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если вы пингвин у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

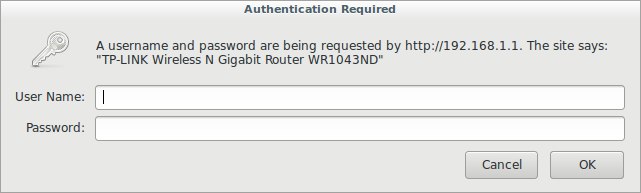

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса

-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

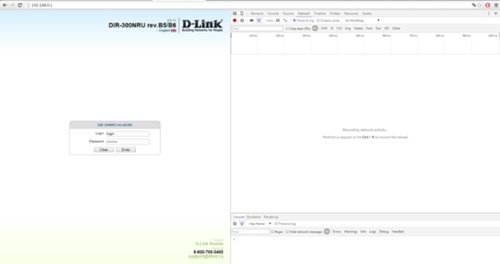

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

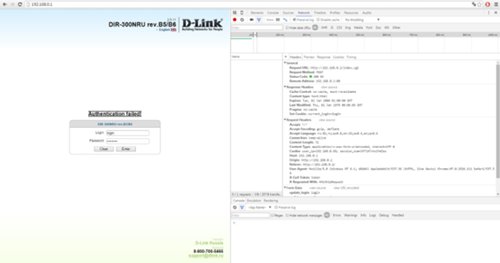

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

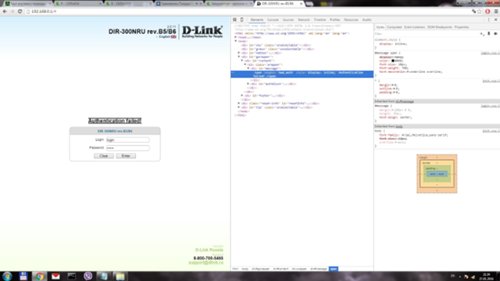

Отрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.