- Top 10 best tutorials to start learning hacking with Kali Linux

- Top 10 Best Kali Linux Tutorials for Beginners

- 1. Kali Linux Installation and Basic Linux Command Line Interface Full Tutorial (Video)

- 2. Learn all Kali OS Basics and Security Tutorials from Kali[dot]Org Blog

- 3. Hack Any Wifi Password Using Kali Linux [Video]

- 4. Hacking a WPA/WPA2 Protected Wireless Network Using Kali Linux [Video]

- 5. Download and run Kali Linux on Android Smartphones (Video)

- 6. Pentester Certification Course:Lite Edition [Course]

- 7. 20 Things to Do After Installing Kali Linux — A good article to get started with Kali Linux.

- 8. Sniffing With Kali Linux [Video]

- 9. Kali Linux Tutorial — Security by Penetration Testing

- 10. Kali Linux Tutorials

- Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 1. Подготовка рабочего стенда

Top 10 best tutorials to start learning hacking with Kali Linux

Kali Linux is one of the most loved distros by the hacking and security community because of its pen-testing and exploit tools. It is one of the best security auditing operating systems based on the Linux kernel and the successor of the popular BackTrack. The Kali Linux has itself been upgraded to 2016.1, based on Debian GNU/Linux 8 “Jessie,” and that there’s an official Kali Linux Docker image that lets users run the distro on any platform. However, what good is a tool or an exploit for a wannabe hacker or security researcher, if you don’t know how to use it. Learn from these Kali Linux Tutorials that are free.

This is the reason that in this article we look at the top 10 best resources for hackers and security researchers to learn hacking with Kali Linux.

- Top 10 Best Kali Linux Tutorials for Beginners

- 1. Kali Linux Installation and Basic Linux Command Line Interface Full Tutorial (Video)

- 2. Learn all Kali OS Basics and Security Tutorials from Kali[dot]Org Blog

- 3. Hack Any Wifi Password Using Kali Linux [Video]

- 4. Hacking a WPA/WPA2 Protected Wireless Network Using Kali Linux [Video]

- 5. Download and run Kali Linux on Android Smartphones (Video)

- 6. Pentester Certification Course:Lite Edition [Course]

- 7. 20 Things to Do After Installing Kali Linux — A good article to get started with Kali Linux.

- 8. Sniffing With Kali Linux [Video]

- 9. Kali Linux Tutorial — Security by Penetration Testing

- 10. Kali Linux Tutorials

- Other Youtube Channels for Learning:

Top 10 Best Kali Linux Tutorials for Beginners

1. Kali Linux Installation and Basic Linux Command Line Interface Full Tutorial (Video)

We start off this YouTube video tutorial which teaches you how to install basic Linux and Kali Linux on your computer.

2. Learn all Kali OS Basics and Security Tutorials from Kali[dot]Org Blog

The Kali Linux blog itself is a great resource for you to learn to use various tools and exploits.

3. Hack Any Wifi Password Using Kali Linux [Video]

This YouTube tutorial teaches you how to hack any WiFi password using Kali Linux

4. Hacking a WPA/WPA2 Protected Wireless Network Using Kali Linux [Video]

This YouTube tutorial is a advanced version of the previous one and teaches you how to hack WPA/WPS-protected WIFI network passwords.

5. Download and run Kali Linux on Android Smartphones (Video)

We already have a great tutorial on Techworm and this YouTube video tutorial complements that.

6. Pentester Certification Course:Lite Edition [Course]

If you want an authorized certification for hacking with Kali Linux, visit the above link to go to Udemy. The Lite Edition course covers 16 lectures and 2 hours of content, offering you basic pentesting knowledge Kali Linux platform. If you want a full-fledged certification from Udemy, you should sign up for a full version of the course.

7. 20 Things to Do After Installing Kali Linux — A good article to get started with Kali Linux.

This link explains what you can do with Kali Linux

8. Sniffing With Kali Linux [Video]

Learn sniffing using Kali Linux with this great video tutorial

9. Kali Linux Tutorial — Security by Penetration Testing

Another great YouTube video to teach you pentesting using Kali Linux.

10. Kali Linux Tutorials

A complete site dedicated to Kali Linux tutorials. With a range of tutorials available on the website, you can easily learn the basic and move to the advanced topics available on the website.

These were the Kali Linux tutorials to learn hacking. If you have any more in mind then let us know via the comment section.Приручение черного дракона. Этичный хакинг с Kali Linux. Часть 1. Подготовка рабочего стенда

Приветствую тебя, дорогой читатель в самой первой вводной части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux».

Полный список статей прилагается ниже, и будет дополняться по мере появления новых.

Приручение черного дракона. Этичный хакинг с Kali Linux:

Идеей, побудившей меня к написанию данной серии статей является мое желание поделиться собственным опытом в области тестирования на проникновение в рамках проводимых мной аудитов информационной безопасности финансовых организаций, и попытаться осветить важные, на мой взгляд, ключевые моменты касаемо подхода, инструментов, приемов и методов. Конечно же в сети очень много статей и книг посвященных данной теме (например, замечательная книга Дениела Г. Грэма «Этичный хакинг. Практическое руководство по взлому» или «Kali Linux. Тестирование на проникновение и безопасность» — труд целого коллектива высококлассных специалистов), программы курсов от Offensive Security, EC-Council, но далеко не у всех есть материальные возможности оплачивать дорогостоящие курсы, а в дополнение к учебникам хотелось бы больше практических примеров основанных на чьем-то опыте.

Я искренне надеюсь, дорогой читатель, что в этой серии статей мне удастся охватить большую часть интересующих тебя тем, и ответить на большую часть вопросов возникающих у тебя по мере погружения в таинственный мир информационной безопасности и пентестинга в частности.

Мы будем использовать подход максимально приближенный к сценариям атак проводимых злоумышленниками, а также вдоволь попрактикуемся на отдельных примерах и разберем такие темы как разведка и сбор информации (footprinting), сканирование ресурсов с целью обнаружения известных уязвимостей, применение эксплоитов из базы Metasploit framework для получения доступа к системе, повышение привилегий до уровня root-пользователя за счет уязвимого ПО (privilege escalation), рассмотрим методы социальной инженерии, сетевые атаки канального уровня (MAC-spoofing, ARP-spoofing, DHCP starvation), способы атак на веб-сервера, перехват и анализ трафика с помощью сетевых снифферов и многое другое.

В качестве примеров я буду использовать атаки на специально подготовленные уязвимые машины. Мы рассмотрим и проанализируем в деталях каждый метод, а так же поговорим о том как защитить свои устройства и сетевую инфраструктуру, от подобного рода атак.

Во избежание нарушения каких-либо законов (ведь наша серия статей посвящена именно ЭТИЧНОМУ хакингу), все наши эксперименты мы будем проводить в специально подготовленной виртуальной лаборатории. Ниже я опишу пошагово все действия необходимые для подготовки этой самой лаборатории. Для комфортной работы нам понадобится ПК либо ноутбук с объемом оперативной памяти не менее 6-8 Гигабайтов и любым современным 2-х ядерным процессором с поддержкой технологии виртуализации.

И так, после недолгого вступления, перейдем к практической части и начнем собирать нашу лабораторию.

Первым делом, нам необходимо будет скачать гипервизор, на котором и будем в дальнейшем разворачивать нашу виртуальную лабораторию.

Если сильно не вдаваться в подробности виртуализации, то гипервизор — это специальная программа, которая позволяет нам параллельно запускать на нашем компьютере операционные системы/программы с различной архитектурой (Windows, Linux, FreeBSD).

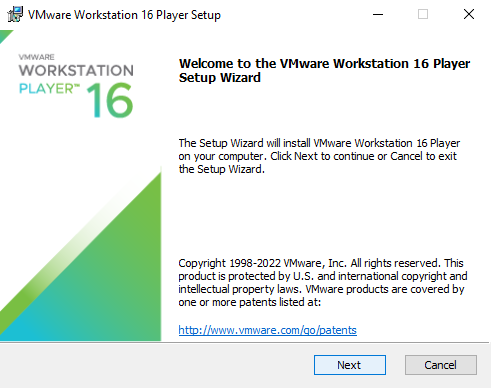

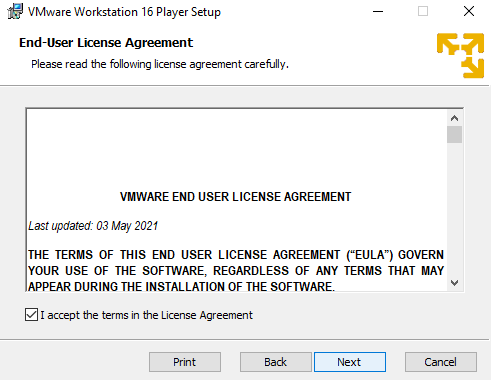

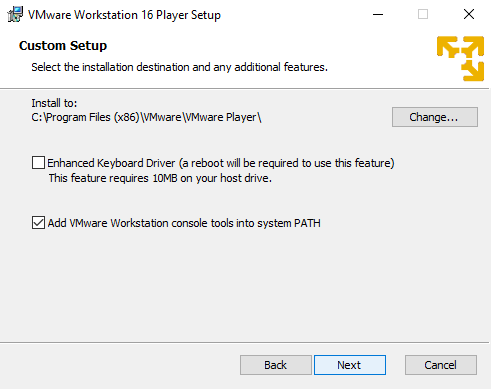

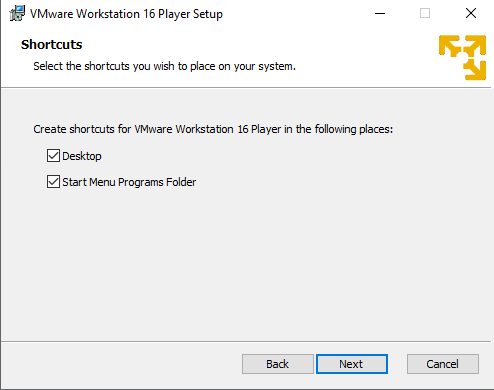

Для работы я буду использовать бесплатную версию гипервизора VMware Workstation Player, который доступен для скачивания на официальном сайте компании vmware по ссылке.

Гипервизор доступен для платформ Windows и Linux

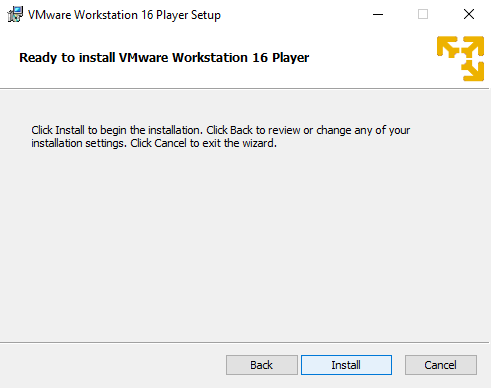

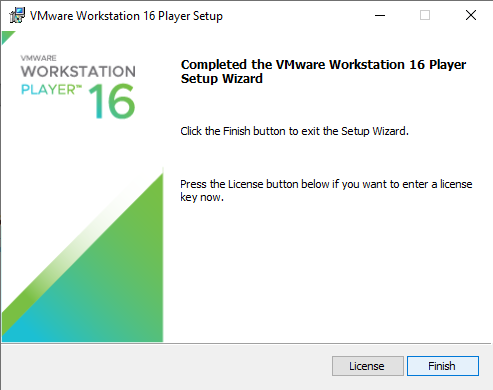

Процесс установки очень простой и быстрый. Несколько нажатий кнопки NEXT, принятие условий лицензионного соглашения и наш гипервизор готов к работе.

Следующим шагом, нам необходимо скачать виртуальную машину Kali Linux.

Это специально разработанная компанией Offensive Security операционная система для тестирования на взлом и проникновение, которая просто до отказа нафарширована различными инструментами под любые типы проверок и атак.

Скачать ее можно совершенно бесплатно c официального сайта по ссылке.

Версий дистрибутива несколько, нам нужна именно виртуальная машина (Virtual Machines) для платформы VMware.

После того, как архив с образом системы скачается, разархивируем его в заранее подготовленную папку (например VMs).

После завершения распаковки папки с образом Kali Linux, запускаем VMware Workstation Player и открываем в нем существующую машину (при желании, можно скачать образ дистрибутива Kali и установить самому, однако, разворачивать готовый преднастроенный образ куда быстрее).

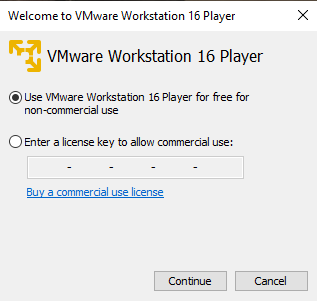

При первом запуске наш гипервизор выдаст окно с предложением продолжить использовать бесплатную версию, либо ввести лицензионный ключ. Оставляем первый вариант

После чего уже откроется основное окно программы, где мы открываем нашу машину

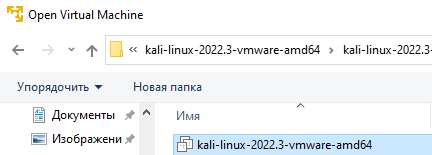

Заходим в папку VMs – kali-linux-2022.3-vmware-amd64 и открываем файл образа (он единственный отобразится в списке)

Буквально через несколько секунд, в списке у нас появится готовая к работе машина Kali Linux. Но прежде чем ее запустить, зайдем в настройки и кое-что изменим

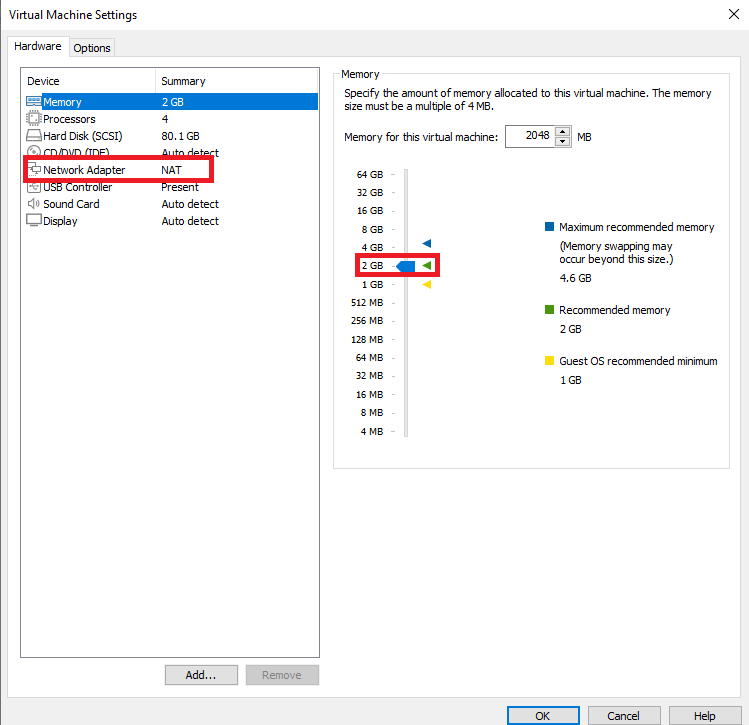

Здесь мы видим настройки касающиеся самой виртуальной машины и ее виртуальных устройств (сетевые адаптеры, жесткие диски, выделенный объем ОЗУ и т. д.)

Для улучшения производительности добавим ей оперативной памяти (опять же, если на нашей физической машине ее достаточно), а также убедимся, что тип адаптера стоит NAT (такой же тип будет настроен на наших уязвимых машинах, которые желательно изолировать за NAT-ом от вашей физической сети).

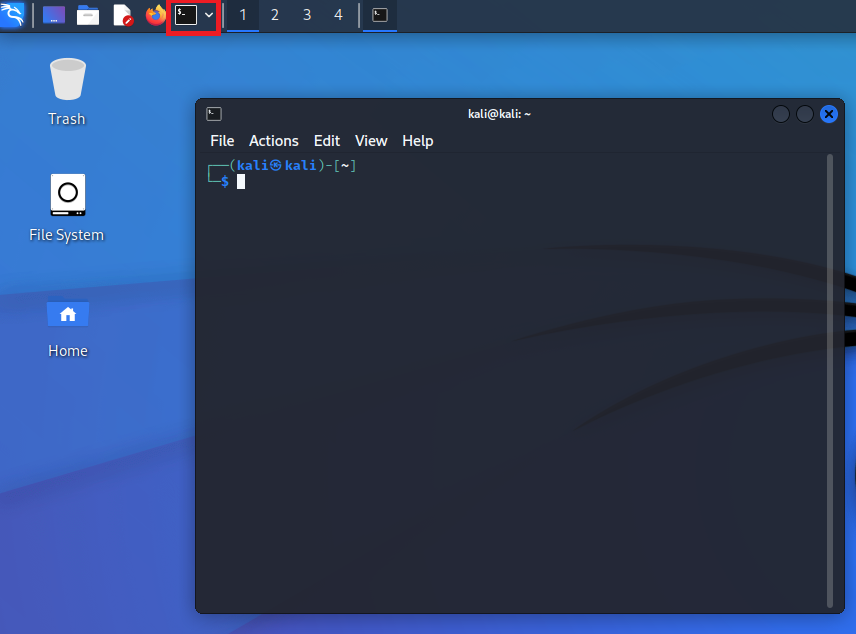

Запускаем виртуальную машину Kali и, при открытии окна с запросом ввода логина и пароля вводим kali/kali.

После успешного входа нас приветствует стильный рабочий стол Kali Linux с черным драконом в центре. Заострять внимание на интерфейсе рабочего стола мы сейчас не будем, поскольку большую часть времени нам придется работать в терминале.

С учетом того, что все операции в большинстве своем требуют для выполнения наличия прав суперпользователя, введем команду sudo -s пароль kali и перейдем в режим с правами root.

Далее, первым делом, синхронизируем все списки пакетов в системе, а также обновим их следующей командой:

apt update -y && apt upgrade -y

По завершению выполнения всех обновлений пакетов можно перейти к загрузке уязвимых машин для нашего киберполигона.

Для дальнейшей работы нам понадобятся:

1) Машина Metasploitable2 на базе Linux, представляющая собой уязвимую машину специально подготовленную для обучения этичному хакингу.

2) Несколько машин с ресурса Vulnhub подготовленных для соревнований типа CaptureTheFlag (CTF). Ими будут: HappyCorp1, CyberSploit1, CyberSploit2, Mr-Robot.

Прямые ссылки для скачивания:

Процедура скачивания и установки машин из образов не отличается от вышеописанной и не должна вызвать сложностей.

ВАЖНО! У всех установленных виртуальных машин в разделе интерфейсов должен стоять тот же тип, что и у машины Kali Linux (NAT).

На этом первая вводная часть подошла к концу, и мы полностью готовы к тому, чтобы начать постигать тайны этичного хакинга. В следующей части мы рассмотрим такую важную тему, как фазы атаки. Спасибо за внимание и до новых встреч! 🙂