Разграничение прав доступа пользователей

Ограничение прав пользователей в операционной системе – тема сложная, но необходимая. В зависимости от семейства операционной системы существуют разные правила и стандарты. Рассмотрим подробнее, как это происходит в ОС Ubuntu.

Права администратора

Чтобы запускать привилегированные команды, пользователь должен обладать правами, как минимум, администратора системы. По умолчанию операционная система отключает повышенный уровень прав у любого пользователя. Чтобы его повысить, воспользуемся следующей командой.

Теперь пользователь с именем username1 добавлен в группу sudo и является администратором для операционной системы. Ему доступны настройки ОС, а также доступ к каталогу /dev с вложениями. Большинство привилегий администраторов схоже с возможностями суперпользователя, но они неполные.

Как выставить запрет

В корпоративных информационных системах большинство ОС являются многопользовательскими. Соответственно, необходимо для каждого владельца разграничить права доступа. Для этого используется внутренняя команда chmod, например:

Вышеуказанная строка означает, что только root имеет право запускать команду ls. Всем остальным в доступе будет отказано.

Разберем другую ситуацию. Есть пользователь с именем username1. Ему необходимо ограничить доступ к команде ls. Для этого создаем группу пользователей usergroup1, в которую перенесём всех кроме username1.

Вторая строка добавляет в группу usergroup1 пользователей username2, username3 и т. д. Ограничим права на запуск команды ls. Её смогут активировать только участники usergroup1.

Теперь неучастник usergroup1 не сможет активировать ls.

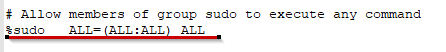

Немного о файле /etc/sudoers

Sudoers содержит информацию о пользователях, которые могут использовать утилиту sudo. Чтобы открыть файл, используем специальную утилиту visudo.

Внутри содержится следующая информация:

Расскажем подробнее о строке:

%sudo означает, что к группе sudo применяется следующее правило. Если устанавливаем правила для конкретного пользователя, то % не нужен.

Первая переменная ALL расшифровывает, как применить правило ко всем IP-адресам. Второй и третий ALL – указанный пользователь или группа имеют право исполнять команды в сессии любого пользователя или группы. Четвертая переменная означает, что данный шаблон применяется ко всем командам.

Например, необходимо установить права на запуск утилиты apt get для группы admin.

Alias (псевдонимы)

Для удобства разграничения прав доступа используются алиасы. Они объединяют один или несколько значений в один параметр. Например, присвоим IP-адресу облачного хранилища более удобное имя.

CLOUD – псевдоним, который указывается в параметрах вместо IP-адреса.

При необходимости алиасы используются для объединения пользователей в одну группу.

, где Name – псевдоним, а user1, user2 – имена пользователей. Также утилита Alias доступна и для команд, т. е. объединяем список инструкций в единую группу.

- name – произвольное наименование для перечня команд;

- cmd1, cmd2 – перечисление команд через запятую.

Например, объединим обновление пакетов в алиас:

Ограничение прав локального пользователя в Linux до минимума

Как то раз появилась следующая задача: создать локального пользователя в ОС Linux, с ограниченным доступом к папкам и файлам, включая не только редактирование, но и просмотр, а также возможность использовать только разрешенные утилиты. Предусматривается только локальный доступ, сетевого доступа нет.

Что бы не изобретать велосипед, первым делом начал копать интернет, в результате чего были найдены следующие варианты:

- ограничения доступа через сетевые службы ssh, sftp (не подошло)

- разграничение прав доступа самой операционной системой linux (не подошло, хотелось бы универсальное решение)

- использование chroot (не подошло)

- использование сторонних утилит, например SELinux (не подошло, усложняет систему).

- нет возможности смены каталога командой cd

- нельзя сбрасывать или изменять значения переменных SHELL, PATH, ENV, BASH_ENV

- запрещено указывать команды содержащие / (косую черту)

- запрещено импортировать функции из основной оболочки

- запрещено перенаправлять вывод с использованием операторов >, , >&, &>, >>

- запрещено использовать команду exec для подмены команды и пр.

Конечно rbash из коробки, всех задач не решает, поэтому на примере рассмотрим создание пользователя и настройка его окружения для полного решения нашей задачи.

Далее все операции выполняются от суперпользователя (root).

1. Создаем ограниченную оболочку

echo '/bin/bash -r' > /bin/zbash chmod +x /bin/zbashadduser --home /home/zuser --shell /bin/zbash zuser3. Изменяем права директории

chown root.zuser /home/zuser chmod 750 /home/zuser4. Переходим в директорию и очищаем ее

cd ~zuser ls -a rm .bash* rm .profile ls -a5. Настраиваем оболочку и права

echo "PATH=:/home/zuser/bin" > .bashrc echo "alias help='echo access is limited'" >> .bashrc # alias на команду help echo "bind 'set disable-completion on'" >> .bashrc # Отключает автодополнение на tab mkdir -p bin chmod 750 bin chown -R root.zuser /home/zuser chmod 640 .bash*Файл .bashrc определяет поведение командной оболочки, в данный файл можно добавить alias для команд или дополнительные опции.

Для обеспечения безопасности выполните следующие команды:

echo "alias echo=':'" >> .bashrc echo "alias cat=':'" >> .bashrc echo "alias bash=':'" >> .bashrc echo "alias sh=':'" >> .bashrc echo "alias ln=':'" >> .bashrc echo "alias set=':'" >> .bashrc echo "alias uset=':'" >> .bashrc echo "alias export=':'" >> .bashrc echo "alias typeset=':'" >> .bashrc echo "alias declare=':'" >> .bashrc echo "alias alias=':'" >> .bashrc echo "alias unalias=':'" >> .bashrcДанный список можно продолжать…

root@host: su zuser zuser@host: help access is limited zuser@host: pwd /home/zuser zuser@host: ls /tmp/ bash: ls: команда не найдена zuser@host: /bin/ls bash: /bin/ls: ограниченный режим в команде нельзя использовать косую черту zuser@host: echo $PATH :/home/zuser/bin zuser@host: PATH=/bin/ bash: PATH: переменная только для чтения zuser@host: exit 7. Добавляем допустимые команды

ln -s /bin/ping /home/zuser/bin/pingВажно, пути в команде ln необходимо указывать полностью.

8. Для ограничения опций команды можно использовать обертки

mkdir /var/scripts echo "/usr/sbin/useradd -D" > /var/scripts/user-info chmod +x /var/scripts/user-info ln -s /var/scripts/user-info /home/zuser/bin/user-info9. Для работы с файлами и папками можно также создать обертку

с черным списком (разрешить все, кроме):

— создаем файл

blacklist="\? ../ /etc /bin /boot /var" for var in $blacklist do if [[ $* == *$var* ]]; then echo 'Access is denied:' $* exit fi done /bin/ls $* blacklist — переменная содержащая черный список директорий или файлов (через пробел)

— добавляем команду для пользователя zuser

chmod +x /var/scripts/ls ln -s /var/scripts/ls /home/zuser/bin/lsДанный скрипт разрешает выполнять команду ls с любыми ключами для каталогов и файлов не совпадающих с черным списком

с белым списком (запретить все, кроме):

— создаем файл

whitelist="./ /tmp/" # белый список for var in $whitelist do if [[ $* == *$var* ]]; then /bin/cat $* # запуск утилиты cat с заданными параметрами exit fi done echo 'Access is denied:' $*whitelist — переменная содержащая белый список директорий или файлов (через пробел)

— добавляем команду для пользователя zuser

chmod +x /var/scripts/cat ln -s /var/scripts/cat /home/zuser/bin/catДанный скрипт разрешает выполнять команду cat с указанными файлами в белом списке

Готово, в итоге получили следующий результат:

- мы создали пользователя zuser с оболочкой rbash

- отключили возможность использования автодополнения в консоли

- zuser может запускать утилиты только из директории /home/zuser/bin

- добавили пользователю zuser команду ping

- добавили пользователю zuser собственную команду user-info

- пользователю zuser ограничили через обертку выполнение команд ls и cat

Данный способ к сожалению не гарантирует 100% безопасность, и при определенных знаниях и квалификации пользователь может покинуть данную оболочку. Спасибо Jouretz arheops YaDr они в комментариях привели примеры обхода ограничений оболочки.

ssh zuser@x.x.x.x -t "bash --noprofile"ssh zuser@x.x.x.x -t "() < :; >; /bin/bash"find . -maxdepth 0 -execdir /bin/bash \;echo "os.execute('/bin/sh')" > exploit.nse nmap --script=exploit.nsepython -c 'import pty; pty.spawn("/bin/bash")'#include #include #include #include void _init() < unsetenv("LD_PRELOAD"); setgid(0); setuid(0); system("echo work"); system("/bin/bash --noprofile"); >gcc -fPIC -shared -o evil.so evil.c -nostartfilesНадеюсь данная информация будет полезной.