- Настройка защищенного OpenVPN туннеля между двумя маршрутизаторами Mikrotik

- 1. Генерация сертификата

- 2. Настройка сервера

- 3. Настройка клиента

- OpenVPN сервер и клиент. Соединяем в мост два роутера ASUS RT-N56U/N14U (прошивка от Padavan)

- Вам понравится.

- OpenVPN сервер на роутере ASUS RT-N56U B1 (прошивка от Padavan)

- 9 Комментариев

Настройка защищенного OpenVPN туннеля между двумя маршрутизаторами Mikrotik

Достаточно часто, возникает задача по объединению двух различных сетей. Например, когда два разных подразделения одного предприятия, находятся в разных зданиях. Но их компьютеры, должны быть объединены в одну сеть. Тут, конечно же, поможет один из протоколов VPN (Виртуальная частная сеть), что бы создать L2 туннель и решить эту задачу.

Вот и сегодня, мы построим такой туннель между двумя маршрутизаторами Mikrotik и подробно рассмотрим все этапы настройки, на реальном примере. В целом, всю эту процедуру, можно условно разделить на три основных пункта: 1. Генерация сертификата 2. Настройка сервера 3. Настройка клиента И так, у нас есть два отдельных офиса, расположенных в разных частях города, и подключенных к разным Интернет Провайдерам. Наша задача, объединить их в единую виртуальную сеть. Для этих целей, мы выбрали протокол OpenVPN. Причин для этого выбора, достаточно много. Но достаточно упомянуть, хотя бы RSA шифрование, с длинной ключа не менее 1024 бит. Одним словом — высокая безопасность и сохранность ваших данных.

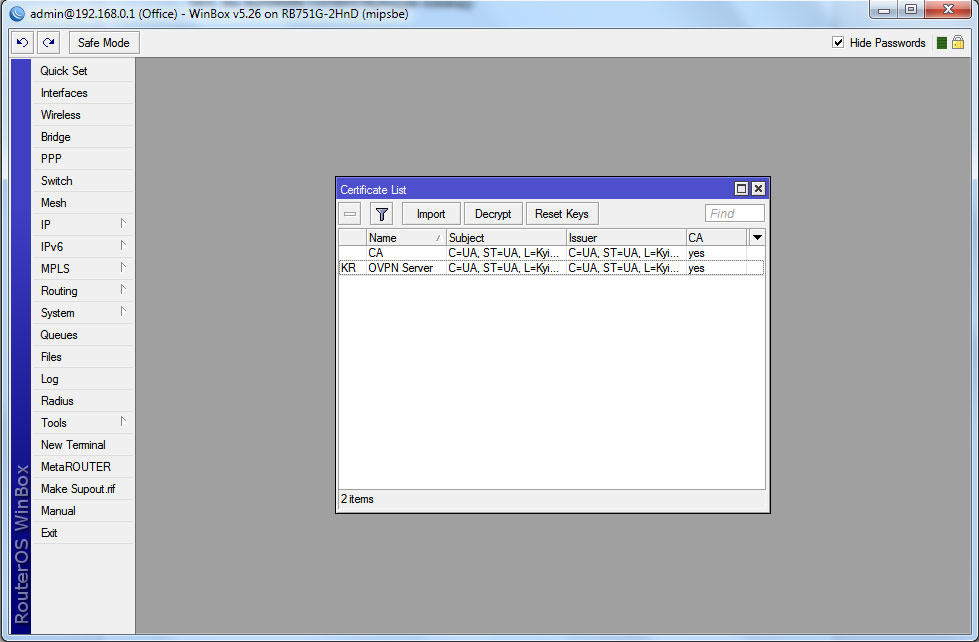

1. Генерация сертификата

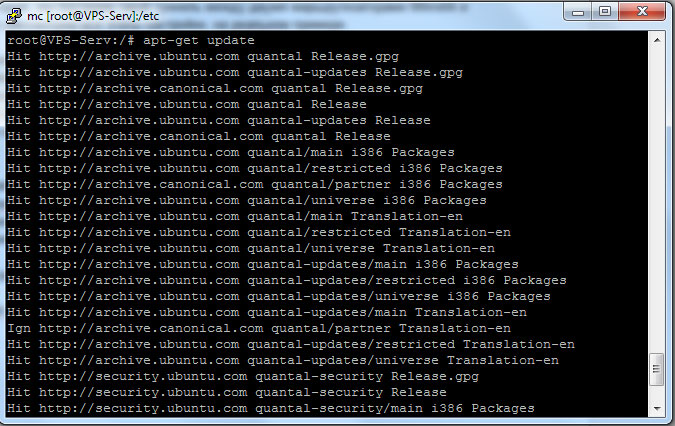

Для работы данного протокола, нам понадобится сертификат. Проще всего, сгенерировать его самостоятельно, но для этого нам понадобится компьютер с установленной операционной системой Linux. В моем случае, я воспользовался удаленным сервером. Первым делом, обновляем список доступных пакетов ~# apt-get update

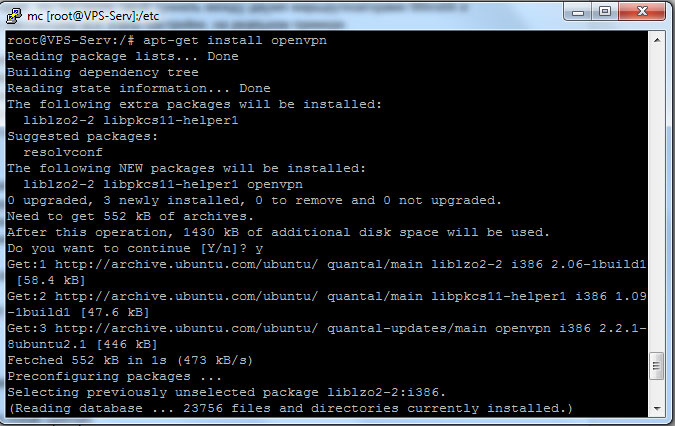

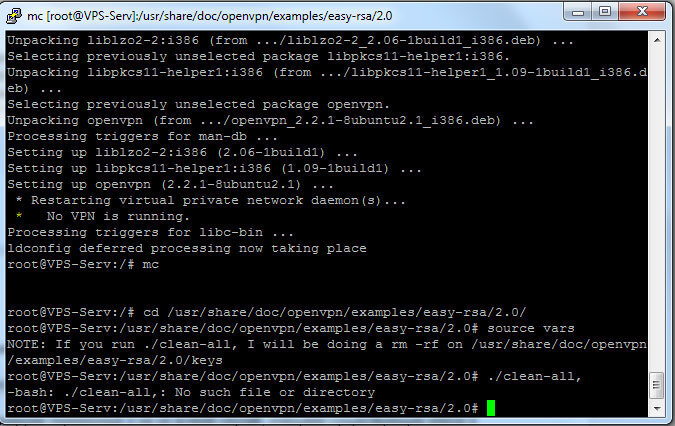

И устанавливаем, необходимый для генерации сертификата и ключей, пакет OpenVPN ~# apt-get install openvpn

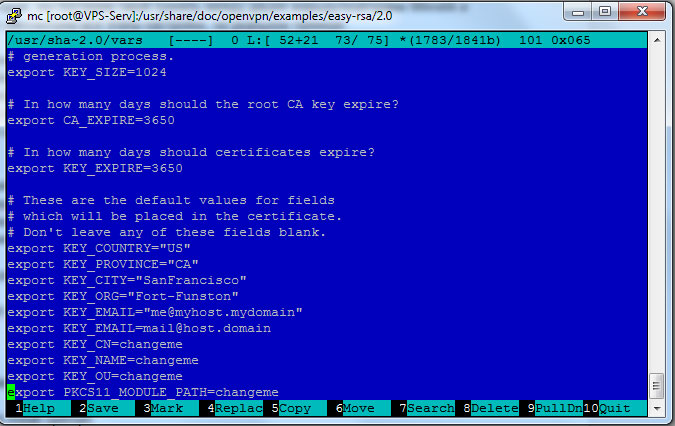

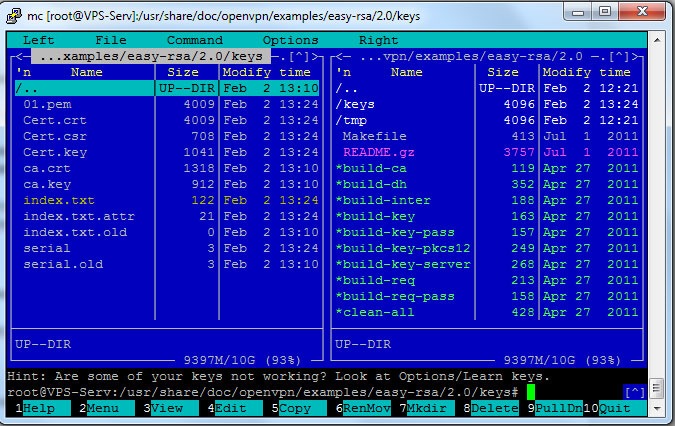

Когда пакет установлен, можем приступать к созданию сертификата. При необходимости, в папке /usr/share/doc/openvpn/examples/easy-rsa/2.0/, можем отредактировать файл vars, указав там наши данные в переменных типа export KEY_ххххх. Например, в переменной export KEY-SIZE, можно увеличить размер ключа, заменив 1024 на 2048.

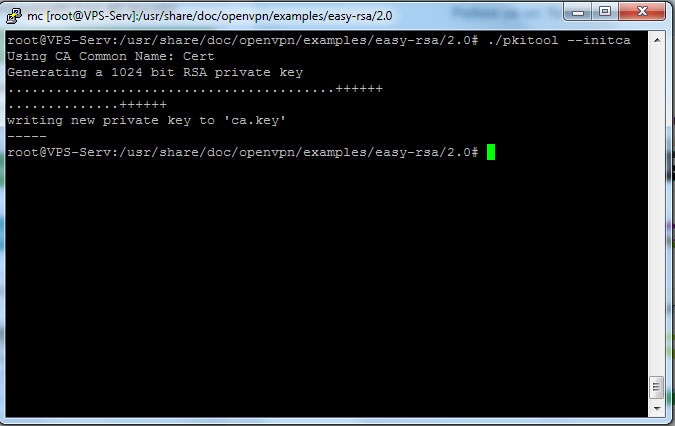

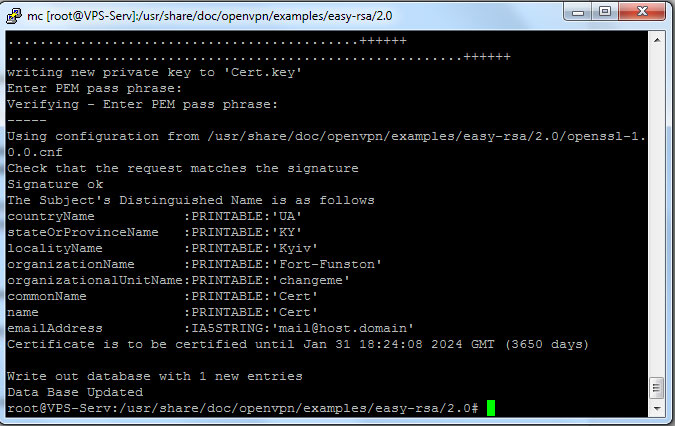

Создаем ключ и сертификат для OpenVPN сервера (имя файлов сертификата и ключей, будет таким, которое вы указали в файле vars, переменной KEY_NAME) ~# ./pkitool —pass —server

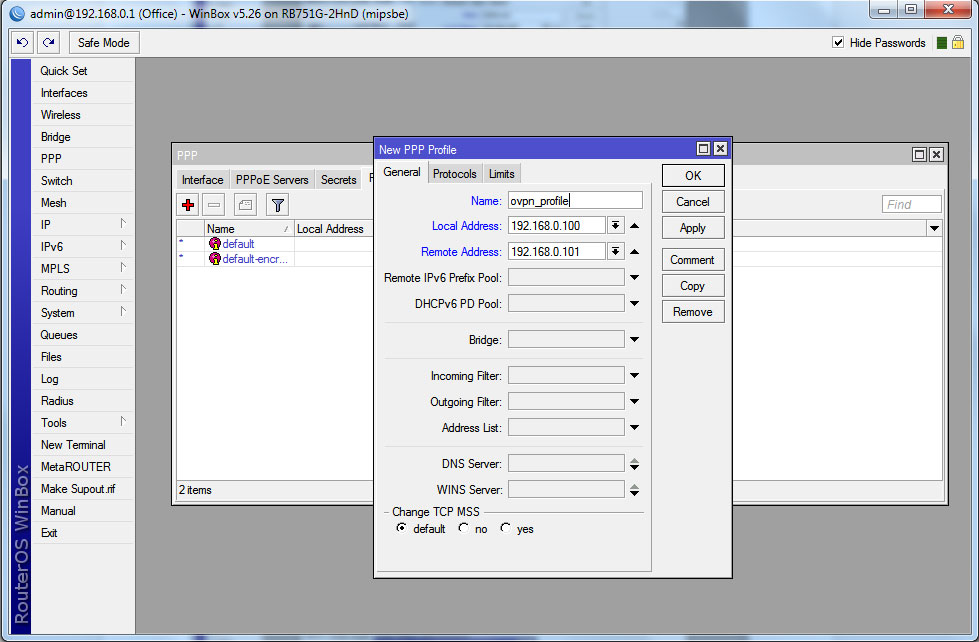

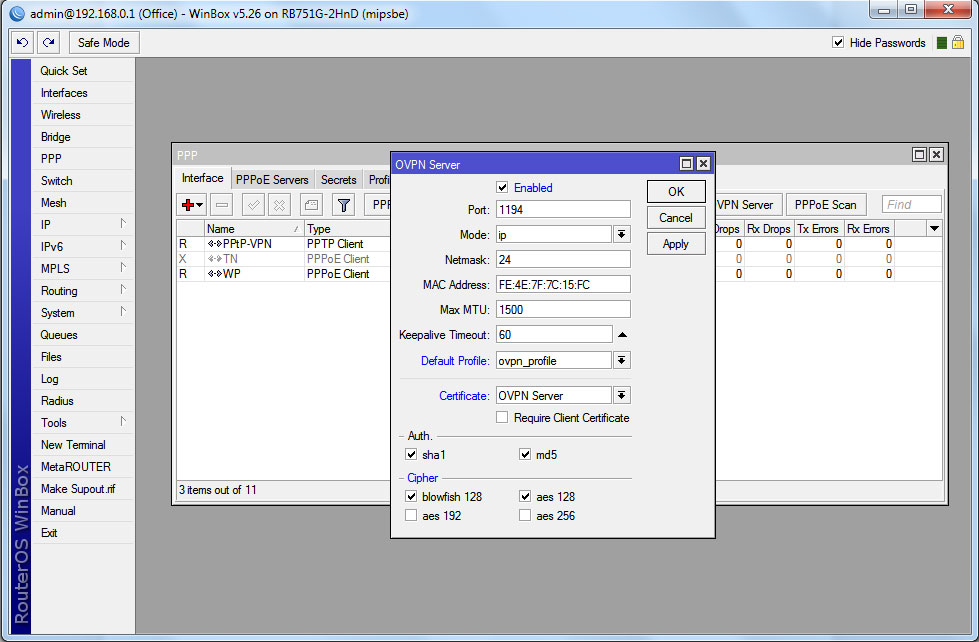

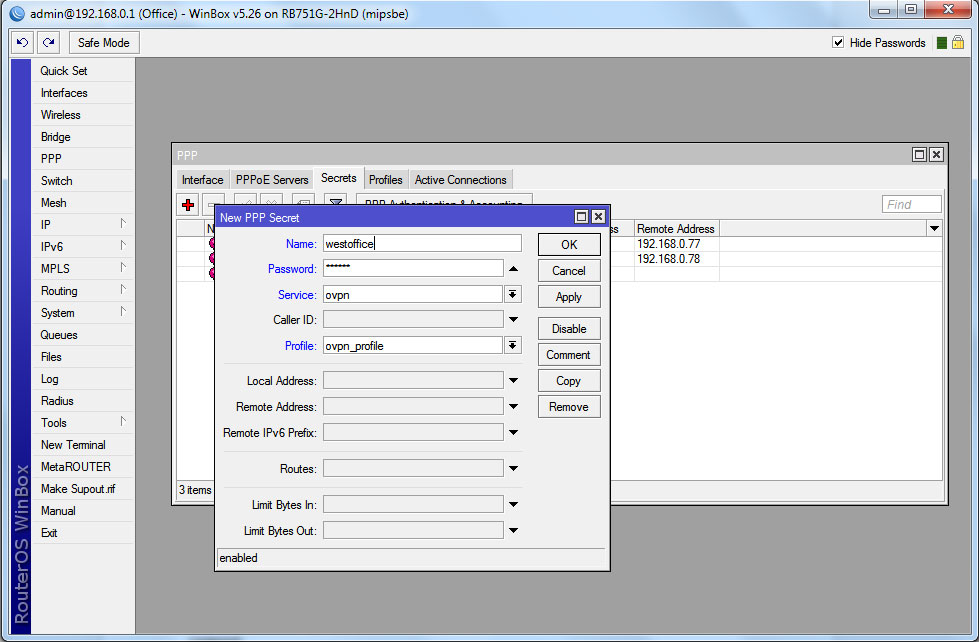

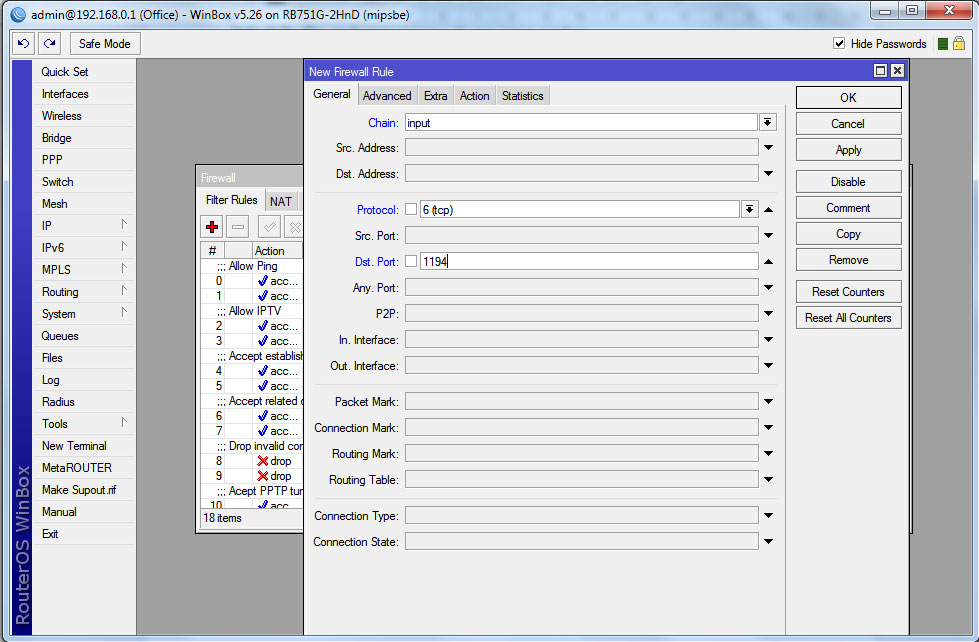

2. Настройка сервера

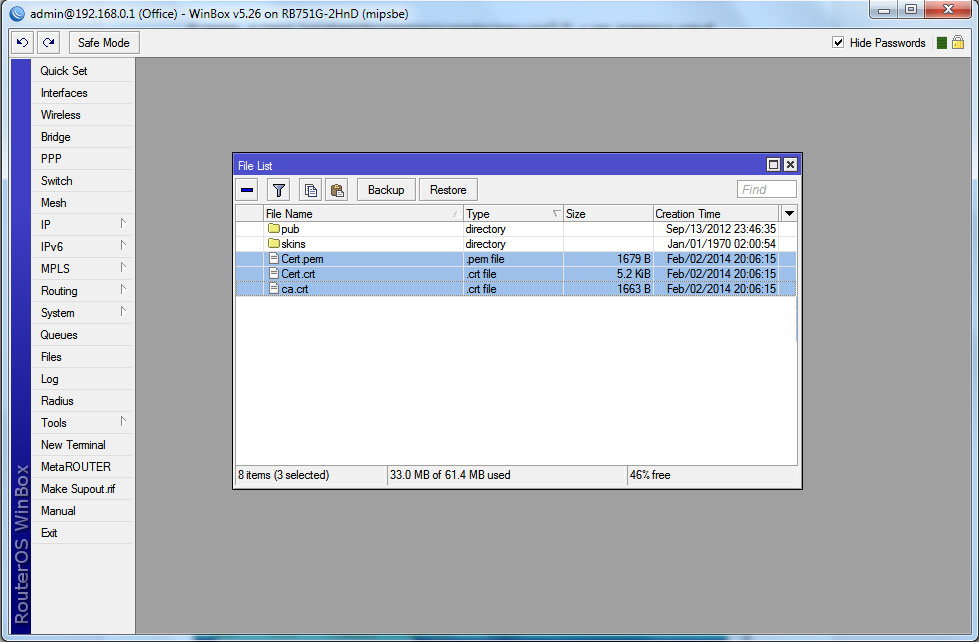

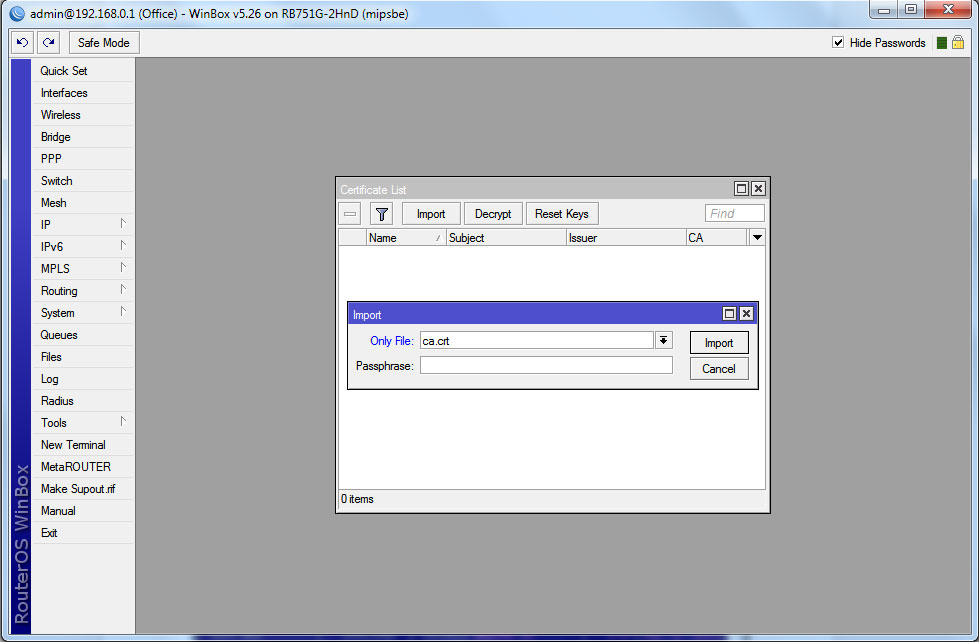

Нам нужно, любым доступным способом, например по FTP, получить к себе на компьютер, файлы ca.crt, Cert.crt и Cert.pem. Именно они нам понадобятся для настройки OpenVPN туннеля. Подключаемся к маршрутизатору, который будет выступать сервером, при помощи фирменной утилиты Winbox и переносим все файлы туда.

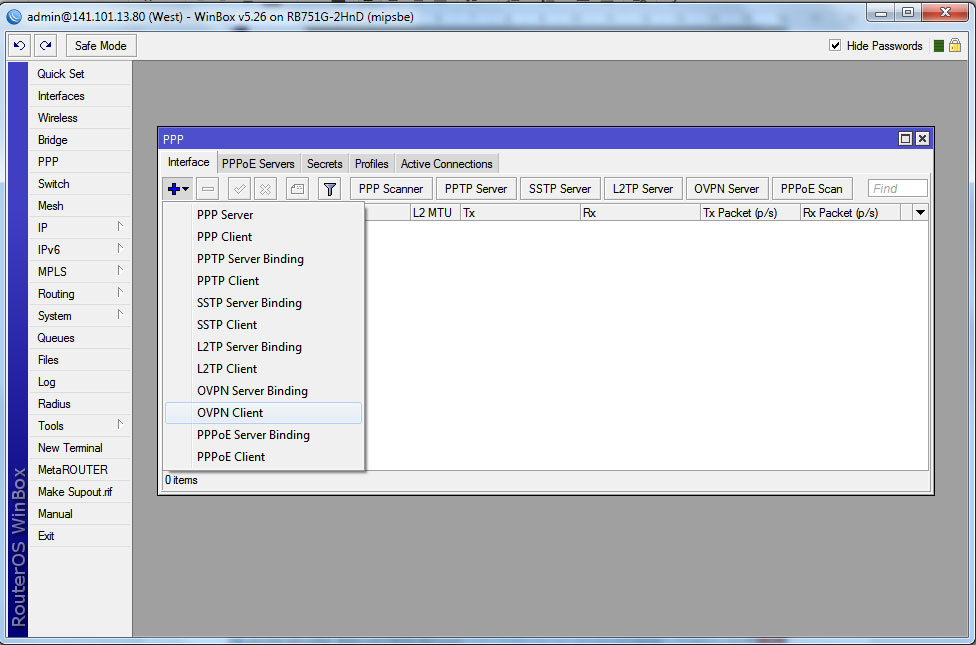

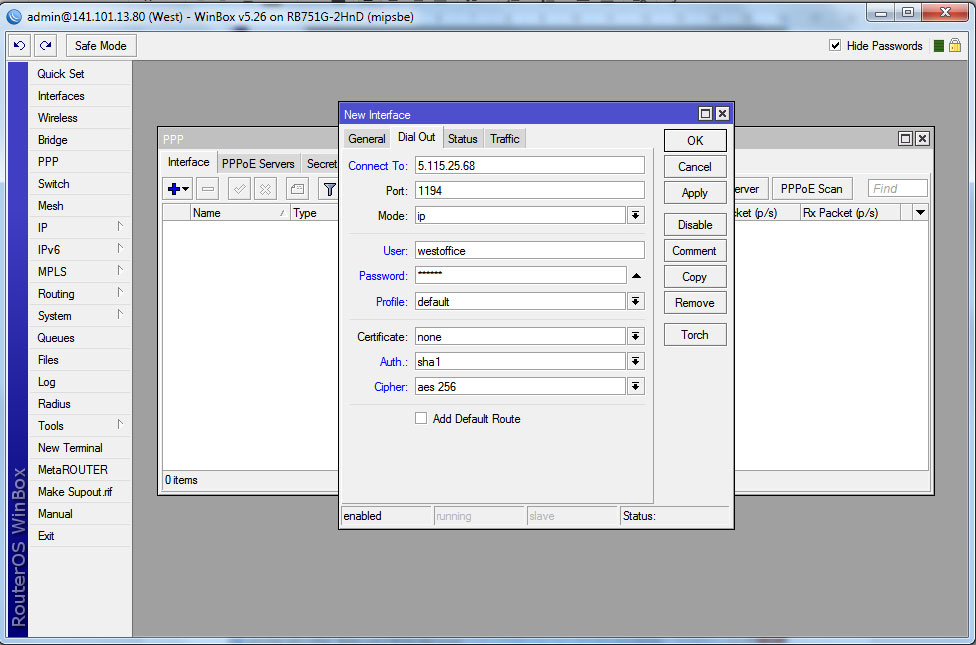

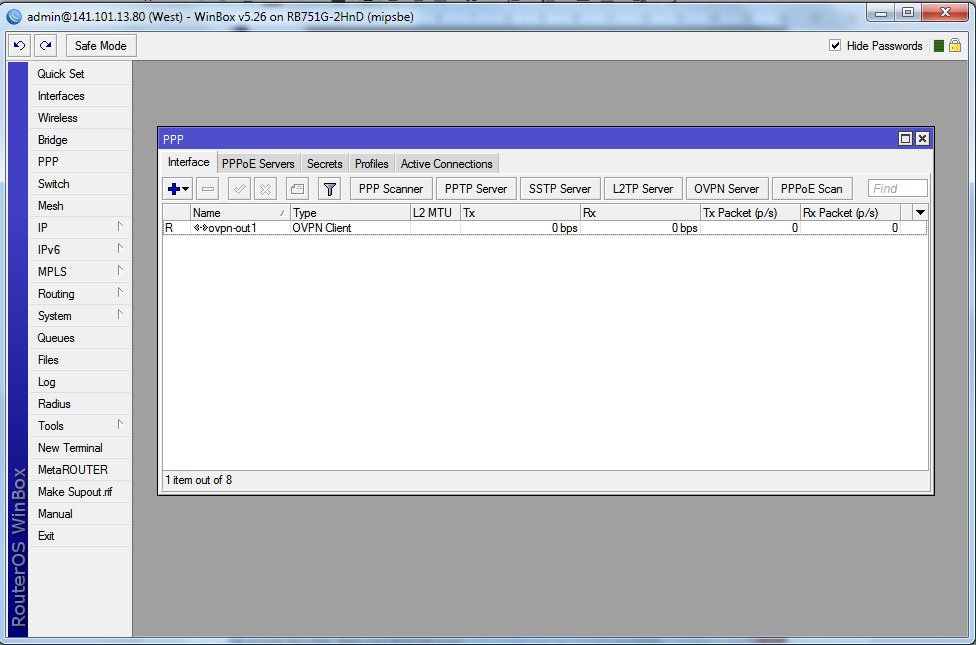

3. Настройка клиента

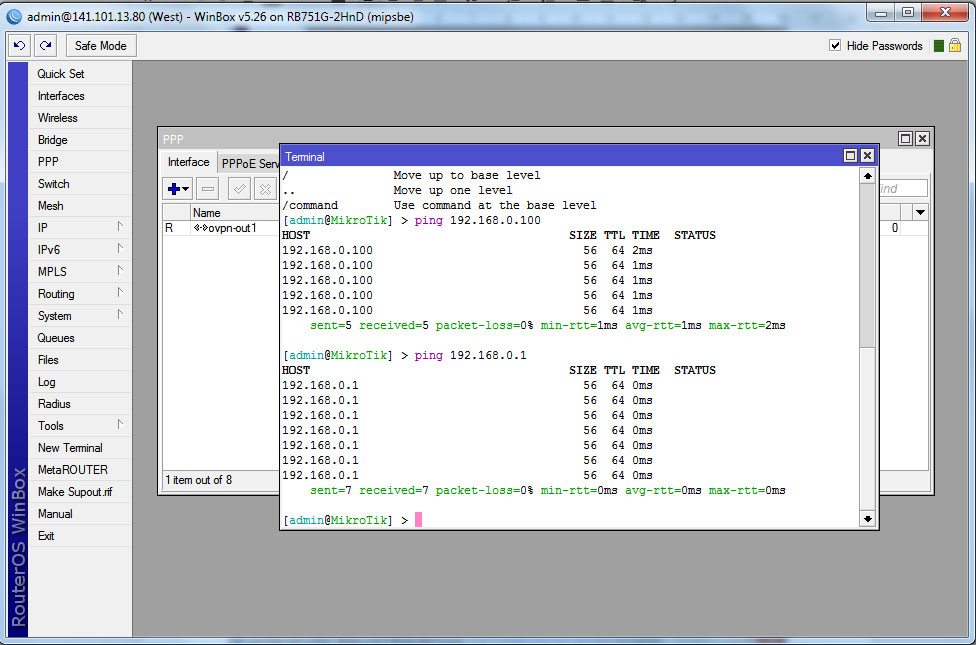

Теперь, переходим к настройке клиента, который находится в другой части города. Его так же, будем настраивать посредством фирменной утилиты Winbox. Хочу обратить ваше внимание на то, что настраивая сервер, мы специально в его свойствах, не поставили галочку Requre Client Certificate. Поэтому, не требуется дополнительных сертификатов для клиента, и его настройка, будет достаточно простой. В разделе меню PPP, на вкладке Interfaces, кнопкой “+”, добавляем новую запись OVPN Client.

OpenVPN сервер и клиент. Соединяем в мост два роутера ASUS RT-N56U/N14U (прошивка от Padavan)

Хочется иметь общую сетевое окружение с товарищем из другого города?

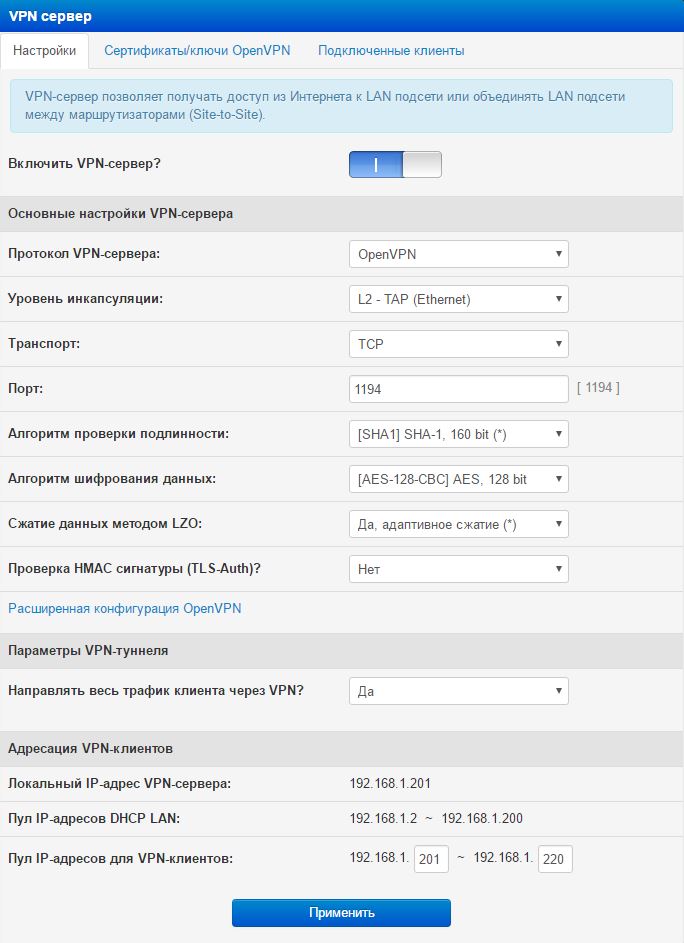

Сегодня расскажу и покажу как корректно настроить два роутера, из заголовка видно какие именно и естественно видно на какой прошивке все эти действия будут проводиться. В этой статье ТЫЦ видно — что откуда качать и как устанавливать. Поэтому начну сразу с момента, когда OpenVPN-сервер создаёт пользователя, и этот самый пользователь становится OpenVPN-клиентом.

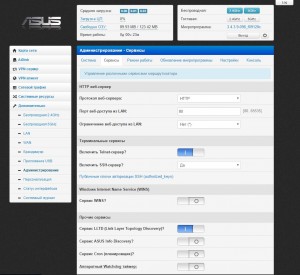

Включаем SSH-сервер в меню «Администрирование — Сервисы»

Скачиваем прогу WinSCP, это графическая оболочка SSH.

На сервере создаём пользователя OpenVPN, далее файлик скачивается и при открытии мы видим следующую картину

Это client.conf (синий), ca.crt (красный), client.crt (желтый), client.key (оранжевый). Выделил цветным те области, которые необходимо будет скопировать. Черный шрифт пропускаем мимо глаз.

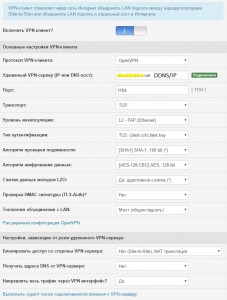

Включаем OpenVPN-клиент на клиенте, вбиваем параметры. Наживаем «применить»

В нынешнем состоянии зелёный значок «Подключено» не появится, он свидетельствует об успешном коннекте, до которого мы ещё не дошли.

Включаем WinSCP, SFTP-протокол передачи и вводим IP-адрес клиента, порт 22 остаётся, далее логин/пароль от клиента и наживаем «Войти». Далее нажимаем «Нет» (чтобы в кэше пароль не сохранялся) в итоге всё подключилось и идём по пути /etc/storage/openvpn/client:

И вот эти сертификаты и ключи надо создать (с расширениями думаю все умеют возиться, .txt в .crt и .key перевести не составит труда), копируя инфу в них из созданного на сервере файла. Для удобства выше выделил цветами нужный текст, который необходимо скопировать. Пример cодержимого в ca.crt:

В итоге всё должно заработать. В случае неудачи перезагрузите все роутеры

Вам понравится.

OpenVPN сервер на роутере ASUS RT-N56U B1 (прошивка от Padavan)

Подобрать диплом сегодня Дзержинск. Если у вас возникнут вопросы, оператор сразу же даст вам развернутый ответ. После разговора миниатюра файла будет http://diploman-ru.com/ диплом сегодня Дзержинск. Этот совместный подход позволил этой компании стать лидером в Интернете, плюс они получают много хвалебных комментариев на

9 Комментариев

Все выполнил по инструкции. Мост между маршрутизаторами работает. Рабочие станции, расположенные в локальных сетях за маршрутизаторами, отлично видят друг друга.

Но при удаленном подключении к маршрутизатору-серверу OpenVPN рабочей станции-клиента OpenVPN рабочая станция видит только локальную сеть за маршрутизатором-сервером и не видит локальную сеть за маршрутизатором-клиентом. Подключившуюся рабочую станцию-клиента не видно из локальных сетей обоих маршрутизаторов.

При данной схеме возможен только один клиент или несколько? Если несколько, то будут ли клиенты видеть сети друг друга? Какая производительность такого решения? Я ранее настраивал pptp сервер — на нем скорость не более 30 мбит/с.

Несколько, на данный момент три клиента использую. И естественно можно и больше.

Да, клиенты видят локальную сеть всех остальных клиентов и сервера в том числе.

Тариф стоит на сервере и клиенте одинаковый — 30 мбит/с. Сервер выдаёт 28/30 (загрузка/отдача), клиент 24/18 (сейчас удаленно подключился, помню когда в начале подключал было почти под 30/30, ввиду этого думаю ещё от провайдера зависит, позднее ещё раз протестирую скорость).

Выше 30 мбит/с проверить возможности нет.

Планирую объединить 3 квартиры и в перспективе еще 2 к ним. Везде канал 100 Мбит и роутеры асус. Устройств одновременно в каждой квартире может быть подключено до 20 штук. Понятно, что всем им доступ в vpn не нужен. Однако думаю, что более эффективно будет не запихивать их в одну сеть, а разделить на подсети. Правильно ли я понимаю, что в этом случае надо использовать openvpn уровня 3? Можете ли Вы написать как его настраивать? Если все-таки использовать уровень 2, то для каждого устройства vpn сервер будет выдавать свой ip или из одной квартиры все устройства попадут на 1 адрес?

На подсети не разделял, чтобы не возникало лишних проблем с доступом к устройствам. Но это уже дело каждого.

Нужно продумать пул адресов для каждой сети (сервер, клиент 1,2,3,4…), и оставить на запас… ввиду будущих возможных клиентов.

Рассмотрим ситуацию с устройствами (сервер, клиент):

Пришёл в сеть клиента, роутер мне присвоил IP пула адресов клиента. Пошёл к сети сервера, роутер присвоил IP пула адресов сервера.

Т.е. отвечаю на Ваш вопрос — устройство (допустим смартфон) получает IP в той сети, где он сейчас находится. В DHCP-сервер это устройство не фиксировал. С зафиксированными в DHCP-сервере устройствами не перемещался между сетями, ввиду их стационарности — но интересно какой эффект получится, надо будет попробовать.

Но есть залётные птицы. Например «чьи-то» допустим ноуты приходят в Вашу сеть сервера, у которых в настройках прописаны вручную IP, которые принадлежат сети клиента. Результат логичен — используется трафик клиента через сервер. И если на клиенте интернет идёт через usb-модем с ограниченным бесплатным трафиком, то последствия будут печальные.

Объединил 3 роутера. В качестве сервера 56, клиенты 14 асусы. Скорость катастрофически низкая: 15-20 мбит с шифрованием и 40-50 без. В итоге сделал так: pptp серверы и клиенты на двух роутерах соединены друг с другом. Третий роутера только клиент, но мне и не надо видеть его сеть. Без шифрования скорость 100 мбит и загрузка процессора на роутерах даже не всегда 100% при передаче файлов. Решение не подойдет для передачи секретных ценных данных, но чтобы расширить маме теще фотоархив на домашнем сервере — вполне.

Спасибо за статью я уже давно пытаюсь сделать впн с возможностью хождения броудкаст и мультикаст трафика. Хотелс уточнить, данный подход позовляет это сделать или нет? спасибо

OpenVPN является чрезвычайно универсальным программным обеспечением, позволяющим настроить конфигурацию на любой вкус, где одна машина может одновременно являться сервером и клиентом, делая их между собой неразличимыми.