Каким образом получить доступ к vpn сети за роутером?

Добрый день.

Хочу организовать vpn туннель между двумя офисами. Используя openvpn. В обоих офисах стоят роутеры. В офисе А стоит сервер на нем крутится openvpn server сеть 10.8.0.1. Хочется получить доступ к vpn сети в офисе Б. Собственно устанавливая openvpn клиент имею доступ. Вопрос такой можно ли подключится к серверу на роутере или другом сервере в офисе Б чтобы все компьютеры в собственной сети имели доступ к сети vpn к адресу 10.8.0.1 при этом не устанавливая на каждом компе openvpnclient?

1. Если поставить роутерв офис Б с прошивкой имеющей openvpn client, то будет ли у компьютеров в его сети доступ к vpn серверу из офиса А?

2. Если роутер не поддерживает функцию подключения по openvpn, как можно осуществить доступ всех комп-в к серверу VPN

Если роутер в офисе Б не поддерживает клиент OpenVPN, можно поставить клиент на любой компьютер и добавить маршруты на роутере и на этом компьютере. Тогда доступ в А сеть будет.

Если подробнее. Предположим, сеть в офисе А 192.168.1.0 , сеть VPN 10.8.0.0(сервер VPN имеет адрес 10.8.0.1 ) , сеть в офисе Б 172.16.1.0

В сети Б шлюз по умолчанию 172.16.1.1 , клиент VPN установлен на компьютер 172.16.1.2 и имеет адрес в VPN 10.8.0.2

Вам нужно на шлюзе в сети Б прописать 2 маршрута (1. Сеть назначения 10.8.0.0 маска- 255.255.255.0, шлюз 172.16.1.2 и 2. Сеть назначения 192.168.1.0 маска- 255.255.255.0 шлюз 172.16.1.2). На компьютере с клиентом VPN добавить маршрут Сеть назначения 192.168.1.0 маска- 255.255.255.0 шлюз 10.8.0.1. После этого появится доступ с любого компьютера в сети Б к сети А. Для доступа из сети А в сеть Б вам нужно на роутере А (если он является шлюзом по умолчанию) добавить маршрут Сеть назначения 172.16.1.0 маска- 255.255.255.0 шлюз 10.8.0.2. Если добавить эти маршруты на указанных устройствах , то будет доступ ко всем компьютерам в обоих сетях.

Как использовать OpenVPN для доступа к домашней сети через Wi-Fi роутер (новый логотип)?

Дата последнего обновления: 07-24-2020 10:54:53 AM 673560

Archer C1200 , Archer C5400 , Archer A2600 , Archer AX55 , Archer AX53 , Archer AX10 , Archer AX51 , Archer AX96 , Archer AXE95 , Archer AX10000 , Archer AX50 , Archer C3150( V2 ) , Archer C6( V2 ) , Archer C7( V4 V5 ) , Archer AX90 , Archer AX6000 , Archer C5400X , Archer A20 , Archer AX1800 , Archer AX206 , Archer AX4200 , Archer C3200( V2 ) , Archer AX75 , Archer AX4400 , Archer AX73 , Archer A10 , Archer AX4800 , Archer A2300 , Archer AXE75 , Archer A6 , Archer A7 , Archer AX72 , Archer AXE200 Omni , Archer GX90 , Archer A9 , Archer AX68 , Archer C2300 , Archer AX5300 , Archer AX23 , Archer AX20 , Archer C3150 V2 , Archer C4000 , Archer AX21 , Archer AXE300 , Archer AX1500 , Archer AX60 , Archer AX11000 , Archer AX3200 , Archer AX3000

При соединении OpenVPN домашняя сеть может выступать в качестве сервера, а удаленное устройство может получать доступ к серверу через маршрутизатор, который работает как шлюз сервера OpenVPN. Чтобы использовать функцию VPN, необходимо включить OpenVPN-сервер на маршрутизаторе, а также установить и запустить программное обеспечение VPN-клиента на удаленном устройстве. Пожалуйста, следуйте инструкциям ниже, чтобы установить соединение OpenVPN.

Шаг1. Настройка OpenVPN сервера на маршрутизаторе:

1.Войдите в веб-интерфейс маршрутизатора. Если вы не знаете, как это сделать, воспользуйтесь инструкциями:

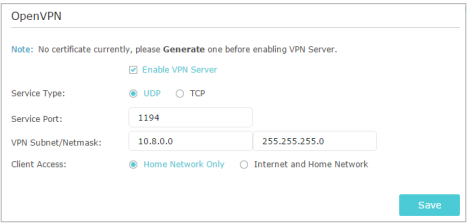

2.Перейдите в Дополнительные настройки (Advanced) > VPN Server > OpenVPN и отметьте Включить VPN Server (Enable VPN Server).

• Перед включением VPN-сервера рекомендуется настроить службу динамического DNS (рекомендуется), назначить статический IP-адрес для порта WAN маршрутизатора и синхронизировать системное время с интернетом.

• При первой настройке OpenVPN сервера может потребоваться сгенерировать сертификат перед включением VPN-сервера.

3.Выберите Тип Сервиса (Service Type – протокол связи) для OpenVPN сервера: UDP, TCP.

4.Введите Порт VPN Сервиса (VPN Service Port), к которому подключается VPN-устройство, номер порта должен быть от 1024 до 65535.

5. В полях подсеть VPN/маска сети (VPN Subnet/Netmask) введите диапазон IP-адресов, которые могут быть зарезервированы сервером OpenVPN.

6. Выберите тип клиентского доступа (Client Access). Выберите Домашнюю сеть (Home Network Only), только если хотите, чтобы удаленное устройство имело доступ к домашней сети; выберите Интернет и домашнюю сеть (Internet and Home Network), если вы также хотите, чтобы удаленное устройство имело доступ к интернету через VPN-сервер.

7. Нажмите Кнопку Сохранить (Save).

8. Нажмите кнопку Создать (Generate), чтобы получить новый сертификат.

Если сертификат уже создан, пропустите этот шаг или нажмите кнопку Создать (Generate), чтобы обновить сертификат.

9. Нажмите кнопку Экспорт (Export), чтобы сохранить файл конфигурации OpenVPN, который будет использоваться удаленным устройством для доступа к маршрутизатору.

Шаг 2. Настройка OpenVPN подключения на удаленном устройстве:

1. Посетите http://openvpn.net/index.php/download/community-downloads.html для загрузки клиентской утилиты OpenVPN и установить её на устройство, на котором планируете запускать утилиту OpenVPN клиента.

Необходимо установить клиентскую утилиту OpenVPN на каждом устройстве, которое вы планируете применить функцию VPN для доступа к маршрутизатору. Мобильные устройства должны загружать сторонние приложения из Google Play или Apple App Store.

2. После установки скопируйте файл, экспортированный с маршрутизатора, в папку «config» клиентской утилиты OpenVPN (например, C:\Program Files\OpenVPN\config – для Windows). Путь зависит от того, где была установлена утилита OpenVPN .

3.Запустите клиенсткую утилиту и подключите ее к OpenVPN серверу.

Чтобы узнать более подробную информацию о каждой функции и конфигурации, перейдите в Центр загрузки, чтобы загрузить руководство по вашему продукту.

Похожие статьи

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Поднимаем VPN-туннель из мира домой в обход NAT

.

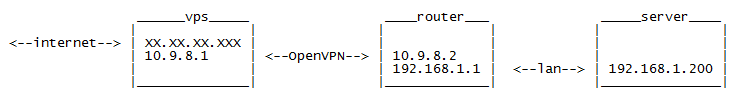

Хочу рассказать вам про то как имея в интернете свой VPS-сервер можно поднять туннель в домашнюю сеть. И не платить при этом за статический IP провайдеру, и даже находясь за NAT, все равно сделать доступными в интернете свои домашние сервисы.

Исходные данные

- VPS сервер на debian со статическим реальным IP

- роутер с прошивкой OpenWRT, который находится за провайдерским NAT

- домашняя сеть с компьютерами и виртуальными машинами в 192.168.1.0/24

Настройка туннеля

apt-get update apt-get install openvpn dev tun0 ifconfig 10.9.8.1 10.9.8.2 secret /etc/openvpn/static.key route 192.168.1.0 255.255.255.0 Здесь 10.9.8.x будет наша VPN-сеть, в которой адрес 10.9.8.1 мы назначем VPN-серверу, а адрес 10.9.8.2 VPN-клиенту.

Последняя строчка являет ссобой статисческий маршрут, который нужен для того, что бы наш VPS знал что путь в нашу домашнюю сеть лежит через роутер

Еще нам нужно сгенерировать ключ с которым будет подключаться к серверу наш роутер:

openvpn --genkey --secret static.key Теперь установим OpenVPN на наш роутер с которого мы будем инициализировать VPN-соединение:

opkg update opkg install openvpn scp root@your-server.org:/etc/openvpn/static.key /etc/openvpn/static.key remote your-server.org dev tun0 ifconfig 10.9.8.2 10.9.8.1 secret /etc/openvpn/static.key keepalive 60 120 keepalive 60 180

Означает следующее: каждые 60 секунд посылать ping на удаленный хост, и, если за 180 секунд не было получено ни одного пакета — то перезапускать туннель.

openvpn --config /etc/openvpn/tun0.conf /etc/init.d/openvpn start /etc/init.d/openvpn enable Маршрутизация

Теперь настроим маршрутизацию.

Что бы наш роутер пропускал наш сервер в домашнюю сеть, а машины из домашней сети пропускал к серверу, нужно добавить следующие правила на роутер.

Создадим файлик и запишем в него эти правила:

#!/bin/sh #Allow forwarding via tunnel iptables -I INPUT -i tun0 -j ACCEPT iptables -I FORWARD -i tun0 -j ACCEPT iptables -I OUTPUT -o tun0 -j ACCEPT iptables -I FORWARD -o tun0 -j ACCEPT chmod +x /etc/iptables.up.rules Добавлять нужно перед exit 0

В принципе все готово.

Наши сети соединены, все машины прекрасно друг-друга видят и обмениваются пакетами.

Теперь, при желании, можно настроить проброс портов с внешнего на внутренний адрес.

Вот так, к примеру, выглядит проброс ssh порта на одну из машин у меня в домашней сети:

# Forward SSH port to server iptables -t nat -A PREROUTING -d XX.XX.XX.XXX -p tcp --dport 666 -j DNAT --to-dest 192.168.1.200:22 iptables -t nat -A POSTROUTING -d 192.168.1.200 -p tcp --dport 22 -j SNAT --to-source 10.9.8.1 Где XX.XX.XX.XXX — внешний IP сервера, 192.168.1.200 — IP моей машины внутри домашней сети, 666 — порт при обращении к которому я попадаю на эту машину

PS: Если у вас что-то не получается убедитесь что на вашем VPS есть и подключены все необходимые для этого модули ядра