- Добавляем корневой доверенный сертификат в Linux

- Установка корневого сертификата в Linux

- Добавить корневой доверенный сертификат для браузеров Mozilla, Chrome

- Как исправить ошибку «Недопустимый сертификат TLS» в Linux?

- Когда вы сталкиваетесь с этой проблемой сертификата TLS?

- 1. Исправьте «Недопустимый сертификат TLS» при использовании Flatpak или добавлении онлайн-аккаунтов GNOME.

- 2. Исправление «Недопустимый сертификат TLS» при использовании Work VPN

- Подведение итогов

- Как легко установить световой стол в Ubuntu Linux

- Как изменить пароль в Ubuntu [для root и обычных пользователей]

- Ubuntu Linux слишком долго отключается? Вот как это исправить!

Добавляем корневой доверенный сертификат в Linux

28.09.2022

itpro

CentOS, Linux, Ubuntu

комментария 4

В этой статье мы покажем, как добавить (установить) новый сертификат в список доверенных корневых сертификатов в Linux.

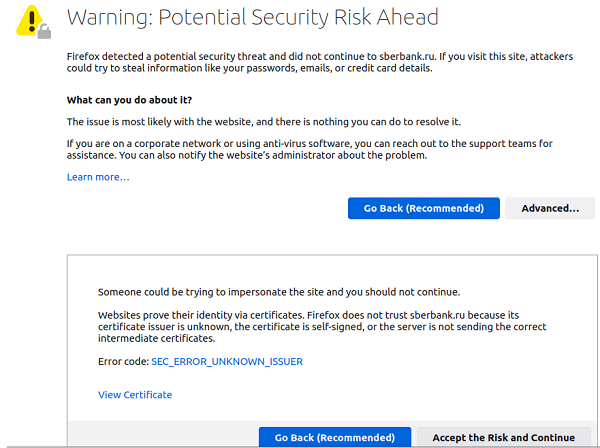

Например, вы используете на своем сайте самоподписанный SSL/TLS сертификат и не хотите, чтобы на клиентах при открытии сайта появлялась ошибка SEC_ERROR_UNKNOWN_ISSUER.

В данном примере мы установим в Linux корневой сертификат Минцифры (Russian Trusted Sub CA), на базе которого сейчас выпускаются сертификаты для сайтов многих компаний и гос-органов РФ.

Или это может быть самоподписанный сертификат с сайта IIS на Windows.

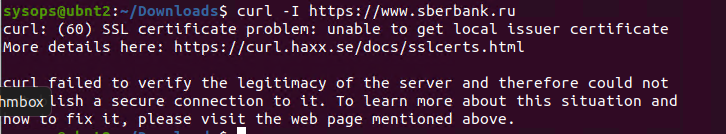

Чтобы проверить, что ваш хост Linux не может проверить (и соответственно не доверяет) SSL сертификату на определенном сайте, выполните команду:

$ curl –I https://www.sberbank.ru

curl: (60) SSL certificate problem: unable to get local issuer certificate. More details here: https://curl.haxx.se/docs/sslcerts.html curl failed to verify the legitimacy of the server and therefore could not establish a secure connection to it. To learn more about this situation and how to fix it, please visit the web page mentioned above.

В данном случае нам нужно добавить корневой центр сертификации этого сайта в список доверенных корневых сертификатов Linux.

Установка корневого сертификата в Linux

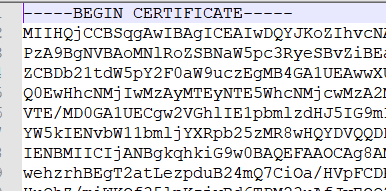

Для обновления хранилища доверенных сертификатов в Linux вам нужен файл сертификата в формате PEM с расширением файла .crt. PEM сертификат представляет собой текстовый файл в формате base64, который содержит в начале файла строку —-BEGIN CERTIFICATE—- и в конце ——END CERTIFICATE——.

Если ваш файл сертификата в формате DER, вы можете конвертировать его в PEM формат с помощью утилиты openssl:

$ openssl x509 -in my_trusted_sub_ca.der -inform der -out my_trusted_sub_ca.cer

Сначала рассмотрим, как добавит корневой сертификат вашего CA в доверенные в дистрибутивах Linux на базе DEB (Ubuntu, Debian, Mint, Kali Linux).

Скопируйте файлы ваших сертификаты в хранилище сертификатов в каталог usr/local/share/ca-certificates/:

$ sudo cp my_trusted_sub_ca.crt /usr/local/share/ca-certificates/

$ sudo cp my_trusted_root_ca.crt /usr/local/share/ca-certificates/

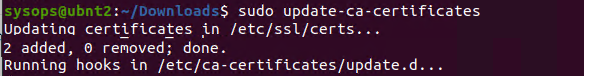

Обновите хранилище сертификатов командой:

$ sudo update-ca-certificates -v

$ sudo apt-get install -y ca-certificates

Если сертификаты успешно добавлены, появится сообщение о том, что сертфикат скопирован в /etc/ssl/certs/:

Updating certificates in /etc/ssl/certs… 2 added, 9 removed; done. Running hooks in /etc/ca-certificates/update.d

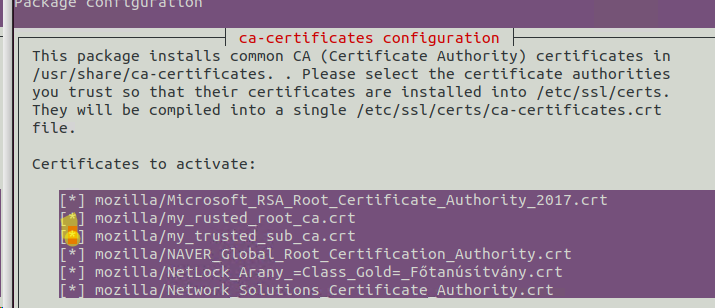

$ sudo dpkg-reconfigure ca-certificates

Выберите из списка сертификаты, которые нужно добавить в доверенные.

В Linux список доверенных сертификатов содержится в файле /etc/ssl/certs/ca-certificates.crt. Обе рассмотренные выше команды обновят этот файл и добавят в информацию о новых сертификатах.

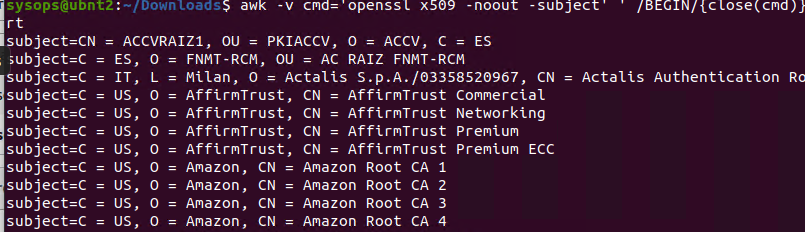

Вы можете проверить, что ваши сертификаты были добавлены в доверенные с помощью команды:

Укажите часть Common Name вашего сертификата вместо YourCASubj для поиска в хранилище по subject.

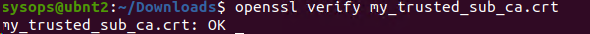

Вы можете убедиться, что ваша ОС доверяет сертификату с помощью команду:

$ openssl verify my_trusted_sub_ca.crt

error 20 at 0 depth lookup: unable to get local issuer certificate error my_trusted_sub_ca.crt: verification failed

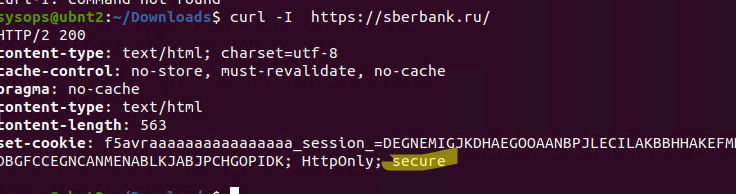

Теперь проверьте, что на сайте используется доверенный SSL сертификат с помощью curl:

$ curl –I https://www.sberbank.ru

Все ок, сертификат доверенные < HTTPOnly: secure >.

$ sudo mkdir /usr/share/ca-certificates/extra

Чтобы удалить сертификат, удалите ваш crt файл:

$ sudo rm /usr/local/share/ca-certificates/yourcert.crt

$ sudo update-ca-certificates —fresh

В дистрибутивах Linux на базе RPM (CentOS, Oracle, RHEL, Rocky Linux, Fedora) для добавления сертификата в доверенные:

- Установите пакет ca-certificates: # yum install ca-certificates

- Скопируйте файл сертификата в каталог /etc/pki/ca-trust/source/anchors/: # cp mycert.crt /etc/pki/ca-trust/source/anchors/

- Обновите хранилище:

# update-ca-trust force-enable

# update-ca-trust extract

Добавить корневой доверенный сертификат для браузеров Mozilla, Chrome

Теперь все системные утилиты будут доверять сайтам, использующим данный CA. Но это не повлияет на веб браузеры Mozilla Firefox или Google Chrome. Они по-прежнему будут показывать предупреждение о недоверенном сертификате.

Дело в том, что браузеры Firefox, Chromium, Google Chrome, Vivaldi и даже почтовый клиент Mozilla Thunderbird не используют системное хранилище сертификатов Linux. Хранилище сертификатов для этих программ находится в директории пользователя в файле cert8.db (для Mozilla) или cert9.db (для Chromium и Chrome). Для обновления этих хранилищ сертификатов используется утилита certutil из пакета libnss3-tools.

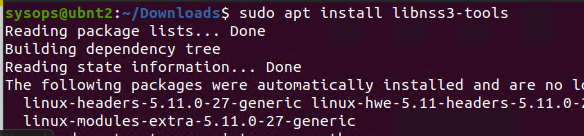

$ sudo apt install libnss3-tools

Теперь выполните следующие скрипты для добавления ваших сертификатов в хранилище через NSS:

#!/bin/bash

certfile=»my_rusted_root_ca.crt»

certname=»My Root CA1″

for certDB in $(find ~/ -name «cert8.db»)

do

certdir=$(dirname $);

certutil -A -n «$» -t «TCu,Cu,Tu» -i $ -d dbm:$

done

for certDB in $(find ~/ -name «cert9.db»)

do

certdir=$(dirname $);

certutil -A -n «$» -t «TCu,Cu,Tu» -i $ -d sql:$

done

После запуска скрипта, сайтам с данным CA будут доверять все браузеры.

Как исправить ошибку «Недопустимый сертификат TLS» в Linux?

Когда дело доходит до SSL/TLS-сертификатов, вы можете столкнуться с множеством проблем, некоторые из которых связаны с браузером или проблемой в серверной части веб-сайта.

Одной из таких ошибок является «Недопустимый сертификат TLS» в Linux.

К сожалению, на этот вопрос нет универсального ответа. Однако есть несколько потенциальных решений, которые вы можете попробовать, и здесь я планирую выделить их для вас.

Когда вы сталкиваетесь с этой проблемой сертификата TLS?

В моем случае я заметил проблему при добавлении репозитория Flathub через терминал, шаг, который позволяет вам получить доступ к огромной коллекции Flatpak, когда настройка Flatpak .

Однако вы также можете столкнуться с этой ошибкой при установке приложения Flatpak или использовании ref-файла Flatpak из стороннего репозитория через терминал.

Некоторые пользователи заметили эту проблему при использовании рекомендованной их организацией службы VPN для работы в Linux.

Итак, как это исправить? Почему это проблема?

Ну, технически это одна из двух вещей:

- Ваша система не принимает сертификат (и сообщает, что он недействителен).

- Сертификат не соответствует домену, к которому подключается пользователь.

Если это второе, вам придется обратиться к администратору веб-сайта и исправить это с их стороны.

Но если это первое, у вас есть несколько способов справиться с этим.

1. Исправьте «Недопустимый сертификат TLS» при использовании Flatpak или добавлении онлайн-аккаунтов GNOME.

Если вы пытаетесь добавить пульт Flathub или новое приложение Flatpak и замечаете ошибку в терминале, вы можете просто ввести:

sudo apt install --reinstall ca-certificatesЭто должно переустановить доверенные сертификаты ЦС на случай, если какая-то проблема со списком возникла.

В моем случае при попытке добавить репозиторий Flathub я столкнулся с ошибкой, которая была устранена путем ввода вышеуказанной команды в терминале.

Итак, я думаю, что любые проблемы, связанные с Flatpak с сертификатами TLS, можно исправить с помощью этого метода.

2. Исправление «Недопустимый сертификат TLS» при использовании Work VPN

Если вы используете VPN вашей организации для доступа к материалам, связанным с работой, возможно, вам придется добавить сертификат в список доверенных центров сертификации в вашем дистрибутиве Linux.

Обратите внимание, что вам нужно, чтобы служба VPN или администратор вашей организации предоставили общий доступ к .CRT-версии корневого сертификата, чтобы начать работу.

Далее вам нужно будет пройти свой путь к /usr/local/share/ca-certificates каталог.

Вы можете создать в нем каталог и использовать любое имя для идентификации сертификата вашей организации. Затем добавьте файл .CRT в этот каталог.

Например, это usr/local/share/ca-certificates/organization/xyz.crt.

Обратите внимание, что вам нужны привилегии root для добавления сертификатов или создания каталога под ca-сертификаты каталог.

После того, как вы добавили необходимый сертификат, все, что вам нужно сделать, это обновить список поддерживаемых сертификатов, введя:

И ваша система должна считать сертификат действительным всякий раз, когда вы пытаетесь подключиться к VPN вашей компании.

Подведение итогов

Недопустимый сертификат TLS не является распространенной ошибкой, но вы можете найти его в различных случаях использования, например, при подключении к учетным записям GNOME Online.

Если ошибку не удается устранить двумя из этих способов, возможно, домен/служба, к которым вы подключаетесь, имеет ошибку конфигурации. В этом случае вам придется связаться с ними, чтобы решить проблему.

Вы когда-нибудь сталкивались с этой ошибкой? Как ты это починил? Известны ли вам другие решения этой проблемы (возможно, что-то, за чем легко следовать)? Дайте мне знать ваши мысли в комментариях ниже.

Как легко установить световой стол в Ubuntu Linux

Кратко: в этом руководстве показано, как установить Light Table на Ubuntu, Linux Мята и другие дистрибутивы Linux на основе Ubuntu.Световой стол — многофункциональный и современный редактор с открытым исходным кодом. Не будет преувеличением назват.

Как изменить пароль в Ubuntu [для root и обычных пользователей]

Хочу изменить корень пароль в Ubuntu? Узнайте, как изменить пароль для любого пользователя в Ubuntu Linux. Обсуждались как терминальные, так и графические методы.Когда нужно менять пароль в Ubuntu? Приведу пару сценариев.При установке Ubuntu, вы с.

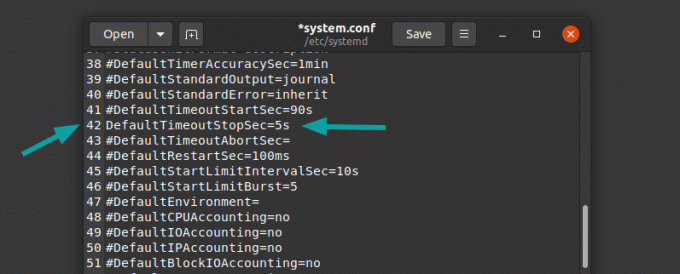

Ubuntu Linux слишком долго отключается? Вот как это исправить!

Ваша система Linux слишком долго отключается? Вот шаги, которые вы можете предпринять, чтобы выяснить причину отложенного завершения работы и устранить проблему.Надеюсь, вы немного знакомы с sigterm и sigkill концепция.Когда ты выключите вашу сист.