Основной тип средств воздействия на компьютерные сети логические мины

Ответы на курс: Введение в информатику

Основных ветвей информатики имеется всего:

В основные функции информатики как науки и технологии входит:

| только создание алгоритмов | |

| построение технологий применения (актуализации) знаний | |

| разработка методов исследования информационных процессов |

Правильно утверждение:

| 4 Гб = 4096 Мб | |

| 1000 байт = 1 Кб | |

| 8 байт = 1 бит |

Уравнение вида 4 (Кб) = 200 х + 96 (байт) имеет решение:

Если шифр изменяет только следование символов, то это шифр:

Основной тип средств воздействия на компьютерные сети:

| тестирование | |

| внедрение в информационный обмен | |

| подслушивание |

Основной тип средств воздействия на компьютерные сети:

| информационный обман | |

| логические мины | |

| компьютерный сбой |

Разность двоичных чисел 111,01 и 10,11 равна двоичному числу:

Сумма шестнадцатеричных чисел А4,8 и СF,4 равна шестнадцатеричному числу:

- 2 – 2 = 0 ,

- 2 + 3 = 6 ,

- 3 + 12 ,

- 2 + 2 > 2 + 2 ,

- 2 – 0 = 3 – 0 ,

- 56 = 50 + 6

приведено всего истинных и ложных высказываний соответственно:

| 3 истинных и 3 ложных | |

| 3 истинных и 2 ложных | |

| 2 истинных и 3 ложных |

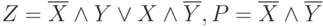

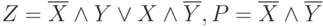

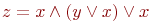

Выражение

| ||

| ||

|

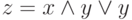

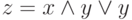

Если на входе «черного ящика» имеем x = 101 (истина, ложь, истина), y = 001 («ложь», «ложь», «истина»), а на выходе z = 101 («истина», «ложь», «истина»), то внутри ящика – схема функции вида:

| |

| |

|

В результате выполнения фрагмента вида:

x := 44; y := 12; x := x mod y; y := x*y + int(x/3);

| x = 3, y = 92 | |

| x = 3, y = 93 | |

| x = 8, y = 98 |

В результате выполнения фрагмента вида

x := 44; y := 12; x := x div y; y := x*y + x/2;

| x = 3; y = 37,5 | |

| x = 44; y = 375 | |

| x = 8; y = 55 |

Фрагмент вида

y := 0; x := 12345; for i := 1 to 4 do begin y := y + x mod 10; x: = int(x/10); end;

вычисляет значение переменной y , равное:

| 15 | |

| 16 | |

| 14 |

Для a[i] = i, i = 1, 2, 3 фрагмент вида:

j := 1; i := 3; while (i > 1) do begin if (а[i] > а[j]) then j := i; i := i – 1; end; write(i,j);

выведет на экран значения i и j в указанной последовательности:

| 3, 2 | |

| 1, 3 | |

| 2, 2 |

При решении задачи правильно:

| алгоритм разрабатывать после разработки и уточнения данных | |

| данные и алгоритмы разрабатывать независимо друг от друга | |

| данные разрабатывать после разработки и уточнения алгоритма |

Основных (базовых) логических вентилей – всего:

Неверно утверждение:

| структурный принцип облегчает понимаемость алгоритма | |

| структурный принцип оптимизирует алгоритм | |

| структурный принцип улучшает читабельность и исполняемость |

Синтаксические ошибки в программе устраняют в процессе:

Не является конечным автоматом:

| выключатель с электрической цепью | |

| человек с определенной конечной целью и конечными ресурсами | |

| светофор с системой питания |

Архитектура компьютера определяется, в основном, следующими параметрами:

| системой команд микропроцессора | |

| скорость выполнения операций | |

| объемом памяти |

В структуре любого исполнителя алгоритма имеется все перечисленное:

| управляющая функция, вычисляющая функция, функция начала движения | |

| управление, оперативная обстановка, вычисление | |

| операционный автомат, управляющий автомат, команда управления |

Быстродействие компьютера определяется, в основном, количеством:

| связей между устройствами компьютера | |

| машинных операций в секунду | |

| выполняемых одновременно программ |

Добавить комментарий Отменить ответ

Для отправки комментария вы должны авторизоваться.

Кодирование и шифрование информации

Информационная безопасность информационной системы – защищенность информации, обрабатываемой компьютерной системой, от внутренних (внутрисистемных) или внешних угроз, то есть состояние защищенности информационных ресурсов системы, обеспечивающее устойчивое функционирование, целостность и эволюцию системы. К защищаемой информации (информационным ресурсам системы) относятся электронные документы и спецификации, программное обеспечение , структуры и базы данных и др.

Оценка безопасности компьютерных систем базируется на различных классах защиты систем:

- класс систем минимальной защищенности ( класс D);

- класс систем с защитой по усмотрению пользователя ( класс C);

- класс систем с обязательной защитой ( класс B);

- класс систем с гарантированной защитой ( класс A).

Эти классы имеют и подклассы, но мы их не будем здесь детализировать.

Основными типами средств воздействия на компьютерные сети и системы являются компьютерные вирусы , логические бомбы и мины (закладки, жучки), внедрение в информационный обмен.

Пример. Многократно разославшая свой код в 2000 году вирусная программа в Интернете могла при открытии приложения к тексту письма с интригующим заголовком ( ILoveYou – ЯТебяЛюблю ) рассылать свой код по всем адресам, зафиксированным в адресной книге данного получателя вируса , что приводило к веерному размножению вируса по Интернету, ибо адресная книга каждого пользователя может содержать десятки и сотни адресов.

Компьютерный вирус – специальная программа , которая составлена кем-то со злым умыслом или для демонстрации честолюбивых, в плохом смысле, интересов, способная к воспроизводству своего кода и к переходу от программы к программе (инфицирование). Вирус подобен инфекции, проникающей в кровяные тельца и путешествующей по всему организму человека. Перехватывая управление (прерывания), вирус подключается к работающей программе или к другим программам и затем дает команду компьютеру для записи зараженной версии программы, а затем возвращает управление программе как ни в чем не бывало. Далее или сразу же этот вирус может заработать (перехватив управление от программы).

По мере появления новых компьютерных вирусов разработчики антивирусных программ пишут вакцину против нее – так называемую антивирусную программу, которая, анализируя файлы, может распознать в них скрытый код вируса и либо удалить этот код (вылечить), либо удалить зараженный файл . Базы антивирусных программ обновляются часто.

Пример. Одну из самых популярных антивирусных программ AIDSTEST автор (Д. Лозинский) обновляет иногда дважды в неделю. Известная антивирусная программа AVP лаборатории Касперского содержит в своей базе данные о нескольких десятках тысяч вирусах , вылечиваемых программой.

Вирусы бывают следующих основных видов:

- загрузочные – заражающие стартовые секторы дисков, где находится самая важная информация о структуре и файлах диска (служебные области диска, так называемые boot–сектора);

- аппаратно-вредные – приводящие к нарушению работы, а то и вовсе к разрушению аппаратуры, например, к резонансному воздействию на винчестер, к «пробою» точки на экране дисплея;

- программные – заражающие исполняемые файлы (например, exe-файлы с непосредственно запускаемыми программами);

- полиморфные – которые претерпевают изменения (мутации) от заражения к заражению, от носителя к носителю;

- стелс-вирусы – маскирующиеся, незаметные (не определяющие себя ни размером, ни прямым действием);

- макровирусы – заражающие документы и шаблоны текстовых редакторов, используемые при их создании;

- многоцелевые вирусы.

Особенно опасны вирусы в компьютерных сетях, так как они могут парализовать работу всей сети.

Вирусы могут проникать в сеть , например:

- с внешних носителей информации (из копируемых файлов, с дискет);

- через электронную почту (из присоединенных к письму файлов);

- через Интернет (из загружаемых файлов).

Существуют различные методы и пакеты программ для борьбы с вирусами (антивирусные пакеты).

При выборе антивирусных средств необходимо придерживаться следующих простых принципов (аналогичных противогриппозной профилактике):

- если используются в системе различные платформы, операционные среды, то антивирусный пакет должен поддерживать все эти платформы;

- антивирусный пакет должен быть простым и понятным, дружественным в использовании, позволяющим выбирать опции однозначно и определенно на каждом шаге работы, иметь развитую систему понятных и информативных подсказок;

- антивирусный пакет должен обнаруживать – скажем, с помощью различных эвристических процедур – новые неизвестные вирусы и иметь пополняемую и обновляемую регулярно базу данных о вирусах ;

- антивирусный пакет должен быть лицензионным, от надежного известного поставщика и производителя, который регулярно обновляет базу данных, а сам поставщик должен иметь свой антивирусный центр – сервер, откуда можно получить необходимую срочную помощь, информацию.

Пример. Исследования свидетельствуют, что, если половина компьютеров в мире будет иметь постоянную, эффективную антивирусную защиту , то компьютерные вирусы лишатся возможности размножаться.

Введение в информатику — ответы на тесты Интуит

Правильные ответы выделены зелёным цветом.

Все ответы: Курс предназначен для всех представителей «не физико-математических» и «не информатических» областей, интересующихся основами информатики с целью познать эти основы и использовать их в своей работе или учебе.

Если переменные x , y описаны как целые ( integer ), а z – как вещественное ( real ), то количество различных ошибок в выражении z := x*y mod z + y + max(int(y), y/x) равно:

После выполнения фрагмента вида

значение переменной s равно:

Для переменной х целого типа ( integer ), один и тот же результат при любом входном х > 0 дают все функции списка:

В списке www@rost.ru, www.hotbox.ru, hot@box.ru, ru@air, 256@56.789.ru, kvm@ttt, fllll@hhh@gif.ru, hhh.fgfg@arc.hty.com адресами e-mail могут быть лишь всего элементов списка:

Выражение после применения аксиом алгебры предикатов и высказываний запишется наиболее коротко в виде:

b := abs(b); while ((а > 0) and (b > 0)) do if (а > b) then а := a mod b else b := b mod а; f := а + b;

определит значение переменной f = 1 при значениях:

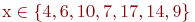

Множеством истинности предиката р = » х – простое число», где , является:

Если на входе «Черного ящика» имеем x = 101 («истина», «ложь», «истина»), y = 011 («ложь», «истина», «истина»), а на выходе z = 111 («истина», «истина», «истина»), то внутри ящика – схема функции вида:

(1)

(2)

(3)

выведет значение k , равное: