- Основные способы защиты информации на локальном компьютере и в компьютерных сетях

- 1. Пути и методы защиты информации в локальных вычислительных сетях

- 1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- 1.1.1 Средства защиты информации

- 1.1.2 Способы защиты информации

Основные способы защиты информации на локальном компьютере и в компьютерных сетях

(например, номер электронного счета). Точно так же он может общаться и с банком, отдавая ему распоряжения о перечислении своих средств на счета других людей и организаций. Ему не надо никуда ездить и стоять в очередях, он все может сделать, не отходя от компьютера.

Однако здесь возникает проблема: как банк узнает, что распоряжение поступило именно от данного лица, а не от злоумышленника, выдающего себя за него? Эта проблема решается с помощью, так называемой электронной подписи.

Принцип ее создания тот же, что и рассмотренный выше. Если нам надо создать себе электронную подпись, мы создаем себе те же 2 ключа: закрытый и публичный. Публичный ключ передаем банку, а также всем прочим организациям, и людям, с которыми переписываемся. Если теперь надо отправить поручение банку на операцию с нашими деньгами, мы кодируем это поручение публичным ключом банка, а свою подпись под ним кодируем собственным закрытым ключом. Банк поступает наоборот. Он читает поручение с помощью своего закрытого ключа, а нашу подпись – с помощью нашего публичного ключа. Если подпись читаема, банк может быть уверен, что поручение ему отправили именно мы, а никто другой.

Понятие об электронных сертификатах

Системой несимметричного шифрования обеспечивается делопроизводство в Интернете. Благодаря ей, каждый из участников обмена может быть уверен, что полученное сообщение отправлено именно тем, кем оно подписано. Однако. Есть еще одна небольшая проблема, которую тоже надо устранить – это проблема регистрации даты отправки сообщения. Эта проблема может возникнуть во всех случаях, когда через Интернет стороны заключают договоры. Отправитель документа легко может изменить текущую дату, если перенастроит системный календарь своего компьютера. Поэтому дата и время отправки электронного документа не имеют никакой юридической силы. В тех случаях, когда они не важны, на это можно не обращать внимания. Но в тех случаях, когда от них что-то зависит, эту проблему надо решить.

Сертификация даты

Решается проблема утверждения даты очень просто. Для этого между двумя сторонами (например, между клиентом и банком) достаточно поставить третью сторону. Ею, например, может быть сервер независимой организации, авторитет которой признают обе стороны. Назовем ее сертификационным центром. В этом случае поручение отправляется не сразу в банк, а на сертификационный сервер. Там оно получает «приписку» с указанием точной даты и времени, после чего перенаправляется в банк на исполнение. Вся работа автоматизирована, поэтому происходит очень быстро и не требует участия людей.

Сертификация WEB- узлов

Сертифицировать можно не только даты. При покупке товаров в Интернете важно убедиться в том, что сервер, принимающий заказы и платежи от имени фирмы, действительно представляет эту фирму. Подтвердить это может тот же сертификационный центр. Это называется сертификацией WEB- узлов.

Сертификация пользователей

С другой стороны, фирма, получившая заказ с электронной подписью клиента, тоже должна быть уверена в том, что закрытый ключ, которым зашифрована подпись, еще не отменен (новый ключ создают, когда подозревают, что к старому ключу кто-то получил незаконный доступ). В этом случае сертификационный центр может подтвердить, что данный ключ действителен до определенного времени. Это называется сертификацией пользователей.

Сертификация издателей

При получении программного обеспечения из Интернета надо помнить, что в него могут быть встроены «бомбы замедленного действия», с которыми не справятся никакие антивирусные программы, потому что «бомбы» в отличие от компьютерных вирусов, н нуждаются в фазе размножения – они рассчитаны на одно разрушительное срабатывание. Поэтому в особо ответственных случаях клиент должен быть уверен, что получает заказанное программное обеспечение от компании, которая несет за него юридическую ответственность. В этом случае тоже может потребоваться наличие сертификата, выданного независимой организацией. Это называется сертификацией издателей.

Проверку наличия электронных сертификатов у поставщиков услуг и партнеров по контактам настраивают на вкладке Содержание диалогового окна Свойства обозревателя в программе INTERNET EXPLORER 4.0.

Основные способы защиты информации на локальном компьютере и в компьютерных сетях

Под информационной безопасностью понимается защищенность информации от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации.

Аспекты информационной безопасности: доступность (возможность за разумное время получить требуемую информационную услугу), целостность (защищенность информации от разрушения и несанкционированного изменения), конфиденциальность (защита от несанкционированного доступа (прочтения)).

Можно выделить следующие уровни защиты:

1. Предотвращение (доступ к информации и технологии предоставляется только для пользователей, получивших доступ от собственника информации).

2. Обнаружение (обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы защиты при этом были обойдены).

3. Ограничение (уменьшается размер потерь, если преступление все же произошло, несмотря на меры по предотвращению и обнаружению).

4. Восстановление (обеспечивается эффективное восстановление информации при наличии документированных и проверенных планов по восстановлению).

Для обеспечения безопасности при работе в Интернете можно специальным образом настроить браузер. Например, INTERNET EXPLORER позволяет распределить по «зонам безопасности» любые файлы, которые Вы можете открыть или получить (от файлов на вашем компьютере до файлов в INTERNET).

1 зона. Местная зона безопасности.

Содержит любые адреса узлов, расположенных в данной организации. По умолчанию для такой зоны назначен средний уровень защиты.

2 зона. Зона надежных узлов.

К ней относятся узлы, которым Вы доверяете и с которых можно загружать информацию и программы, не беспокоясь о возможном повреждении Ваших собственных данных или компьютера. По умолчанию для этой зоны защита отсутствует.

3 зона. Зона ограниченных узлов.

К ней относятся узлы, которым Вы не доверяете, считая небезопасным загружать с них информацию или запускать программы. По умолчанию для этой зоны назначен высокий уровень защиты.

К этой зоне относится все, что не имеет отношения к Вашему компьютеру, внутренней сети или иной зоне. По умолчанию для этой зоны назначен высокий уровень защиты.

Когда Вы рискуете своей безопасностью, INTERNET EXPLORER может предупредить Вас об этом. Например, если Вы собираетесь послать какие-то данные на небезопасный узел, INTERNET EXPLORER известит Вас, что этот узел не является безопасным. Если же узел сообщает о своей безопасности, но предоставляет сомнительные гарантии, INTERNET EXPLORER предупредит Вас о том, что данный узел может быть опасным.

1. Пути и методы защиты информации в локальных вычислительных сетях

1.1 Пути несанкционированного доступа, классификация способов и средств защиты информации

- косвенным — без физического доступа к элементам ЛВС;

- прямым — с физическим доступом к элементам ЛВС.

- применение подслушивающих устройств;

- дистанционное фотографирование;

- перехват электромагнитных излучений;

- хищение носителей информации и производственных отходов;

- считывание данных в массивах других пользователей;

- копирование носителей информации;

- несанкционированное использование терминалов;

- маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа;

- использование программных ловушек;

- получение защищаемых данных с помощью серии разрешенных запросов;

- использование недостатков языков программирования и операционных систем;

- преднамеренное включение в библиотеки программ специальных блоков типа “троянских коней”;

- незаконное подключение к аппаратуре или линиям связи вычислительной системы;

- злоумышленный вывод из строя механизмов защиты.

1.1.1 Средства защиты информации

- аппаратные — устройства, встраиваемые непосредственно в аппаратуру, или устройства, которые сопрягаются с аппаратурой ЛВС по стандартному интерфейсу (схемы контроля информации по четности, схемы защиты полей памяти по ключу, специальные регистры);

- физические — реализуются в виде автономных устройств и систем (электронно-механическое оборудование охранной сигнализации и наблюдения. Замки на дверях, решетки на окнах).

- Программные средства — программы, специально предназначенные для выполнения функций, связанных с защитой информации.

1.1.2 Способы защиты информации

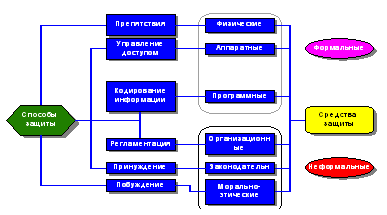

Способы защиты информации представлены на рисунке 1.2. Способы защиты информации в ЛВС включают в себя следующие элементы: 1. Препятствие — физически преграждает злоумышленнику путь к защищаемой информации (на территорию и в помещения с аппаратурой, носителям информации). 2. Управление доступом — способ защиты информации регулированием использования всех ресурсов системы (технических, программных средств, элементов данных). Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы, причем под идентификацией понимается присвоение каждому названному выше объекту персонального имени, кода, пароля и опознание субъекта или объекта по предъявленному им идентификатору;

- проверку полномочий, заключающуюся в проверке соответствия дня недели, времени суток, а также запрашиваемых ресурсов и процедур установленному регламенту;

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию обращений к защищаемым ресурсам;

- реагирование (задержка работ, отказ, отключение, сигнализация) при попытках несанкционированных действий.

Рисунок 1.1 Способы и средства защиты информации в ЛВС 3. Маскировка — способ защиты информации в ЛВС путем ее криптографического преобразования. При передаче информации по линиям связи большой протяженности криптографическое закрытие является единственным способом надежной ее защиты. 4. Регламентация — заключается в разработке и реализации в процессе функционирования ЛВС комплексов мероприятий, создающих такие условия автоматизированной обработки и хранения в ЛВС защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Для эффективной защиты необходимо строго регламентировать структурное построение ЛВС (архитектура зданий, оборудование помещений, размещение аппаратуры), организацию и обеспечение работы всего персонала, занятого обработкой информации. 5. Принуждение — пользователи и персонал ЛВС вынуждены соблюдать правила обработки и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности. Рассмотренные способы защиты информации реализуются применением различных средств защиты, причем различают технические, программные, организационные, законодательные и морально-этические средства. Организационными средствами защиты называются организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ЛВС для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ЛВС на всех этапах: строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и проверки, эксплуатация. К законодательным средствам защиты относятся законодательные акты страны, которыми регламентируются правила использования и обработки информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил. К морально-этическим средствам защиты относятся всевозможные нормы, которые сложились традиционно или складываются по мере распространения вычислительных средств в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета, престижа человека или группы лиц. Рассмотренные выше средства защиты подразделяются на:

- формальные — выполняющие защитные функции строго по заранее предусмотренной процедуре и без непосредственного участия человека.

- неформальные — такие средства, которые либо определяются целенаправленной деятельностью людей, либо регламентируют эту деятельность.