36. Понятие, цели и принципы информационной безопасности.

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцами или поддерживающей инфраструктуре. Действия, которые могут нанести ущерб информационной безопасности организации, можно разделить на несколько категорий:

— действия, осуществляемые авторизованными пользователями. В эту категорию попадают: целенаправленная кража или уничтожение данных на рабочей станции или сервере; повреждение данных пользователей в результате неосторожных действий.

— «электронные методы воздействия, осуществляемые хакерами. Под хакерами понимаются люди, занимающиеся компьютерными преступлениями как профессионально (в том числе в рамках конкурентной борьбы), так и просто из любопытства. К таким методам относятся: несанкционированное проникновение в компьютерные сети; DOS-атаки.

Атака типа DOS (с англ. «отказ в обслуживании) – это внешняя атака на узлы сети предприятия, отвечающие за ее безопасную и эффективную работы (файловые, почтовые сервера).

-компьютерные вирусы и др.вредоносные программы. Проникновение вируса на узлы корпоративной сети может привести к нарушению их функционирования, потерям рабочего времени, утрате данных, краже конфиденциальной информации и даже прямым хищениям финансовых средств.

— спам. Электронная почта в последнее время стала главным каналом распространения вредоносных программ; спам отнимает массу времени на просмотр и последующее удаление сообщений, вместе со спамом нередко удаляется важная корреспонденция.

— естественные угрозы. На информационную безопасность компании могут влиять разнообразные внешние факторы: причиной потери данных может стать неправильное хранение, кража компьютеров и носителей, форс-мажорные обстоятельства и др.

Основные цели защиты информации:

— обеспечение физической целостности; Физическая целостность информации в ПК зависит от целостности самой ПК, целостности дисков и дискет, целостности информации на дисках, дискетах и полях оперативной памяти. В широком спектре угроз целостности, информации в ПК следует обратить особое внимание на угрозы, связанные с недостаточно высокой квалификацией большого числа владельцев ПК. В этом плане особо опасной представляется возможность уничтожения или искажения данных на жестком диске (винчестере), на котором могут накапливаться очень большие объемы данных, самим пользователем.

— предупреждение несанкционированного получения информации; Данная цель защиты приобретает особую актуальность в тех случаях, когда хранимая информация содержит тайну того или иного характера (государственную, коммерческую и т.п.).

— предупреждение несанкционированной модификации; Действие вредоносных программ (компьютерных вирусов), которые могут разрушать или уничтожать программы или массивы данных. Данная опасность приобретается актуальность в связи с тем, что среди владельцев ПК общепринятой становится практика обмена дискетами. В получаемой дискете может содержаться вирус.

— предупреждение несанкционированного копирования. Актуальность данной разновидности защиты определяется следующими тремя обстоятельствами: накопленные массивы информации все больше становятся товаром; все более широкое распространение получает торговля компьютерными программами; оптические дисководы с перезаписью создают весьма благоприятные условия для широкомасштабного копирования информации.

На сегодняшний день сформулировано три базовых принципа, которые должна обеспечивать информационная безопасность:

— целостность данных – защита от сбоев, ведущих к потере информации, а также защита от неавторизованного создания и уничтожения данных;

— доступность информации для всех авторизованных пользователей.

Цели функции и задачи защиты информации в компьютерных сетях.

Цели защиты информации в компьютерных сетях обеспечение целостности (физической и логической) информации, а также предупреждение несанкционированной ее модификации, несанкционированного получения и размножения.

Функции защиты информации в компьютерных сетях:

- предупреждение возникновения условий, благоприятствующих порождению дестабилизирующих факторов;

- предупреждение непосредственного проявления дестабилизирующих факторов;

- обнаружение проявившихся дестабилизирующих факторов;

- предупреждение воздействия на информацию проявившихся и обнаруженных дестабилизирующих факторов;

- предупреждение воздействия на информацию проявившихся, но необнаруженных дестабилизирующих факторов;

- обнаружение воздействия дестабилизирующих факторов на защищаемую информацию;

- локализация обнаруженного воздействия дестабилизирующих факторов на информацию;

- локализация необнаруженного воздействия дестабилизирующих факторов на информацию;

- ликвидация последствий локализованного обнаруженного воздействия на информацию;

- ликвидация последствий локализованного необнаруженного воздействия на информацию.

Задачи защиты информации в компьютерных сетях определяются теми угрозами, которые потенциально возможны в процессе их функционирования.

Для сетей передачи данных реальную опасность представляют следующие угрозы.

- Прослушивание каналов, т. е. запись и последующий анализ всего проходящего потока сообщений. Прослушивание в большинстве случаев не замечается легальными участниками информационного обмена.

- Умышленное уничтожение или искажение (фальсификация) проходящих по сети сообщений, а также включение в поток ложных сообщений. Ложные сообщения могут быть восприняты получателем как подлинные.

- Присвоение злоумышленником своему узлу или ретранслятору чужого идентификатора, что дает возможность получать или отправлять сообщения от чужого имени.

- Преднамеренный разрыв линии связи, что приводит к полному прекращению доставки всех (или только выбранных злоумышленником) сообщений.

- Внедрение сетевых вирусов, т. е. передача по сети тела вируса с его последующей активизацией пользователем удаленного или локального узла.

В соответствии с этим специфические задачи защиты в сетях передачи данных состоят в следующем.

- Аутентификация одноуровневых объектов, заключающаяся в подтверждении подлинности одного или нескольких взаимодействующих объектов при обмене информацией между ними.

- Контроль доступа, т. е. защита от несанкционированного использования ресурсов сети.

- Маскировка данных, циркулирующих в сети.

- Контроль и восстановление целостности всех находящихся в сети данных.

- Арбитражное обеспечение, т. е. защита от возможных отказов от фактов отправки, приема или содержания отправленных или принятых данных.

Применительно к различным уровням семиуровневого протокола передачи данных в сети задачи могут быть конкретизированы следующим образом.

- Физический уровень — контроль электромагнитных излучений линий связи и устройств, поддержка коммутационного оборудования в рабочем состоянии. Защита на данном уровне обеспечивается с помощью экранирующих устройств, генераторов, помех, средств физической защиты передающей среды.

- Канальный уровень — увеличение надежности защиты (при необходимости) с помощью шифрования передаваемых по каналу данных.

- Сетевой уровень — наиболее уязвимый уровень с точки зрения защиты. На нем формируется вся маршрутизирующая информация, отправитель и получатель фигурируют явно, осуществляется управление потоком. Кроме того, протоколами сетевого уровня пакеты обрабатываются на всех маршрутизаторах, шлюзах и других промежуточных узлах. Почти все специфические сетевые нарушения осуществляются с использованием протоколов данного уровня (чтение, модификация, уничтожение, дублирование, переориентация отдельных сообщений или потока в целом, маскировка под другой узел и др.).

Защита от подобных угроз осуществляется протоколами сетевого и транспортного уровней и с помощью средств криптозащиты. На данном уровне может быть реализована, например, выборочная маршрутизация.

Транспортный уровень — осуществляет контроль за функциями сетевого уровня на приемном и передающем узлах (на промежуточных узлах протокол транспортного уровня не функционирует). Механизмы транспортного уровня проверяют целостность отдельных пакетов данных, последовательности

- пакетов, пройденный маршрут, время отправления и доставки, идентификацию и аутентификацию отправителя и получателя и другие функции. Гарантом целостности передаваемых данных является криптозащита как самих данных, так и служебной информации. Анализ трафика предотвращается передачей сообщений, не содержащих информацию, которые, однако, выглядят как реальные сообщения. Регулируя интенсивность этих сообщений в зависимости от объема передаваемой информации

Задание №1

- изучить особенности обеспечения информационной безопасности в компьютерных сетях и специфику средств защиты компьютерных сетей.

Требования к знаниям и умениям Студент должен знать:

- особенности обеспечения информационной безопасности компьютерных сетей;

- основные цели информационной безопасности компьютерных сетей;

- специфику методов и средств защиты компьютерных сетей.

План изложения материала

- Особенности информационной безопасности в компьютерных сетях.

- Специфика средств защиты в компьютерных сетях.

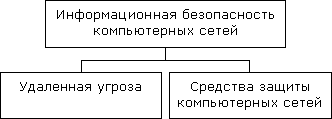

Ключевой термин Ключевой термин: информационная безопасность компьютерной сети. Особенности обеспечения информационной безопасности компьютерной сети заключаются в том, что ее компоненты распределены в пространстве и связь между ними физически осуществляется при помощи сетевых соединений и программно при помощи механизма сообщений. Второстепенные термины

- удаленная угроза;

- средства защиты компьютерных сетей.

Структурная схема терминов

3.1.2. Особенности информационной безопасности в компьютерных сетях

- целостности данных;

- конфиденциальности данных;

- доступности данных.

- глобальную связанность;

- разнородность корпоративных информационных систем;

- распространение технологии «клиент/сервер».

- каждый сервис имеет свою трактовку главных аспектов информационной безопасности (доступности, целостности, конфиденциальности);

- каждый сервис имеет свою трактовку понятий субъекта и объекта;

- каждый сервис имеет специфические угрозы;

- каждый сервис нужно по-своему администрировать;

- средства безопасности в каждый сервис нужно встраивать по-особому.