Помогите запустить SSH

Event Log: Looking up host «192.168.50.121»

Event Log: Connecting to 192.168.50.121 port 22

Event Log: We claim version: SSH-2.0-PuTTY_PuTTY

Event Log: Hyperlink patch: regex successfully compiled

Event Log: Failed to connect to 192.168.50.121: Сетевая ошибка: Время ожидания соединения истекло

Event Log: Сетевая ошибка: Время ожидания соединения истекло

Mrshll

New member

Saltoon

New member

Обмен пакетами с 192.168.50.121 по с 32 байтами данных:

Ответ от 192.168.50.121: число байт=32 время=1мс TTL=64

Ответ от 192.168.50.121: число байт=32 время=1мс TTL=64

Ответ от 192.168.50.121: число байт=32 время Ответ от 192.168.50.121: число байт=32 время

Статистика Ping для 192.168.50.121:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 0мсек, Максимальное = 1 мсек, Среднее = 0 мсек

C:\Users\Av055.USZN_SORMOVO>C:\PortQryV2\PortQry.exe -n 192.168.50.121 -e 22

Querying target system called:

Attempting to resolve IP address to a name.

Failed to resolve IP address to name

TCP port 22 (ssh service): FILTERED

Проверил другой IP

C:\Users\Av055.USZN_SORMOVO>C:\PortQryV2\PortQry.exe -n 192.168.50.1 -e 22

Querying target system called:

Attempting to resolve IP address to a name.

Failed to resolve IP address to name

TCP port 22 (ssh service): LISTENING

Я так понимаю, что на Астре закрыт порт 22?

Mrshll

New member

Saltoon

New member

Mrshll

New member

о, как.

sudo reboot

Потом

sudo iptables -A INPUT -p tcp —sport 22 -j ACCEPT

Если не поможет

iptables -L -n

будем думать, что не так

Saltoon

New member

Уже перезагрузил, заработал (интернет).

C:\Users\Av055.USZN_SORMOVO>C:\PortQryV2\PortQry.exe -n 192.168.50.121 -e 22

Querying target system called:

Attempting to resolve IP address to a name.

Failed to resolve IP address to name

TCP port 22 (ssh service): FILTERED

Порт по прежнему не отвечает.

Mrshll

New member

Saltoon

New member

root@astra:/home/user# iptables -L -n

Chain INPUT (policy DROP)

target prot opt source destination

ufw-before-logging-input all — 0.0.0.0/0 0.0.0.0/0

ufw-before-input all — 0.0.0.0/0 0.0.0.0/0

ufw-after-input all — 0.0.0.0/0 0.0.0.0/0

ufw-after-logging-input all — 0.0.0.0/0 0.0.0.0/0

ufw-reject-input all — 0.0.0.0/0 0.0.0.0/0

ufw-track-input all — 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy DROP)

target prot opt source destination

ufw-before-logging-forward all — 0.0.0.0/0 0.0.0.0/0

ufw-before-forward all — 0.0.0.0/0 0.0.0.0/0

ufw-after-forward all — 0.0.0.0/0 0.0.0.0/0

ufw-after-logging-forward all — 0.0.0.0/0 0.0.0.0/0

ufw-reject-forward all — 0.0.0.0/0 0.0.0.0/0

ufw-track-forward all — 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

ufw-before-logging-output all — 0.0.0.0/0 0.0.0.0/0

ufw-before-output all — 0.0.0.0/0 0.0.0.0/0

ufw-after-output all — 0.0.0.0/0 0.0.0.0/0

ufw-after-logging-output all — 0.0.0.0/0 0.0.0.0/0

ufw-reject-output all — 0.0.0.0/0 0.0.0.0/0

ufw-track-output all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-after-forward (1 references)

target prot opt source destination

Chain ufw-after-input (1 references)

target prot opt source destination

ufw-skip-to-policy-input udp — 0.0.0.0/0 0.0.0.0/0 udp dpt:137

ufw-skip-to-policy-input udp — 0.0.0.0/0 0.0.0.0/0 udp dpt:138

ufw-skip-to-policy-input tcp — 0.0.0.0/0 0.0.0.0/0 tcp dpt:139

ufw-skip-to-policy-input tcp — 0.0.0.0/0 0.0.0.0/0 tcp dpt:445

ufw-skip-to-policy-input udp — 0.0.0.0/0 0.0.0.0/0 udp dpt:67

ufw-skip-to-policy-input udp — 0.0.0.0/0 0.0.0.0/0 udp dpt:68

ufw-skip-to-policy-input all — 0.0.0.0/0 0.0.0.0/0 ADDRTYPE match dst-type BROADCAST

Chain ufw-after-logging-forward (1 references)

target prot opt source destination

LOG all — 0.0.0.0/0 0.0.0.0/0 limit: avg 3/min burst 10 LOG flags 0 level 4 prefix «[UFW BLOCK] «

Chain ufw-after-logging-input (1 references)

target prot opt source destination

LOG all — 0.0.0.0/0 0.0.0.0/0 limit: avg 3/min burst 10 LOG flags 0 level 4 prefix «[UFW BLOCK] «

Chain ufw-after-logging-output (1 references)

target prot opt source destination

Chain ufw-after-output (1 references)

target prot opt source destination

Chain ufw-before-forward (1 references)

target prot opt source destination

ACCEPT all — 0.0.0.0/0 0.0.0.0/0 ctstate RELATED,ESTABLISHED

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 3

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 4

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 11

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 12

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 8

ufw-user-forward all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-before-input (1 references)

target prot opt source destination

ACCEPT all — 0.0.0.0/0 0.0.0.0/0

ACCEPT all — 0.0.0.0/0 0.0.0.0/0 ctstate RELATED,ESTABLISHED

ufw-logging-deny all — 0.0.0.0/0 0.0.0.0/0 ctstate INVALID

DROP all — 0.0.0.0/0 0.0.0.0/0 ctstate INVALID

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 3

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 4

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 11

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 12

ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmptype 8

ACCEPT udp — 0.0.0.0/0 0.0.0.0/0 udp spt:67 dpt:68

ufw-not-local all — 0.0.0.0/0 0.0.0.0/0

ACCEPT udp — 0.0.0.0/0 224.0.0.251 udp dpt:5353

ACCEPT udp — 0.0.0.0/0 239.255.255.250 udp dpt:1900

ufw-user-input all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-before-logging-forward (1 references)

target prot opt source destination

Chain ufw-before-logging-input (1 references)

target prot opt source destination

Chain ufw-before-logging-output (1 references)

target prot opt source destination

Chain ufw-before-output (1 references)

target prot opt source destination

ACCEPT all — 0.0.0.0/0 0.0.0.0/0

ACCEPT all — 0.0.0.0/0 0.0.0.0/0 ctstate RELATED,ESTABLISHED

ufw-user-output all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-logging-allow (0 references)

target prot opt source destination

LOG all — 0.0.0.0/0 0.0.0.0/0 limit: avg 3/min burst 10 LOG flags 0 level 4 prefix «[UFW ALLOW] «

Chain ufw-logging-deny (2 references)

target prot opt source destination

RETURN all — 0.0.0.0/0 0.0.0.0/0 ctstate INVALID limit: avg 3/min burst 10

LOG all — 0.0.0.0/0 0.0.0.0/0 limit: avg 3/min burst 10 LOG flags 0 level 4 prefix «[UFW BLOCK] «

Chain ufw-not-local (1 references)

target prot opt source destination

RETURN all — 0.0.0.0/0 0.0.0.0/0 ADDRTYPE match dst-type LOCAL

RETURN all — 0.0.0.0/0 0.0.0.0/0 ADDRTYPE match dst-type MULTICAST

RETURN all — 0.0.0.0/0 0.0.0.0/0 ADDRTYPE match dst-type BROADCAST

ufw-logging-deny all — 0.0.0.0/0 0.0.0.0/0 limit: avg 3/min burst 10

DROP all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-reject-forward (1 references)

target prot opt source destination

Chain ufw-reject-input (1 references)

target prot opt source destination

Chain ufw-reject-output (1 references)

target prot opt source destination

Chain ufw-skip-to-policy-forward (0 references)

target prot opt source destination

DROP all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-skip-to-policy-input (7 references)

target prot opt source destination

DROP all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-skip-to-policy-output (0 references)

target prot opt source destination

ACCEPT all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-track-forward (1 references)

target prot opt source destination

Chain ufw-track-input (1 references)

target prot opt source destination

Chain ufw-track-output (1 references)

target prot opt source destination

ACCEPT tcp — 0.0.0.0/0 0.0.0.0/0 ctstate NEW

ACCEPT udp — 0.0.0.0/0 0.0.0.0/0 ctstate NEW

Chain ufw-user-forward (1 references)

target prot opt source destination

Chain ufw-user-input (1 references)

target prot opt source destination

Chain ufw-user-limit (0 references)

target prot opt source destination

LOG all — 0.0.0.0/0 0.0.0.0/0 limit: avg 3/min burst 5 LOG flags 0 level 4 prefix «[UFW LIMIT BLOCK] »

REJECT all — 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

Chain ufw-user-limit-accept (0 references)

target prot opt source destination

ACCEPT all — 0.0.0.0/0 0.0.0.0/0

Chain ufw-user-logging-forward (0 references)

target prot opt source destination

Chain ufw-user-logging-input (0 references)

target prot opt source destination

Chain ufw-user-logging-output (0 references)

target prot opt source destination

Chain ufw-user-output (1 references)

target prot opt source destination

root@astra:/home/user#

Настройка сети в Astra Linux «Смоленск»

Краткое руководство по настройке сетевого интерфейса и доступа по протоколу SSH, а также установке необходимых сетевых утилит в консольной версии ОС специального назначения Astra Linux Special Edition «Смоленск» версий 1.6 и 1.7.1

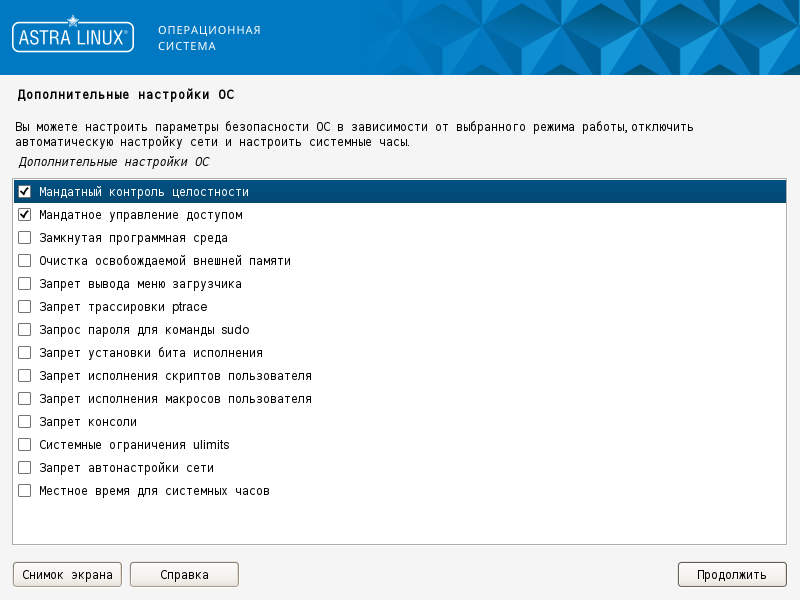

Для развёртывания серверов в консольной версии данной ОС в первую очередь необходимо настроить сетевой интерфейс. Для этого при входе в консоль необходимо выставить Integrity Level (уровень целостности) 63. В версии 1.6 он устанавливается принудительно, а в версии 1.7.1 его можно отключить, но в целях безопасности разработчики не рекомендуют его отключать.

Открываем файл /etc/network/interfaces

# sudo nano /etc/network/interfaces

и в конце файла дописываем параметры сети, например:

# Ethernet network interface auto eth0 iface eth0 inet static address 192.168.1.35 netmask 255.255.255.0 network 192.168.1.0 broadcast 192.168.1.255 gateway 192.168.1.1

Затем создадим файл /etc/resolv.conf

и прописываем адреса DNS-серверов, например:

После этого запускаем сетевой интерфейс eth0

Проверяем, применились ли изменения

и пропингуем что-нибудь, например yandex.ru

Если всё прописано правильно, то в консоли должны отображаться ответы.

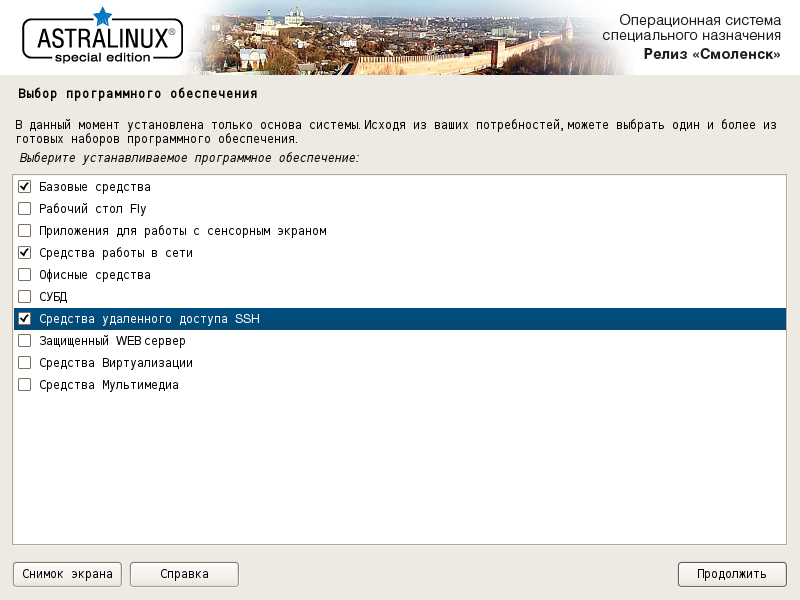

Что касается сетевых утилит, то в версии 1.7.1 они устанавливаются автоматически. В версии 1.6 их можно выбрать при установке, отметив чекбокс на пункте Средства работы в сети

Если по каким-то причинам они не были установлены, тогда вставляем установочный диск или монтируем ISO-образ установочного диска в /mnt/cdrom/

# mount /home/user/iso/smolensk_image.iso /mnt/cdrom

и устанавливаем пакет net-tools

# sudo apt install net-tools

После установки пакета нам будут доступны различные сетевые утилиты, такие как ifconfig, netstat и другие.

Для использования утилит для работы с DNS типа nslookup и host устанавливаем пакет dnsutils

# sudo apt install dnsutils

Также, если по каким-либо не были установлены Средства удалённого доступа SSH, необходимо установить соответствующие пакеты

# sudo apt install openssh-server openssh-client ssh

В версии 1.6 пакет ssh необходимо установить в любом случае

Проверяем состояние запуска службы

Если она активна, значит всё установилось правильно. Теперь к машине можно подключаться с помощью ssh-клиентов.

Далее нам необходимо включить файрволл UFW. Для этого проверим статус запуска

Он должен показать статус inactive.

Для разрешения подключения по SSH включаем соответствующее правило

Теперь файрволл должен запуститься и загружаться вместе с системой.

Проверяем. Для этого перезагрузим систему. В версии 1.7.1 скомандуем

а в версии 1.6 запускаем команду

и ждём минуту, когда система начнёт перезагружаться.

После перезагрузки всё должно нормально работать.