- Анализ и оценка информационной безопасности

- Что такое угроза ИБ?

- Анализ информационной безопасности организации

- 1. Экспертная оценка.

- 2. Статистический анализ рисков.

- 3. Факторный анализ.

- Оценка информационной безопасности

- Моделирование информационных потоков

- Моделирование угроз

- Поиск уязвимых зон

- Матрица угроз

- Деревья атак

- Вероятность реализации угроз и масштаб ущерба

Анализ и оценка информационной безопасности

Для того, чтобы разобраться в анализе и оценке ИБ необходимо четко понимать, что такое угроза информационной безопасности, и как система безопасности данных поможет нейтрализовать вредоносные атаки.

Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

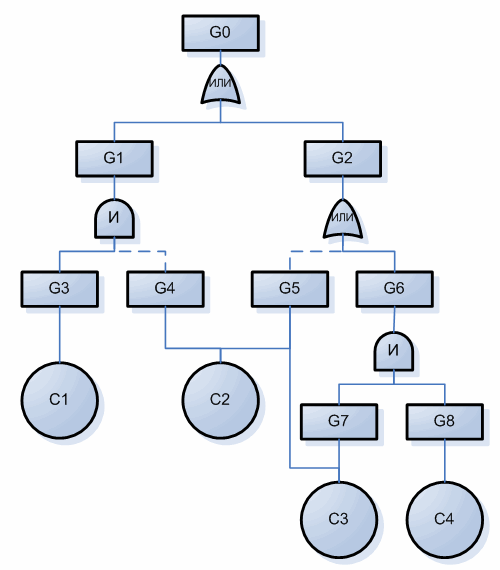

Деревья атак

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.