- Доступ к сайту Госуслуг

- Генерирование ключей и получение сертификата

- Рутокен ЭЦП 2.0

- JaCarta

- ESMART Token ГОСТ

- Установка плагина IFCPlugin

- Сертификаты КриптоПро

- Авторизация на сайте Госуслуг

- Дополнительно

- Установка плагина для работы с порталом государственных услуг

- Плагин госуслуг astra linux

- О программе

- Состав ПО

- Установка

- Запуск и настройки компонентов

- Vipnet PKI Client Settings

- Vipnet PKI File Unit

- Web Unit, TLS Unit и CRL Unit

- Про ifcp плагин

- Установка плагина для работы с порталом государственных услуг

- Настройка конфигурационных файлов

- Просмотр журналов

- Вход с помощью электронной подписи

Доступ к сайту Госуслуг

Для аутентификации через ЕСИА (https://esia.gosuslugi.ru/) потребуется токен с парой ключей и сертификатом, а также плагин для работы с порталом государственных услуг IFCPlugin.

IFCPlugin обращается к библиотеке PKCS#11 работающей, как правило, с pkcs15 токенами. Это может быть аппаратный ключ защиты (Рутокен ЭЦП, Jacarta ГОСТ и т.д.), контейнер криптопровайдера КриптоПро, или любой подходящий контейнер с поддержкой ГОСТ. Подписание и шифрование происходит внутри контейнера (средствами аппаратного ключа или средствами криптопровайдера).

Генерирование ключей и получение сертификата

Для получения сертификата необходимо:

- Сгенерировать ключ на токене в формате, совместимом с форматом плагина Госуслуг, то есть через библиотеку PKCS#11.

- Сформировать запрос на квалифицированный сертификат.

- Транспортировать запрос в аккредитованный УЦ (тестовый УЦ не подойдет).

- Получить сертификат и записать его на токен в формате, совместимом с форматом плагина Госуслуг, то есть через библиотеку PKCS#11.

Рутокен ЭЦП 2.0

Для генерации ключей, формирования запроса на сертификат и записи сертификата на Рутокен ЭЦП можно воспользоваться ПО «Рутокен плагин», (работает через библиотеку PKCS#11 и совместим с плагином Госуслуг) и ПО «Центр регистрации Рутокен» ra.rutoken.ru.

JaCarta

Для генерации ключей, формирования запроса на сертификат и записи сертификата на JaCarta 2 ГОСТ можно воспользоваться утилитой pkcs11-tool: JaCarta/ГОСТ, либо криптоПро: JaCarta/ГОСТ#КриптоПро, для JaCarta PKI: JaCarta/PKI#КриптоПро

ESMART Token ГОСТ

Для генерации ключей, формирования запроса на сертификат и записи сертификата на ESMART Token ГОСТ можно воспользоваться утилитой PKIClientCli: ESMART#Утилита_PKIClientCli

Установка плагина IFCPlugin

Для установки плагина для работы с порталом государственных услуг необходимо:

- Загрузить плагин со страницы https://ds-plugin.gosuslugi.ru/plugin/upload/ (по умолчанию начнется скачивание deb-пакета, но на странице доступны и rpm-пакеты: rpm пакет 64-bit и rpm пакет 32-bit:

- Установить плагин, выполнив из папки со скачанным плагином команду (под правами пользователя root):

mkdir /etc/chromium/native-messaging-hosts ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/

ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so

Сертификаты КриптоПро

- lsb-cprocsp-pkcs11-64-4.0.9929-5 (для полноценной поддержки ГОСТ-2012 лучше использовать версию 4.0.9944)

- ifcplugin-3.0.6.0-release

Необходимо добавить в файл /etc/ifc.cfg в блок params:

(блок в данном файле выделяется круглыми скобками, разделы блока выделяются фигурными, после закрывающей фигурной скобки раздела, если это не последний раздел в блоке, ставится запятая)

(если фигурная скобка последняя в конфигурационном файле, то запятой после нее быть не должно!)

Журнал работы плагина можно найти в файле /var/log/ifc/engine_logs/engine.log .

Авторизация на сайте Госуслуг

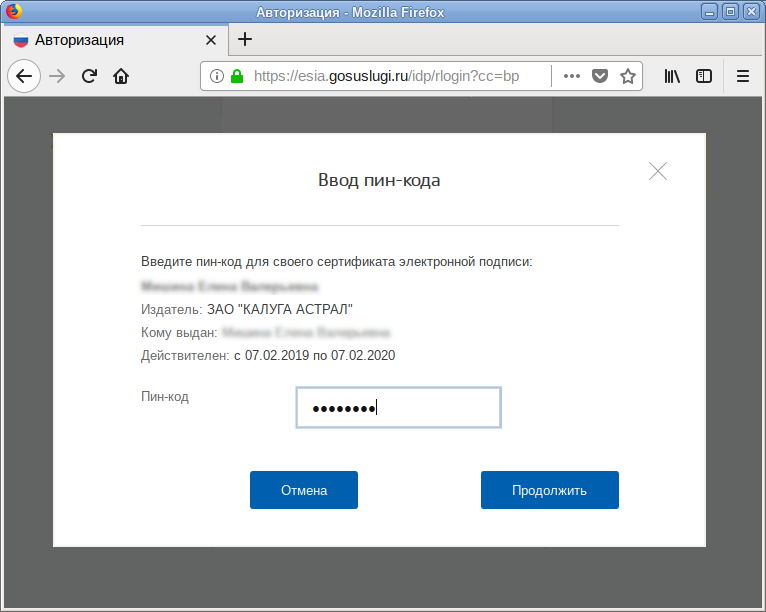

Для авторизации на сайте Госуслуг с помощью электронной подписи следует:

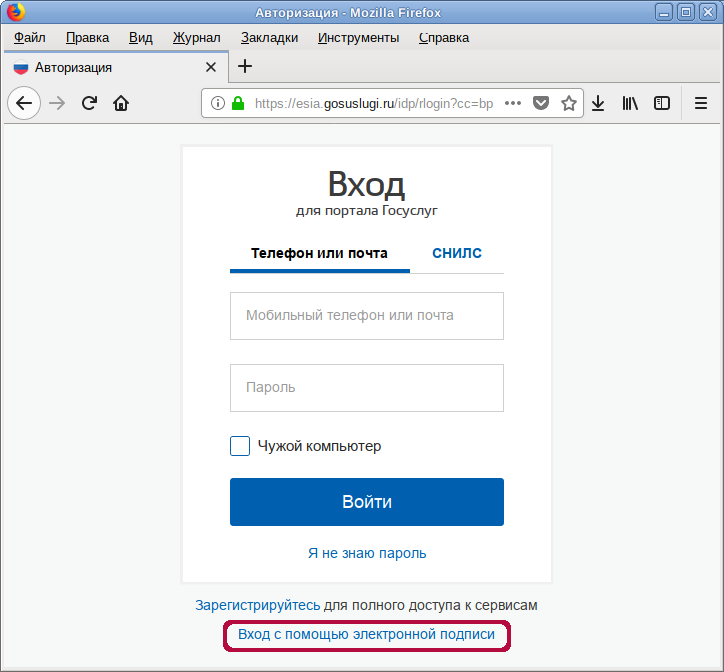

- В браузере Firefox на странице авторизации Госуслуг нажать на ссылку «Вход с помощью электронной подписи»:

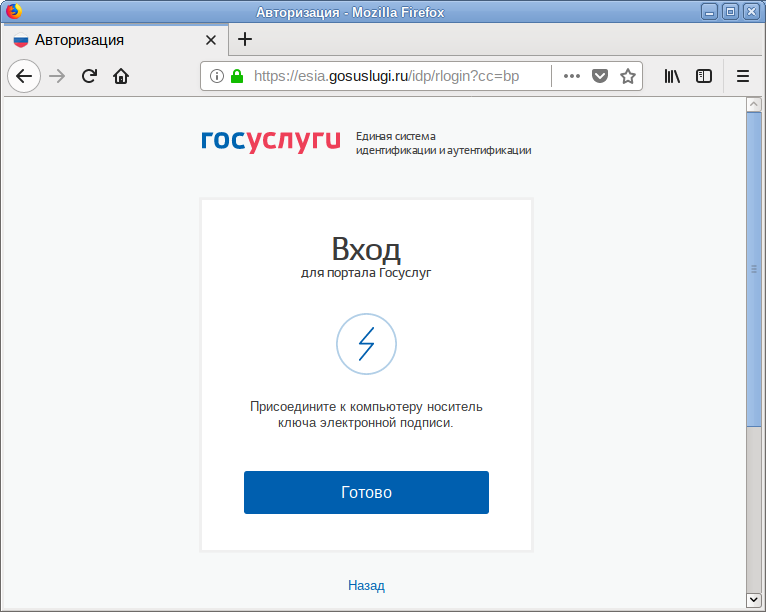

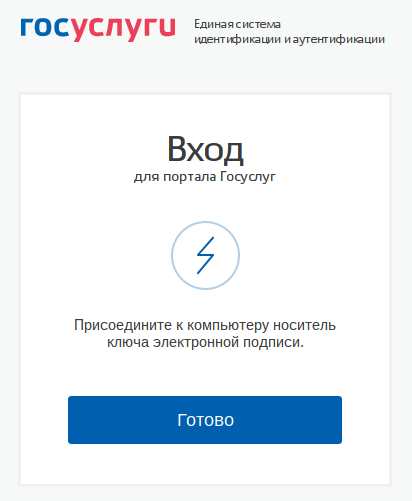

- Подключить токен с ключом к компьютеру, нажать кнопку «Готово»:

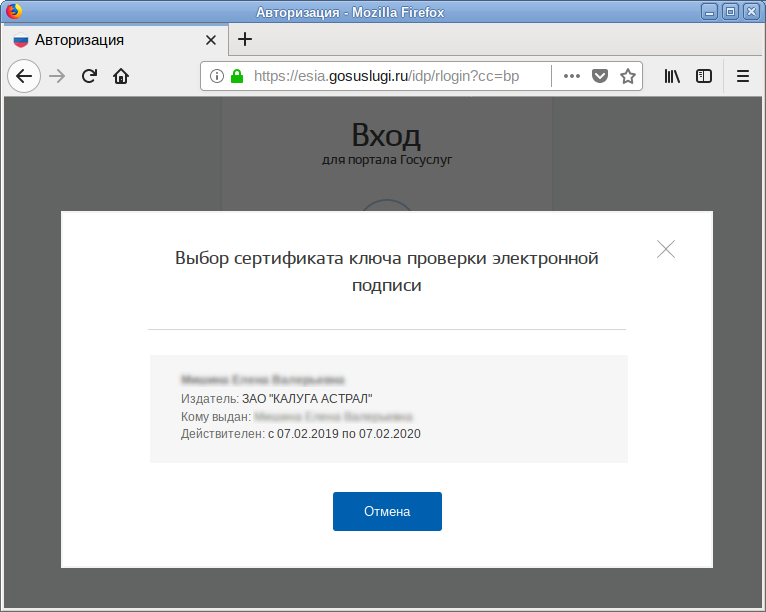

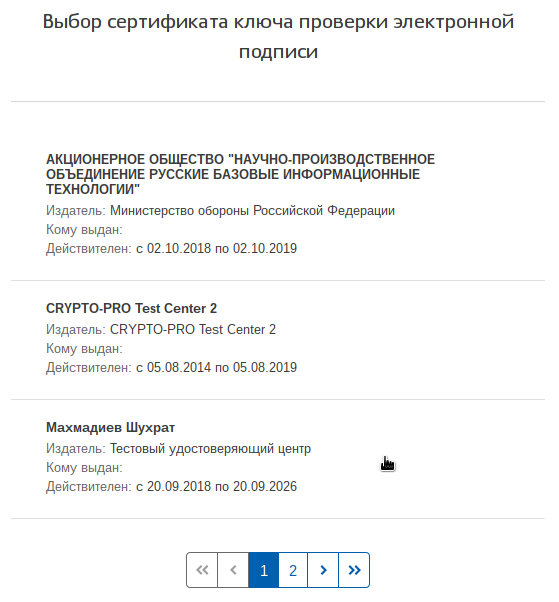

- Выбрать сертификат ключа проверки электронной подписи, щёлкнув левой кнопкой мыши по строке с сертификатом:

- Ввести Пин-код пользователя и нажать кнопку «Продолжить»:

Дополнительно

Установка плагина для работы

с порталом государственных услуг

Для вашей системы рекомендуется следующая версия плагина. Загрузка начнется автоматически.

| Операционная система | Плагин | Версия |

| Microsoft Windows 7/8/10, 32-bit | 3.1.1 |

Если этого не произошло, нажмите на ссылку загрузки.

При появлении диалогового окна с кнопками «Выполнить» и «Сохранить» выберите «Выполнить».

Внимание! Для корректной установки плагина рекомендуется вручную удалить предыдущие версии плагина через Панель управления, предварительно закрыв все окна бразуера(ов) на компьютере.

Для следующих браузеров необходимо вручную установить расширение для работы с Плагином Госуслуг: Спутник, Mozilla Firefox

Поддерживаются следующие варианты установки:

| Операционная система | Плагин | Версия |

| Microsoft Windows 7/8/10, 32-bit | IFCPlugin.msi | 3.1.1 |

| Microsoft Windows 7/8/10, 64-bit | IFCPlugin-x64.msi | 3.1.1 |

| Apple macOS 10.9 — 11.0.1 (x86_64) | IFCPlugin.pkg | 3.1.1 |

| Linux LSB 3.6/4.0 (deb-based), 32-bit | IFCPlugin-i386.deb | 3.1.1 |

| Linux LSB 3.6/4.0 (deb-based), 64-bit | IFCPlugin-x86_64.deb | 3.1.1 |

| Linux LSB 3.6/4.0 (rpm-based), 32-bit | IFCPlugin-i386.rpm | 3.1.1 |

| Linux LSB 3.6/4.0 (rpm-based), 64-bit | IFCPlugin-x86_64.rpm | 3.1.1 |

На главную

Плагин госуслуг astra linux

Рассматриваемая конфигурация:

- один из поддерживаемых КриптоПро CSP дистрибутивов Linux (x86, x64)

- КриптоПро CSP 4.0 R4 = 4.0.9963 (необходимо использовать КриптоПро CSP 4.0 не ниже сборки 4.0.9963 или Криптопро CSP 5.0 не ниже сборки 5.0.11319)

- плагин для работы с порталом государственных услуг (IFCPlugin)

- ключевой контейнер с соответствующим квалифицированным сертификатом внутри

- один из браузеров (рекомендуется использовать последнюю доступную версию):

- Chromium

- Google Chrome (только x64)

- Спутник (только x64)

- Chromium GOST (только x64)

- Яндекс.Браузер (только x64)

- Opera (только x64)

- Mozilla Firefox

Порядок настройки:

1) Установить основные пакеты КриптоПро CSP 4.0 R4 ( x86-rpm , x86-deb , x64-rpm , x64-deb ) запуском скрипта install.sh,

пакеты lsb-cprocsp-pkcs11, cprocsp-rdr-gui-gtk и

необходимые пакеты для поддержки используемых ключевых носителей из состава дистрибутива КриптоПро CSP (если эти пакеты не установлены):

Ключевой носитель Дополнительные необходимые пакеты флеш-накопитель, жесткий диск — смарт-карты (например, ОСКАР, Магистра) cprocsp-rdr-pcsc Рутокен Lite cprocsp-rdr-pcsc, cprocsp-rdr-rutoken Рутокен S cprocsp-rdr-pcsc, cprocsp-rdr-rutoken, ifd-rutokens ESMART token cprocsp-rdr-pcsc, cprocsp-rdr-esmart eToken, JaCarta cprocsp-rdr-pcsc, cprocsp-rdr-jacarta . . При необходимости для удовлетворения зависимостей установить требуемые пакеты штатными средствами ОС.

2) Установить плагин для работы с порталом государственных услуг (IFCPlugin) ( x86-rpm , x86-deb , x64-rpm , x64-deb ) (если он не установлен).

При необходимости для удовлетворения зависимостей установить требуемые пакеты штатными средствами ОС.

3) Загрузить файл конфигурации для IFCPlugin ( x86 , x64) в домашнюю директорию текущего пользователя.

4) Подключить ключевой носитель (флеш-накопитель, Рутокен, ESMART token и т.д.).

5) Выполнить в терминале команды:

sudo cp ~/ifcx86.cfg /etc/ifc.cfg

/opt/cprocsp/bin/ia32/csptestf -absorb -certs -autoprovsudo cp ~/ifcx64.cfg /etc/ifc.cfg

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov6) Для Chromium/Спутник/Яндекс.Браузер также необходимо выполнить в терминале команду:

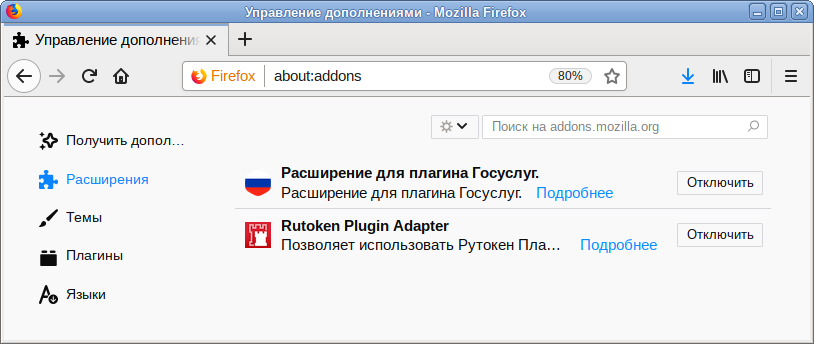

sudo cp /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts7) Проверить в используемом браузере, что включено расширение — Расширение для плагина Госуслуг.

Расширение для Mozilla Firefox (установить можно открытием ссылки в Firefox или перетаскиванием файла раширения в окно Firefox).

8) На странице входа на портал Госуслуг:

- нажать на ссылку Войти с электронной подписью,

- нажать на кнопку Готово,

- выбрать нужный сертификат электронной подписи,

- в окне Ввод пин-кода ввести любое значение (оно на даннном этапе не проверяется) и нажать кнопку Продолжить,

- при возникновении окна КриптоПро CSP ввести пин-код для ключевого контейнера в поле Пароль: и нажать кнопку OK.

О программе

ViPNet PKI Client— универсальный программный комплекс, разработанный компанией ИнфоТеКС. Предназначен для решения основных задач пользователя при работе с сервисами, использующими:

- заверение документов электронной подписью;

- шифрование файлов;

- аутентификацию пользователей для доступа к веб-сервисам;

- построение защищенных TLS-соединений.

Состав ПО

В состав ViPNet PKI Client входят следующие компоненты:

- File Unit – компонент для работы с файлами;

- Web Unit – компонент для работы с данными, передаваемыми браузерами;

- CRL Unit – компонент для обеспечения актуальности требуемых для работы c сертификатами CRL;

- Certificate Unit – компонент для управления жизненным циклом сертификатов, менеджер сертификатов;

- TLS Unit – компонент для обеспечения организации TLS-соединений со стороны клиента для защищенного доступа к порталам;

- ViPNet CSP — провайдер криптографических функций.

Установка

Для установки ПК ViPNet PKI Client выполните следующие действия:

1. Распакуйте дистрибутив в произвольный каталог с помощью команды:

3. Перейдите в папку с установочным файлом и пакетами ViPNet PKI Client.

4. Запустите сценарий install.sh с правами суперпользователя с помощью команды:

5. Программа установки выполнит проверку наличия пакетов, необходимых для установки. Если какой-либо пакет не будет найден, программа установки завершит свою работу, и вы получите соответствующее сообщение. В этом случае установите недостающие пакеты и снова запустите программу установки.

Примечание. Если на вашем компьютере установлен криптопровайдер ViPNet CSP версии ниже 4.2.8, то во время установки возможны сообщения о конфликтах с существующими пакетами. В этом случае удалите эти пакеты и снова запустите программу установки.

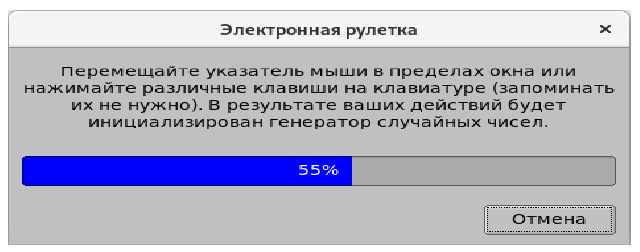

Запуск и настройки компонентов

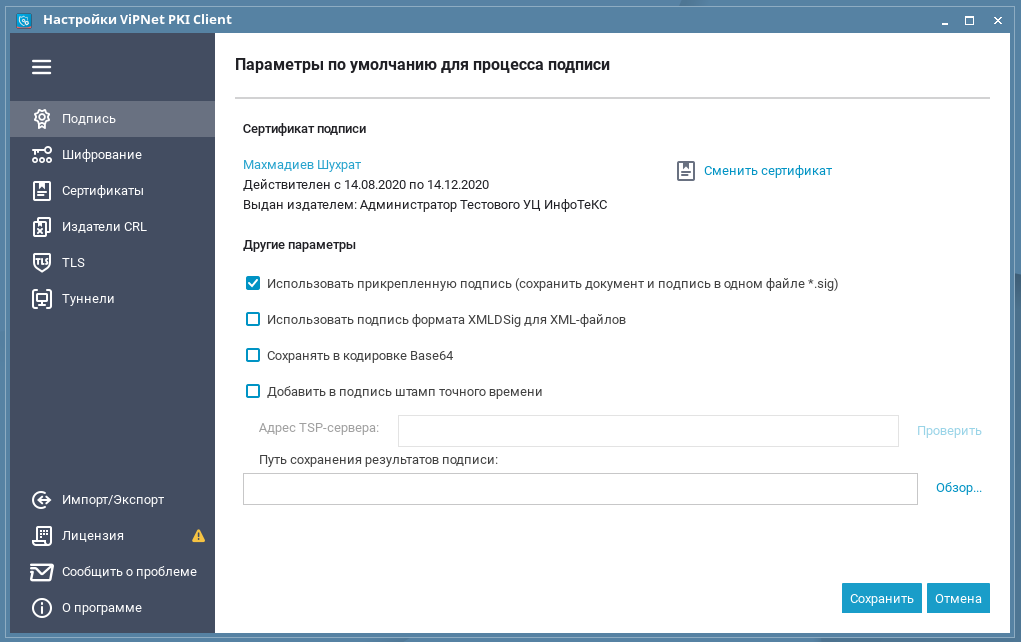

Vipnet PKI Client Settings

Чтобы запустить настройки ViPNet PKI Client, в меню приложений выберите ViPNet PKI Client Settings или выполните команду: /opt/itcs/bin/pki-client-settings

При первом запуске настроек ViPNet PKI Client появится электронная рулетка

Установка сертификатов

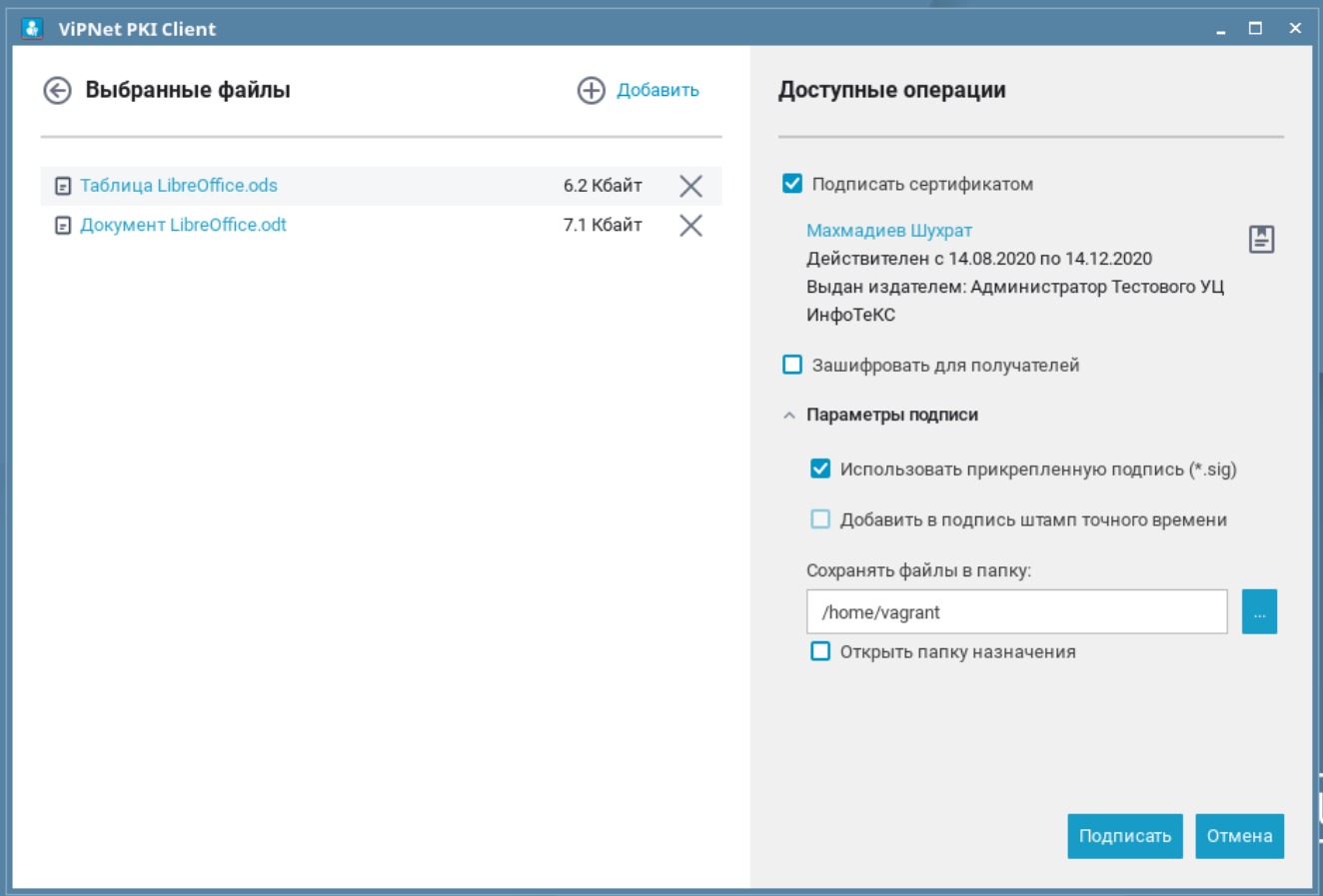

Vipnet PKI File Unit

File Unit — программа, которая позволяет выполнять с файлами следующие операции:

- Подтверждать и проверять личность отправителя с помощью электронной подписи

- Обеспечивать безопасность файлов с помощью шифрования и работать с зашифрованными файлами, полученными от других пользователей

Web Unit, TLS Unit и CRL Unit

Программы Web Unit, TLS Unit и CRL Unit (демон pki-client-crlunit) запускаются автоматически после загрузки операционной системы.

Если вы завершили работу программы, то для запуска выполните следующие действия:

Чтобы запустить программу Web Unit, в меню приложений выберите ViPNet PKI Client Web Unit или выполните команду: /opt/itcs/bin/pki-client-web-unit

Чтобы запустить программу TLS Unit, в меню приложений выберите ViPNet PKI Client TLS Unit или выполните команду: /opt/itcs/bin/pki-client-tls-unit

Чтобы запустить программу CRL Unit выполните команду: /etc/init.d/pki-client-crlunit start systemctl start pki-client-crlunit

Если вы используете операционную систему Astra Linux 1.5, выполните команду: /etc/init.d/pki-client-crlunit start

Про ifcp плагин

Предварительно должны быть добавлены личные сертификаты в хранилище uMy согласно инструкции: Работа с КриптоПро CSP

Для доступа к Госуслугам с помощью сертификатов следует использовать КриптоПро Linux версии 4r4 и выше.

Установка плагина для работы с порталом государственных услуг

Для аутентификации через ЕСИА esia.gosuslugi.ru следует:

1) Скачать IFCP-плагин с сайта ГосУслуг в формате «deb» — файл IFCPlugin-x86_64.deb с сайта: https://ds-plugin.gosuslugi.ru/plugin/upload/Index.spr

3) Добавить расширение для Госуслуг в браузере chromium:

Для правильной работы плагина в браузере Chromium следует создать символические ссылки:

sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts

sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/ru.rtlabs.ifcplugin.jsonНастройка конфигурационных файлов

4) Привести конфигурационный файл IFCplugin /etc/ifc.cfg к виду :

Просмотр журналов

Для проверки работы плагина, в терминале в режиме live можно просмотреть логи:

Вход с помощью электронной подписи

Для авторизации следует пройти по адресу: esia.gosuslugi.ru и выбрать Вход с помощью электронной подписи

9) Подключив токен, следует нажать кнопку «Готово», после чего система предложит выбрать нужный сертификат ключа проверки ЭЦП: