- Подбор пароля Wi-Fi утилитой aircrack-ng

- А где же уязвимость?

- Так как же взломать?

- Шаг 1. Определяем интерфейс

- Шаг 2. Переводим сетевой адаптер в режим мониторинга

- Шаг 3. Перехватываем трафик

- Шаг 4. Концентрируем перехват на конкретной точке доступа.

- Шаг 5. Получение handshake

- Шаг 6. Подбираем пароль

- Сколько времени это займёт?

- Советы при использовании

- Словари для брута Wi-Fi: подборка самых популярных баз

- Пласт теории на введение

- Актуальные базы

- Альтернативы

- Словари Kali

Подбор пароля Wi-Fi утилитой aircrack-ng

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensionsВ моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

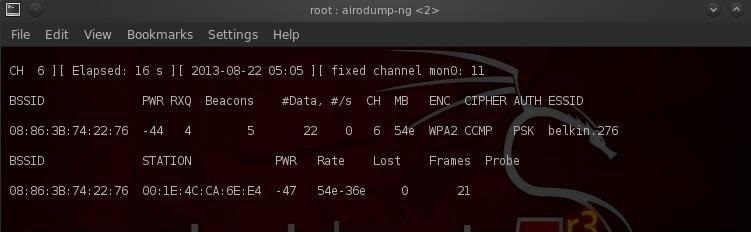

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

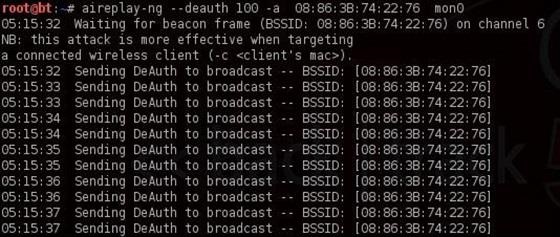

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Советы при использовании

- Данный вид атаки эффективен для подбора пароля по списку, но практически бесполезен для рандомного подбора. Все дело во времени. Если Wi-Fi защищён средним паролем из латинских букв и цифр, то рандомный подбор займёт несколько лет.

- При выборе списка паролей обязательно учитывайте географические факторы. Например, нет смысла делать подбор в ресторане Парижа по русскому списку паролей.

- Если вы взламываете домашний Wi-Fi, то постарайтесь узнать какие либо персональные данные жертвы (имя, фамилия, дата рождения, кличка собаки и.т.д.) и сгенерировать дополнительный список паролей из этих данных.

- После того как поймали handshake отключаете работу aireplay-ng (не заставляйте страдать простых пользователей).

Словари для брута Wi-Fi: подборка самых популярных баз

Привет! Это будет вспомогательная статья к моему основному циклу по безопасности беспроводных сетей. Посвящу я ее подборке баз паролей Wi-Fi. Только самое полезное, без лишней воды.

Вы можете не согласиться с моим мнением по многим моментам – комментарии всегда открыты для обсуждения. Одобряется помощь друг другу.

Данная статья подготовлена исключительно в целях повышения навыков личной информационной безопасности. Проект WiFiGid категорически против применения информации на чужих сетях без получения предварительного согласия их владельцами. Давайте жить дружно и не вредить другим людям!

Пласт теории на введение

Сами базы будут ниже. Здесь я не смог удержаться и попробую обозначить существующие проблемы в методах брута Wi-Fi. Какие в этом направлении существуют подходы:

- Классический брутфорс на лету – т.е. пытаетесь подключаться к точкам доступа и тут же проверять пароли. Метод канул в небытие, не используйте этот анахронизм!

- Перехват хэндшейка и его брут в том же Aircrack – Hashcat – самая рабочая методика, позволяющая задействовать все мощности своего компьютера. Надеюсь, что вы пришли именно для этого сюда.

- Брут WPS – тоже имеет место быть, но второй способ используют чаще.

Подробнее про все актуальные методы взлома и защиты Wi-Fi я писал ЗДЕСЬ – искренне рекомендую к ознакомлению.

Какая мысль нам важна по второму пункту задачи:

Пароли бывают разной длины. Не используйте базы, не обдумав их предназначения.

Вот некоторые из моих мыслей:

- Начиная с WPA, не существует паролей меньше 8 символов. Т.е. все, что ниже, не имеет смысла к использованию. Разумеется, если вам не повезло найти WEP сеть.

- В своих паролях люди очень часто используют числа – номера телефонов и даты.

- Можно найти популярные слитые пароли, например, с емэйлов – домашние пароли к точкам доступа тоже будут совпадать. То есть, есть смысл прогонять по популярным спискам паролей (разумеется, длиннее 8 символов).

- И если уже ничего не помогает – можно использовать полный перебор. Есть уже и готовые базы, но сам предпочитаю использовать генератор Crunch – задаете любые НУЖНЫЕ ИМЕННО ВАМ условия, и получаете готовую базу.

При использовании головы, вероятность успешного подбора пароля увеличивается по экспоненте.

Актуальные базы

С теорией разобрались, самое время дать готовые базы. Если у вас есть что-то свое – кидайте в комментарии с пояснениями. Комменты на модерации, пройдет не все, хлам здесь не нужен.

Что доступно и юзабельно, самые популярные словари паролей в России и СНГ (формат dic и txt – все текстовые файлы):

- ТОП пароли Wi-Fi для WPA, WPA2, WPA3

- ТОП 9 миллионов

- Список паролей E-mail

- Даты и дни рождения

- Телефоны – Россия – Украина – Белоруссия

- 8-значные цифры

- 9-значные цифры

Альтернативы

Здесь оставлю несколько альтернативных вариантов для подбора паролей. А вдруг пригодится читателю:

- Можно использовать программы для генерации – Crunch и John the Riper – позволяет создать базы под свои конкретные идеи. Но как правило перебор по сплошным генеренкам даже на суперсовременном железе – это очень долго.

- Существуют онлайн-сервисы (не даю, ибо есть и злодеи), которые уже расшифровали многие хэндшейки или возьмутся за их расшифровку – ясно дело за отдельную плату, но иногда оно того стоит.

Словари Kali

Эти словари для взлома уже присутствуют у любого пользователя Kali Linux. Так что смело используем и ничего не скачиваем. Ниже дам список с небольшими пояснениями. Но то, что было выше, вполне достаточно для нормально работы с переменным успехом.

- RockYou (/usr/share/wordlists/rockyou) – самый популярный словарь для пентеста под любое дело. Можно применять и для Wi-Fi, только рекомендую предварительно провести очистку от неподходящих паролей через тот же pw-inspector.

Вот и все. Если есть, что предложить – кидайте в комментариях ниже. Посмотрим, разберёмся, только без хлама.