Как поднять dns сервер для подмены в настройках роутера?

Всем привет. Всем известен метод фишинга с помощью подмены dns в настройках роутера. Но не понятен сам процесс поднятия dns сервера. Хотелось бы узнать, как поднять и правильно настроить для дальнейшего его использования? Спасибо

OBLIVIONNN

Через программу DNSchef создаешь у себя в localhost свой DNS сервер, и в роутере меняешь DNS на свой IP ( к примеру 192.168.0.***)

А фейковую страницу создаешь через

(либо через программы, допустим Teleport Pro). Дальше в своей localhost поднимаешь Apache или какой нибудь другой сервер с этим фейковым сайтом и все. Еще сайт нужно переделать так что бы при написаний допустим логин и пароль в Form запросы отправлялись тебе в карман( к примеру записались в txt документ). Все это реализуется для локальной сети, но для глобальной думаю принцип тот же.

r0hack

DAG

Спасибо. Глобально сделал, поднял DNS сервак на VPS. А как на локалке его поднимать? Ведь нужен линух

OBLIVIONNN

r0hack

DAG

Perseus

Как я понял Linux’a у Вас нет?

Если так, то можете глянуть в сторону BIND’a под Windows.

Что касается самого dnsspoof то после того как опишете зоны, в прямую зону добавите запись типа А, на ваш веб-сервак (к примеру), и потом в туже зону запись CNAME на vk.com (к примеру)

На винде таким никогда не занимался, но как я посмотрел структура конфигов и зон от линя не отличается, так что если будут вопросы, можете стучать в личку

r0hack

DAG

Как я понял Linux’a у Вас нет?

Если так, то можете глянуть в сторону BIND’a под Windows.

Что касается самого dnsspoof то после того как опишете зоны, в прямую зону добавите запись типа А, на ваш веб-сервак (к примеру), и потом в туже зону запись CNAME на vk.com (к примеру)

На винде таким никогда не занимался, но как я посмотрел структура конфигов и зон от линя не отличается, так что если будут вопросы, можете стучать в личку

Линух есть, роутера нет. Сейчас у меня установлен OpenWRT на Virtual Box и с использованием этого виртуального роутера. Так вообще получится ?

[doublepost=1507757637,1507756078][/doublepost]Например, если тут создам WAN интерфейс и указываю ему адрес сервака

Perseus

Конечно получится! Только вместо BIND’a в таком случае обычно используется dnsmasq

На скрине всё верно указано, хоть и немного не то.

Поле «Use custom DNS servers» определяет каким DNS-серверам будет передан dns-запрос в том случае, если этот самый запрос не удалось разрешить локально. (Например если Вы решили открыть vk.com, то днс-запрос будет послан сначала на Ваш днс-сервер c OpenWRT, и в том случае, если Ваш днс-сервер, не знает по какому ip-адресу находится vk.com (а Ваш днс-сервер этого не знает), то такой запрос он передаст вышестоящим днс-серверам, в частности тем, что указаны на скрине, и они уже сообщат по какому адресу живёт vk.com).

Вам же, для dnsspoof нужно немного не то.

Если у Вас OpenWRT, то днс-сервер скорее всего dnsmasq.

В конфиге /etc/dnsmasq.conf допишите «address=/vk.com/192.168.1.254», где 192.168.1.254 это веб-сервер, на котором фейковая страница авторизации vk.com (к примеру).

Перезапустите dnsmasq, и вот тогда, при попытке зайти на vk.com, днс-запрос будет посылаться на Ваш днс-сервер, Ваш днс-сервер будет на этот запрос сообщать клинтам в сети, что vk.com живёт по адресу 192.168.1.254

U.P.D — только что вычитал, что dnsmasq по умолчанию берёт сопоставления ip-адресов и доменных имён из файла /etc/hosts, если это так, то запись типа А в конфиг /etc/dnsmasq.conf можно не писать, а ограничиться строчкой «192.168.1.254 vk.com» в /etc/hosts, вот так

Статья [0] — Подмена DNS роутера

Всем Салам. Писал статью про подмену DNS роутера, похищения паролей и подстановки своей рекламы, но получалось все это дело слишком громоздким. И решил я разделить на 3 части. А может будет и четвертая часть, где будем настраивать SSL для нашего фейка и пятая часть, где создадим свою админку где будем собирать структурировано наши плоды. Дополнительные скорее всего будет, если интерес ко всему этому.

Всем Салам. Итак, сегодня мы разберем поднятие нашего DNSChef. DNSChef — это DNS прокси, который поможет нам поднять фальшивый DNS для замены им стандартного, выдаваемого провайдером.

DNS сервер — это такой же компьютер, где хранятся IP-адреса. Когда мы вводим адрес сайта в браузере мы обращаемся к DNS — серверу и говорим: «Эй, железяка, мне нужен IP-адрес на котором расположен этот сайт», после чего он выдает нам IP по которому мы переходим в нашем браузере и получаем содержимое главной страницы. Грубое объяснения, но довольно таки понятно. Плюс, изображение:

Когда мы подставляем наш DNS сервер в роутер, то это так же работающий сервер, но мы уже можем перенаправлять пользователя на наш сайт. Т.е. теперь, когда жертва вводит vk.com, наш dns подсовывает жертве не настоящий ip адрес, а ip нашего сервера, где мы подняли фейк vk.com

- VPS сервер, где поднимем наш dns сервак и фейковый сайт.

- Роутер с возможностью изменения DNS, ну в современных вроде во всех можно. В моем случае имею Mikrotik hap lite

Здесь мы опишем подробно, как и где в роутере нам нужно подменить наш DNS адрес и конечно же установка и настройка DNSChef.

[1.1] — Установка и настройка DNSChef

Начнем с установки DNSChef, я устанавливаю и буду делать все на VPS Ubuntu 14.04. Вы можете взять себе VPS и ставить удобный для вас дистрибутив. Хостера также можете выбрать любого, но желательно конечно, чтобы дата-центры были за границей. У меня на ihor.ru в России, так как на этом VPS никаких махинаций не провожу. Из тех, которые за границей и довольно абузоустойчивый, могу порекомендовать zomro.com.

Для удобной настройки и добавления доменов и бд установим также на сервак панель VestaCP. Подробнее смотрите тут:

Думаю с этим у вас проблем не возникнет.

sudo apt-get install python-ipy sudo pip install dnslib git clone https://github.com/iphelix/dnschef.git unzip dnschef* cd dnschef*Видим, что DNSChef запускается нормально. Теперь мы можем запустить и указать, какой домен будет фейковым и на каком ip будет лежать наш ip адрес. Запускаем все это дело таким образом:

python dnschef.py -i IP_DNS_Прокси --fakeip IP_сервера --fakedomains vk.com[1.2] — Подмена DNS в роутере и создание домена

После этого идем и подставляем наш IP прокси в роутер. Как изменить DNS у вас на роутере можете найти в инете.

Готово. Дальше идем добавлять наш фейковый домен в VestaCP.

Домен добавили, когда мы это сделали через VestaCP, она автоматически настраивает и создает наш виртуальный хост.

Для примера создам тестовый файл index.html в папке vk.com с содержимым

И теперь если мы подключены к инету через роутер, где совершили подмену, то при переходе на другие сайты будет все работать правильно, а при переходе на vk.com, то сервер будет перенаправлять на наш и получим такое:

Вроде ничего не пропустил. Ну если что упомяните в комментах и разберем.

В итоге мы разобрали установку и настройку DNSChef и подмену DNS в нашем роутере.

В следующей части разберем способы граббинга сайта и похищения паролей.

До встречи!

Подмена DNS сервера. Будьте осторожны

Началось все с того, что один из моих знакомых, посетовал, что мобильную версию ВКонтакте закрыли. Я очень удивился, потому как не видел для этого никак объективных причин, и поспешил проверить, так ли это. Переход на m.vk.com развеял мои сомнения — все работало. В ходе расспроса знакомого, выяснилось, что у него m.vk.com сообщает о том, что весь сервис переехал на мобильное приложение и предлагает это приложение скачать. Очевидно, это шалят вирусы, подумал я, и попросил знакомого дать взглянуть на его машину.

Первым делом, я самолично взглянул на этот фейк, все выглядело очень правдоподобно: было хорошо сверстано и URL был именно m.vk.com. Так что, можно было действительно подумать, что мобильная версия ВК закрылась.

Ну что это может быть? Конечно же, hosts! Открывая его, я уже был готов спасти знакомого от страшной напасти, но… в файле не оказалось ничего, кроме стандартных комментариев. Так же не было и другого, скрытого hosts, как это иногда бывает. Тщательное изучение запущенных процессов не дало ничего интересного, ровным счетом как и гуглирование предлагаемого для скачивания приложения. Я призадумался.

Мои мыслительные процессы прервал знакомый, сообщив, что та же самая история происходит и при попытке зайти в ВК с телефона. Это была зацепка. Телефон был подключен к домашней wi-fi точке, к той же, что и проблемный компьютер. Попросив знакомого зайти в ВК с мобильного интернета, отключившись от wi-fi, я отмел вариант заражения телефона — открывалась настоящая версия. Вывод был только один — заражен роутер.

Всему виной безответственность

Перейдя на 192.168.1.1, я попросил знакомого логин и пароль от роутера и услышал в ответ… admin:admin! Что?! Как можно было не сменить пароль на роутере раздающем wi-fi?! Поразительная безответственность! Знакомый пожал плечами.

Проверив DNS я обнаружил следующее:

Второй адрес мне хорошо известен, это DNS Google, а вот первый я раньше не встречал. Он был даже не из нашего региона.

Ничего, кроме как перейти по этому адресу, в голову не пришло. Предо мной предстал фейк QIWI, при чем, опять же, отменного качества. (Кстати, он до сих пор там).

Я удалил этот адрес из DNS, заменив его стандартным для нашего региона, сменил пароль на роутере и перезапустил его. После этого, все заработало как положено. Выслушав благодарности знакомого, я решил заняться фейком поплотнее.

Вот это поворот

2ip.ru сказал, что адрес украинский и показал из какого он диапазона. Диапазон был небольшим, поэтому логично было бы его просканировать. Сказано-сделано. Полчаса возни и был обнаружен другой интересный адрес. Вот он: 176.102.38.39.

Сейчас там расположена ненормативная лексика, но когда я его нашел, там была форма с названием «Fake admin panel» и поля для логина и пароля. Чем черт не шутит? Подумал я, и ввел admin:admin. Как вы думаете, что произошло?

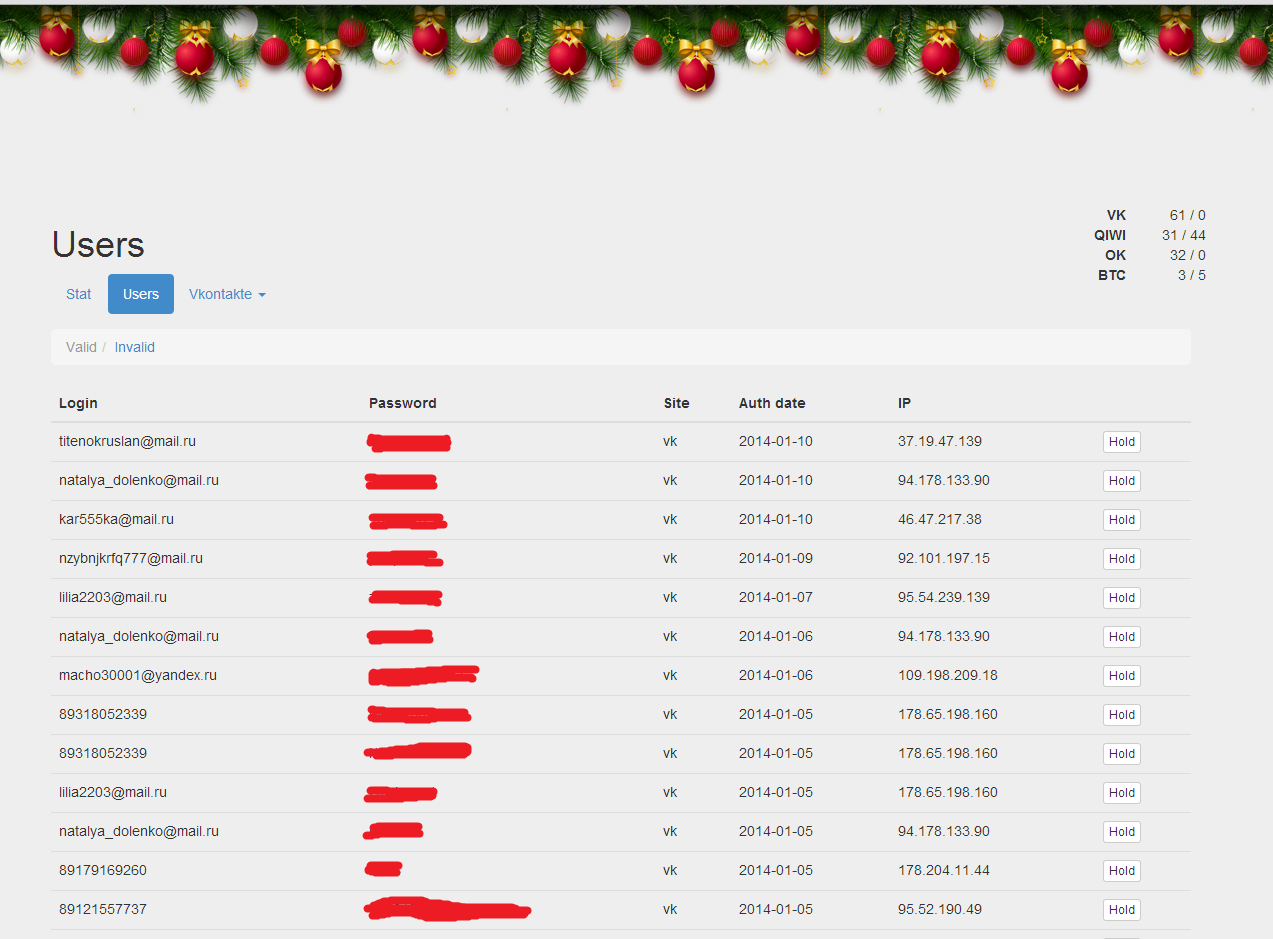

Я оказался в админке, с логами всех входов в фейки мошенников! Поразительно, они попались на своем же методе заражения.

Признаю, я сначала подумал, что это ханипот, и попробовал войти в один из кошельков QIWI из лога. Данные были верными, на счету кошелька было около 1000 рублей. Значит, это не ханипот. Я вышел из кошелька, и начал изучать админку.

В тылу врага

(эти игрушечки сверху шевелились, когда на них наводишь крыской, и издавали звук (и это была не флешка))

Неплохие результаты (не считая btc), да?

Отдельно нужно отметить лог QIWI, судя по всему, ради него это все и было сделано. В логе QIWI отображался не только логин, пароль и IP, но и баланс на момент входа, а так же включено ли SMS подтверждение для платежей (что поразительно, в большей части аккаунтов оно было выключено). Такой лог, говорит о том, что после авторизации через фейк, человека авторизировало на реальном QIWI, и бедняга даже не подозревал о подвохе.

В правом верхнем углу отображается количество записей, которые еще не убраны в архив (замечу, что эти записи пополнялись очень быстро).

А внизу (на картинке не видно), были кнопочки для удобного экспорта не архивных логов в txt файл и кнопочка для восстановления всех записей из архива.

Ощущая, что мое время на исходе, я восстановил все записи из архива QIWI и скачал их себе. Хотел проделать тоже самое с остальными сервисами, но не смог. Потому как при следующем запросе я увидел ошибку 403, а потом и то, что там есть сейчас.

Результаты

Полученный файл я очистил от одинаковых записей и проверил нет ли там кошелька моего знакомого. Знакомому повезло, его кошелек в руки мошенников не попал.

Вот этот файл (естественно без паролей), можете проверить, нет ли там вашего кошелька.

Эксперимента ради, просканировал свою подсеть. Нашел 8 роутеров, на 3х из которых стандартный пароль.

Быть осторожен, хаброжитель, зло не дремлет!

P.S.: Видимо, мне теперь придется отказаться от вечерних прогулок 😀