- 5 Tools to Scan a Linux Server for Malware and Rootkits

- 1. Lynis – Security Auditing and Rootkit Scanner

- 2. Chkrootkit – A Linux Rootkit Scanners

- Rkhunter – A Linux Rootkit Scanners

- 4. ClamAV – Antivirus Software Toolkit

- 5. LMD – Linux Malware Detect

- Статья Как сканировать Linux на руткиты (rootkits) с помощью rkhunter

5 Tools to Scan a Linux Server for Malware and Rootkits

There are constant level of high attacks and port scans on Linux servers all the time, while a properly configured firewall and regular security system updates adds a extra layer to keep the system safe, but you should also frequently watch if anyone got in. This will also helps to ensure that your server stays free of any program that aims at disrupting its normal operation.

The tools presented in this article are created for these security scans and they are able to identity Virus, Malwares, Rootkits, and Malicious behaviors. You can use these tools make regularly system scans e.g. every night and mail reports to your email address.

1. Lynis – Security Auditing and Rootkit Scanner

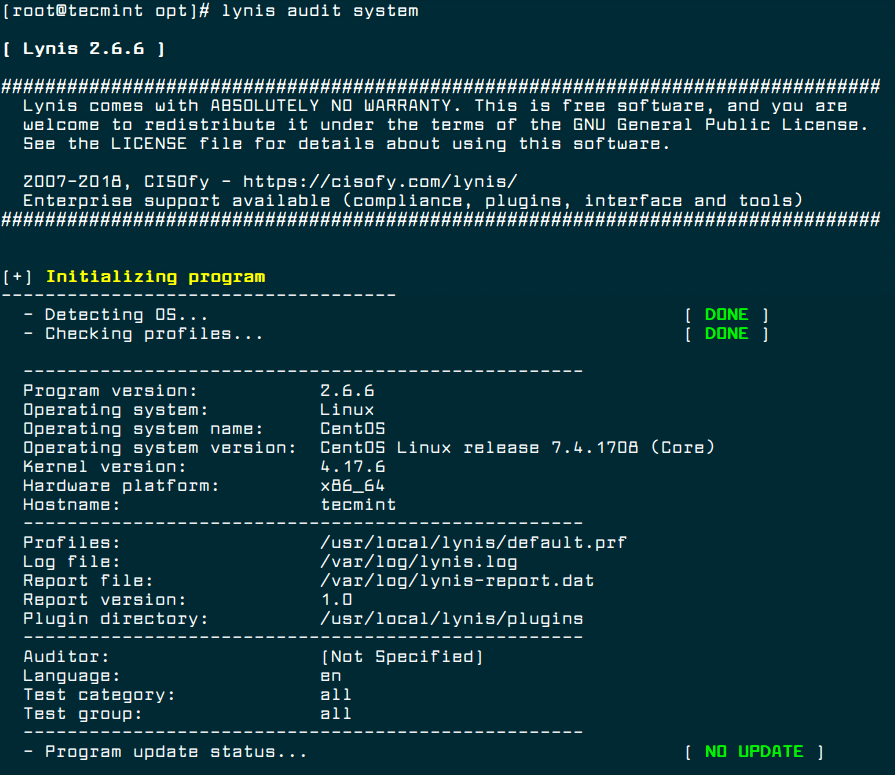

Lynis is a free, open source, powerful and popular security auditing and scanning tool for Unix/Linux like operating systems. It is a malware scanning and vulnerability detecting tool that scans systems for security information and issues, file integrity, configuration errors; performs firewall auditing, checks installed software, file/directory permissions and so much more.

Importantly, it doesn’t automatically perform any system hardening, however, it simply offers suggestions that enable you to harden your server.

We will install latest version of Lynis (i.e. 2.6.6) from the sources, using following commands.

# cd /opt/ # wget https://downloads.cisofy.com/lynis/lynis-2.6.6.tar.gz # tar xvzf lynis-2.6.6.tar.gz # mv lynis /usr/local/ # ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Now you can perform your system scanning with the command below.

To make run Lynis automatically at every night, add the following cron entry, which will run at 3am night and send reports to your email address.

2. Chkrootkit – A Linux Rootkit Scanners

Chkrootkit is also another free, open source rootkit detector that locally checks for signs of a rootkit on a Unix-like systems. It helps to detect hidden security holes. The chkrootkit package consists of a shell script that checks system binaries for rootkit modification and a number of programs that check various security issues.

The chkrootkit tool can be installed using following command on Debian-based systems.

$ sudo apt install chkrootkit

On CentOS-based systems, you need to install it from sources using following commands.

# yum update # yum install wget gcc-c++ glibc-static # wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz # tar –xzf chkrootkit.tar.gz # mkdir /usr/local/chkrootkit # mv chkrootkit-0.52/* /usr/local/chkrootkit # cd /usr/local/chkrootkit # make sense

To check your server with Chkrootkit run the following command.

$ sudo chkrootkit OR # /usr/local/chkrootkit/chkrootkit

Once run, it will start checking your system for known Malwares and Rootkits and after the process is finished, you can see the summary of report.

To make run Chkrootkit automatically at every night, add the following cron entry, which will run at 3am night and send reports to your email address.

Rkhunter – A Linux Rootkit Scanners

RKH (RootKit Hunter) is a free, open source, powerful, simple to use and well known tool for scanning backdoors, rootkits and local exploits on POSIX compliant systems such as Linux. As the name implies, it is a rootkit hunter, security monitoring and analyzing tool that is thoroughly inspects a system to detect hidden security holes.

The rkhunter tool can be installed using following command on Ubuntu and CentOS based systems.

$ sudo apt install rkhunter # yum install epel-release # yum install rkhunter

To check your server with rkhunter run the following command.

To make run rkhunter automatically at every night, add the following cron entry, which will run at 3am night and send reports to your email address.

4. ClamAV – Antivirus Software Toolkit

ClamAV is an open source, versatile, popular and cross-platform antivirus engine to detect viruses, malware, trojans and other malicious programs on a computer. It is one of the best free anti-virus programs for Linux and the open source standard for mail gateway scanning software that supports almost all mail file formats.

It supports virus database updates on all systems and on-access scanning on Linux only. In addition, it can scan within archives and compressed files and supports formats such as Zip, Tar, 7Zip, Rar among others and more other features.

The ClamAV can be installed using following command on Debian-based systems.

$ sudo apt-get install clamav

The ClamAV can be installed using following command on CentOS-based systems.

# yum -y update # yum -y install clamav

Once installed, you can update the signatures and scan a directory with the following commands.

# freshclam # clamscan -r -i DIRECTORY

Where DIRECTORY is the location to scan. The options -r , means recursively scan and the -i means to only show infected files.

5. LMD – Linux Malware Detect

LMD (Linux Malware Detect) is an open source, powerful and fully-featured malware scanner for Linux specifically designed and targeted at shared hosted environments, but can be used to detect threats on any Linux system. It can be integrated with ClamAV scanner engine for better performance.

It provides a full reporting system to view current and previous scan results, supports e-mail alert reporting after every scan execution and many other useful features.

That’s all for now! In this article, we shared a list of 5 tools to scan a Linux server for malware and rootkits. Let us know of your thoughts in the comments section.

Статья Как сканировать Linux на руткиты (rootkits) с помощью rkhunter

Руткиты (rootkit) — это вредоносные программы, созданные для получения доступа уровня рута, при этом они прячут своё присутствие от антивирусных программ. Обычно руткиты устнавливаются на вашу систему троянами, содержащимися вместе с загруженными файлами, через известные системные уязвимости, подозрительными приложениями к письмам, при веб-сёрфинге или просто после взлома пароля.

Для Linux есть несколько инструментов сканирования руткитов, которые помогают противостоять известным или потенциальным руткитам. Один из таких инструментов выявления руткитов называется

. Здесь я опишу, как сканировать системы Linux на наличие руткитов с помощью rkhunter.

Установка rkhunter на Linux

Для установки rkhunter на Debian, Ubuntu или Linux Mint:

$ sudo apt-get install rkhunter$ sudo yum install rkhunterДля установки rkhunter на CentOS или RHEL сначала установите репозиторий Repoforge на свою систему, а затем используйте команду yum.

$ sudo yum install rkhunterВыполняем поиск руткитов на Linux

Для выполнения сканирования на руткиты на вашей системе просто запустите следующее.

- Сравнение SHA-1 хешей системных исполнимых файлов с известными хорошими значениями, содержащимися в базе данных.

- Проверка на известные файлы и каталоги руткитов, а также строки руткитов.

- Выявление зловредного кода, включая проверку на логирование бэкдоров, лог-файлов сниферов и других подозрительных директорий.

- Выполнение специфичных для троянов проверок, таких как анализ включённых сервисов xinetd.

- Проводится проверка сетевых портов и интерфейсов.

- Проводится проверка системного бута.

- Проводится проверка групп и аккаунтов.

- Проводится проверка системных конфигурационных файлов.

- Проводится проверка файловой системы.

Когда сканирование завершено, rkhunter сохраняет результат в /var/log/rkhunter.log. Вы можете отобразить выданные предупреждения следующим образом.

$ sudo grep Warning /var/log/rkhunter.log [21:33:23] Checking /dev for suspicious file types [ Warning ] [21:33:23] Warning: Suspicious file types found in /dev: [21:33:23] Checking for hidden files and directories [ Warning ] [21:33:23] Warning: Hidden directory found: '/etc/.java: directory ' [21:33:23] Warning: Hidden directory found: '/dev/.udev: directory ' [21:33:23] Warning: Hidden file found: /dev/.initramfs: symbolic link to `/run/initramfs'Rootkit Hunter полагается на набор базы данных файлов для выявления руткитов. Если вы хотите проверить, актуальна ли база, просто запустите rkhunter с опцией «–update». Если есть новые версии файлов баз данных, он автоматически получит актуальные файлы используя wget.

rkhunter может быть запущен как cronjob с опцией «–cronjob», в этом случае rkhunter выполнит сканирование в неинтерактивном режиме и сохранит результаты сканирования в /var/log/rkhunter.log для оффлайн проверки.

Будучи инструментов сканирования руткитов, rkhunter может только выявлять руткиты, но не удалять их. Так что следует делать, если rkhunter сообщает о наличии руткита или показывает какие-либо предупреждения? Во-первых, нужно проверить, является ли это ложной тревогой или нет. Предупреждения могут быть вызваны просто тем, что осуществляется обновление ПО, изменёнными системными настройками или другими легитимными изменениями исполнимых файлов. Если вы не уверены, поищите помощь из ресурсов, такой вариант как

может быть одной из опций.

Если ваша система действительно заражена руткитом, попытки удалить руткит самостоятельно могут быть не лучшим вариантом, если вы не эксперт по безопасности, который способен диагностировать весь механизм, вектор атаки и путь проникновения конкретного руткита.

Когда руткит найден на вашей системе, лучший вариант в этой ситуации, пожалуй, это отключение скомпрометированной системы от внешнего мира, а затем перенос всех ваших данных с этой системы. Когда вы это выполняете, не делайте резервных копий каких-либо исполнимых файлов, которые вы не можете подтвердить, что они чистые.