- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как узнать имя скрытой сети Wi-Fi

- Что такое скрытые сети Wi-Fi

- Как увидеть скрытые сети Wi-Fi

- Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

- Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

- Связанные статьи:

- Подключение к скрытой Wi-Fi сети на Windows 10 и других популярных устройствах

- Теория

- Windows 10

- Windows 7-8

- Android

- iPhone и iPad

- Не знаю название сети

- Не знаю пароля

- Как скрыть сеть

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать имя скрытой сети Wi-Fi

Что такое скрытые сети Wi-Fi

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также фильтрация по MAC адресу, не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту обхода фильтрации по MAC адресу.

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng. Для этого переводим нашу беспроводную карту в режим монитора:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Обратите внимание на строку

20:02:AF:32:D2:61 -40 108 3 0 6 54e WPA2 CCMP PSK

Это и есть «скрытая» Wi-Fi сеть. Все данные, кроме ESSID, доступны наравне с другими точками доступа. Да и об ESSID мы уже кое-что знаем: . Это означает, что длина имени 3 символа.

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3. А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» (деаутентифицировать) от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье «Захват рукопожатий (handshake) в Kali Linux». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

20:25:64:16:58:8C -42 1856 0 0 1 54e WPA2 CCMP PSK

Её ВSSID — 20:25:64:16:58:8C, длина её имени — 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

airodump-ng wlan0 --channel 1

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

aireplay-ng -0 3 -a 20:25:64:16:58:8C wlan0

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

20:25:64:16:58:8C -34 100 1270 601 0 1 54e WPA2 CCMP PSK SecondaryAP

Т.е. имя «скрытой» сети — это SecondaryAP.

Плюсы использования Airodump-ng:

- Значительно быстрее перебора с mdk3 (при использовании атаки деаутентификация)

- Если не использовать атаку деаутентификация, то вы остаётесь невидимым для систем мониторинга беспроводных сетей

Минусы использования Airodump-ng:

- Если нет клиентов, то данная программа бессильная для раскрытия спрятанной сети Wi-Fi

- Если использовать атаку деаутентификация, то вы демаскируете себя.

- Если не использовать эту атаку, то время раскрытия имени сети значительно увеличивается.

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

О программе mdk3 и о всех её возможностях и доступных опциях вы можете прочитать в Энциклопедии Kali Linux.

- Работает в ситуациях, когда Airodump-ng бессильна.

- Для нахождения имени скрытой Wi-Fi не нужны клиенты ТД.

Минусы использования mdk3:

- Подбор может затянуться на длительное время, особенно для длинных имён точек доступа Wi-Fi.

- Вы всегда демаскируете себя, ваша активность для мониторов беспроводной сети выглядит крайне подозрительной.

Помните нашу первую скрытую ТД

20:02:AF:32:D2:61 -40 108 3 0 6 54e WPA2 CCMP PSK

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng. Вместо этого мы воспользуемся брутфорсом mdk3.

mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt

Здесь mdk3 – это имя программы, wlan0 – имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 – это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

root@HackWare:~# mdk3 wlan0 p -t 20:02:AF:32:D2:61 -f /root/essid.txt SSID Wordlist Mode activated! Waiting for beacon frame from target. Sniffer thread started SSID is hidden. SSID Length is: 3. Trying SSID: Packets sent: 1 - Speed: 1 packets/sec Got response from 20:02:AF:32:D2:61, SSID: "web" Last try was: (null) End of SSID list reached.

Т.е. имя сети подобрано, им оказалось web.

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

mdk3 wlan0 p -t 20:02:AF:32:D2:61 -с 6 -b l

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

root@HackWare:~# mdk3 wlan0 p -t 20:02:AF:32:D2:61 -с 6 -b l SSID Bruteforce Mode activated! Waiting for beacon frame from target. Sniffer thread started SSID is hidden. SSID Length is: 3. Trying SSID: Packets sent: 1 - Speed: 1 packets/sec Got response from 0C:54:A5:C0:24:D6, SSID: "DANIELLE2015" Last try was: aaa Trying SSID: mla Trying SSID: rab Packets sent: 695 - Speed: 395 packets/sec Got response from 20:02:AF:32:D2:61, SSID: "web" Last try was: xeb

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: «web».

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу — об этом смотрите статью «Как обойти фильтрацию по MAC адресу») являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Если вам известны другие программы или методики для получения ESSID — имени скрытой сети Wi-Fi, то вы можете поделиться ими в комментариях.

Связанные статьи:

Подключение к скрытой Wi-Fi сети на Windows 10 и других популярных устройствах

Привет! Вы или кто-то из вашего окружения скрыли сеть, а теперь не знаете, как подключиться к этой скрытой Wi-Fi сети? Ничего страшного, все сделаем, все разузнаем. Поехали!

Если у вас есть, что дополнить, или вы нашли новый классный метод – напишите об этом в комментариях. Вспомните себя, и подумайте, сколько времени это может сэкономить другим людям!

Теория

Для начала я предлагаю вам ознакомиться с универсальным алгоритмом для подключения к скрытым сетям, а уже ниже под конкретное устройство будет своя подробная инструкция в картинках.

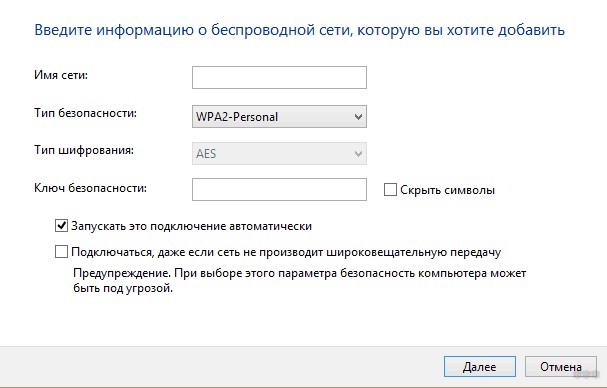

- Активируем функцию подключения к скрытой сети.

- Нам предлагается ввести ее название.

- Далее вводим пароль.

- Подключение состоялось.

Т.е. самое главное – найти на своем девайсе, где именно вызвать подключение к скрытой сети, а дальше уже все как по накатанной.

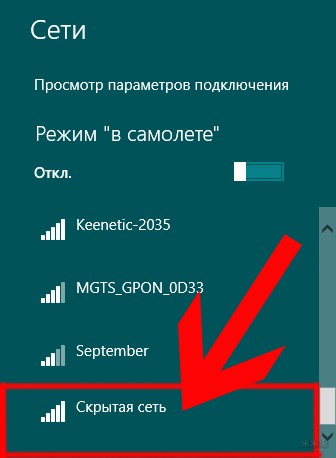

Windows 10

Воистину крутым решением было вынести в открытый доступ здесь скрытые сети. Т.е. с одной стороны глупо – дескать вся скрытость пропадает, с другой же стороны показывает людям, что как бы вы ее не скрывали, а важнее просто поставить сложный пароль для безопасности. В итоге найти любую скрытую сеть сейчас не составит труда.

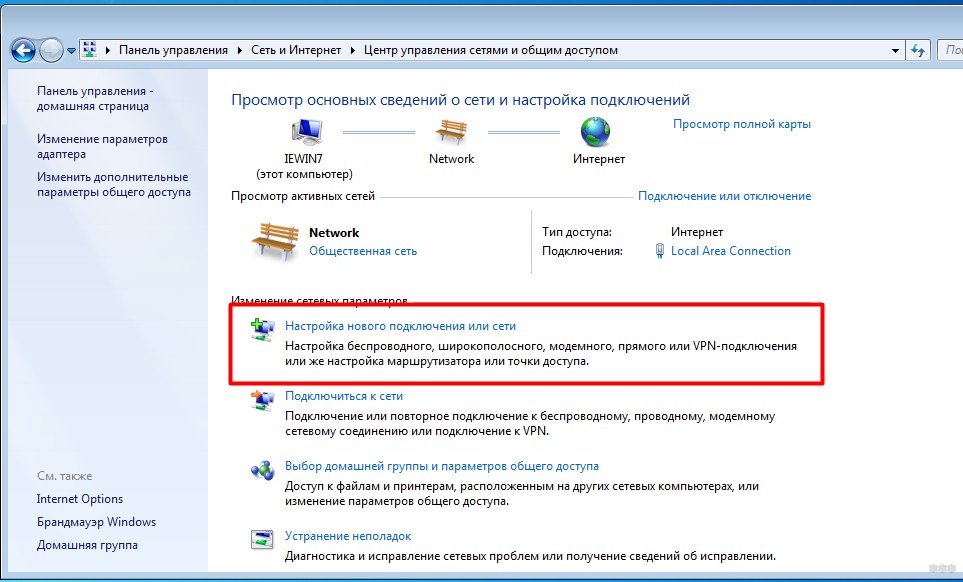

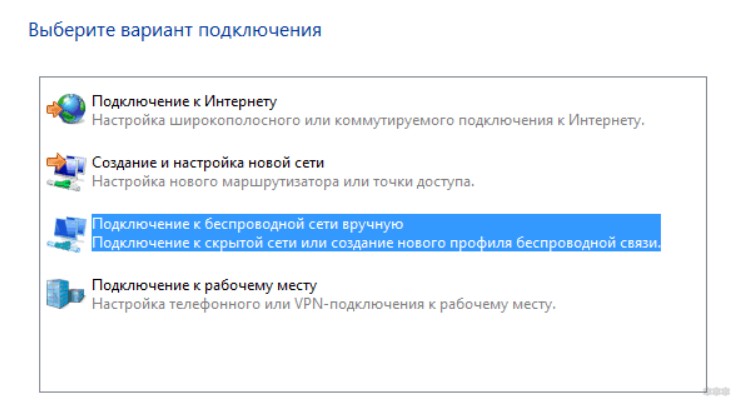

Windows 7-8

Здесь все на так очевидно, но этот базовый ручной способ доступен вам и в «десятке». Просто его там немного упростили:

- Переходим в Центр управления сетями и общим доступом. Или через Панель управления, или через контекстное меню значка сети в трее (щелкнуть по нему правой кнопкой мыши):

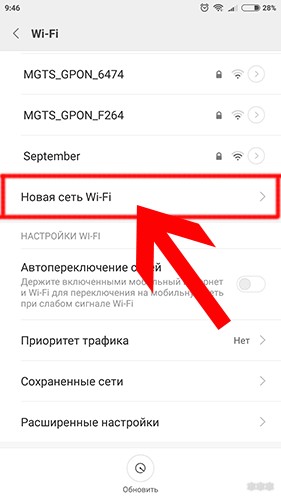

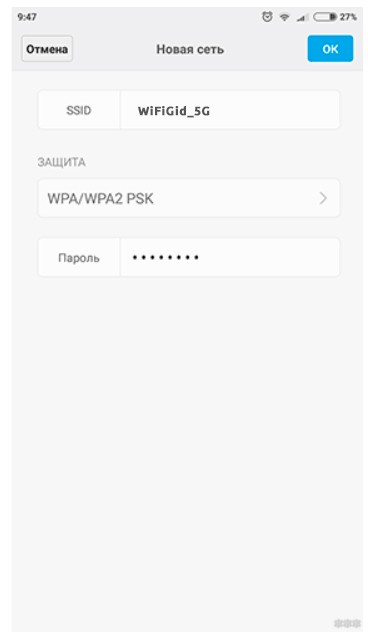

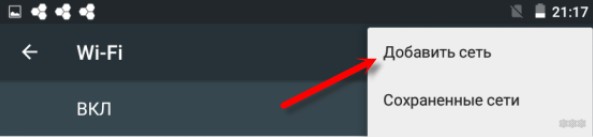

Android

У многих версии Android будут отличаться от моего, поэтому сами скриншоты могут быть немного другими. Но суть здесь остается одна и та же еще с 2.1 (ранние версии мне еще не довелось подержать в руке):

Иногда в списке сетей на Андроиде нет «Новая сеть», тогда нужно из этого списка войти в меню (обычно через три точки в правом верхнем углу), а там уже найти подходящий пункт:

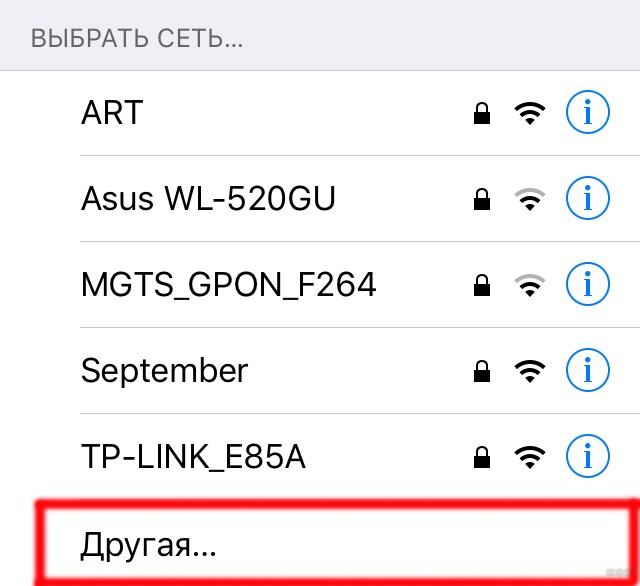

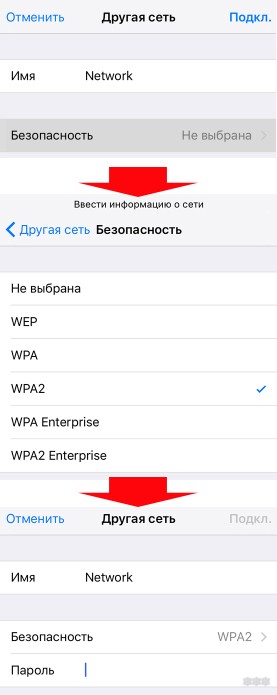

iPhone и iPad

Не знаю название сети

А плохо, что вы не знаете ее имя. Еще страшнее – если вы еще и ее владелец, а не просто гость.

Самый простой способ восстановления имени сети – зайти в настройки своего роутера и установить название сети заново (или просто посмотреть в открытом виде).

И внешне – это единственный законный метод получения имени. Как альтернатива – если у вас есть устройства, которые уже подключаются к ней автоматически, можно глянуть и на них – как правило, имя сети после подключения отображается в списке сетей в открытом виде.

Про методы восстановления через Kali Linux не буду сильно разбрасываться – это не тема нашей статьи, да и прожженые диванные домохозяйки не очень хорошо воспринимают информацию о «консолях и линуксах». Так что очень кратенько, исключительно для личных экспериментов.

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

airodump-ng wlan0

В этих командах используется стандартный перевод адаптера в режим мониторинга и дальнейший запуск прослушки через Airodump. Если помните – появляется список сетей, где указывается их ESSID. Но для скрытых сетей его нет – там будет что-то вроде . Т.е. SSID сети состоит из 4 символов.

Дальше методика разворачивается на 2 ветки:

- Если в сети есть клиенты – можно попробовать их отключить (как в случае с перехватом хэндшейка), а на авторизации они сами ответят ESSIDом.

- Если в сети нет клиентов – зная длину названия сети, можно попытаться ее сбрутить.

Описание первого случая с деаутентификацией пользователей:

- Можно верить и надеяться в скорую авторизацию кого-то из клиентов, но проще все ускорить деаутентификацией (вот эти странные повторяющиеся символы – это BSSID выбранной точки доступа, узнается на первом шаге):

aireplay-ng -0 3 -a 20: 20: 20: 20: 20: 20 wlan0

Обычно ESSID прилетает молниеносно в случае наличия клиентов в сети. Если же их почему-то не было, переходим к этому методу подбора:

mdk3 wlan0 p -t 20:20:20:20:20:20 -f /root/your_root_list.txt

Здесь используется утилита mdk3 в применении к найденному BSSID, а перебор происходит по заранее подготовленному файлу с вариантами названий сети. При желании найдете вариант запуска и прямого перебора, но мне по словарю сподручнее.

Не знаю пароля

Если не знаете пароля – все очень печально. Если вы владелец сети – просто зайдите в роутер по проводу и посмотрите пароль. Если же вы какой-то злоумышленник – даже не пытайтесь, зря потратите время.

Как скрыть сеть

Если вы зашли сюда в поисках скрытия своей сети или у вас появилась такая мысль в процессе прочтения статьи – у нас есть КЛАССНАЯ СТАТЬЯ ПО СКРЫТИЮ.

На этом буду заканчивать, и так уж растянул и ушел от самого важного. Если же остались какие-то вопросы – можете написать комментарий с максимумом подробностей и деталей. До скорых встреч на нашем портале WiFiGid!