- Анализ безопасности роутера Smart box

- Начало

- OS Command Injection

- Уязвимые сервисы

- OpenSSH (5.2)

- Samba (3.0.22)

- FTP (vsftpd 3.0.2)

- https

- Другие слабые места

- Обращение в Билайн

- Итоги

- RouterSploit — как взломать сеть

- Требования к routersploit

- Шаг 1. Установка routersploit

- Шаг 2: Запуск RouterSploit

- Шаг 3: сканирование цели

- Шаг 4: Выбор и настройка эксплойта маршрутизатора

- Шаг 5: Запуск эксплойта

- Как я могу обезопасить себя от взлома роутера?

Анализ безопасности роутера Smart box

Сегодня мы начнем с того, что в один момент я решил вместо того, чтобы тренироваться на уязвимых машинах, протестировать свой собственный Wi-Fi роутер на уязвимости, который я получил еще в 2015 году. Тогда был очень популярный тариф у Билайна, когда вместе с подключением интернета, в аренду за 1 рубль шел и сам Wi-Fi роутер, который я и решил протестировать.

Роутер Smart Box, последняя версия прошивки — 2.0.38 (Релиз прошивки 2017 года), с тех пор, обновлений не поступало.

Начало

По умолчанию у роутера есть 2 учетные записи admin и SuperUser, об этом мало кто знает, но об этом есть информация в открытых источниках. Пароль от пользователя SuperUser, это серийный номер роутера и его можно узнать в настройках во вкладке “Расширенные настройки > Информация” или на наклейке под роутером. Соответственно у пользователя SuperUser больше возможностей по настройке роутера.

Пользователь admin/SuperUser

У роутера есть несколько видов учетных записей “Пользователь, администратор и производитель”, соответственно у них разные привилегия в плане конфигурации роутера и это мы берем на заметку.

OS Command Injection

Да, у роутера есть уязвимость внедрения команд.

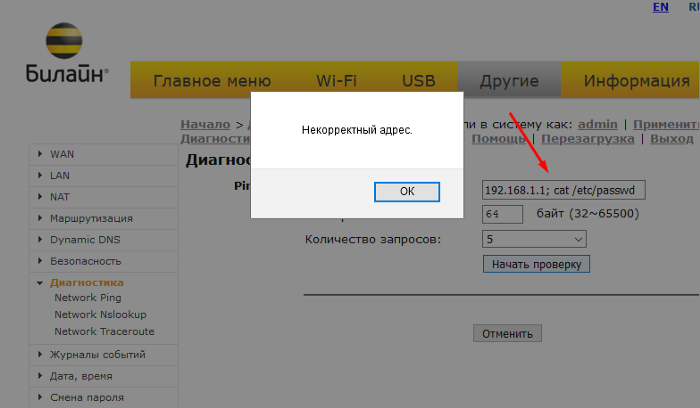

Сперва мы авторизовываемся и переходим в “Расширенные настройки > Другие > Диагностика” и мы можем осуществить Ping, nslookup и traceroute, с помощью встроенных функции роутера. Попробуем выполнить ping и тем самым выполнить другую команду.

Защита на стороне клиента

Как мы видим, нас предупреждают что адрес некорректный, но эта защита работает только на стороне клиента. Если мы перехватим запрос и изменим его, то мы обойдем эту защиту. А делать я это буду с помощью инструмента Burp Suite pro.

Перехватываем запрос и изменяем его

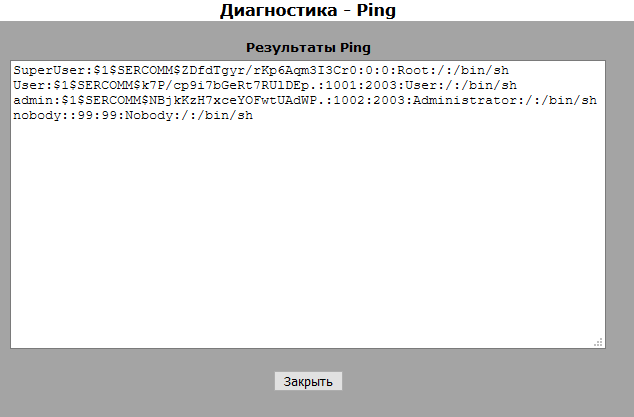

Результат

Как мы видим, вместо пинга выполнилась совершенно другая команда, которую мы указали, когда перехватывали запрос. Тут мы видим, что у роутера есть 3 учетные записи (SuperUser, User, admin), пользователя User я создал сам. По умолчанию будет только 2 пользователя (SuperUser и admin). Вот с помощью этой уязвимости, я узнал про пользователя SuperUser, тогда я был очень удивлен и мне стало очень интересно.

Данная уязвимость присутствует и в nslookup и traceroute и эксплуатируется она таким же способом, с помощью перехвата запроса. Ниже прикрепляю PoC видео с эксплуатацией уязвимостей.

Помните в начале мы брали на заметку, что есть 3 типа учетных записей? Так вот, независимо от типа учетной записи, команды выполняются с привилегиями SuperUser, что дает нам больше возможностей. И да, уязвимость присутствует в любой типе учетной записи (Пользователь, администратор и производитель).

Уязвимые сервисы

У роутера есть 3 сервиса “OpenSSH 5.2, FTP vsftpd 3.0.2 и Samba 3.0.22”. Сервисы старых версии и в них найдено множество уязвимостей за все время. Чтобы вы понимали, на момент написания статьи, последние версии сервисов (OpenSSH 8.2, FTP vsftpd 3.0.3 и Samba 4.12.0). Я отобрал пару эксплойтов к этим сервисам для теста и начнем мы по порядку.

OpenSSH (5.2)

Уязвимость CVE-2016–6515 позволяет вызвать отказ в обслуживании (DoS).

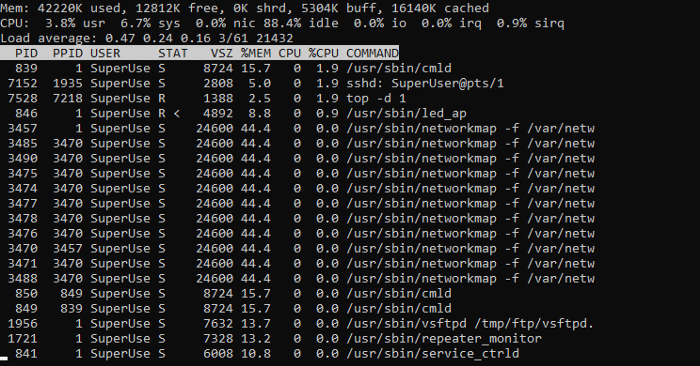

Я авторизовываюсь в системе роутера по SSH и с помощью команды top мониторим нагрузку на процессор и смотрим на поле (CPU) и эксплуатируем уязвимость.

В обычном состоянии

После эксплуатации уязвимости

В итоге веб-страницы могут долго грузится и даже в какой-то момент роутер может намертво зависнуть и даже уйти в перезагрузку. Но у меня был забавный случай, когда во время эксплуатации этой уязвимости, мой компьютер ушел в перезагрузку с синим экраном смерти (Грустный смайлик), это было очень неожиданно и странно:D

Ниже прикладываю PoC видео с эксплуатацией этой уязвимости.

Эксплуатация CVE-2016–6515

Samba (3.0.22)

Уязвимость smb loris, которая позволяет вызвать отказ в обслуживании DoS. Данную уязвимость можно эксплуатировать с помощью metasploit, находится она по пути “auxiliary/dos/smb/smb_loris”. В итоге роутер уйдет в перезагрузку.

Ниже прикладываю PoC видео с эксплуатацией уязвимости.

Эксплуатация SMB_Loris

FTP (vsftpd 3.0.2)

Уязвимость CVE-2015–1419, позволяет обойти ограничения доступа. Эксплоит к сожалению я не нашел, но тоже имеет место быть.

https

Да, у роутера есть возможность включения безопасного соединения. Как я понял, используется протокол шифрования SSL 2.0 или 3.0 и сертификат является самоподписанным, что вполне нормально для локальных роутеров. И в плане безопасности, SSL уже давно устарел и небезопасен. Сейчас используются более безопасные варианты, как TLS 1.3

Другие слабые места

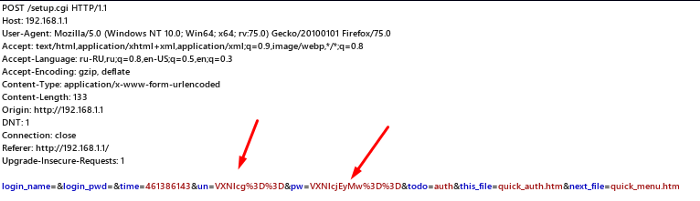

Во время аутентификации в роутере, логин и пароль кодируются в base64, что не составляет особого труда декодировать их. С учетом того что по умолчанию не используется протокол https, для зашифрованного соединения, то кодировка логина и пароля, это хоть какая то защита.

Лучше пусть данные передаются в кодированном состоянии, чем полностью в открытом. Скажу честно, в первое время, меня этот момент завел в заблуждения и только через некоторое время я понял, что данные кодируются.

Логин и пароль передаются в кодированном состоянии

После декодирования

Ниже прикладываю PoC видео с декодированием.

Злоумышленникам не составит особо труда прослушать сеть и с помощью анализа трафика, выявить логин и пароль и декодировать их.

Обращение в Билайн

Изначально я обратился к ним с помощью онлайн-чата и они порекомендовали мне позвонить и там задать все вопросы, что я и сделал.

Задал я всего лишь пару вопросов и вот какой итог: Роутер Smart box больше не актуален и обновления больше на него выходить не будут. И как я писал в самом начале, он перестал обновляться с 2017 года, вот тогда и было его последнее обновление. Как упомянул оператор Алексей (Если ты это читаешь, большой привет тебе) что роутер Smart box one до сих пор поддерживается и если в нем кто-нибудь найдет уязвимость, то может смело звонить и информацию передадут в службу безопасности. Как я понял, Smart box one это следующая модель после Smart box.

Итоги

Роутер сам по себе хороший, но в плане безопасности он к сожалению устарел. Если им и пользоваться, то рекомендуется отключить такие службы как SSH,FTP и Samba, так как они старых версий и в них найдено много уязвимостей и пользоваться ими небезопасно, особенно в глобальной сети. Будет еще лучше, сменить роутер на более новую модель (Не важно от какого вендора) который будет поддерживаться в плане обновлений безопасности.

Напоследок зайдем в Shodan и посмотрим, сколько доступно роутеров Smart box в глобальной сети.

Как мы видим, всего найдено 79 устройств и это еще с учетом того, что у меня аккаунт бесплатной версии, без подписки. Соответственно с подпиской будет куда больше результатов и возможностей. Так же тут стоит учесть, что в глобальной сети доступно Smart box роутеров разных моделей, как мы видим справа. Так вот, большинство Smart box роутеров (Не важно от модели роутера), используют те же самые версии уязвимых сервисов, о которых я писал выше и доступны они в глобальной сети, а это предоставляет угрозу безопасности.

Уязвимости OS Command Injection присвоен CVE идентификатор “CVE-2020-12246”.

Под конец статьи, я бы хотел дать пару советов читателям:

- Обновляйте прошивки своих роутеров

- Отключайте неиспользуемые вами службы

- Следите за активностью в вашей сети

RouterSploit — как взломать сеть

В этом статье вы узнаете информацию по выявлению уязвимостей маршрутизаторов — RouterSploit. Этот инструмент создан по образцу Metasploit, и вы найдете много общего; однако Routersploit специализируется на взломе маршрутизаторов. Подобный взлом мне удалось осуществить на одном из моментов для подключения к камере видеонаблюдения .

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: это образовательная статья, предназначенная для ознакомления. Не используйте этот инструмент во вред, т.к. добром это не кончится.

Требования к routersploit

- Python

- доступ к интернету

- знание командной строки

- Установка RouterSploit в Kali Linux

Шаг 1. Установка routersploit

Чтобы установить routersploit в Kali Linux, откройте терминал и введите следующие команды в том же порядке, что и ниже:

apt-get install python3-pip git clone https://www.github.com/threat9/routersploit cd routersploit python3 -m pip install -r requirements.txt python3 rsf.py

Шаг 2: Запуск RouterSploit

Для запуска routersploit требуется перейти в директорию этого инструмента и выполнить следующее:

Если вы хотите увидеть все возможные эксплойты, просто введите следующее:

Теперь давайте начнем со сканирования маршрутизатора и выяснения, есть ли в нем какие-либо уязвимости.

Шаг 3: сканирование цели

Чтобы просканировать маршрутизатор на предмет всех возможных эксплойтов, мы будем использовать модуль сканера Autopwn, чтобы найти любые уязвимости, которые влияют на наш целевой маршрутизатор. Но сначала вам нужно найти IP-адрес целевого маршрутизатора. Я буду показывать на примере своего.

По умолчанию многие маршрутизаторы используют 192.168.0.1. или 192.168.1.1. И для сканирования цели нужно ввести следующее:

use scanners/auto pawn show options

В нашем случае мы установим цель на IP-адрес маршрутизатора 192.168.0.1. Введите «set target», затем IP-адрес маршрутизатора, после клавишу enter. Затем, введите run, чтобы начать сканирование.

Шаг 4: Выбор и настройка эксплойта маршрутизатора

После завершения сканирования мы увидим все уязвимости, влияющие на маршрутизатор.

Начнем с простого эксплойта. Воспользуемся эксплойтом shellshock; введем следующие команды.

use exploits/generic/shellshock show options

Вы сможете установить цель, набрав:

Шаг 5: Запуск эксплойта

Вы можете выполнить полезную нагрузку, набрав run .

Если эксплойт будет успешным, вас встретят внутренние параметры конфигурации и пароли, а также имена пользователей, которые можно использовать для взлома и управления маршрутизатором.

Эти эксплойты могут привести к утечке логина и пароля пользователей, паролей по умолчанию (например, admin), серийных номеров устройств и т.д.

Например, если вы хотите подобрать и взломать имя пользователя и пароль маршрутизатора, введите следующие команды:

use creds/http_basic_bruteforce rsf (HTTP Basic Bruteforce) > show options set target 192.168.0.2 run

В Shodan можно встретить массу уязвимых устройств, к которым без особых проблем можно получить доступ

Однако на практике с реальным внешним IP адресом я не буду это демонстрировать, дабы оградить неокрепшие умы от неправомерного доступа.

Как я могу обезопасить себя от взлома роутера?

Большинство людей настраивают роутеры один раз в жизни и полностью о них забывают. Они не могут изменить настройки маршрутизаторов по умолчанию, даже образованные сетевые администраторы не склонны это делать (из-за лени).

Но вы можете сделать следующее:

- Обновите прошивку роутера

- Отключить пин-WPS

- Включить безопасность wpa2

- Выбирайте надежные пароли

- Остановить трансляцию SSID

- Используйте фильтры MAC

LamerLand — все для хацкера понятным языком