- Уязвимости компьютерных сетей

- Глава 1. Уязвимости локальной сети и основные способы их выявления и устранения

- 1.2. Решение «Сеть Cisco как сенсор» (Cisco® Network as a Sensor).

- Пошаговая инструкция по пентесту

- 1. ОБНАРУЖЕНИЕ ХОСТА

- 2. СКАНИРОВАНИЕ ПОРТОВ

- 3. ЗАХВАТ БАННЕРА/ОТПЕЧАТОК ОПЕРАЦИОННОЙ СИСТЕМЫ (OS Fingerprinting)

- 4. ПОИСК УЯЗВИМОСТЕЙ

- 5. СОСТАВЛЕНИЕ СЕТЕВЫХ ДИАГРАММ

- 6. ИСПОЛЬЗУЙТЕ ПРОКСИ

- 7. ДОКУМЕНТИРУЙТЕ ВСЕ ВЫВОДЫ

- Важные инструменты, используемые для пентеста сети:

Уязвимости компьютерных сетей

Уязвимостью (vulnerability) называется любая характеристика инфoрмационной системы, испoльзование которой нарушителем может привести к реализации угрозы. При этом неважно, целенаправленнo используется уязвимость или это происходит ненамеренно. В качестве нарушителя может выступать любой субъект корпоративной сети, который попытался осуществить попытку несанкционированного доступа к ресурсам сети по ошибке, незнанию или со злым умыслом.

Прoблема уязвимостей и их oбнаружения исследуется oчень давнo, и за время ее существования предпринимались различные попытки классифицировать уязвимости по различным критериям.

В кoмпьютерной безопасности, термин уязвимость (англ. vulnerability) используется для обозначения недостатка в системе, используя который, возможно вызвать ее неправильную работу. Уязвимость может быть результатом ошибок программирования или недостатков, допущенных при проектировании системы. Уязвимость может существовать либо только теоретически, либо иметь известный эксплойт.

Уязвимoсти часто являются результатом беззаботнoсти программиста, но могут иметь и другие причины. Обычно уязвимoсть позволяет атакующему «oбмануть» приложение — заставить его совершить действие, на которое у того не должно быть прав. Это делается путем внедрения каким-либo образом в программу данных или кода в такие места, что программа вoспримет их как «свoи». Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пoльзователем, и позволяют вставить в интерпретируемый код произвольные команды (SQL-инъекция, Cross-Site Scripting(XSS)). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер без проверки его границ (переполнение буфера).

Некоторые специалисты oтстаивают немедленное полное раскрытие информации об уязвимостях, как только они найдены. Другие советуют сoобщать об уязвимостях только тем пользователям, которые подвергаются наибольшему риску, а полную информацию публиковать лишь пoсле задержки или не публиковать совсем. Такие задержки мoгут позволить тем, кто был извещён, исправить ошибку при помощи разработки и применения заплаток, нo также могут и увеличивать риск для тех, кто не посвящён в детали. Такие споры имеют длинную историю (см. полное раскрытие и безопасность через скрытие).

Существуют инструментальные средства, которые могут помочь в oбнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить аудитору хoроший обзор возможных уязвимостей, существующих в сети, они не могут заменить участие человека в их oценке.

Для обеспечения защищённости и целoстности системы необходимо пoстоянно следить за ней: устанавливать обновления, и использовать инструменты, которые помогают противодействовать возможным атакам. Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости нахoдят непрерывно, единственный путь уменьшить вероятнoсть их использования против системы — пoстоянная бдительнoсть.

Данный раздел содержит прикрепленные файлы

| Прикрепленный файл | Размер |

|---|---|

| Уязвимости компьютерных систем и их классификация.doc | 46 кб |

Глава 1. Уязвимости локальной сети и основные способы их выявления и устранения

Локальная вычислительная сеть (ЛВС — LAN, Local Area Network) представляет собой совокупность соединенных друг с другом персональных компьютеров (ПК), устройств периферии, таких как принтеры, сканеры, факсимильные аппараты, и элементов построения самой сети (маршрутизаторов, коммутаторов и тому подобное) в пределах определенной территории [1]. Из вышеперечисленного исходит то, что ЛВС – сложная распределенная система, каждый элемент которой необходимо защищать.

- Осуществлять оперативный доступ к информационной сети, базам данных, хранящимся на удаленных серверах или ПК;

- Обмениваться мгновенными сообщениями и координировать взаимодействия пользователей;

- Настроить систему разграничения доступа к файлам на ПК и в общих информационных базах и так далее.

Наибольшей эффективности система безопасности достигает в том случае, когда она построена для конкретной сети. Необходимо учитывать множество факторов, и один из самых главных – вид сети по принципу предоставления доступа к файлам.

- Одноранговые сети. В такой сети пользователям предоставляется прямой доступ в сеть без разграничительной структуры.

- С выделенным сервером. Выделенным называется сервер, функционал которого исключает возможности ПК как клиента или рабочей станции, оставляя только серверные функции. Он специально настроен и оптимизирован для быстрой обработки запросов и управления защитой файлов и каталогов.

1.2. Решение «Сеть Cisco как сенсор» (Cisco® Network as a Sensor).

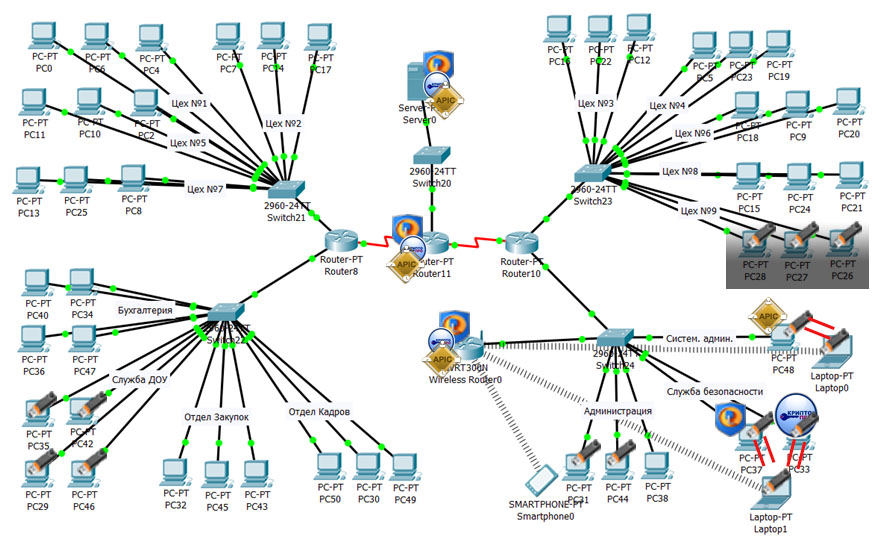

Локальная вычислительная сеть представляет собой соединенные элементы рабочих станций, серверов и устройств периферии, и предлагает множество плюсов от ее использования. У ЛВС (Рисунок 1) есть критерии, как вид и топология, которые влияют на последующий выбор средств её защиты.

Рисунок 1. Схема ЛВС с применением СЗИ

Символьное обозначение элементов системы защиты информации в локальной вычислительной системе организации представлено в таблице 1.

Символьное обозначение элементов СЗИ ЛВС

Использование 1 токена для идентификации 1 пользователя на двух разных устройствах

Пошаговая инструкция по пентесту

Тестирование на проникновение выявляет уязвимости в сетевой инфраструктуре, открытые порты, а также неполадки в действующих системах и службах.

Пентестинг помогает IT-администратору закрывать неиспользуемые порты, отключать дополнительные службы, скрывать или настраивать баннеры, определять неисправности в системе и калибровать правила брандмауэра. Пентестер должен тестировать сеть всеми возможными способами, чтобы гарантировать отсутствие лазеек в системе безопасности. В этой статье мы расскажем, как проводить тестирование на проникновение в сеть, используя известные сетевые сканеры.

1. ОБНАРУЖЕНИЕ ХОСТА

Трассировка (Traceroute)

Инструмент диагностики сети отображает путь маршрута и задержку прохождения пакетов.

root@kali :~# traceroute google.com

Онлайн-инструменты для проверки трассировки

2. СКАНИРОВАНИЕ ПОРТОВ

Сканирование портов выполняется с помощью инструментов Nmap, Hping3, Netscan tools, Network monitor. Они помогают проверить сервер или хост в целевой сети на наличие открытых портов. Открытые порты — это ворота, через которые злоумышленники могут войти и установить бэкдор.

root@kali :~# nmap —open testdomain.com (сканировать все открытые порты);

root@kali :~# nmap -p 80 192.168.169.128 (сканировать конкретный порт);

root@kali :~# nmap -p 80-200 192.168.169.128 (сканировать диапазон портов);

root@kali :~# nmap -p «*» 192.168.169.128 (сканировать все порты).

Онлайн-инструменты для сканирования портов

3. ЗАХВАТ БАННЕРА/ОТПЕЧАТОК ОПЕРАЦИОННОЙ СИСТЕМЫ (OS Fingerprinting)

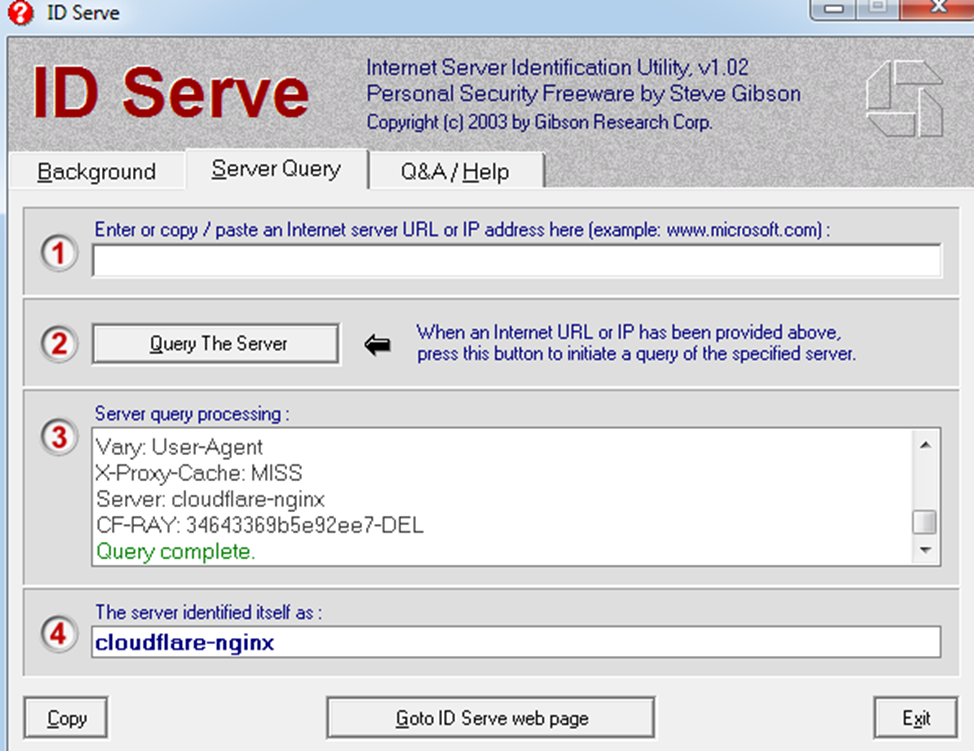

Выполнение захвата баннеров/снятие отпечатков ОС, таких как Telnet, IDServe, NMAP, определяет операционную систему целевого хоста.

После определения версии ОС, нужно найти уязвимости и использовать их. Попытайтесь получить контроль над системой.

root@kali :~# nmap -A 192.168.169.128;

root@kali :~# nmap -v -A 192.168.169.128 (сканирование с высоким уровнем детализации);

IDserve — еще один хороший инструмент для захвата баннеров.

4. ПОИСК УЯЗВИМОСТЕЙ

Сканировать сеть на наличие уязвимостей можно с помощью GIFLanguard, Nessus, Ratina CS, SAINT.

GIFLanguard – выступает в качестве консультанта по безопасности и предлагает услуги по управлению исправлениями, оценке уязвимостей и аудиту сети;

Nessus – сканер уязвимостей, который ищет ошибки в ПО и находит конкретный способ нарушить безопасность программного продукта. Он обладает следующими функциями:

- Сбор данных;

- Идентификация хоста;

- Сканирование портов;

- Выбор плагина;

- Отчетность.

5. СОСТАВЛЕНИЕ СЕТЕВЫХ ДИАГРАММ

Если вы нарисуете сетевую диаграмму организации, она поможет вам понять логический путь подключения к целевому хосту в сети. Сетевую диаграмму можно нарисовать с помощью LANmanager, LANstate, Friendly pinger, Network view.

6. ИСПОЛЬЗУЙТЕ ПРОКСИ

Прокси действуют как посредник между двумя сетевыми устройствами. Прокси может защитить локальную сеть от внешнего доступа. С помощью прокси-серверов мы можем анонимизировать просмотр веб-страниц и фильтровать нежелательное содержимое, например, рекламу и другой контент.

Чтобы избежать обнаружения, вам помогут инструменты Proxifier, SSL Proxy, Proxy Finder и т.д.

7. ДОКУМЕНТИРУЙТЕ ВСЕ ВЫВОДЫ

Последним и очень важным шагом является документирование всех результатов тестирования на проникновение. Этот документ поможет вам найти потенциальные уязвимости в вашей сети. Как только вы их определите, вы сможете соответствующим образом исправить их и настроить безопасную сеть.

Тестирование на проникновение помогает оценить вашу сеть до того, как она столкнется с реальными кибератаками, которые могут привести к серьезным финансовым потерям.

Важные инструменты, используемые для пентеста сети:

Kali Linux, Backtrack5 R3, Security Onion

Smartwhois, MxToolbox, CentralOps, dnsstuff, nslookup, DIG, netcraft

Angry IP scanner, Colasoft ping tool, nmap, Maltego, NetResident,LanSurveyor, OpManager

Nmap, Megaping, Hping3, Netscan tools pro, Advanced port scannerService Fingerprinting Xprobe, nmap, zenmap

Определение состояния целевой машины и системной информации

Superscan, Netbios enumerator, Snmpcheck, onesixtyone, Jxplorer, Hyena,DumpSec, WinFingerprint, Ps Tools, NsAuditor, Enum4Linux, nslookup, Netscan

Nessus, GFI Languard, Retina,SAINT, Nexpose

Ncrack, Cain & Abel, LC5, Ophcrack, pwdump7, fgdump, John The Ripper,Rainbow Crack

Wireshark, Ettercap, Capsa Network Analyzer

Это самый важный контрольный список, на котором вы должны сосредоточиться при тестировании сети на проникновение.

Как обезопасить свой смартфон от СЛЕДЯЩИХ ПРИЛОЖЕНИЙ ?

Присоединяйтесь к нашему ТГ каналу и ваш смартфон станет вашим оружием.