1.3. Технологии систем обнаружения атак

Системы обнаружения атак, как и большинство современных программных продуктов, должны удовлетворять ряду требований. Это и современные технологии разработки, и ориентировка на особенности современных информационных сетей, и совместимость с другими программами. Чтобы понять, как правильно использовать системы обнаружения атак (СОА), нужно четко представлять, как они работают и каковы их уязвимые места.

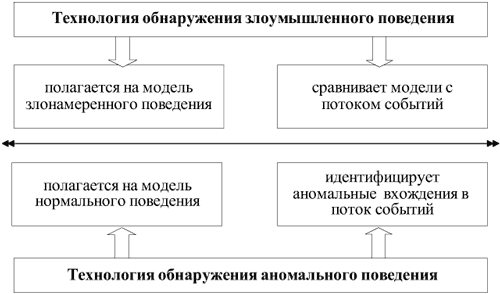

Рассмотрим принципы, на которых основана идея обнаружения компьютерных атак [4]. Существуют две основные технологии построения СОА. Суть их заключается в том, что СОА обладают некоторым набором знаний либо о методах вторжений, либо о нормальном поведении наблюдаемого объекта.

Системы обнаружения аномального поведения основаны на том, что СОА известны некоторые признаки, характеризующие правильное или допустимое поведение объекта наблюдения. Под нормальным или правильным поведением понимаются действия, выполняемые объектом и не противоречащие политике безопасности.

Системы обнаружения злоумышленного поведения (misuse detection) основаны на том, что СОА известны некоторые признаки, характеризующие поведение злоумышленника. Наиболее распространенной реализацией технологии обнаружения злоумышленного поведения являются экспертные системы (например, системы Snort, RealSecure IDS, Enterasys Advanced Dragon IDS).

На рисунке 1 представлены технологии систем обнаружения атак.

Рис. 1. Существующие технологии систем обнаружения атак

1.4. Обнаружение аномальной сетевой активности

Датчики-сенсоры аномалий идентифицируют необычное поведение, аномалии в функционировании отдельного объекта – трудности их применения на практике связаны с нестабильностью самих защищаемых объектов и взаимодействующих с ними внешних объектов. В качестве объекта наблюдения может выступать сеть в целом, отдельный компьютер, сетевая служба (например, FTP-сервер), пользователь и т.д. Датчики срабатывают при условии, что нападения отличаются от «обычной» (законной) деятельности.

Меры и методы, обычно используемые в обнаружении аномалии, включают в себя следующие.

1. Пороговые значения: наблюдения за объектом выражаются в виде числовых интервалов. Выход за пределы этих интервалов считается аномальным поведением. В качестве наблюдаемых параметров могут быть, например, такие: количество файлов, к которым обращается пользователь в данный период времени, число неудачных попыток входа в систему, загрузка центрального процессора и т.п. Пороги могут быть статическими и динамическими (то есть изменяться, подстраиваясь под конкретную систему).

2. Статистические меры: решение о наличии атаки делается по большому количеству собранных данных путем их статистической предобработки; — параметрические: для выявления атак строится специальный «профиль нормальной системы» на основе шаблонов (то есть некоторой политики, которой обычно должен придерживаться данный объект).

3. Непараметрические: здесь уже профиль строится на основе наблюдения за объектом в период обучения.

4. Меры на основе правил (сигнатур): они очень похожи на непараметрические статистические меры. В период обучения составляется представление о нормальном поведении объекта, которое записывается в виде специальных «правил». Получаются сигнатуры «хорошего» поведения объекта.

5. Другие меры: нейронные сети, генетические алгоритмы, позволяющие классифицировать некоторый набор видимых сенсору-датчику признаков. В современных СОА в основном используют первые два метода. Следует заметить, что существуют две крайности при использовании данной технологии: — обнаружение аномального поведения, которое не является атакой, и отнесение его к классу атак (ошибка второго рода).

6. Пропуск атаки, которая не подпадает под определение аномального поведения (ошибка первого рода). Этот случай гораздо более опасен, чем ложное причисление аномального поведения к классу атак.

Поэтому при эксплуатации систем такой категории обычные пользователи и специалисты сталкиваются с двумя довольно нетривиальными задачами:

1) построение профиля объекта – это трудно формализуемая и затратная по времени задача, требующая от специалиста безопасности большой предварительной работы, высокой квалификации и опыта;

2) определение граничных значений характеристик поведения субъекта для снижения вероятности появления одного из двух крайних случаев.

Обычно системы обнаружения аномальной активности используют журналы регистрации и текущую деятельность пользователя в качестве источника данных для анализа.

Достоинства систем обнаружения аномального поведения:

1) системы обнаружения аномалий способны обнаруживать новые типы атак, сигнатуры для которых еще не разработаны;

2) они не нуждаются в обновлении сигнатур и правил обнаружения атак;

3) обнаружения аномалий генерируют информацию, которая может быть использована в системах обнаружения злоумышленного поведения.

Недостатки систем обнаружения аномального поведения:

1) системы требуют длительного и качественного обучения;

2) системы генерируют много ошибок второго рода;

3) системы обычно слишком медленны в работе и требуют большого количества вычислительных ресурсов.