- How to turn of power management on the wifi in kali 2010.1 (or any other distro using NetworkManager). @kalilinux #kali #kalilinux #linux #NetworkManager

- Three ways to set wireless interface to Monitor mode and Managed mode

- 1. How to enable monitor mode using iw

- 2. How to enable monitor mode using Airmon-ng

- 3. How to enable monitor mode using iwconfig

- NetworkManager prevents monitor mode

- Related articles:

- Русские Блоги

- использование:

- Подробное описание:

- wifite эффект и оценка:

How to turn of power management on the wifi in kali 2010.1 (or any other distro using NetworkManager). @kalilinux #kali #kalilinux #linux #NetworkManager

Sometimes there are issues with speed, performance, lost of connection to access points.

This can be helpful in some configurations.

iwconfig wlan0 wlan0 IEEE 802.11 ESSID: Mode:Managed Frequency:5.26 GHz Bit Rate=6 Mb/s Tx-Power=20 dBm Retry short limit:7 RTS thr:off Fragment thr:off Power Management:on Link Quality=56/70 Signal level=-54 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive retries:0 Invalid misc:3 Missed beacon:0

Create this file, if you do not have it before.

sudo vi /etc/NetworkManager/conf.d/default-wifi-powersave-on.conf

[connection] wifi.powersave = 2 # NM_SETTING_WIRELESS_POWERSAVE_DEFAULT (0): use the default value # NM_SETTING_WIRELESS_POWERSAVE_IGNORE (1): don't touch existing setting # NM_SETTING_WIRELESS_POWERSAVE_DISABLE (2): disable powersave # NM_SETTING_WIRELESS_POWERSAVE_ENABLE (3): enable powersave

Then we need to restart the NetworkManager

/etc/init.d/network-manager restart

And efter this change the power management is disabled.

iwconfig wlan0 wlan0 IEEE 802.11 ESSID: Mode:Managed Frequency:5.26 GHz Bit Rate=6 Mb/s Tx-Power=20 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off Link Quality=56/70 Signal level=-54 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Three ways to set wireless interface to Monitor mode and Managed mode

You can use the following command to set wireless interface to Monitor mode and Managed mode on any Linux distro. The only requirement is availability wireless adapter that supports monitor mode. This one is recommended.

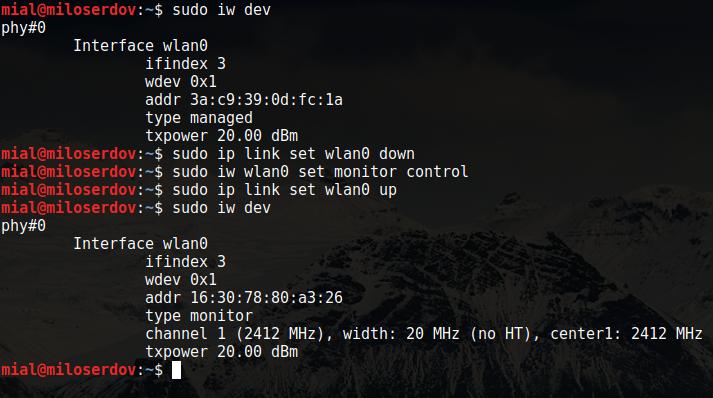

1. How to enable monitor mode using iw

You should check whether the operating system is able to recognize your Wi-Fi card. In addition, you need to know the name of the wireless interface.

Get to know the wireless interface name:

phy#0 Interface wlan0 ifindex 3 wdev 0x1 addr 3a:c9:39:0d:fc:1a type managed txpower 20.00 dBm

As you can see, the name of my wireless interface is wlan0. In addition, you can see that it is in managed mode.

To set wireless interface to Monitor mode with iw you can use the following command sequence:

sudo ip link set IFACE down sudo iw IFACE set monitor control sudo ip link set IFACE up

Where IFACE replace with actual name of your wireless interface. In may example:

sudo ip link set wlan0 down sudo iw wlan0 set monitor control sudo ip link set wlan0 up

Then check the status of you wireless interface one more time:

sudo iw dev phy#0 Interface wlan0 ifindex 3 wdev 0x1 addr 16:30:78:80:a3:26 type monitor channel 1 (2412 MHz), width: 20 MHz (no HT), center1: 2412 MHz txpower 20.00 dBm

As you can see, now type monitor. Note: the name of interface is not changed by this method.

To return wireless interface in Managed mode with iw you can use the following command sequence:

sudo ip link set IFACE down sudo iw IFACE set type managed sudo ip link set IFACE up

Where IFACE replace with actual name of your wireless interface. In may example:

sudo ip link set wlan0 down sudo iw wlan0 set type managed sudo ip link set wlan0 up

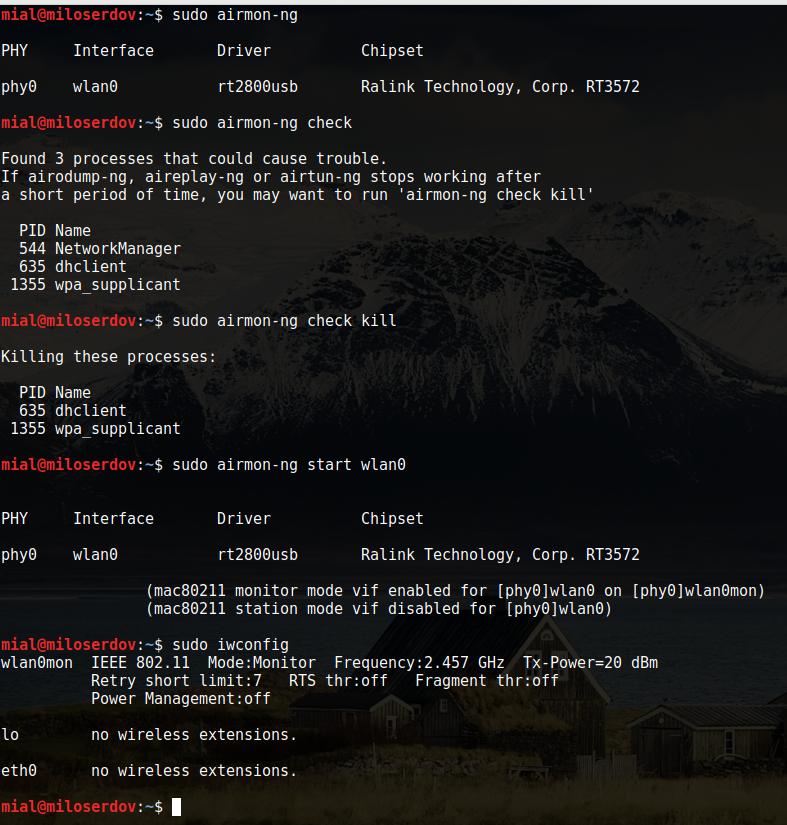

2. How to enable monitor mode using Airmon-ng

Again, we should get information about our wireless interface:

PHY Interface Driver Chipset phy0 wlan0 rt2800usb Ralink Technology, Corp. RT3572

The name of interface is wlan0.

Checking for interfering processes

Before putting a card into monitor mode, it will automatically check for interfering processes. It can also be done manually by running the following command:

This command stops network managers then kill interfering processes left:

At last, we start monitor mode:

sudo airmon-ng start wlan0 PHY Interface Driver Chipset phy0 wlan0 rt2800usb Ralink Technology, Corp. RT3572 (mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon) (mac80211 station mode vif disabled for [phy0]wlan0)

As you can see, it created a monitor mode interface called wlan0mon.

sudo iwconfig wlan0mon IEEE 802.11 Mode:Monitor Frequency:2.457 GHz Tx-Power=20 dBm Retry short limit:7 RTS thr:off Fragment thr:off Power Management:off lo no wireless extensions. eth0 no wireless extensions.

Disable monitor mode

sudo airmon-ng stop wlan0mon PHY Interface Driver Chipset phy0 wlan0mon rt2800usb Ralink Technology, Corp. RT3572 (mac80211 station mode vif enabled on [phy0]wlan0) (mac80211 monitor mode vif disabled for [phy0]wlan0mon)

Don’t forget to restart the Network Manager. It is usually done with the following command:

sudo systemctl start NetworkManager

3. How to enable monitor mode using iwconfig

As usual, start from checking interface name:

sudo iwconfig lo no wireless extensions. eth0 no wireless extensions. wlan0 IEEE 802.11 ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off

The network interface with wireless extension is called wlan0.

sudo ifconfig IFACE down sudo iwconfig IFACE mode monitor sudo ifconfig IFACE up

sudo ifconfig wlan0 down sudo iwconfig wlan0 mode monitor sudo ifconfig wlan0 up

Disable monitor mode:

sudo ifconfig wlan0 down sudo iwconfig wlan0 mode managed sudo ifconfig wlan0 up

NetworkManager prevents monitor mode

If NetworkManager restarts automatically after each kill, and it pretends monitor mode, you can stop it manually:

In Kali Linux, BlackArch, Ubuntu, Linux Mint:

sudo systemctl stop NetworkManager

Note: when you stop NetworkManager, your Internet access disappears!

Related articles:

Русские Блоги

Перечислите все программы, которые могут мешать работе беспроводной сетевой карты. Если указан параметр kill, все программы будут остановлены.

[email protected]:~# iwconfig lo no wireless extensions. eth0 no wireless extensions. [email protected]:~# iwconfig lo no wireless extensions. eth0 no wireless extensions. wlan0 IEEE 802.11 ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off [email protected]:~# wifite . . .´ · . . · `. wifite 2.2.5 : : : (¯) : : : automated wireless auditor `. · ` /¯\ ´ · .´ https://github.com/derv82/wifite2 ` /¯¯¯\ ´ [!] Conflicting processes: NetworkManager (PID 5933), dhclient (PID 5948), wpa_supplicant (PID 6081) [!] If you have problems: kill -9 PID or re-run wifite with --kill) Interface PHY Driver Chipset ----------------------------------------------------------------------- 1. wlan0 phy0 mt7601u Ralink Technology, Corp. MT7601U [+] enabling monitor mode on wlan0. enabled wlan0mon NUM ESSID CH ENCR POWER WPS? CLIENT --- ------------------------- --- ---- ----- ---- ------ 1 (BC:5F:F6:4B:3D:D2) 12 WPA 99db no 2 TP-LINK_8393 11 WPA 62db no 1 3 TPGuest_8393 11 WPA 57db no 4 JCG Smart Wireless . 8 WPA 28дБ нет 5 JCG-196998 8 WPA 28db no 6 ChinaNet-ZcJn 1 WPA 18db yes 7 TP-LINK_4128 11 WPA 17db no 8 ChinaNet-rL2d 7 WPA 17db yes 9 TP-LINK_92F6 6 WPA 16db no 10 (6C:59:40:15:57:C0) 6 WPA 14db no 11 HHP 1 WPA 13db no 12 Tenda_529690 8 WPA 12db no 13 ChinaNet-3Qj2 4 WPA 12db yes [+] select target(s) (1-13) separated by commas, dashes or all: ^C [!] Interrupted, Shutting down. [!] Note: Leaving interface in Monitor Mode! [!] To disable Monitor Mode when finished: airmon-ng stop wlan0mon выберите цели (1-8), разделенные запятыми, тире или всеми: N (ваш выбор)

ОК: значение ключа будет отображаться как пароль.

apt install kali-linux-wireless

sudo apt install broadcom-sta-dkms

Затем я подключил USB WIFE, и все в порядке.

Вчера я также видел решение в китайской сети.

Первый шаг: введите airmon-ng check kill перед установкой режима прослушивания для завершения процесса

Шаг 2. Загрузите сетевую карту как прежде, чем airmon-ng запустит wlan0 (имя вашей сетевой карты)

Шаг 3. Он автоматически создаст интерфейс wlan0mon Запомните это имя интерфейса вместо предыдущего mon0

Шаг 4. Создание мониторинга airodump-ng wlan0mon

# wifite -h Просмотреть все параметры справки для wifite

Вот несколько вариантов, связанных с взломом wpa / wpa2

Взломать старый wep (в основном устранен, я все равно не видел) связанные варианты

О wps (новый протокол аутентификации, не напрямую проверяющий пароль, но использующий пин-код, для получения дополнительной информации, пожалуйста, гуглите сами), некоторые варианты взлома

0x03 Процесс использования wifite-скрипта следующий: вставьте заранее подготовленную карту беспроводной сети

использование:

wifite [-h] [—check CHECK] [—cracked] [—recrack] [—all][-i INTERFACE] [—mac] [—mon-iface MONITOR_INTERFACE][-c CHANNEL] [-e ESSID] [-b BSSID] [—showb] [—nodeauth][—power POWER] [—tx TX] [—quiet] [—wpa] [—wpat WPAT][—wpadt WPADT] [—strip] [—crack] [—dict DIC] [—aircrack][—pyrit] [—tshark] [—cowpatty] [—wep] [—pps PPS][—wept WEPT] [—chopchop] [—arpreplay] [—fragment][—caffelatte] [—p0841] [—hirte] [—nofakeauth][—wepca WEPCA] [—wepsave WEPSAVE] [—wps] [—pixie][—wpst WPST] [—wpsratio WPSRATIO] [—wpsretry WPSRETRY]

Подробное описание:

Необязательные параметры:

-h, —help показать это справочное сообщение и выйти

—check CHECK Проверить файл квитирования [файл] на наличие рукопожатия.

—cracked Отображает ранее взломанные точки доступа.

—recrack Включить взломанную сеть в цель.

-I ИНТЕРФЕЙС беспроводной интерфейс для захвата.

—mon-iface MONITOR_INTERFACE Интерфейс уже находится в режиме мониторинга.

-C CHANNEL Цель сканирования канала.

-e ESSID Укажите конкретную точку доступа по ssid (имя).

-b BSSID Укажите конкретную точку доступа через bssid (mac).

—showb Показать целевой BSSID после сканирования.

—nodeauth Не отменять аутентификацию клиента при сканировании

-Power POWER атакует любую цель с силой сигнала> [pow].

—tx TX Установить уровень мощности TX адаптера.

—quiet Не печатать список точек доступа во время сканирования.

—wpa только для сетей WPA (используйте —wps —wep).

—wpat WPAT Время (в секундах) ожидания завершения атаки WPA.

—wpadt WPADT Время ожидания между отправкой пакетов по умолчанию (в секундах).

—strip Используйте рукопожатие или пирит, чтобы пожать руку.

—crack Используйте файл словаря [dic] для взлома рукопожатия WPA.

—dict DIC DIC Специальный словарь, используемый в WPA.

—aircrack Используйте aircrack для подтверждения рукопожатия.

—pyrit Используйте pyrit для подтверждения рукопожатия.

—tshark Используйте tshark для подтверждения рукопожатия.

—cowpatty Используйте cowpatty для подтверждения рукопожатия.

—pps PPS Устанавливает количество пакетов, которые будут вводиться в секунду.

— WEPT WEPT ждать каждой атаки, 0 означает бесконечность.

-chopchop использует атаку chopchop.

—arpreplay Использовать атаку arpreplay.

—fragment Использовать атаки фрагментации.

-caffelatte использует атаку caffe-latte.

—p0841 Использовать атаку P0842.

— hirte Используйте hirte для атаки.

—nofakeauth Остановить атаку после неудачной аутентификации.

—wepca WEPCA Начать взламывать, когда количество IV превышает [n].

—wepsave WEPSAVE Сохраните копию файла .cap в этот каталог.

—pixie может использовать только атаку WPS PixieDust

—wpst WPST Максимальное время ожидания новой повторной попытки, прежде чем отказаться (0: никогда).

—wpsratio Минимальное соотношение успешных попыток ввода ПИН-кода / общего числа повторных попыток.

—wpsretry WPSRETRY Максимальное количество попыток одного и того же PIN-кода перед отказом.

wifite эффект и оценка:

Можно сказать, что этот инструмент очень всеобъемлющий, он поддерживает три типа зашифрованных беспроводных сетевых устройств: wpa, wep и wps. Можно сказать, что он очень всеобъемлющий! Сегодняшняя беспроводная связь — это в основном такие ситуации.