OpenVPN. Клиент добавляет маршруты из-за этого нет интернета

Сервер на CentOS 7. Клиент OpenVPN GUI на Windows 10.

Конфиг OVPN

client proto udp remote xx.xx.254.75 1194 dev tun resolv-retry infinite nobind persist-key persist-tun remote-cert-tls server verify-x509-name server_QL2ifJug00NMFWU7 name auth SHA256 auth-nocache cipher AES-128-GCM tls-client tls-version-min 1.2 tls-cipher TLS-ECDHE-ECDSA-WITH-AES-128-GCM-SHA256 setenv opt block-outside-dns # Prevent Windows 10 DNS leak verb 3

route print до подключения:

IPv4 таблица маршрута =========================================================================== Активные маршруты: Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика 0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.101 35 127.0.0.0 255.0.0.0 On-link 127.0.0.1 331 127.0.0.1 255.255.255.255 On-link 127.0.0.1 331 127.255.255.255 255.255.255.255 On-link 127.0.0.1 331 192.168.0.0 255.255.255.0 On-link 192.168.0.101 291 192.168.0.101 255.255.255.255 On-link 192.168.0.101 291 192.168.0.255 255.255.255.255 On-link 192.168.0.101 291 224.0.0.0 240.0.0.0 On-link 127.0.0.1 331 224.0.0.0 240.0.0.0 On-link 192.168.0.101 291 255.255.255.255 255.255.255.255 On-link 127.0.0.1 331 255.255.255.255 255.255.255.255 On-link 192.168.0.101 291 route print после подключения:

IPv4 таблица маршрута =========================================================================== Активные маршруты: Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика 0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.101 35 0.0.0.0 128.0.0.0 10.8.0.1 10.8.0.2 259 10.8.0.0 255.255.255.0 On-link 10.8.0.2 259 10.8.0.2 255.255.255.255 On-link 10.8.0.2 259 10.8.0.255 255.255.255.255 On-link 10.8.0.2 259 xx.xx.254.75 255.255.255.255 192.168.0.1 192.168.0.101 291 127.0.0.0 255.0.0.0 On-link 127.0.0.1 331 127.0.0.1 255.255.255.255 On-link 127.0.0.1 331 127.255.255.255 255.255.255.255 On-link 127.0.0.1 331 128.0.0.0 128.0.0.0 10.8.0.1 10.8.0.2 259 192.168.0.0 255.255.255.0 On-link 192.168.0.101 291 192.168.0.101 255.255.255.255 On-link 192.168.0.101 291 192.168.0.255 255.255.255.255 On-link 192.168.0.101 291 224.0.0.0 240.0.0.0 On-link 127.0.0.1 331 224.0.0.0 240.0.0.0 On-link 192.168.0.101 291 224.0.0.0 240.0.0.0 On-link 10.8.0.2 259 255.255.255.255 255.255.255.255 On-link 127.0.0.1 331 255.255.255.255 255.255.255.255 On-link 192.168.0.101 291 255.255.255.255 255.255.255.255 On-link 10.8.0.2 259 Логи в клиенте

Sat Nov 09 21:28:02 2019 OpenVPN 2.4.8 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Oct 31 2019 Sat Nov 09 21:28:02 2019 Windows version 6.2 (Windows 8 or greater) 64bit Sat Nov 09 21:28:02 2019 library versions: OpenSSL 1.1.0l 10 Sep 2019, LZO 2.10 Enter Management Password: Sat Nov 09 21:28:02 2019 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340 Sat Nov 09 21:28:02 2019 Need hold release from management interface, waiting. Sat Nov 09 21:28:02 2019 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340 Sat Nov 09 21:28:02 2019 MANAGEMENT: CMD 'state on' Sat Nov 09 21:28:02 2019 MANAGEMENT: CMD 'log all on' Sat Nov 09 21:28:02 2019 MANAGEMENT: CMD 'echo all on' Sat Nov 09 21:28:02 2019 MANAGEMENT: CMD 'bytecount 5' Sat Nov 09 21:28:02 2019 MANAGEMENT: CMD 'hold off' Sat Nov 09 21:28:02 2019 MANAGEMENT: CMD 'hold release' Sat Nov 09 21:28:02 2019 MANAGEMENT: CMD 'password [. ]' Sat Nov 09 21:28:02 2019 Outgoing Control Channel Encryption: Cipher 'AES-256-CTR' initialized with 256 bit key Sat Nov 09 21:28:02 2019 Outgoing Control Channel Encryption: Using 256 bit message hash 'SHA256' for HMAC authentication Sat Nov 09 21:28:02 2019 Incoming Control Channel Encryption: Cipher 'AES-256-CTR' initialized with 256 bit key Sat Nov 09 21:28:02 2019 Incoming Control Channel Encryption: Using 256 bit message hash 'SHA256' for HMAC authentication Sat Nov 09 21:28:02 2019 TCP/UDP: Preserving recently used remote address: [AF_INET]xx.xx.254.75:1194 Sat Nov 09 21:28:02 2019 Socket Buffers: R=[65536->65536] S=[65536->65536] Sat Nov 09 21:28:02 2019 UDP link local: (not bound) Sat Nov 09 21:28:02 2019 UDP link remote: [AF_INET]xx.xx.254.75:1194 Sat Nov 09 21:28:02 2019 MANAGEMENT: >STATE:1573298882,WAIT. Sat Nov 09 21:28:02 2019 MANAGEMENT: >STATE:1573298882,AUTH. Sat Nov 09 21:28:02 2019 TLS: Initial packet from [AF_INET]xx.xx.254.75:1194, sid=fb1a26a5 588b13a3 Sat Nov 09 21:28:03 2019 VERIFY OK: depth=1, CN=cn_AVomgxZ5r6500GxZ Sat Nov 09 21:28:03 2019 VERIFY KU OK Sat Nov 09 21:28:03 2019 Validating certificate extended key usage Sat Nov 09 21:28:03 2019 ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication Sat Nov 09 21:28:03 2019 VERIFY EKU OK Sat Nov 09 21:28:03 2019 VERIFY X509NAME OK: CN=server_QL2ifJug00NMFWU7 Sat Nov 09 21:28:03 2019 VERIFY OK: depth=0, CN=server_QL2ifJug00NMFWU7 Sat Nov 09 21:28:03 2019 Control Channel: TLSv1.2, cipher TLSv1.2 ECDHE-ECDSA-AES128-GCM-SHA256, 256 bit EC, curve: prime256v1 Sat Nov 09 21:28:03 2019 [server_QL2ifJug00NMFWU7] Peer Connection Initiated with [AF_INET]xx.xx.254.75:1194 Sat Nov 09 21:28:04 2019 MANAGEMENT: >STATE:1573298884,GET_CONFIG. Sat Nov 09 21:28:04 2019 SENT CONTROL [server_QL2ifJug00NMFWU7]: 'PUSH_REQUEST' (status=1) Sat Nov 09 21:28:04 2019 PUSH: Received control message: 'PUSH_REPLY,dhcp-option DNS 213.133.98.98,dhcp-option DNS 213.133.99.99,dhcp-option DNS 213.133.100.100,redirect-gateway def1 bypass-dhcp,route-gateway 10.8.0.1,topology subnet,ping 10,ping-restart 120,ifconfig 10.8.0.2 255.255.255.0,peer-id 0,cipher AES-128-GCM' Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: timers and/or timeouts modified Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: --ifconfig/up options modified Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: route options modified Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: route-related options modified Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: peer-id set Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: adjusting link_mtu to 1624 Sat Nov 09 21:28:04 2019 OPTIONS IMPORT: data channel crypto options modified Sat Nov 09 21:28:04 2019 Outgoing Data Channel: Cipher 'AES-128-GCM' initialized with 128 bit key Sat Nov 09 21:28:04 2019 Incoming Data Channel: Cipher 'AES-128-GCM' initialized with 128 bit key Sat Nov 09 21:28:04 2019 interactive service msg_channel=816 Sat Nov 09 21:28:04 2019 ROUTE_GATEWAY 192.168.0.1/255.255.255.0 I=10 HWADDR=00:1c:c0:fa:56:0f Sat Nov 09 21:28:04 2019 open_tun Sat Nov 09 21:28:04 2019 TAP-WIN32 device [Подключение по локальной сети] opened: \\.\Global\.tap Sat Nov 09 21:28:04 2019 TAP-Windows Driver Version 9.24 Sat Nov 09 21:28:04 2019 Set TAP-Windows TUN subnet mode network/local/netmask = 10.8.0.0/10.8.0.2/255.255.255.0 [SUCCEEDED] Sat Nov 09 21:28:04 2019 Notified TAP-Windows driver to set a DHCP IP/netmask of 10.8.0.2/255.255.255.0 on interface [DHCP-serv: 10.8.0.254, lease-time: 31536000] Sat Nov 09 21:28:04 2019 Successful ARP Flush on interface [7] Sat Nov 09 21:28:04 2019 MANAGEMENT: >STATE:1573298884,ASSIGN_IP,,10.8.0.2. Sat Nov 09 21:28:04 2019 Blocking outside dns using service succeeded. Sat Nov 09 21:28:10 2019 TEST ROUTES: 1/1 succeeded len=0 ret=1 a=0 u/d=up Sat Nov 09 21:28:10 2019 C:\Windows\system32\route.exe ADD xx.xx.254.75 MASK 255.255.255.255 192.168.0.1 Sat Nov 09 21:28:10 2019 Route addition via service succeeded Sat Nov 09 21:28:10 2019 C:\Windows\system32\route.exe ADD 0.0.0.0 MASK 128.0.0.0 10.8.0.1 Sat Nov 09 21:28:10 2019 Route addition via service succeeded Sat Nov 09 21:28:10 2019 C:\Windows\system32\route.exe ADD 128.0.0.0 MASK 128.0.0.0 10.8.0.1 Sat Nov 09 21:28:10 2019 Route addition via service succeeded Sat Nov 09 21:28:10 2019 Initialization Sequence Completed Sat Nov 09 21:28:10 2019 MANAGEMENT: >STATE:1573298890,CONNECTED,SUCCESS,10.8.0.2,xx.xx.254.75,1194,, Мне интернет через сервер к которому подключаюсь, не нужен. Мне нужен интернет через мой шлюз 192.168.0.1. Как я понял, клиент добавляет маршруты сервера, поэтому интернета нет.

Значит надо отредактировать какой-то файл, чтобы он не добавлял свои маршруты. Но не могу найти этот файл (

После подключения к VPN серверу пропадает Интернет в Windows 10

24.01.2022

itpro

PowerShell, Windows 10

комментариев 19

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

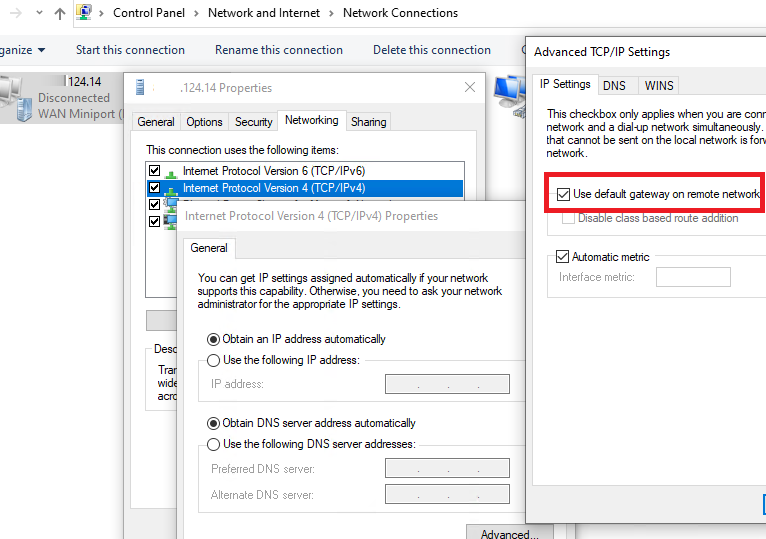

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется split tunneling.

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

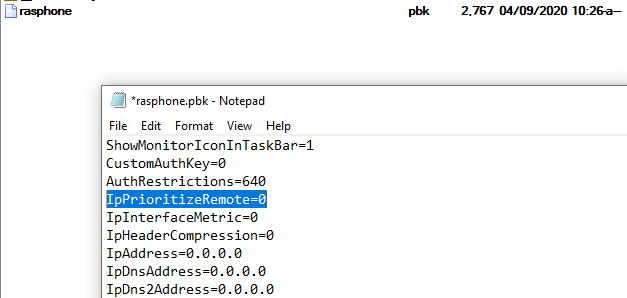

Файл rasphone.pbk находится в каталоге ( C:\ProgramData\Microsoft\Network\Connections\pbk\ ) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk – если данное VPN подключение доступно только для вашего пользователя.

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

Файл rasphone.pbk можно использовать для передачи правильно сконфигурированного VPN подключения пользователям на личные компьютере.

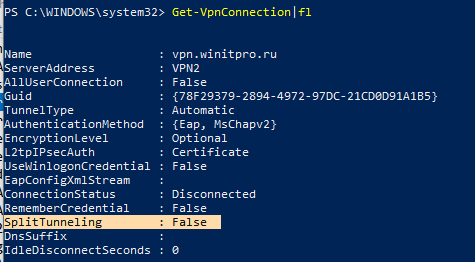

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Убедитесь, что опция SplitTunneling для данного подключения отключена ( SplitTunneling: False ).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).

Еще одна довольно частая проблема при активном VPN подключении – проблема с разрешением DNS имен. Перестают резолвится ресурсы в локальной сети, т.к. по-умолчанию используются DNS сервера VPN подключения. Проблема описана здесь: https://winitpro.ru/index.php/2019/06/05/ne-rabotaet-dns-pri-aktivnom-vpn/