- Port forwarding

- Перенаправление запросов (проброс портов) на Mikrotik

- Настройка проброса

- Примеры пробросов

- RDP (удаленный рабочий стол)

- WWW (80 или веб-сервер или http)

- HTTPS

- FTP

- Видеонаблюдение

- Почтовая система Zimbra

- NAT Loopback (nat reflection)

- Для начинающих:Проброс портов

- Для чего нужно?

- Настройка

- Через графический интерфейс

- Через консоль

- Проверка

- Полезные материалы по MikroTik

Port forwarding

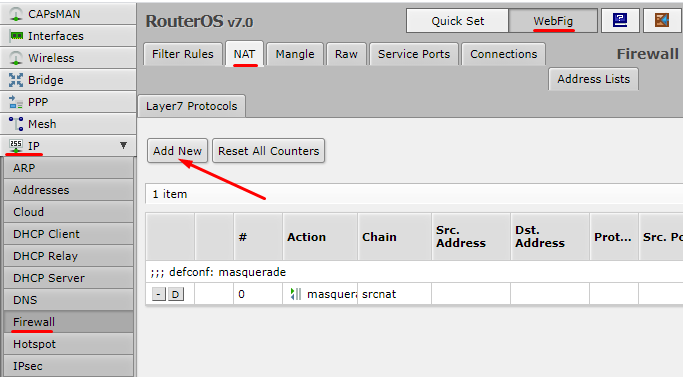

To redirect specific requests to a specific address on the internal network, use dst-nat, follow the steps below:

- Once connected to the machine, select WebFig;

- Go to IP, Firewall section;

- Open the NAT tab;

- Create a new record by pressing Add New;

- A new window will open and fill in the following fields:

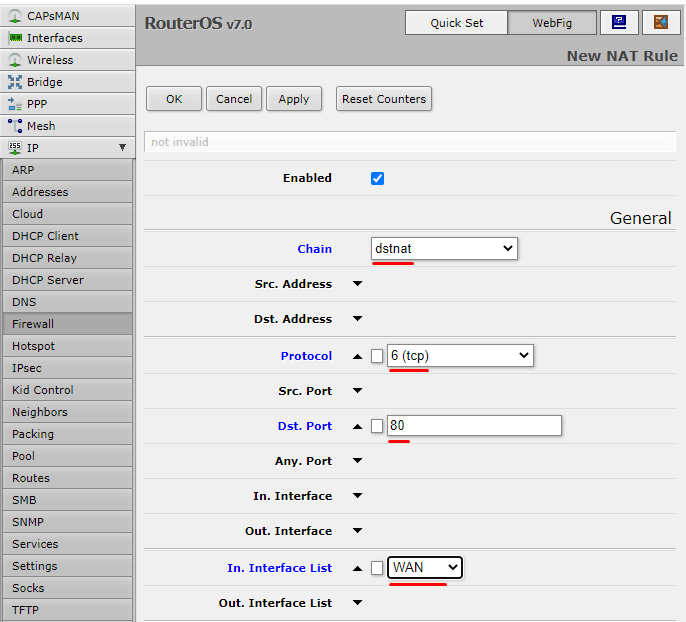

- Chain, choose dstnat because the IP address of the recipient will be changed;

- Select a protocol such as TCP;

- Dst. Port, specify the port that will be forwarded, for example port 80;

- In. In the Interface List, indicate the incoming interface to which the specific rule will apply, in this case it is WAN;

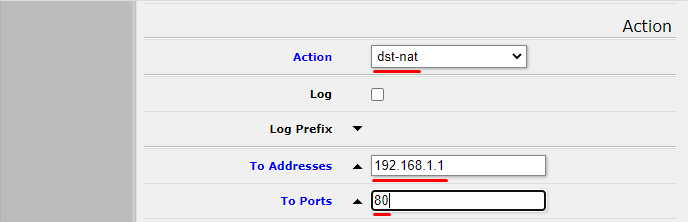

- Go to the bottom of the page, to the Action section;

- Action, select dst-nat;

- Enter the desired address to which you want to forward the data;

- Enter the required port.

This established rule can be translated as follows: When an incoming connection with the TCP protocol requests port 80, translate the recipient’s address and redirect it to the local address 192.168.1.1 and port 80.

Перенаправление запросов (проброс портов) на Mikrotik

Обновлено: 20.04.2023 Опубликовано: 20.06.2017

Инструкция описывает процесс настройки перенаправления сетевых запросов с внешнего подключения на компьютеры в локальной сети.

Настройка проброса

Переходим по разделам IP — Firewall — NAT — Add New: Далее настройка выполняется в зависимости от того, какой сервис нужно опубликовать.

Примеры пробросов

RDP (удаленный рабочий стол)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — rdp;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

WWW (80 или веб-сервер или http)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

HTTPS

Настройка та же, что для 80 порта, но в место 80 пишем 443.

FTP

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 20,21;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — udp;

- Dst. Port — 554;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

- 25 — основной порт для обмена почтой по протоколу SMTP.

- 80 — веб-интерфейс для чтения почты (http).

- 110 — POP3 для загрузки почты.

- 143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 443 — SSL веб-интерфейс для чтения почты (https).

- 465 — безопасный SMTP для отправки почты с почтового клиента.

- 587 — SMTP для отправки почты с почтового клиента (submission).

- 993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 995 — SSL POP3 для загрузки почты.

- 5222 — для подключения к Zimbra по протоколу XMPP.

- 5223 — для защищенного подключения к Zimbra по протоколу XMPP.

- 7071 — для защищенного доступа к администраторской консоли.

- 8443 — SSL веб-интерфейс для чтения почты (https).

- 7143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 7993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 7110 — POP3 для загрузки почты.

- 7995 — SSL POP3 для загрузки почты.

- 9071 — для защищенного подключения к администраторской консоли.

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно.

Сама настройка на микротике будет такой:

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 25,80,110,143,443,465,587,993,995,5222,5223,9071,7071,8443,7143,7993,7110,7995;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

NAT Loopback (nat reflection)

Проброс не будет работать для внутренней сети, если исходящий внешний IP совпадает с тем, на котором опубликован сервис. Предположим, что у нас внешний адрес 95.161.166.156 и мы хотим пробросить порты 80 и 443. Все попытки к нему подключиться из внутренней сети будут заканчиваться ошибкой Connection Timeout.

Для решения задачи публикации сервиса клиентам внутренней сети есть два классическим способа:

1. Разделять ответы DNS таким образом, чтобы внутренние пользователи получали внутренний адрес, а внешние — внешний. Полезные материалы на эту тему — Настройка Split DNS на одном сервере Bind и Установка и примеры настройки Dnsmasq.

2. Использовать специальные правила при создании пробросов, которые отделяли бы внутренние запросы от внешних. Это может называться NAT Loopback или NAT Reflection.

В рамках нашей инструкции мы рассмотрим второй метод. Нам нужно создать два правила: первое — для проброса из внутренней подсети на внутренний адрес; второе — маскарадинг.

- Chain — dstnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

- Chain — srcnat;

- Src. Address — внутренняя подсеть;

- Dst. Address — IP-адрес сервера, на который должно идти перенаправление;

- Protocol — tcp;

- Dst. Port — 80,443;

- Action — masquerade;

Для начинающих:Проброс портов

Проброс портов это технология, позволяющая получать доступ к устройствам в локальной сети из-вне. Это происходит за счет правила, которое работает по условию: если пришел запрос на порт Х (входящий порт), то надо перенаправить трафик на порт Y (исходящий порт) устройства с IP-адресом Z. При этом входящий порт (X) и исходящий порт (Y) могут, как быть одинаковыми, так и различаться.

Для чего нужно?

Проброс портов используется, если надо получить доступ из-вне к терминальному или веб-серверу внутри организации, если используются пиринговые сети. Многопользовательские игры то же иногда используют эту технологию.

Настройка

Для примера мы пробросим 80 порт, он обычно нужен если вы решили разместить у себя в локальной сети веб-сервер с вашим веб-проектом.

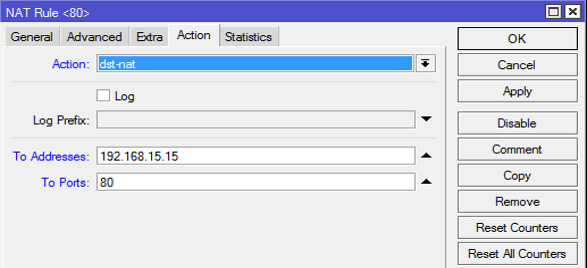

В нашем примере: внешний порт маршрутизатора (ether5-WAN1) с адресом 10.1.100.1, внутренний адрес компьютера на котором веб-сервер 192.168.15.15.

Через графический интерфейс

Для того, чтобы пробросить порты надо в меню выбрать IP => Firewall и далее вкладку «NAT». Нажать значок + для добавления нового правила. Далее необходимо выполнить следующие настройки:

- Вкладка General:

- Chain: dstnat

- Protocol: указать протокол 6 (tcp)

- Dst. Port: указать порт входящего соединения.

- In. Interface: выбрать интерфейс входящего соединения

Важно указывать входящий интерфейс, так как в противном случае маршрутизатор может перенаправить трафик с другого интерфейса по создаваемому нами правилу и это может привести к проблемам. Если в приведенном нами примере не указать входящий интерфейс, то в случае попытки из локальной сети открыть сайт по http:// маршрутизатор перенаправит поток на внутренний сервер с адресом 192.168.15.15.

Так же обратите внимание что для других задач, нужно будет указывать другой протокол (к примеру udp) — поэтому вы должны выяснить какие порты и с какими протоколами требуют проброса для вашей задачи (приложения).

- Вкладка Action:

- Action: dst-nat

- To Addresses: указать адрес на который надо выполнить проброс

- To Ports: указать порт на который надо выполнить проброс

Через консоль

/ip firewall natadd action=dst-nat chain=dstnat dst-port=80 in-interface=ether5-WAN1 protocol=tcp to-addresses=192.168.15.15 to-ports=80

Если в качестве входящего порта надо использовать порт, отличный от оригинального. Например, из-вне надо получить доступ по порту 8080, а веб-сервер при этом работает по 80-му порту, то надо соответствующим образом изменить параметр «Destination Port». Dst. Port: в графическом интерфейсе или dst-port в консоли.

Проверка

Воспользуйтесь многочисленными веб сервисами проверки, например этим. Программа, которая должна отвечать по запрашиваемому порту должна быть активна, чтобы при проверке порт виделся как «открытый». Например, порт для веб-сервера на самом деле открыт, но если веб-сервер не запущен, статус порта при проверке будет «закрыт».

Полезные материалы по MikroTik

Чек-лист по настройке MikroTik Проверьте свою конфигурацию по 28-ми пунктам. Подходит для RouterOS v6 и v7. Дата публикации: 2023.

На Telegram-канале Mikrotik сэнсей можно получить доступ к закрытой информации от официального тренера MikroTik. В апреле и мае 2023 будут разбираться темы Wi-Fi и QoS. Подписывайтесь