- Проброс VLAN L2 Layer через маршрутизатор на примере Cisco

- Memo

- Настройка VLAN на Cisco

- Введение в виртуальные локальные сети VLAN

- Настройка VLAN в Cisco Packet Tracer

- Настройка VLAN+NAT+DHCP в Cisco Packet Tracer

- Маршрутизация между Cisco VLAN. Три варианта дизайна

- Как настроить VLAN на коммутаторах Cisco Catalyst 2960

- Настройка Native Vlan на Cisco

- Пример настройки VLAN 5 как native на коммутаторе Cisco

- Настройка Voice VLAN на Cisco

- Справочная информация

- Номера VLAN (VLAN ID)

- Параметры VLAN

- Значения по умолчанию

Проброс VLAN L2 Layer через маршрутизатор на примере Cisco

Итак этот пост будет посвящен пробросу VLAN через маршрутизатор на L2 уровне (без ip).

Есть площадка, на которой uplink приходит в маршрутизатор (допустим Cisco 2621 или типа того), на интерфейсе ip-адрес, на втором шлюз внутренней сети, далее коммутатор и подключенные пользователи. Внезапно к примеру, на площадку привозят банкомат и вам нужно обеспечить ему выход в интернет. Подключать его нужно кабелем в коммутатор, но ip-адрес из пользовательской сети давать ему ни в коем случае нельзя (если конечно вы не хотите чтобы все пользователи потенциально имели доступ к бабосам :)) (Ситуация вообще из разряда уникальных, обычно банк сам обеспечивает подключение своих банкоматов через 3G или другую какую беспроводку, но не суть).

Итак, где то на магистрали создан MPLS туннель в который заворачивается специально созданный для банкомата VLAN, и это не наша задача.

А наша задача — этот VLAN протащить на площадку и загнать в него порт подключения банкомата на коммутаторе.

Роутер, как известно, работает с пакетами на 3-ем уровне модели OSI, и ему безразличны теги VLAN. Но средства для проброса VLAN на канальном уровне все же имеются.

И средства эти — bridge group или создание интерфейса BVI.

В данном случае интерфейс BVI нам даже не потребуется так как VLAN банкомата терминируется где-нибудь дальше а нам надо протащить VLAN только на канальном уровне.

Итак требуется:

1) создать VLAN 110 под Банкомат на всех коммутаторах

2) Порты коммутаторов в сторону роутера настроить в транк.

3) Убрать ip-адреса с интерфейсов роутера Fa0/0 и Fa0/1

4) Создать sub-интерфейсы под соответствующие VLANы на роутере (Fa0/0.1 Fa0/1.1 — c ip-адресами ранее висевшими на основных интерфейсах роутера, т.е. их мы теперь снабжаем тегами 1 влана; и Fa0/1.110 Fa0/0.110 без ip-адресов с тегами 110 влана — для банкомата)

5) Объединить интерфейсы Fa0/0.110 и Fa0/1.110 в одну bridge-group и настроить бридж как вланой (L2).

Привожу конфиг:

Router0:

Memo

Данная статья – короткий how-to по пробросу Vlan через роутер Cisco.

Итак, если вам приходилось работать с cisco switch catalyst то вы скорее всего знаете что передать Vlan через catalyst дело в принципе тривиальное. Чего нельзя сказать о cisco router потому как там по умолчанию пакет разбирается до Layer3 – роутер ведь что с него взять 🙂 Но при небольших манипуляциях это можно обойти и добиться цели. Итак ниже кусок config cisco router который реализует нашу задачу. Из условий необходимо знать следующее чтобы он стал понятным :

Реализовано на cisco 3825 ( но может использоваться и на других роутерах cisco )

Мы пробрасываем VLAN 75 он приходит с интерфейса GigabitEthernet0/0 вместе с VLAN 90 (он не имеет отношения к нашей задаче )

А уходить должен в интерфейс GigabitEthernet0/1 там также есть VLAN 20 ( но он нас не интересует ).

Мы объединяем субинтрефейсы с помощью bridge-group 1.

!

!

bridge irb

!

!

!

interface GigabitEthernet0/0

description IN

no ip address

ip verify unicast reverse-path

ip mask-reply

ip directed-broadcast

ip flow ingress

ip flow egress

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

media-type sfp

negotiation auto

!

interface GigabitEthernet0/0.75

description VLAN transport

encapsulation dot1Q 75

bridge-group 1

!

interface GigabitEthernet0/0.90

description VLAN native

encapsulation dot1Q 90 native

ip address 10.1.1.230 255.255.254.0

ip access-group 101 in

ip verify unicast reverse-path

ip flow ingress

ip flow egress

ip nat outside

ip inspect HIGH out

ip virtual-reassembly

!

interface GigabitEthernet0/1

description cat3560

no ip address

ip mask-reply

ip directed-broadcast

ip flow ingress

ip flow egress

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

media-type rj45

!

interface GigabitEthernet0/1.20

description some VLAN

encapsulation dot1Q 20

ip address 10.1.2.253 255.255.255.0

ip access-group 100 in

ip nat inside

ip virtual-reassembly

no ip split-horizon

!

interface GigabitEthernet0/1.75

description VLAN transport

encapsulation dot1Q 75

bridge-group 1

!

interface BVI1

no ip address

!

router rip

network 10.0.0.0

no auto-summary

!

!

!

control-plane

!

bridge 1 protocol ieee

bridge 1 route ip

Настройка VLAN на Cisco

Подборка инструкций по настройке VLAN на оборудовании Cisco. Примеры конфигурирования, описания возможных проблем, настройки и параметры.

Введение в виртуальные локальные сети VLAN

Если вы совсем новичок в теме, начните с этого видео, посвященного технологии VLAN/ Пожалуй самое доступное объяснение:

Настройка VLAN в Cisco Packet Tracer

В данном уроке мы познакомимся с технологией VLAN, научимся создавать их на коммутаторах, настраивать access и trunk порты.

Одно из лучших объяснений работы VLAN на оборудовании Cisco.

У кого бесконечный «Translating. » нажмите Ctrl + Shift + 6

Добавлять VLAN в транк только «switchport trunk allowed vlan add», чтобы остальные не потерялись.

Учтите, что вы не пробросите VLAN без транка. у коммутаторов есть два режима порта, это access, используется как правило для конечных устройств (компы, принтеры, телефоны) и trunk — настраивается между свичами. Access порт тегирует входящий трафик в коммутатор и растегирует исходящий. Trunk порт не занимается тегированием, он просто прокидывает пакеты основываясь на метках влана (тегах).

Настройка VLAN+NAT+DHCP в Cisco Packet Tracer

Еще одно подробное руководство по настройке VLAN на оборудовании Cisco.

Маршрутизация между Cisco VLAN. Три варианта дизайна

В этом видео рассказывается о том, как работает маршрутизация между виртуальными сетями Virtual LAN или Vlan, которая также называется Inter vlan routing. Подробно на уровне CCNA рассказывается какой дизайн сети выбрать, в чем преимущества и недостатки каждого варианта дизайна.

Более чем подходит для подготовке к сертификационному тесту CCNA Routing and Switching. Вам нужно разделить сеть на Vlan? Нужно настроить взаимодействие. В видео рассматриваются три варианта построения маршрутизации между Vlan. Обсуждаются плюсы и минусы каждого, а также применимость на практике.

Как настроить VLAN на коммутаторах Cisco Catalyst 2960

В этом видео показано на практике, как создать VLAN на коммутаторе Cisco 2960, переключить порты в определенный VLAN, а также передавать трафик между несколькими коммутаторами.

Настройка Native Vlan на Cisco

Native VLAN — это понятие в стандарте 802.1Q, которое обозначает VLAN на коммутаторе, где все кадры идут без тэга, т.е. трафик передается нетегированным. По умолчанию это VLAN 1. В некоторых моделях коммутаторов Сisco это можно изменить, указав другой VLAN как native.

Если коммутатор получает нетегированные кадры на транковом порту, он автоматически причисляет их к Native VLAN. И точно так же кадры, генерируемые с не распределенных портов, при попадании в транк-порт причисляются к Native VLAN.

Трафик, который принадлежит другим VLANам, тегируется с указанием соответствующего VLAN ID внутри тега.

Пример настройки VLAN 5 как native на коммутаторе Cisco

sw1(config)# interface f0/10

sw1(config-if)# switchport trunk native vlan 5

Теперь весь трафик, принадлежащий VLAN 5 будет передаваться через транковый интерфейс нетегированным, а весь пришедший на транковый интерфейс нетегированный трафик будет промаркирован как принадлежащий VLAN’у 5 (по умолчанию VLAN 1).

Из соображений безопасности (например, для защиты от VLAN Hopping) рекомендуется в транке выполнять тегирование даже для native VLAN. Включить тегирование фреймов для native VLAN глобально можно с помощью команды vlan dot1q tag native, просмотреть текущий статус тегирования можно используя команду show vlan dot1q tag native.

Switch(config)#no vlan dot1q tag native

Switch#sho vlan dot1q tag native

dot1q native vlan tagging is disabled

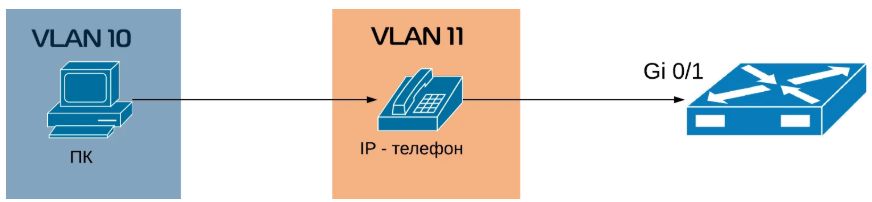

Настройка Voice VLAN на Cisco

Большинство IP — телефонов, включая Cisco, имеют маленький коммутатор на 3 порта внутри IP — телефона. Телефон подключается «в разрыв».

- Первый порт подключается к коммутатору;

- Второй порт подключается к компьютеру;

- Внутренний порт подключает сам телефон;

Как это все работает? Между коммутатором и телефоном у нас есть так называемый «транк». Порт на телефоне, который подключается к компьютеру, является портом доступа. Телефона передает весь трафик с компьютера на коммутатор без каких — либо меток, непомеченным. Трафик с самого телефона всегда будет помечаться, и в транке будут разрешены только два вышеупомянутых VLANа.

Если вы уже знакомы с настройкой VLANов, то создание голосового VLANа не составит для вас вообще никакого труда. Давайте настроим порт на коммутаторе, где мы будем использовать VLANы 10 и 11.

Сначала мы создаем данные VLANы:

MERION-SW1(config)#vlan 10

MERION-SW1(config-vlan)#name DATA

MERION-SW1(config-vlan)#exit

MERION-SW1(config)#vlan 11

MERION-SW1(config-vlan)#name VOICE

MERION-SW1(config-vlan)#exit

Теперь настроим интерфейс:

MERION-SW1(config)#interface GigabitEthernet 0/1

MERION-SW1(config-if)#switchport mode access

MERION-SW1(config-if)#switchport access vlan 10

MERION-SW1(config-if)#switchport voice vlan 11

MERION-SW1(config-if)#exit

Мы переключили данный порт в режим доступа и настраиваем его для VLAN 10. Команда switchport voice vlan сообщает коммутатору, чтобы он использовал VLAN 11 как голосовой VLAN.

Для того, чтобы телефон понял, какой VLAN нужно использовать, используются два протокола — Cisco Discovery Protocol (CDP) для телефонов Cisco и Link Layer Discovery Protocol (LLDP) для телефонов от других вендоров.

Справочная информация

Номера VLAN (VLAN ID)

Номера VLAN (VLAN ID) могут быть в диапазоне от 1 до 4094:

- 1 — 1005 базовый диапазон (normal-range)

- 1002 — 1005 зарезервированы для Token Ring и FDDI VLAN

- 1006 — 4094 расширенный диапазон (extended-range)

Параметры VLAN

При создании или изменении VLAN можно задать следующие параметры:

- VLAN ID — Номер VLAN

- VLAN name (name) — Имя VLAN

- VLAN type (media) — Тип VLAN (Ethernet, Fiber Distributed Data Interface [FDDI], FDDI network entity title [NET], TrBRF, или TrCRF, Token Ring, Token Ring-Net)

- VLAN state (state) — Состояние VLAN (active или suspended)

- VLAN MTU (mtu) — Максимальный размер блока данных, который может быть передан на канальном уровне

- SAID (said) — Security Association Identifier — идентификатор ассоциации безопасности (стандарт IEEE 802.10)

- Remote SPAN (remote-span) — Создание VLAN для удаленного мониторинга трафика (В дальнейшем в такой VLAN можно зеркалировать трафик с какого-нибудь порта, и передать его через транк на другой коммутатор, в котором из этого VLAN трафик отправить на нужный порт с подключенным снифером)

- Bridge identification number для TrBRF VLAN (bridge) — Идентификатор номера моста для функции TrBRF (Token Ring Bridge Relay Function). Цель функции — создание моста из колец.

- Ring number для FDDI и TrCRF VLAN (ring) — Номер кольца для типов VLAN FDDI и TrCRF (Token Ring concentrator relay functions). TrCRF называют кольца, которые включены в мост.

- Parent VLAN number для TrCRF VLAN (parent) — Номер родительского VLAN для типа VLAN FDDI или Token Ring

- Spanning Tree Protocol (STP) type для TrCRF VLAN (stp type) — Тип протокола связующего дерева (STP) для VLAN типа TrCRF

- Translational VLAN number 1 (tb-vlan1) — Номер VLAN для первичного преобразования одного типа VLAN в другой

- Translational VLAN number 2 (tb-vlan2) — Номер VLAN для вторичного преобразования одного типа VLAN в другой

Значения по умолчанию

| VLAN ID | 1 |

| VLAN name | VLANxxxx, где xxxx четыре цифры номера VLAN (Например: VLAN0003, VLAN0200 и т.д.) |

| SAID | 100000 плюс VLAN ID (Например: 100001 для VLAN 1, 100200 для VLAN 200 и т.д.) |

| VLAN MTU | 1500 |

| Translational VLAN number 1 | 0 |

| Translational VLAN number 2 | 0 |

| VLAN state | active |

| Remote SPAN | disabled |

Доставка по Москве, Санкт-Петербургу, в регионы России, в Казахстан, Беларусь

Оперативно подберем для Вас оборудование и аналоги

Настроим купленное у нас оборудование

Окажем профессиональную техподдержку

Гарантия 1 год (если не оговорено иное)