24. Программные средства защиты информации

Программная защита информации — это система специальных программ, реализующих функции защиты информации. Выделяют следующие направления использования программ для обеспечения безопасности конфиденциальной информации

- защита информации от несанкционированного доступа;

- защита информации от копирования;

- защита информации от вирусов;

- программная защита каналов связи.

Защита информации от несанкционированного доступа

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Основные функции, которые должны осуществляться программными средствами, это:

- идентификация субъектов и объектов;

- разграничение доступа к вычислительным ресурсам и информации;

- контроль и регистрация действий с информацией и программами.

Процедура идентификации и подтверждения подлинности предполагает проверку, является ли субъект, осуществляющий доступ, тем, за кого себя выдает.

Наиболее распространенным методом идентификации является парольная идентификация. Практика показала, что парольная защита данных является слабым звеном, так как пароль можно подслушать или подсмотреть, пароль можно перехватить, а то и просто разгадать.

После выполнения процедур идентификации и установления подлинности пользователь получает доступ к вычислительной системе, и защита информации осуществляется на трех уровнях: аппаратуры, программного обеспечения и данных.

Защита от копирования

Средства защиты от копирования предотвращают использование нелегальных копий программного обеспечения и являются в настоящее время единственно надежным средством — защищающим авторское право разработчиков. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального некопируемого элемента. Таким элементом (называемым ключевым) может быть определенная часть компьютера или специальное устройство.

Защита информации от разрушения

Одной из задач обеспечения безопасности для всех случаев пользования компьютером является защита информации от разрушения. Так как причины разрушения информации весьма разнообразны (несанкционированные действия, ошибки программ и оборудования, компьютерные вирусы и пр.), то проведение защитных мероприятий обязательно для всех, кто пользуется компьютером.

Необходимо специально отметить опасность компьютерных вирусов. Вирус компьютерный — небольшая, достаточно сложная и опасная программа, которая может самостоятельно размножаться, прикрепляться к чужим программам и передаваться по информационным сетям. Вирус обычно создается для нарушения работы компьютера различными способами — от «безобидной» выдачи какого-либо сообщения до стирания, разрушения файлов. Антивирус — программа, обнаруживающая и удаляющая вирусы.

Программные средства — это объективные формы представления совокупности данных и команд, предназначенных для функционирования компьютеров и компьютерных устройств с целью получения определенного результата, а также подготовленные и зафиксированные на физическом носителе материалы, полученные в ходе их разработок, и порождаемые ими аудиовизуальные отображения. К ним относятся:

- Системные программы (операционные системы, программы технического обслуживания);

- Прикладные программы (программы, которые предназначены для решения задач определенного типа, например редакторы текстов, антивирусные программы, СУБД и т.п.);

- Инструментальные программы (системы программирования, состоящие из языков программирования: Turbo C, Microsoft Basic и т.д. и трансляторов – комплекса программ, обеспечивающих автоматический перевод с алгоритмических и символических языков в машинные коды);

- Машинная информация владельца, собственника, пользователя.

К программным средствам защиты относятся специальные программы, которые предназначены для выполнения функций защиты и включаются в состав программного обеспечения систем обработки данных. Программная защита является наиболее распространенным видом защиты, чему способствуют такие положительные свойства данного средства, как универсальность, гибкость, простота реализации, практически неограниченные возможности изменения и развития и т.п. По функциональному назначению их можно разделить на следующие группы:

- идентификация технических средств (терминалов, устройств группового управления вводом-выводом, ЭВМ, носителей информации), задач и пользователей;

- определение прав технических средств (дни и время работы, разрешенные к использованию задачи) и пользователей;

- контроль работы технических средств и пользователей;

- регистрация работы технических средств и пользователей при обработке информации ограниченного использования;

- уничтожения информации в ЗУ после использования;

- сигнализации при несанкционированных действиях;

- вспомогательные программы различного назначения: контроля работы механизма защиты, проставления грифа секретности на выдаваемых документах.

Информационная безопасность в компьютерных сетях

Абраров, Р. Д. Информационная безопасность в компьютерных сетях / Р. Д. Абраров, Д. А. Курязов. — Текст : непосредственный // Молодой ученый. — 2016. — № 9.5 (113.5). — С. 10-12. — URL: https://moluch.ru/archive/113/29719/ (дата обращения: 14.07.2023).

На сегодняшний день компьютерная сеть является привычным средством коммуникации, а также инструментом для обмена информацией. В связи при создание компьютерных сетей с много пользовательским режиме работы в локальных и глобальных сетях возникает целый ряд взаимосвязанных проблем по защите информации, хранящейся в компьютерах или серверах компьютерной сети. Современные сетевые операционные системы, которые уже полностью защищены от атак и угрозой также представляют мощные средства защиты от несанкционированного доступа к сетевым ресурсам. Однако, возникают случаи, когда даже такая защита становится уязвимой и не срабатывает программные продукты для защиты информации. Практика показывает, что несанкционированный пользователь или программные продукты, называемые как вирусы, имеющий достаточный опыт в области системного и сетевого программирования, задавшийся целью подключиться к сети, даже имея ограниченный доступ к отдельным ресурсам, рано или поздно все равно может получить доступ к некоторым защищенным ресурсам сети. Поэтому возникает проблемы необходимости в создании дополнительных аппаратных и программных средств защиты сетевых ресурсов от несанкционированного доступа или подключения [1].

К аппаратным средствам защиты относятся различные брандмауэры, сетевые экраны, фильтры, антивирусные программы, устройства шифрования протокола и т. д.

К программным средствам защиты можно отнести: слежения сетевых подключений (мониторинг сети); средства архивации данных; антивирусные программы; криптографические средства; средства идентификации и аутентификации пользователей; средства управления доступом; протоколирование и аудит.

Как примеры комбинаций вышеперечисленных мер можно привести:

— защиту информации при работе в компьютерных сетях.

При создание крупномасштабных (локальных, корпоративных и т. д.) компьютерных сетей возникает проблема обеспечения взаимодействия большого числа компьютеров, серверов, подсетей и сетей т. е. проблема поиска и выбора оптимальной топологий становится главной задачей. Важнейшим компонентом локальных и корпоративных сетей является их системная топология, которая определяется архитектурой межкомпьютерных связей.

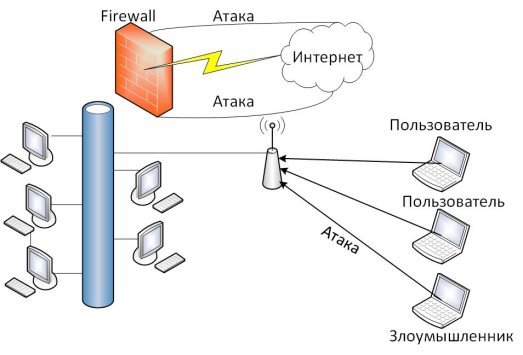

Известно, что в компьютерных сетях для обеспечения безопасности информации и сети подлежит обработке критическая информация. Термином «критическая информация» это: определенные факты относительно намерений, способностей и действий, жизненно необходимых для эффективного управления и деятельности критически важных структур, эффективного выполнения стоящих стратегических задач с различными грифами секретности; информация для служебного пользования; информация, составляющая коммерческую тайну или тайну фирмы; информация, являющаяся собственностью некоторой организации или частного лица. На рис.1. представлены Угрозы при беспроводном доступе к локальной сети.

Рис. 1. Угрозы при беспроводном доступе к локальной сети (Основные уязвимости и угрозы беспроводных сетей. Вещание радиомаяка. Обнаружение WLAN. Подслушивание. Ложные точки доступа в сеть. Отказ в обслуживании. Атаки типа «человек-в-середине». Анонимный доступ в Интернет).

В компьютерных сетях должны, предусмотрены аутентификация и шифрование, но данные элементы защиты не всегда обеспечивают надежную безопасность сети [2]:

— использование шифрования в несколько раз уменьшает скорость передачи данных по каналу, поэтому, нередко, шифрование сознательно не применяется администраторами сетей с целью оптимизации трафика;

— в компьютерных сетях зачастую применяется устаревшая технология шифрования. Существуют программы, которые могут достаточно быстро подобрать ключи для проникновения в сеть.

Каждый узел сети является самостоятельной компьютерной системой со всеми проблемами добавляются, связанные с линиями связи и процедурой передачи информации.

С точки зрения безопасности компьютерные сети обладают следующими недостатками [3]:

— недостаточный контроль над клиентскими компьютерами;

— отсутствие механизма настраиваемого доступа нескольких пользователей к разным ресурсам на одном компьютере;

— необходимость подготовленности пользователя к разным административным мерам — обновлению антивирусной базы, архивированию данных, определению механизмов доступа к раздаваемым ресурсам и т. д.;

— разделение ресурсов и загрузка распределяются по различным узлам сети, многие пользователи имеют потенциальную возможность доступа к сети как к единой компьютерной системе;

— операционная система, представляющая сложный комплекс взаимодействующих программ. В силу этого обстоятельство трудно сформулировать четкие требования безопасности, особенно к общецелевым сетям, разрабатывавшимся без учета безопасности;

— неопределенная периферия сильно влияет невозможность определения, в большинстве случаев, точных пределов сети. Один и тот же узел может одновременно работать в нескольких сетях, и, следовательно, ресурсы одной сети вполне могут использоваться с узлов, входящих в другую сеть. Такое широкомасштабное разделение ресурсов, несомненно, преимущество;

— множественность точек атаки компьютерной системе, можно контролировать доступ к системе пользователей, поскольку этот доступ осуществляется с терминалов компьютерной системы. Ситуация в сети совершенно иная: к одному и тому же файлу может быть затребован так называемый удаленный доступ с различных узлов сети. Поэтому, если администратор отдельной системы может проводить четкую политику безопасности в отношении своей системы, то администратор узла сети лишен такой возможности;

— не определённая распределение траектории доступа. Пользователь или захватчик может затребовать доступ к ресурсам некоторого узла сети, с которым данный узел не связан напрямую сетью. В таких случаях доступ осуществляется через некоторый промежуточный узел, связанный с обоими узлами, или даже через несколько промежуточных узлов. В компьютерных сетях весьма непросто точно определить, откуда именно пришел запрос на доступ, особенно если захватчик приложит немного усилий к тому, чтобы скрыть это;

— слабая защищенность линии связи. Сеть тем и отличается от отдельной системы, что непременно включает в себя линии связи, по которым между узлами передаются данные. Это может быть элементарный провод, а может быть линия радиосвязи, в том числе и спутниковый канал. При наличии определенных условий (и соответствующей аппаратуры) к проводу можно незаметно (или почти незаметно) подсоединиться, радиолинию можно успешно прослушивать — т. е. ничто не препятствует тому, чтобы «выкачивать» передаваемые сообщения из линий связи и затем выделять из всего потока требуемые.

На основе анализа угрозы безопасности компьютерных сетей можно сделать выводы о свойствах и функциях, которые должна обладать система обеспечения безопасности локальных и корпоративный сетей (КС).

- Идентификация защищаемых ресурсов, т. е. при подключение компьютерным сетям присвоение защищаемым ресурсам, по которым в дальнейшем система производит аутентификацию.

- Аутентификация защищаемых ресурсов.

- Применение парольной защиты ресурсов во — всей части компьютерной сети.

- Регистрация всех действий: вход пользователя в сеть, выход из сети, нарушение прав доступа к защищаемым ресурсам и т. д.

- Обеспечение защиты информации при проведении сканирование сети от вредоносных программ и ремонтно-профилактических работ.

- Палмер Майкл, Синклер Роберт Брюс. Проектирование и внедрение компьютерных сетей. Учебное пособие 2-издание. СПб.: BHV, 2004. — 752с.

- Варлатая С. К., Шаханова М. В. Защита информационных процессов в компьютерных сетях. Учебно-методический комплекс. М.: Проспект, 2015. — 216с.

- В. М. Вишневский. Теоретические основы проектирования компьютерных сетей. М.: Техносфера, 2003. — 512с.

Основные термины (генерируются автоматически): сеть, ресурс, защита информации, компьютерная сеть, линия связи, компьютерная система, локальная сеть, отдельная система, программное средство защиты, различный узел сети.