- 5. Среди перечисленных программ брандмауэром является .

- 8 Основные типы систем обнаружения атак:

- Список вопросов для тестирования Подраздел — Запоминающие устройства: классификация, принцип работы, основные характеристики

- Подраздел — Защита информации в локальных и глобальных компьютерных сетях

- Подраздел — Информационная модель объекта

- Вопрос № 1206609 — Информатика

- Похожие вопросы

- Вопрос № 1069376

- Вопрос № 87373

- Другие вопросы по предмету Информатика

- Вопрос № 1206610

- Вопрос № 1206617

5. Среди перечисленных программ брандмауэром является .

6. Составляющими сетевого аудита являются: 1)аудит безопасности каждой новой системы (как программной, так и аппаратной) при ее инсталляции в сеть; 2)регулярный автоматизированный аудит сети; 3)антивирусная проверка сети; 4)выборочный аудит безопасности. a) 1,2,4 b) 1,2,3 c) 2,3 d) 1,3,4

7. Принципиальным отличием межсетевых экранов (МЭ) от систем обнаружения атак (СОВ) является то, что. a) МЭ были разработаны для активной или пассивной защиты, а СОВ – для активного или пассивного обнаружения; b) МЭ были разработаны для активного или пассивного обнаружения, а СОВ – для активной или пассивной защиты; c) МЭ работают только на сетевом уровне, а СОВ – еще и на физическом; d) отличий МЭ от СОВ нет.

8 Основные типы систем обнаружения атак:

9. В большей степени понятию «Информационная безопасность автоматизированной системы» соответствует. a) состояние автоматизированной системы, при котором она, с одной стороны, способна противостоять воздействию внешних и внутренних информационных угроз, а с другой — ее наличие и функционирование не создает информационных угроз для элементов самой системы и внешней среды; b) состояние автоматизированной системы, при котором она, с одной стороны, способна противостоять воздействию внешних и внутренних информационных угроз, а с другой – затраты на её функционирование ниже, чем предполагаемый ущерб от утечки защищаемой информации; c) состояние автоматизированной системы, при котором она, способна противостоять только информационным угрозам, как внешним так и внутренним; d) состояние автоматизированной системы, при котором она, способна противостоять только внешним информационным угрозам.

10 Признаками классификации всевозможных угроз информационной безопасности являются следующие: 1)по степени квалифицированности злоумышленника; 2)по положению источника угроз; 3)по степени преднамеренности проявления; 4)по положению носителя информации. a) 2,3,4 b) 1,2,3 c) 1,2 d) 1,3,4

11. Методы шифрования с открытым ключом для шифрования и расшифровывания документов используют…

a) два разных ключа: открытый и закрытый

b) один и тот же закрытый ключ

c) два разных открытых ключа

d) два разных закрытых ключа

12.Наиболее защищёнными от несанкционированного доступа линиями связи сегодня являются.

13 Электронно-цифровая подпись (ЭЦП) документа позволяет получателю .

1. только удостовериться в истинности отправителя документа, но не проверить подлинность документа

2. либо удостовериться в корректности отправителя документа, либо удостовериться в том, что документ не изменён во время передачи

3. удостовериться в корректности отправителя документа и удостовериться в том, что документ не изменён во время передачи

14 Электронно-цифровая подпись позволяет .

1 пересылать сообщение по секретному каналу

2. удостовериться в истинности отправителя и целостности сообщения

3. зашифровать сообщение для сохранения его секретности

4. восстанавливать поврежденные сообщения

15.Одинаковые ключи для шифрования и дешифрования имеет______________криптология

16. Сжатый образ исходного текста обычно используется.

1. в качестве ключа для шифрования текста

2. как результат шифрования текста для его отправки по незащищенному каналу

3. как открытый ключ в симметричных алгоритмах

4. для создания электронно-цифровой подписи

17 Для создания электронно-цифровой подписи обычно используется .

2. пароль, вводимый пользователем

3. шифрование исходного текста симметричным алгоритмом

4. сжатый образ исходного текста

18 Электронно-цифровая подпись (ЭЦП) документа позволяет решить вопрос о.

2. режиме доступа к документу

19 Для защиты содержимого письма электронной почты от несанкционированного ознакомления используется.

3. электронно-цифровая подпись

Список вопросов для тестирования Подраздел — Запоминающие устройства: классификация, принцип работы, основные характеристики

Подраздел — Защита информации в локальных и глобальных компьютерных сетях

- а,г

- в,г

- а,б

- б,в

- шифрование сообщения

- межсетевой экран

- антивирусное средство

- электронно-цифровая подпись

- невозможность отказа от авторства

- быструю пересылку документа

- удаленный доступ к документу

- защиту от изменений конфигурации MS Office

- два ключа: секретный и открытый

- один секретный ключ

- дубликат подписываемого документа

- два секретных ключа

- средство аппаратной защиты данных

- семейство необратимых преобразований открытого текста в шифрованный

- семейство обратимых преобразований открытого текста в шифрованный

- система для несанкционированного доступа к тексту

Подраздел — Информационная модель объекта

Пара понятий «подстанция – оператор» описывается отношением. ID: 943907 Число верных ответов: 1

- процесс – результат

- общее частное

- объект – модель

- объект – субъект

В отношении «объект модель» находятся понятия. ID: 943910 Число верных ответов: 1

- микромир механика

- дом план комнат

- книга абзац

- знания оценка

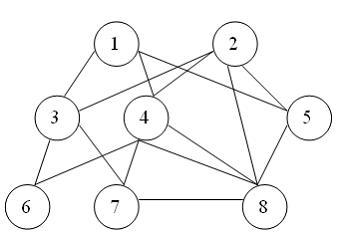

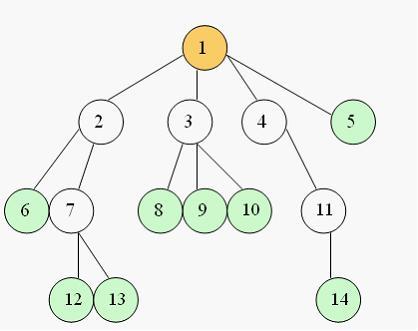

На рисунке

- смешанная

- сетевая

- реляционная

- иерархическая

Программные комплексы, аккумулирующие знания специалистов и тиражирующие их эмпирический опыт для решения задач прогнозирования, принятия решений и обучения, называются… ID: 943915 Число верных ответов: 1

- аналитическими моделями

- операционными системами

- экспертными системами

- системами управления базами данных

На рисунке представлена древовидная иерархическая модель.

- стволами

- листьями

- корнями

- ветвями

Вопрос № 1206609 — Информатика

Из MS OFFICE, BIOS, BRANDMAUER, GOOGLE, TCP/IP комплексом аппаратных или программных средств для защиты информации в компьютерной сети является.

Вопрос задал(а): Анонимный пользователь, 18 Сентябрь 2022 в 17:10

На вопрос ответил(а): Чернышова Людмила, 18 Сентябрь 2022 в 17:10

Похожие вопросы

Вопрос № 1069376

Из MS OFFICE, BIOS, BRANDMAUER, GOOGLE, TCP/IP комплексом аппаратных или программных средств для защиты информации в компьютерной сети является …

Вопрос № 87373

Программными средствами для защиты информации в компьютерной сети являются:

а) Firewall

б) Brandmauer

в) Sniffer

г) Backup

Другие вопросы по предмету Информатика

Вопрос № 1206610

Процесс построения и исследования модели состоит из нескольких этапов. Первый этап- постановка задачи — включает в себя такие стадии, как

Вопрос № 1206617

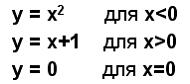

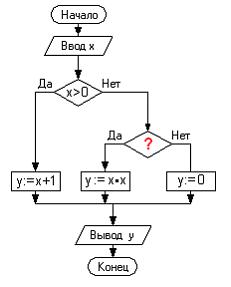

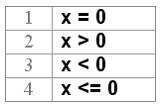

Нужно вычислить величину Y в зависимости от значения величины X:

Имеется алгоритм в виде блок-схемы, в котором один блок неизвестен:

Возможные в этом блоке условия пронумерованы:

Чтобы алгоритм работал правильно, на место неизвестного условия нужно поставить условие с номером …