Что такое протокол безопасности TLS

В основе функционирования интернета лежит работа различных протоколов (TCP, IP и других). Все они работают сообща и каждый из них выполняет конкретную функцию.

В 1995 году был внедрён SSL (англ. Secure Sockets Layer) — криптографический протокол, обеспечивающий безопасную связь между пользователем и сервером. Благодаря его работе можно было безопасно передавать информацию или обмениваться данными. Однако в 2014 году в его работе обнаружили уязвимости. И на основе SSL 3.0 был разработан новый стандарт — TLS.

Протокол TLS (англ. Transport Layer Security) — криптографический протокол, который обеспечивает защищённый обмен данными между сервером и клиентом. Протокол работает на трёх уровнях защиты:

- отвечает за конфиденциальность передаваемых от компьютера к компьютеру данных,

- проводит аутентификацию,

- следит за целостностью передаваемой информации.

При разработке были учтены и исправлены все ошибки предшественника. В отличие от SSL новый протокол регулярно обновляется и продолжает развитие. В настоящее время для защиты соединения применяется только TLS-протокол. Поэтому, когда речь идёт о протоколе SSL, на самом деле подразумевается протокол TLS.

Защита данных c SSL

Установите SSL-сертификат, и ваш сайт будет работать по протоколу безопасного соединения HTTPS.

TLS-протокол лежит в основе безопасного обмена информацией, но не обеспечивает его сам по себе. Чтобы защищённое соединение состоялось, нужно настроить одно из безопасных интернет-соединений, например — FTP (для передачи и загрузки файлов), IMAP/POP3/SMTP (для почтовых протоколов) и HTTPS (для интернет-страниц).

HTTPS — самый известный протокол безопасного соединения, который защищает данные на уровне браузера.

Однако, чтобы сайт заработал по безопасному соединению HTTPS, нужно выбрать и установить для сайта SSL-сертификат. Подробнее об этом читайте в статье Что такое протокол https и принципы его работы и Что такое secure sockets layer и как работает SSL.

Параметры безопасности протокола TLS

Любое действие в сети представляет собой обмен данными между компьютером (сервером) пользователя и сервером, на котором хранится информация. При каждом вводе запроса в поисковую строку, авторизации в аккаунте или переходе с одной страницы сайта на другую, пользователь и сервер взаимодействуют друг с другом. Такие взаимодействия называются транзакциями, а их совокупность — сессией. TLS отвечает за безопасность транзакций и сессии в целом.

Протокол TLS обеспечивает защиту в три этапа:

На этапе TLS Handshake (рукопожатие) происходит согласование параметров соединения (версии протокола, способа шифрования и соединения) между клиентом и сервером. Для этого используется обмен ключами по алгоритму RSA:

Для каждой такой проверки требуется большое количество вычислительных ресурсов. Чтобы не устанавливать новое соединение и не проверять сертификат повторно каждую транзакцию, была разработана процедура TLS False Start.

TLS False Start (фальстарт) — процедура возобновления сессии. Если транзакции выполняются в пределах одной запущенной сессии, данный этап позволяет пропустить процедуру Handshake. Протокол повторно использует те данные, которые уже были обработаны и подтверждены в начале сессии. При этом каждая сессия имеет свой срок жизни. Как только срок сессии истекает, с помощью TLS Handshake запускается новая сессия.

Также обязательная процедура TLS-соединения — TLS Chain of trust (цепочка доверия). Она отвечает за аутентификацию между клиентом и сервером. «Цепочка доверия» работает на основе регулярной проверки подлинности — соответствия сертификатов стандартам Сертификационных центров, которые их выдают. Подлинность сертификата регулярно проверяется в течение сессии. Если обнаружится, что сертификат скомпрометирован (то есть данные под его защитой были перехвачены), данные будут отозваны, транзакция не состоится и сессия будет прервана.

Таким образом, при передаче данных сначала вызывается процедура Handshake или False Start, которая согласовывает параметры, а затем Chain of trust, которая обеспечивает аутентификацию (проверку авторства передаваемой информации). Подробнее о принципах работы TLS читайте в официальной документации Datatracker.

Влияние SSL/TLS на SEO

SEO (Search Engine Optimization, поисковая оптимизация) – это всестороннее развитие и продвижение сайта для его выхода на первые позиции в результатах выдачи поисковых систем (SERPs). Поисковая оптимизация способствует увеличению посещаемости сайта.

Использование SSL-сертификата влияет на SEO-показатели, однако это влияние является скорее косвенным. С 2015 года Google отдаёт приоритет ранжирования (то есть назначения сайту места в поисковой выдаче) тем сайтам, которые работают по протоколу HTTPS. Такой же политики придерживается компании Яндекс и Mozilla.

Браузер Google Chrome — один из самых популярных браузеров в рунете. С недавнего времени Chrome отмечает HTTP-сайты как небезопасные:

Основной риск работы по HTTP заключается в том, что часть потенциальной аудитории сайта может просто испугаться предупреждения в строке браузера. Пользователи покинут страницу сайта раньше, чем она успеет загрузиться, а значит посещаемость сайта будет низкой.

Установка SSL/TLS

В компании REG.RU вы можете приобрести SSL-сертификат, который работает по TLS версии 1.2. Для этого выберите подходящий сертификат и выполните три шага — закажите, активируйте и установите его на сайт.

Если вам не удалось создать защищенный канал SSL/TLS или у вас возникли проблемы с настройкой протокола SSL, обратитесь за помощью к нашим специалистам через заявку в службу поддержки.

Проверка сайта на SSL/TLS

Помимо быстрой проверки через поисковую строку браузера, любой сайт можно дополнительно проверить на наличие безопасного соединения через специальные сервисы. В статье Как проверить SSL-сертификат мы подробно рассказали про самые популярные сервисы проверки. С их помощью также можно точно определить, по какому протоколу работает сайт.

Рассмотрим вариант проверки сайта с помощью сервиса SSL Server Test. Для этого:

Дождитесь окончания проверки. В блоке «Configuration» вы увидите протоколы, которые поддерживает сайт:

Такой результат показывает, что сайт работает по безопасному подключению TLS версии 1.2. Если в результатах выдачи вы увидите «Yes» напротив пунктов SSL 2 или 3 — значит сайту нельзя доверять.

13.2. Протоколы информационной безопасности

Прежде, чем перейти к описанию протоколов информационной безопасности сетей связи в настоящей и последующих главах следует изучить приведенные в приложении А общие положения архитектуры сетевой безопасности. Общие положения архитектуры сетевой безопасности изложены в рекомендации международного союза электросвязи ITU-T (International Telecommunication Union – Telecommunication) Х.805 [26]. Эта рекомендация закладывает основы для разработки общих и детальных рекомендаций по этим вопросам для конкретных сетей независимо от их технологии и соответствия эталонным моделям OSI или TCP/IP. При изложении материала настоящей работы термин «сетевая безопасность» часто будет заменён широко используемым в литературе равнозначным ему термином «информационная безопасность в сетях» или в данной работе просто «информационная безопасность» (ИБ). Под угрозой согласно рекомендации

ITU-T Х.800 [27] понимается потенциальная возможность нарушения безопасности.

Ниже кратко изложены принципы выполнения функций протоколами информационной безопасности на прикладном уровне (протокол PGP), на транспортном уровне (протокол TLS), на межсетевом уровне (протокол IPSec).

13.2.1. Протокол прикладного уровня pgp

Настоящий раздел посвящен описанию принципов работы протокола информационной безопасности электронной почты PGP (Pretty Good Privacy). Согласно приведенному в разделе «Введение» этот протокол прикладного уровня, который не относится к сети связи (он принадлежит к инфокоммуникационной сети). Краткое изложение PGP в настоящем разделе преследует цель упрощения описания других протоколов ИБ, относящихся к сетям связи. Прежде, чем перейти к PGP следует ознакомиться с приложением В (Шифрование с открытым ключом). Более детальное описание этих алгоритмов, учитывающее требования к ключам шифрования, приводится в приложении Е.

Протокол PGP представляет собой полный пакет для электронной почты, обеспечивающий конфиденциальность сообщений, аутентификацию (подлинность источника сообщения и целостность сообщения с помощью цифровой подписи). В настоящем разделе приводится краткое описание этих алгоритмов. Хотя протокол PGP относится к прикладному уровню (который не выполняет функции сетей связи) анализ в настоящем разделе этих алгоритмов безопасности служит только для понимания алгоритмов безопасности, используемых в сетях связи. На примере использования одного из наиболее распространенных алгоритмов асимметричной криптографии, называемого RSA, покажем шифрование/дешифрование сообщений и аутентификацию сообщений.

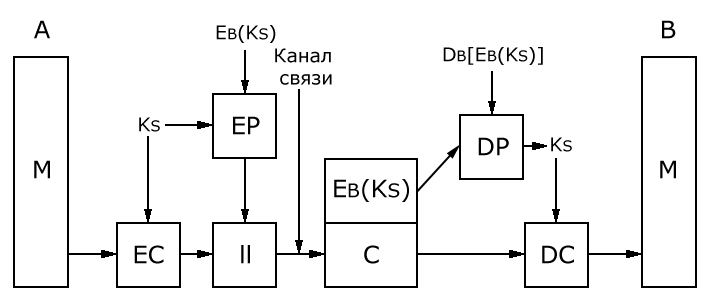

Шифрование/дешифрование сообщений по протоколу PGP приведено на рис. 13.3.

Сообщение М шифруется общим (сеансовым) ключом Кs с помощью традиционной симметричной криптографии. Этот ключ генерируется на стороне абонента А и шифруется открытым ключом абонента В. Шифрование производится асимметричной криптографией ЕР с помощью открытого ключа Ев получателя сообщения. Зашифрованный общий ключ EB(Кs) (который иногда называют цифровым конвертом) и зашифрованное этим ключом сообщение С=Кs(М) передается по каналам связи сети абоненту В.

Рис. 13.3 Шифрование/дешифрование сообщений

На стороне абонента В с помощью его закрытого ключа Dв производится дешифрование DР. В результате получаем ключ симметричного шифрования Кs=Dв[EB(Кs)], отправленный зашифрованным на стороне абонента А. Этим ключом производится дешифрование DС зашифрованного сообщения М (т.е. С=Кs(М)) с помощью симметричной криптографии с общим ключом.

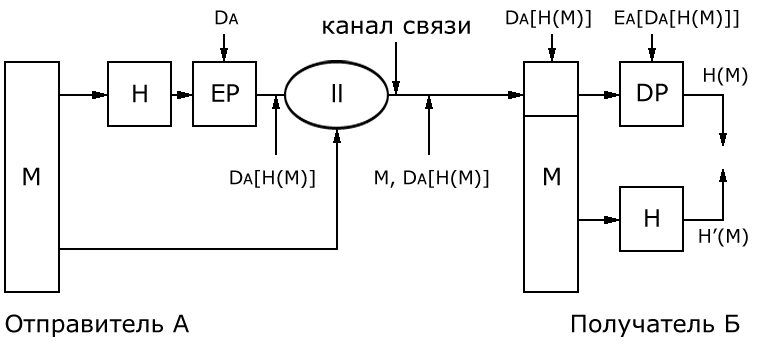

Аутентификация сообщения протоколом PGP выполняется с помощью цифровой подписи с использованием криптографии с открытым ключом и профиля сообщения. Для создания цифровой подписи выполняется следующая последовательность действий (рис. 13.4):

– отправитель создает сообщение М;

– с помощью алгоритма хеширования SHA-1 создается 160-битовй хеш-код этого сообщения Н(М);

– полученный хеш-код шифруется закрытым ключом отправителя DA, в результате чего создается электронно-цифровая подпись (ЭЦП) отправителя — . ЭЦП добавляется в начало сообщения (М);

– получатель использует открытый ключ отправителя EA , чтобы дешифровать хеш-код: ;

– получатель генерирует новый хеш-код полученного сообщения М (т.е. H ‘ (М)) и сравнивает его с дешифрованным хеш-кодом. Если хеш-коды H и H ‘ совпадают, сообщение считается подлинным.

Рис. 13.4. Схема аутентификации сообщения

Ввиду того, что закрытый ключ отправителя имеется только у него, пользователь уверен в том, что данную подпись мог создать только владелец соответствующего секретного ключа. Надежность алгоритма хеширования SHA-1 дает получателю уверенность также в целостности данных, т.е. в том, что никто другой не мог создать другое сообщение с тем же хеш-кодом и, следовательно, с подписью их оригинального сообщения. Таким образом, схема рис. 13.4 обеспечивает уверенность в подлинности источника сообщений и целостность данных сообщений (т.е. аутентификацию сообщения).

Примечание. Как отмечено в приложении В, криптография с открытым ключом имеет недостаток в низкой скорости, а поэтому применяется при шифровании/дешифровании коротких сообщений (ключа симметричного шифрования, хеш-кода). В приведенном примере (глава 2, раздел 2.5) канальное шифрование всего пакета сетевого уровня сети Х.25 симметричной криптографией может быть заменено шифрованием короткого заголовка этого пакета с помощью асимметричной криптографии.