- Протоколы сети Интернет и межсетевое экранирование

- Протоколы сетевого уровня и межсетевое экранирование

- Протокол IP (Internet Protocol)

- Протокол ICMP

- Протоколы транспортного уровня и межсетевое экранирование

- Протокол UDP

- Протокол TCP

- Классификация межсетевых экранов

- Пакетные фильтры

- Пограничные роутеры

- МЭ анализирующие состояние сессии

- Прокси-сервер прикладного уровня

- Выделенные прокси-серверы

Протоколы сети Интернет и межсетевое экранирование

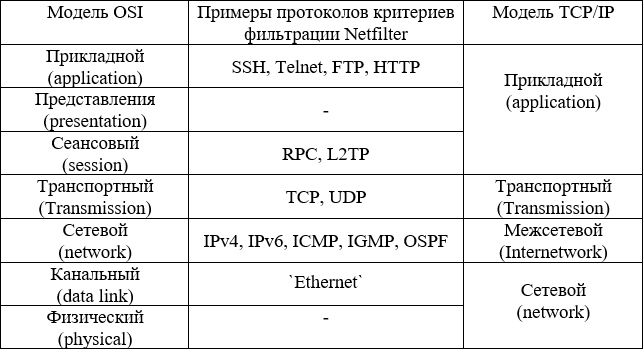

Международная организации ISO представляет свою уникальную разработку под названием OSI, которой необходимо создать базу для разработки сетевых стандартов.

Сетевая модель TCP/IP контролирует процесс межсетевого взаимодействия между компьютерными системами. Несмотря на это, модель OSI включает в себя 7 уровней сетевого взаимодействия, а модель TCP/IP — 4.

Межсетевой экран Netfilter определяет протоколы Некоторые из них могут быть заданы только косвенно.

Протоколы сетевого уровня и межсетевое экранирование

Для формирования сквозной транспортной системы необходимо предоставить сетевой уровень (Network Layer). Он определяет маршрут передачи данных, преобразует логические адреса и имена в физические; в модели OSI (Таблица 2.1) данный уровень получает дейтаграммы, определяет маршрут и логическую адресацию, и направляет пакеты в канальный уровень, при этом сетевой уровень прибавляет свой заголовок.

Протокол IP (Internet Protocol)

Основным протоколом является IP, который имеет две версии: IPv4 и IPv6. Основные характеристики протокола IPv4:

- Размер адреса узла — 4 байта

- В заголовке есть поле TTL

- Нет гарантии при доставке, что будет правильная последовательность

- Пакетная передача данных.

- Если превысится максимальный размер для пакета, тогда обеспечивается его фрагментация.

Версия состоящее из четырех бит поле, которое содержит в себе номер версии IP протокола (4 или 6).

Длина заголовка — состоящее их 4х бит поле, которое определяет размер заголовка пакета.

Тип обслуживания поле, которое состоит из 1 байта; на сегодняшний день не используется. Его заменяют на два других:

- DSCP, которое делит трафик на классы обслуживания, размер его составляет 6 бит.

- ECN — поле, состоящее из 2 бит, используется в случае, если есть перегрузка при передаче трафика.

Смещение фрагмента используется в случае фрагментации пакета, поле которого равно 13 бит. Должно быть кратно 8.

«Время жизни» поле, длиной в 1 байт, значение устанавливает создающий IP-пакет узел сети, поле, состоящее из 1 байта

Транспорт поле, размером в один байт.

Доп. данные заголовка поле, которое имеет произвольную длину в зависимости от содержимого и используется для спец. задач.

Данные выравнивания. Данное поле используется для выравнивания заголовка пакета до 4 байт.

IP уникальный адрес. Адреса протокола четвёртой версии имеют длину 4 байта, а шестой 16 байт. IP адреса делятся на классы (A, B, C). Рисунок 2.2. Сети, которые получаются в результате взаимодействия данных классов, различаются допустимым количеством возможных адресов сети. Для классов A, B и C адреса распределяются между идентификатором (номером) сети и идентификатором узла сети

Протокол ICMP

Протокол сетевого уровня ICMP передает транспортную и диагностическую информацию.

Даже если атакующий компьютер посылает множество ICMP сообщений, из-за которых система примет его за 1 из машин.

Тип поле, которое содержит в себе идентификатор типа ICMP-сообщения. Оно длиною в 1 байт.

Код поле, размером в 1 байт. Включает в себя числовой идентификатор, Internet Header + 64 bits of Original Data Datagram включает в себе IP заголовок и 8 байт данных, которые могут быть частью TCP/UDP заголовка или нести информацию об ошибке.

Типы ICMP-сообщений, есть во всех версиях ОС Альт, и они подразделяются на две большие категории.

Протоколы транспортного уровня и межсетевое экранирование

При ПТУ правильная последовательность прихода данных. Основными протоколами этого уровня являются TCP и UDP.

Протокол UDP

Основные характеристики протокола UDP приведены ниже.

- Простую структура, в отличие от TCP

- Сведения придут неповрежденными, потому что проверяется контрольная сумма

- Нет гарантии надёжной передачи данных и правильного порядка доставки UDP-пакетов

Последнее утверждение нельзя рассматривать как отрицательное свойство UDP. Поддержка протокола не контролирует доставку пакетов, значит передача данных быстрее, в отличие от TCP.

UDP-пакеты являются пользовательскими дейтаграммами и имеют точный размер заголовка 8 байт.

Адрес порта источника — поле, размером 16 бит, с № порта.

Адрес порта пункта назначения — поле, размером 16 бит, в котором есть адрес порта назначения.

Длина — размером 16 бит. Оно предназначено для хранения всей длины дейтаграммы пользователя и заголовка данных.

Контрольная сумма. Данная ячейка обнаруживается всею пользовательскую дейтаграмму.

В UDP контрольная сумма состоит из псевдозаголовока, заголовка и данных, поступивших от прикладного уровня.

Псевдозаголовок это часть заголовка IP-пакета, в котором дейтаграмма пользователя закодирована в поля, в которых находятся 0.

Передающее устройство может вычисляет итоговую сумму за восемь шагов:

- Появляется псевдозаголовок в дейтаграмме.

- В поле КС по итогу ставится 0.

- Нужно посчитать число байтов. Если четное тогда в поле заполнения мы пишем 1 байт (все нули).

- Конечный результат — вычисление контрольной суммы и его удаление.

- Складываются все 16-битовых секций и дополняются 1.

- Дополнение результата. Данное число и есть контрольная сумма

- Убирается псевдозаголовка и всех дополнений.

- Передача UDP-сегмента к IP программному обеспечению для инкапсуляции.

Приемник вычисляет контрольную сумму в течение 6 шагов:

- Прописывается псевдозаголовок к пользовательской дейтаграмме UDP.

- Если надо, то дополняется заполнение.

- Все биты делятся на 16-битовые секции.

- Складывается все 16-битовых секций и дополняются 1.

- Дополнение результата.

- Когда результат = нулю, убирается псевдозаголовок и дополнения, и получает UDP-дейтаграмму только семь б. Однако, если программа выдает иной рез., пользовательская дейтаграмма удаляется. Чтобы передать данные — инкапсулируется пакет.

В хосте пункта назначения биты декодируются и отправляются к звену данных. Последний использует заголовок для проверки данных, заголовок и окончание убираются, если все правильно, а дейтаграмма передается IP. ПО делает свою проверку. Когда будет все правильно, заголовок убирается, и пользовательская дейтаграмма передается с адресами передатчика и приемника. UDP считает контрольную сумму для проверки . Если и в этот раз все верно, тогда опять заголовок убирается, и прикладные данные передаются процессу.

Протокол TCP

Транспортный адрес заголовка IP-сегмента равен 6 (Таблица 2.2). Протокол TCP совсем другой, в отличие от протокола UDP. UDP добавляет свой собственный адрес к данным, которые являются дейтаграммой, и прибавляет ее IP для передачи.

TCP образует виртуальное соединение между хостами, что разрешает передавать и получать данные как поток байтов.

Также добавляется заголовок перед передачей пакету СУ.

Порт источника и порт приемника поля размером по 16 бит. В нем есть номер порта службы источника.

Номер в последовательности поле размером в 32 бита, содержит в себе номер кадра TCP-пакета в последовательности.

Номер подтверждения поле длиной в 32 бита, индикатор успешно принятых предыдущих данных.

Смещение данных поле длиной в 4 бита (длина заголовка + смещение расположения данных пакета.

Биты управления поле длиной 6 бит, содержащее в себе различные флаги управления.

Размер окна поле размером 16 бит, содержит в себе размер данных в байтах, их принимает тот, кто отправил данный пакет. Макс.значение размера окна — 40967байт.

Контр. сумма поле размером 16 бит, содержит в себе значение всего TCP-сегмента

Указатель поле размером 16 бит, которое используется, когда устанавливается флаг URG. Индикатор количества пакетов особой важности.

Опции — поле произв. длины, размер которого зависит от данных находящихся в нём.

Чтобы повысить пропускную функцию канала, необходим способ «скользящего окна». Необходимы только поля заголовка TCP-сегмента: «Window». Вместе с данным полем можно отправлять максимальное количество байт данных.

Классификация межсетевых экранов

Межсетевые экраны не позволяют проникнуть несанкционированным путем, даже если будет использоваться незащищенныеместа, которые есть в протоколах ТСР/IP.

Нынешние МЭ управляют потоком сетевого трафика между сетями с различными требованиями к безопасности. Есть несколько типов МЭ. Чтобы их сравнить, нужно с точностью указать все уровни модели OSI, которые он может просчитать. МЭ работают на всех уровнях модели OSI.

Пакетные фильтры

Изначально сделанный тип МЭ и есть пакетный фильтр. ПФ — часть маршрутизаторов, которые могут быть допущены к разным сист.адресам.

ПФ читают информацию заголовков пакетов 3-го и 4-го уровней.

ПФ применяется в таких разделай сетевой инфраструктуры, как:

Пограничные роутеры

Главным приоритетом ПФ является скорость. Также пф ограничивать доступ при DoS-атаки. Поэтому данные пф встроены в большинство роутеров.

Недостатки пакетных фильтров:

- Пфпропускают данные с высших уровней

- МЭ имеет доступ не ко всей информации

- Большинство пф не аутентифицируют пользователя.

Для исходящего и входящего трафика происходит фильтрация.

МЭ анализирующие состояние сессии

Такие МЭ являются пакетными фильтрами, которые считывают сохраняемый пакет 4-го уровня OSI.

Плюсы МЭ четвертого уровня:

- Информацию могут узнать только установленные соединения

- Пф доступен для всех, остается в целостности ТСР-соединение

Прокси-сервер прикладного уровня

Если применять МЭ ПУ, тогда нам не потребуется устройство, чтобы выполнить маршрутизацию.

Прокси-сервер, анализирующий точный протокол ПУ, называется агентом прокси.

Такой МЭ имеют много преимуществ.

- Прокси требует распознавание пользователя

- МЭ ПУ проанализирует весь сетевой пакет.

- Прокси ПУ создают детальные логи.

- МЭ использует больше времени при работе с пакетами

- рикладные прокси работают не со всеми сетевыми приложениями и протоколами

Выделенные прокси-серверы

Эти прокси-серверы считывают трафик определенного прикладного протокола и не анализируют его полностью.

Прокси-серверы нужны для сканирования web и e-mail содержимого:

- отсеивание Java-приложений;

- отсеивание управлений ActiveX;

- отсеивание JavaScript;

- уничтожение вирусов;

- блокирование команд, определенных для приложений и пользователя, вместе с блокирование нескольких типов содержимого для точных пользователей.