Что такое протоколы сетевой безопасности? — определение из техопедии

Определение — что означают протоколы сетевой безопасности?

Протоколы сетевой безопасности — это сетевой тип протокола, который обеспечивает безопасность и целостность данных, передаваемых по сетевому соединению. Протоколы сетевой безопасности определяют процессы и методологию для защиты сетевых данных от любой незаконной попытки просмотра или извлечения содержимого данных.

Techopedia объясняет протоколы сетевой безопасности

Протоколы сетевой безопасности в первую очередь предназначены для предотвращения доступа любого сетевого пользователя, приложения, службы или устройства к данным сети. Это относится практически ко всем типам данных независимо от используемого сетевого носителя.

Протоколы сетевой безопасности обычно реализуют методы криптографии и шифрования для защиты данных, чтобы их можно было расшифровать только с помощью специального алгоритма, логического ключа, математической формулы и / или комбинации всех из них. Некоторые из популярных сетевых протоколов безопасности включают протокол защищенной передачи файлов (SFTP), протокол защищенной передачи гипертекста (HTTPS) и протокол SSL.

Лучшие приемы сетевой безопасности

Для новых сетевых администраторов и администраторов баз данных есть несколько приемов безопасности, которые могут защитить вашу инфраструктуру от атак и злонамеренного поведения. Ниже приведены советы и рекомендации от экспертов отрасли, которые знают .

13.2. Протоколы информационной безопасности

Прежде, чем перейти к описанию протоколов информационной безопасности сетей связи в настоящей и последующих главах следует изучить приведенные в приложении А общие положения архитектуры сетевой безопасности. Общие положения архитектуры сетевой безопасности изложены в рекомендации международного союза электросвязи ITU-T (International Telecommunication Union – Telecommunication) Х.805 [26]. Эта рекомендация закладывает основы для разработки общих и детальных рекомендаций по этим вопросам для конкретных сетей независимо от их технологии и соответствия эталонным моделям OSI или TCP/IP. При изложении материала настоящей работы термин «сетевая безопасность» часто будет заменён широко используемым в литературе равнозначным ему термином «информационная безопасность в сетях» или в данной работе просто «информационная безопасность» (ИБ). Под угрозой согласно рекомендации

ITU-T Х.800 [27] понимается потенциальная возможность нарушения безопасности.

Ниже кратко изложены принципы выполнения функций протоколами информационной безопасности на прикладном уровне (протокол PGP), на транспортном уровне (протокол TLS), на межсетевом уровне (протокол IPSec).

13.2.1. Протокол прикладного уровня pgp

Настоящий раздел посвящен описанию принципов работы протокола информационной безопасности электронной почты PGP (Pretty Good Privacy). Согласно приведенному в разделе «Введение» этот протокол прикладного уровня, который не относится к сети связи (он принадлежит к инфокоммуникационной сети). Краткое изложение PGP в настоящем разделе преследует цель упрощения описания других протоколов ИБ, относящихся к сетям связи. Прежде, чем перейти к PGP следует ознакомиться с приложением В (Шифрование с открытым ключом). Более детальное описание этих алгоритмов, учитывающее требования к ключам шифрования, приводится в приложении Е.

Протокол PGP представляет собой полный пакет для электронной почты, обеспечивающий конфиденциальность сообщений, аутентификацию (подлинность источника сообщения и целостность сообщения с помощью цифровой подписи). В настоящем разделе приводится краткое описание этих алгоритмов. Хотя протокол PGP относится к прикладному уровню (который не выполняет функции сетей связи) анализ в настоящем разделе этих алгоритмов безопасности служит только для понимания алгоритмов безопасности, используемых в сетях связи. На примере использования одного из наиболее распространенных алгоритмов асимметричной криптографии, называемого RSA, покажем шифрование/дешифрование сообщений и аутентификацию сообщений.

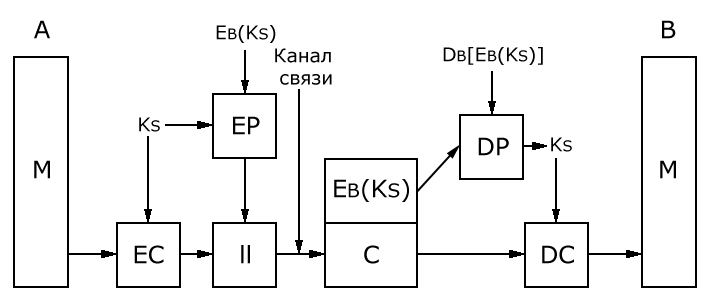

Шифрование/дешифрование сообщений по протоколу PGP приведено на рис. 13.3.

Сообщение М шифруется общим (сеансовым) ключом Кs с помощью традиционной симметричной криптографии. Этот ключ генерируется на стороне абонента А и шифруется открытым ключом абонента В. Шифрование производится асимметричной криптографией ЕР с помощью открытого ключа Ев получателя сообщения. Зашифрованный общий ключ EB(Кs) (который иногда называют цифровым конвертом) и зашифрованное этим ключом сообщение С=Кs(М) передается по каналам связи сети абоненту В.

Рис. 13.3 Шифрование/дешифрование сообщений

На стороне абонента В с помощью его закрытого ключа Dв производится дешифрование DР. В результате получаем ключ симметричного шифрования Кs=Dв[EB(Кs)], отправленный зашифрованным на стороне абонента А. Этим ключом производится дешифрование DС зашифрованного сообщения М (т.е. С=Кs(М)) с помощью симметричной криптографии с общим ключом.

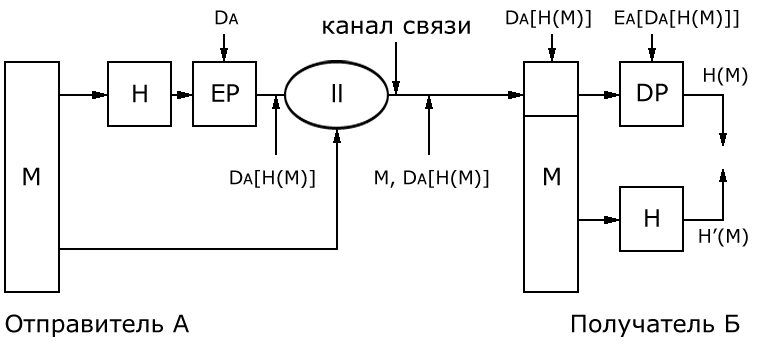

Аутентификация сообщения протоколом PGP выполняется с помощью цифровой подписи с использованием криптографии с открытым ключом и профиля сообщения. Для создания цифровой подписи выполняется следующая последовательность действий (рис. 13.4):

– отправитель создает сообщение М;

– с помощью алгоритма хеширования SHA-1 создается 160-битовй хеш-код этого сообщения Н(М);

– полученный хеш-код шифруется закрытым ключом отправителя DA, в результате чего создается электронно-цифровая подпись (ЭЦП) отправителя — . ЭЦП добавляется в начало сообщения (М);

– получатель использует открытый ключ отправителя EA , чтобы дешифровать хеш-код: ;

– получатель генерирует новый хеш-код полученного сообщения М (т.е. H ‘ (М)) и сравнивает его с дешифрованным хеш-кодом. Если хеш-коды H и H ‘ совпадают, сообщение считается подлинным.

Рис. 13.4. Схема аутентификации сообщения

Ввиду того, что закрытый ключ отправителя имеется только у него, пользователь уверен в том, что данную подпись мог создать только владелец соответствующего секретного ключа. Надежность алгоритма хеширования SHA-1 дает получателю уверенность также в целостности данных, т.е. в том, что никто другой не мог создать другое сообщение с тем же хеш-кодом и, следовательно, с подписью их оригинального сообщения. Таким образом, схема рис. 13.4 обеспечивает уверенность в подлинности источника сообщений и целостность данных сообщений (т.е. аутентификацию сообщения).

Примечание. Как отмечено в приложении В, криптография с открытым ключом имеет недостаток в низкой скорости, а поэтому применяется при шифровании/дешифровании коротких сообщений (ключа симметричного шифрования, хеш-кода). В приведенном примере (глава 2, раздел 2.5) канальное шифрование всего пакета сетевого уровня сети Х.25 симметричной криптографией может быть заменено шифрованием короткого заголовка этого пакета с помощью асимметричной криптографии.